Administrer bedragsevnen i Microsoft Defender XDR

Gjelder for:

- Microsoft Defender XDR

- Microsoft Defender for endepunkt

Viktig

Noe informasjon i denne artikkelen gjelder forhåndsutgitte produkter/tjenester som kan endres vesentlig før den utgis kommersielt. Microsoft gir ingen garantier, uttrykkelige eller underforståtte, med hensyn til informasjonen som er oppgitt her.

Microsoft Defender XDR, gjennom innebygd bedragsevne, leverer høy visshetsregistreringer av menneskelig drevet lateral bevegelse, og forhindrer angrep fra å nå en organisasjons kritiske eiendeler. Ulike angrep som e-postkompromisse for bedrifter (BEC),løsepengevirus, organisasjonsbrudd og nasjonsstatangrep bruker ofte lateral bevegelse og kan være vanskelig å oppdage med høy tillit i de tidlige stadiene. Defender XDRs bedragsteknologi gir oppdagelser med høy visshet basert på bedragssignaler som er korrelert med Microsoft Defender for endepunktsignaler.

Bedragsevnen genererer automatisk autentiske lokkekontoer, verter og lokker. De falske eiendelene som genereres, distribueres deretter automatisk til bestemte kunder. Når en angriper samhandler med lokkeduer eller lokker, øker bedragsevnen varsler med høy tillit, hjelper til i sikkerhetsteamets undersøkelser og tillater dem å observere en angripers metoder og strategier. Alle varsler som utløses av bedragsevnen, korreleres automatisk i hendelser og integreres fullstendig i Microsoft Defender XDR. I tillegg er bedragsteknologien integrert i Defender for Endpoint, noe som minimerer distribusjonsbehovene.

Hvis du vil ha en oversikt over bedragsevnen, kan du se følgende video.

Forutsetninger

Tabellen nedenfor viser kravene for å aktivere bedragsfunksjonen i Microsoft Defender XDR.

| Krav | Detaljer |

|---|---|

| Abonnementskrav | Ett av disse abonnementene: – Microsoft 365 E5 – Microsoft Security E5 – Microsoft Defender for Endpoint Plan 2 |

| Distribusjonskrav | Krav: – Defender for Endpoint er den primære EDR-løsningen - Automatisert undersøkelse og svarfunksjoner i Defender for Endpoint er konfigurert – Enheter er sammenføyd eller hybrid sammenføyd i Microsoft Entra – PowerShell er aktivert på enhetene – bedragsfunksjonen dekker klienter som opererer på Windows 10 RS5 og senere i forhåndsversjon |

| Tillatelser | Du må ha én av følgende roller tilordnet i administrasjonssenteret for Microsoft Entra eller i administrasjonssenteret for Microsoft 365 for å konfigurere bedragsfunksjoner: – Global administrator – Sikkerhetsadministrator – Administrer systeminnstillinger for portalen |

Obs!

Microsoft anbefaler at du bruker roller med færre tillatelser for bedre sikkerhet. Rollen global administrator, som har mange tillatelser, bør bare brukes i nødstilfeller når ingen annen rolle passer.

Hva er bedragsteknologi?

Bedragsteknologi er et sikkerhetstiltak som gir umiddelbare varsler om et potensielt angrep til sikkerhetsteam, slik at de kan svare i sanntid. Bedragsteknologi skaper falske ressurser som enheter, brukere og verter som ser ut til å tilhøre nettverket ditt.

Angripere som samhandler med de falske nettverksressursene som er satt opp av bedragsevnen, kan hjelpe sikkerhetsteam med å forhindre potensielle angrep fra å kompromittere en organisasjon og overvåke angripernes handlinger, slik at forsvarere kan forbedre miljøets sikkerhet ytterligere.

Hvordan fungerer Microsoft Defender XDR-bedragsevnen?

Den innebygde bedragsevnen i Microsoft Defender-portalen bruker regler til å lage lokkemidler og lokker som samsvarer med miljøet ditt. Funksjonen bruker maskinlæring til å foreslå lokkeduer og lokker som er skreddersydd for nettverket ditt. Du kan også bruke bedrag funksjonen til å manuelt lage lokkeduer og lokker. Disse lokkeduene og lokkene distribueres deretter automatisk til nettverket og plantes til enheter du angir ved hjelp av PowerShell.

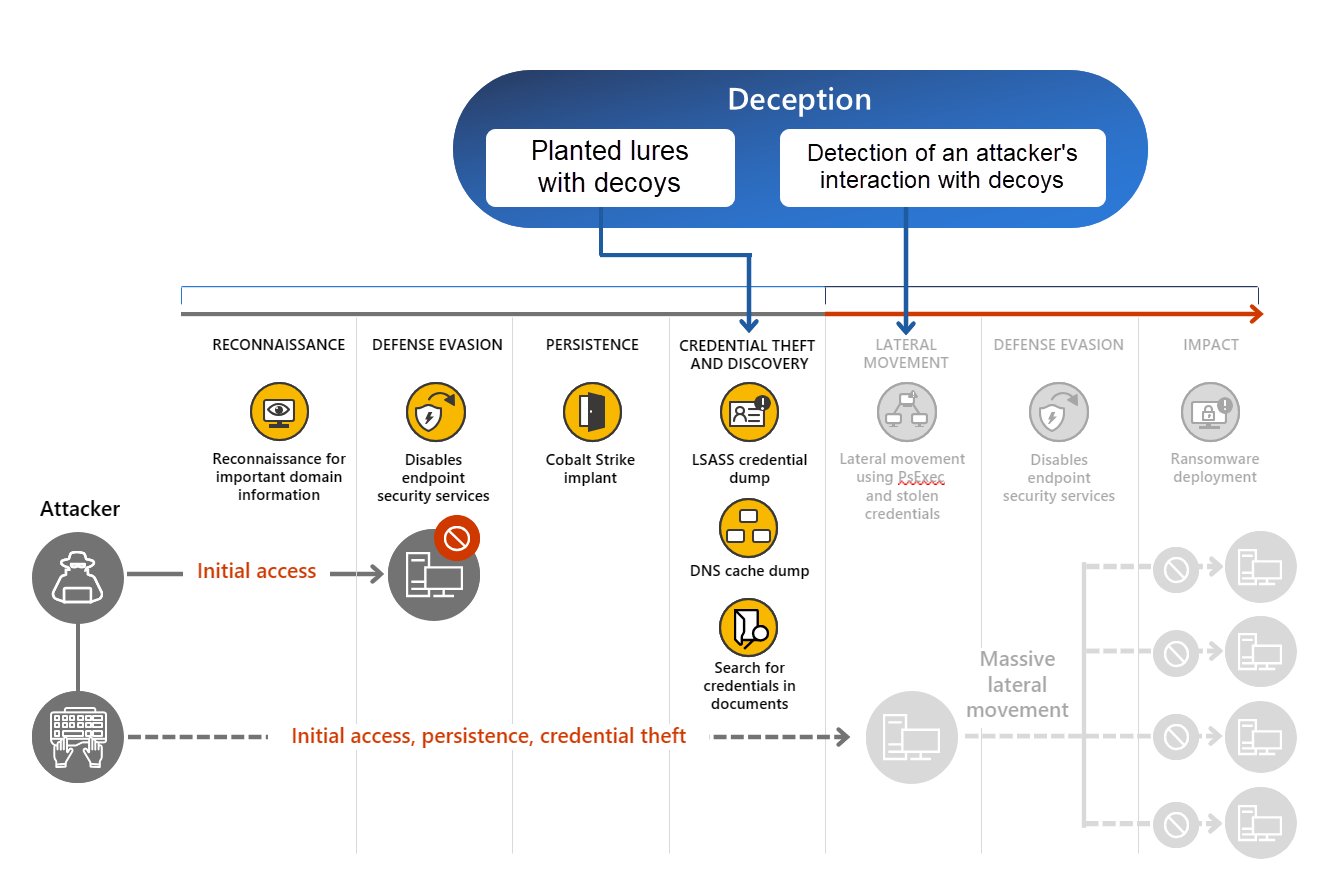

Figur 1. Bedragsteknologi, gjennom høy visshetsdeteksjoner av menneskelig drevet lateral bevegelse, varsler sikkerhetsteam når en angriper samhandler med falske verter eller lokker

Lokkeduer er falske enheter og kontoer som ser ut til å tilhøre nettverket ditt. Lokker er falskt innhold plantet på bestemte enheter eller kontoer og brukes til å tiltrekke seg en angriper. Innholdet kan være et dokument, en konfigurasjonsfil, bufret legitimasjon eller innhold som en angriper sannsynligvis kan lese, stjele eller samhandle med. Lokker imitere viktig firmainformasjon, innstillinger eller legitimasjon.

Det finnes to typer lokker tilgjengelig i bedrag funksjonen:

- Grunnleggende lokker – plantet dokumenter, koblingsfiler og lignende som ikke har noen eller minimal interaksjon med kundemiljøet.

- Avanserte lokker – plantet innhold som bufret legitimasjon og avskjæringer som svarer eller samhandler med kundemiljøet. Angripere kan for eksempel samhandle med legitimasjon for lokkedue som ble injisert svar på Active Directory-spørringer, som kan brukes til å logge på.

Obs!

Lokker er bare plantet på Windows-klienter definert i omfanget av en bedrag regel. Men forsøk på å bruke noen lokkedue vert eller konto på noen Defender for Endpoint-onboarded klient reiser et bedrag varsel. Finn ut hvordan du om border klienter i Onboard til Microsoft Defender for Endpoint. Planting lokker på Windows Server 2016 og senere er planlagt for fremtidig utvikling.

Du kan spesifisere lokkeduer, lokker og omfanget i en bedrag regel. Se Konfigurer bedrag-funksjonen for å lære mer om hvordan du oppretter og endrer bedragsregler.

Når en angriper bruker en lokkedue eller lokke på noen Defender for Endpoint-onboarded klient, bedrag evne utløser et varsel som indikerer mulig angriper aktivitet, uavhengig av om bedrag ble utplassert på klienten eller ikke.

Identifiser hendelser og varsler aktivert ved bedrag

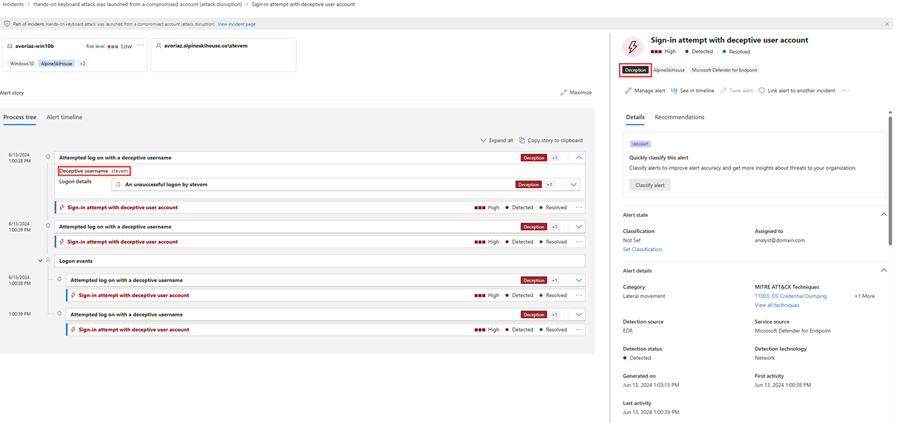

Varsler basert på bedrag deteksjon inneholder villedende i tittelen. Noen eksempler på varseltitler er:

- Påloggingsforsøk med en villedende brukerkonto

- Tilkoblingsforsøk til en villedende vert

Varseldetaljene inneholder:

- Bedrag-merket

- Lokkeenhet eller brukerkonto der varselet oppsto

- Typen angrep som påloggingsforsøk eller laterale bevegelsesforsøk

Figur 2. Detaljer om et bedragsrelatert varsel

Neste trinn:

Tips

Vil du lære mer? Kommuniser med Microsoft Sikkerhet-fellesskapet i det tekniske fellesskapet vårt: Microsoft Defender XDR Tech Community.