Obs!

Tilgang til denne siden krever autorisasjon. Du kan prøve å logge på eller endre kataloger.

Tilgang til denne siden krever autorisasjon. Du kan prøve å endre kataloger.

Brukerenhetssiden i Microsoft Defender-portalen hjelper deg med å undersøke brukerenheter. Siden inneholder all viktig informasjon om en gitt brukerenhet. Hvis et varsel eller en hendelse indikerer at en bruker kan bli kompromittert eller mistenkelig, kan du kontrollere og undersøke brukerenheten.

Du finner informasjon om brukerenhet i følgende visninger:

- Identiteter-siden under Aktiva

- Varselkø

- Alle individuelle varsler/hendelser

- Enhetsside

- Enhetsside for hver enkelt enhet

- Aktivitetslogg

- Avanserte jaktspørringer

- Handlingssenter

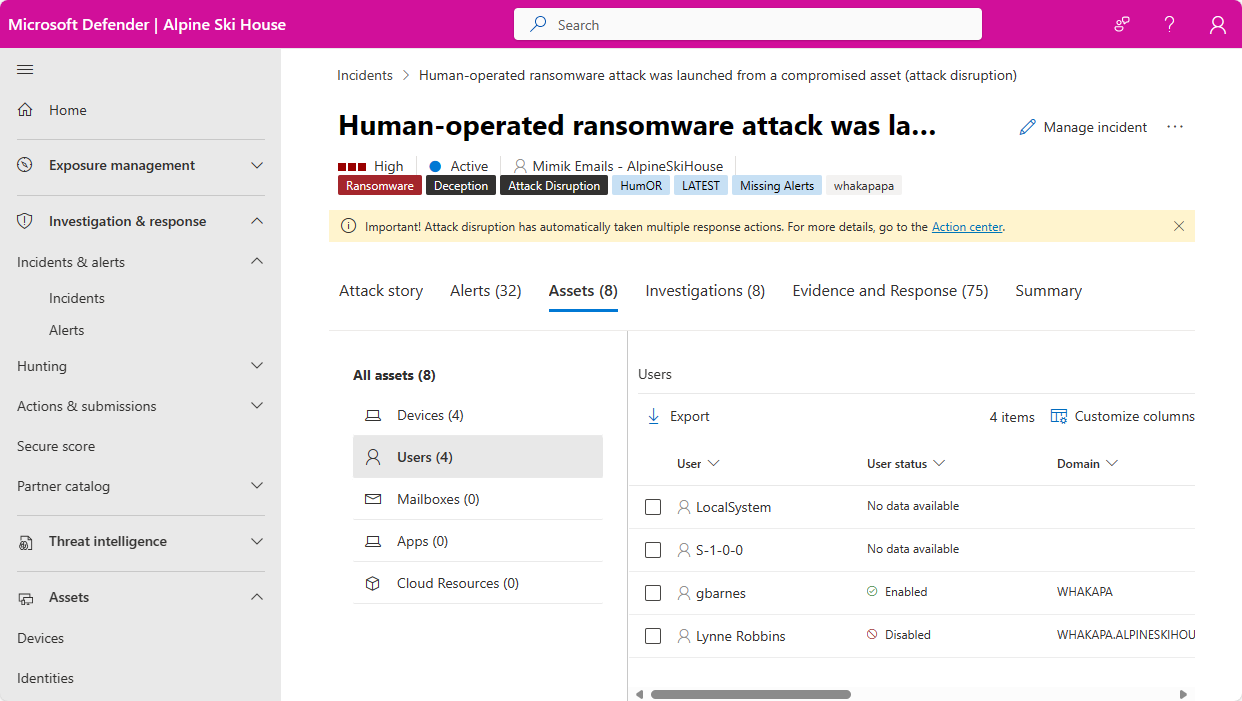

Uansett hvor brukerenheter vises i disse visningene, velger du enheten for å vise brukersiden , som viser flere detaljer om brukeren. Du kan for eksempel se detaljene for brukerkontoer som er identifisert i varslene om en hendelse i Microsoft Defender-portalen på Hendelser & varsler hendelseshendelser>>> Aktivabrukere>.

Når du undersøker en bestemt brukerenhet, ser du følgende faner på enhetssiden:

Oversikt, inkludert enhetsdetaljer, hendelser og varsler for visuell visning, kontrollflagg for brukerkonto og så videre.

Brukersiden viser Microsoft Entra organisasjon samt grupper, slik at du kan forstå gruppene og tillatelsene som er knyttet til en bruker.

Viktig

Microsoft Sentinel er generelt tilgjengelig i Microsoft Defender portalen, med eller uten Microsoft Defender XDR eller en E5-lisens. Hvis du vil ha mer informasjon, kan du se Microsoft Sentinel i Microsoft Defender portalen.

Oversikt

Enhetsdetaljer

Enhetsdetaljer-panelet på venstre side av siden gir informasjon om brukeren, for eksempel Microsoft Entra identitetsrisikonivå, alvorsgradnivået for innsiderisiko (forhåndsvisning), antall enheter brukeren er logget på, når brukeren først og sist ble sett, brukerens kontoer, grupper som brukeren tilhører, kontaktinformasjon, og mer. Du ser andre detaljer avhengig av integreringsfunksjonene du har aktivert.

Obs!

Prioritetspoengsum for undersøkelse er avskrevet 3. desember 2024. Som et resultat er både analyse av undersøkelsesprioritetspoengsummen og scoreaktivitetskortene fjernet fra brukergrensesnittet.

Obs!

(Forhåndsvisning) Microsoft Defender XDR brukere med tilgang til Microsoft Purview administrasjon av intern risiko nå kan se en brukers alvorsgrad for innsiderisiko og få innsikt i en brukers mistenkelige aktiviteter på brukersiden. Velg alvorsgraden for insider-risiko under enhetsdetaljer for å se risikoinnsikten om brukeren.

Visuell visning av hendelser og varsler

Dette kortet omfatter alle hendelser og varsler som er knyttet til brukerenheten, gruppert etter alvorlighetsgrad.

Active Directory-kontokontroller

Dette kortet vises Microsoft Defender for identitet sikkerhetsinnstillinger som kanskje krever din oppmerksomhet. Du kan se viktige flagg om brukerens kontoinnstillinger, for eksempel om brukeren kan trykke enter for å omgå passordet, og om brukeren har et passord som aldri utløper osv.

Hvis du vil ha mer informasjon, kan du se flaggene for brukerkontokontroll.

Organisasjonstre

Denne delen viser brukerenhetens plass i organisasjonshierarkiet som rapportert av Microsoft Defender for identitet.

Kontokoder

Microsoft Defender for identitet trekker merker ut av Active Directory for å gi deg ett enkelt grensesnitt for overvåking av Active Directory-brukere og -enheter. Merker gir deg detaljer fra Active Directory om enheten, og inkluderer:

| Navn | Beskrivelse |

|---|---|

| Ny | Angir at enheten ble opprettet for mindre enn 30 dager siden. |

| Slettet | Angir at enheten ble slettet permanent fra Active Directory. |

| Ufør | Angir at enheten er deaktivert i Active Directory. Det deaktiverte attributtet er et Active Directory-flagg som er tilgjengelig for brukerkontoer, datamaskinkontoer og andre objekter for å angi at objektet ikke er i bruk. Når et objekt er deaktivert, kan det ikke brukes til å logge på eller utføre handlinger i domenet. |

| Aktivert | Angir at enheten er aktivert i Active Directory, som angir at enheten er i bruk, og kan brukes til å logge på eller utføre handlinger i domenet. |

| Utløpt | Angir at enheten er utløpt i Active Directory. Når en brukerkonto er utløpt, kan ikke brukeren lenger logge på domenet eller få tilgang til nettverksressurser. Den utløpte kontoen behandles i hovedsak som om den ble deaktivert, men med en eksplisitt utløpsdato angitt. Alle tjenester eller programmer som brukeren har fått tilgang til, kan også bli påvirket, avhengig av hvordan de er konfigurert. |

| Honningtoken | Angir at enheten er manuelt merket som et honningtoken. |

| Låst | Angir at enheten har angitt feil passord for mange ganger, og er nå låst. |

| Delvis | Angir at brukeren, enheten eller gruppen ikke er synkronisert med domenet, og er delvis løst via en global katalog. I dette tilfellet er noen attributter ikke tilgjengelige. |

| Uløst | Angir at enheten ikke løses til en gyldig identitet i Active Directory-skogen. Ingen kataloginformasjon er tilgjengelig. |

| Følsom | Angir at enheten anses som sensitiv. |

Hvis du vil ha mer informasjon, kan du se Defender for Identity-enhetskoder i Microsoft Defender XDR.

Obs!

Organisasjonstredelen og kontokodene er tilgjengelige når en Microsoft Defender for identitet lisens er tilgjengelig.

Hendelser og varsler

Du kan se alle aktive hendelser og varsler som involverer brukeren fra de siste seks månedene i denne fanen. All informasjon fra de viktigste hendelsene og varslingskøene vises her. Denne listen er en filtrert versjon av hendelseskøen, og viser en kort beskrivelse av hendelsen eller varselet, alvorlighetsgraden (høy, middels, lav, informasjonsmessig), statusen i køen (ny, pågår, løst), klassifiseringen (ikke angitt, falsk varsling, true alert), undersøkelsestilstand, kategori, hvem som er tilordnet for å løse den, og siste aktivitet observert.

Du kan tilpasse antall elementer som vises, og hvilke kolonner som vises for hvert element. Standard virkemåte er å vise 30 elementer per side. Du kan også filtrere varslene etter alvorsgrad, status eller andre kolonner i visningen.

Kolonnen for berørte enheter refererer til alle enheter og brukerenheter som det refereres til i hendelsen eller varselet.

Når en hendelse eller et varsel er valgt, vises en undermeny. Fra dette panelet kan du administrere hendelsen eller varselet og vise flere detaljer, for eksempel hendelse/varselnummer og relaterte enheter. Du kan velge flere varsler om gangen.

Hvis du vil se en hel sidevisning av en hendelse eller et varsel, velger du tittelen.

Observert i organisasjonen

Enheter: Denne delen viser alle enhetene som brukerenheten er logget på i løpet av de foregående 180 dagene, noe som indikerer mest og minst brukt.

Plasseringer: Denne delen viser alle observerte plasseringer for brukerenheten de siste 30 dagene.

Grupper: Denne delen viser alle observerte lokale grupper for brukerenheten, som rapportert av Microsoft Defender for identitet.

Laterale bevegelsesbaner: Denne delen viser alle profilerte laterale bevegelsesbaner fra det lokale miljøet, som oppdaget av Defender for Identity.

Obs!

Grupper og sideveier er tilgjengelige når en Microsoft Defender for identitet lisens er tilgjengelig.

Hvis du velger fanen Sidebevegelser , kan du vise et fullstendig dynamisk og klikkbart kart der du kan se de laterale bevegelsesbanene til og fra en bruker. En angriper kan bruke baneinformasjonen til å infiltrere nettverket.

Kartet inneholder en liste over andre enheter eller brukere en angriper kan dra nytte av for å kompromittere en sensitiv konto. Hvis brukeren har en sensitiv konto, kan du se hvor mange ressurser og kontoer som er direkte tilkoblet.

Den laterale bevegelsesbanerapporten, som kan vises etter dato, er alltid tilgjengelig for å gi informasjon om potensielle laterale bevegelsesbaner som oppdages og kan tilpasses etter tid. Velg en annen dato ved hjelp av Vis en annen dato for å vise tidligere sideflyttingsbaner som ble funnet for en enhet. Grafen vises bare hvis en potensiell sidevei har blitt funnet for en enhet de siste to dagene.

Tidslinje

Tidslinjen viser brukeraktiviteter og varsler som er observert fra en brukers identitet de siste 180 dagene. Det forener brukerens identitetsoppføringer på tvers av Microsoft Defender for identitet, Microsoft Defender for Cloud Apps og Microsoft Defender for endepunkt arbeidsbelastninger. Ved å bruke tidslinjen kan du fokusere på aktiviteter som en bruker utførte eller ble utført på dem i bestemte tidsrammer.

For at brukere av den enhetlige SOC-plattformen skal kunne se varsler fra Microsoft Sentinel basert på andre datakilder enn de i forrige avsnitt, kan de finne disse varslene og annen informasjon i fanen Sentinel hendelser, beskrevet nedenfor.

Egendefinert tidsområdevelger: Du kan velge en tidsramme for å fokusere undersøkelsen på de siste 24 timene, de siste tre dagene og så videre. Du kan også velge en bestemt tidsramme ved å klikke egendefinert område. Filtrerte data som er eldre enn 30 dager, vises i intervaller på sju dager.

Eksempel:Tidslinjefiltre: Hvis du vil forbedre undersøkelsesopplevelsen, kan du bruke tidslinjefiltrene: Type (varsler og/eller brukerens relaterte aktiviteter), alvorsgrad for varsel, aktivitetstype, app, plassering, protokoll. Hvert filter avhenger av de andre, og alternativene i hvert filter (rullegardinliste) inneholder bare dataene som er relevante for den bestemte brukeren.

Eksporter-knapp: Du kan eksportere tidslinjen til en CSV-fil. Eksporten er begrenset til de første 5000 postene og inneholder dataene slik de vises i brukergrensesnittet (samme filtre og kolonner).

Tilpassede kolonner: Du kan velge hvilke kolonner som skal vises på tidslinjen, ved å velge Knappen Tilpass kolonner . Eksempel:

Hvilke datatyper er tilgjengelige?

Følgende datatyper er tilgjengelige på tidslinjen:

- Varsler som påvirkes av en bruker

- Active Directory- og Microsoft Entra-aktiviteter

- Hendelser for skyapper

- Påloggingshendelser for enheten

- Endringer i katalogtjenester

Hvilken informasjon vises?

Følgende informasjon vises på tidslinjen:

- Dato og klokkeslett for aktiviteten

- Beskrivelse av aktivitet/varsel

- Program som utførte aktiviteten

- Kildeenhet/IP-adresse

- MITRE ATT&CK-teknikker

- Alvorsgrad og status for varsel

- Land/område der klientens IP-adresse er geolokert

- Protokollen som brukes under kommunikasjonen

- Målenhet (valgfritt, synlig ved å tilpasse kolonner)

- Antall ganger aktiviteten skjedde (valgfritt, synlig ved å tilpasse kolonner)

Eksempel:

Obs!

Microsoft Defender XDR kan vise informasjon om dato og klokkeslett ved hjelp av enten den lokale tidssonen eller UTC. Den valgte tidssonen gjelder for all dato- og klokkeslettinformasjon som vises på tidslinjen for identitet.

Hvis du vil angi tidssonen for disse funksjonene, går du tilTidssone for Sikkerhetssenter>>.

Sentinel hendelser

Hvis organisasjonens innebygde Microsoft Sentinel til Defender-portalen, er denne ekstra fanen på brukerenhetssiden. Denne fanen importerer kontoenhetssiden fra Microsoft Sentinel.

Sentinel tidslinje

Denne tidslinjen viser varsler som er knyttet til brukerenheten. Disse varslene inkluderer de som vises på hendelser og varsler-fanen, og de som er opprettet av Microsoft Sentinel fra tredjeparts, ikke-Microsoft-datakilder.

Denne tidslinjen viser også bokmerkede jakter fra andre undersøkelser som refererer til denne brukerenheten, brukeraktivitetshendelser fra eksterne datakilder og uvanlig atferd som oppdages av avviksreglene for Microsoft Sentinel.

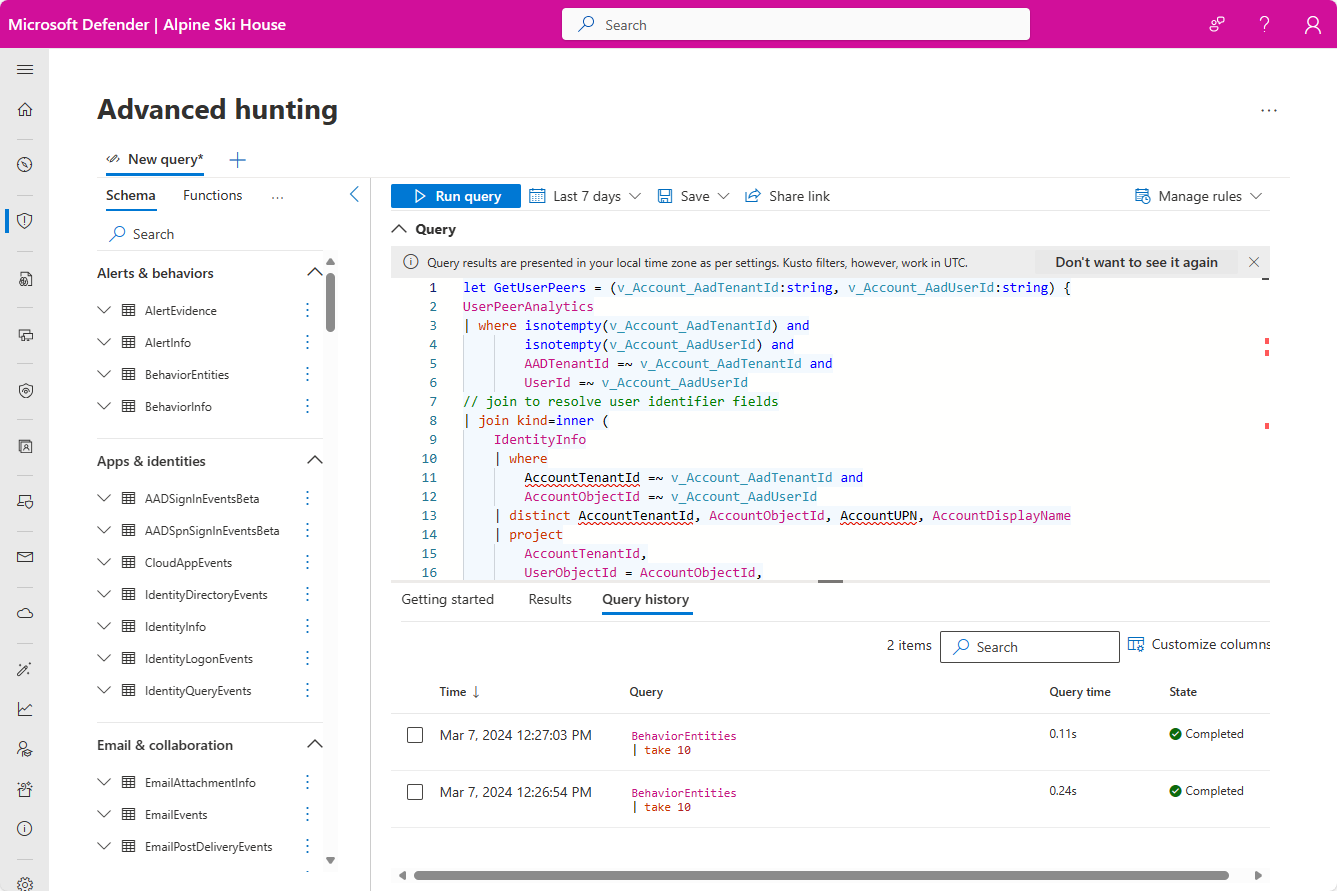

Innsikt

Enhetsinnsikt er spørringer definert av Microsofts sikkerhetsforskere for å hjelpe deg med å undersøke mer effektivt og mer effektivt. Denne innsikten stiller automatisk de store spørsmålene om brukerenheten din, og gir verdifull sikkerhetsinformasjon i form av tabelldata og diagrammer. Innsikten inkluderer data om pålogginger, gruppetillegg, uregelmessige hendelser og mer, og inkluderer avanserte maskinlæringsalgoritmer for å oppdage uregelmessig atferd.

Følgende er noen av innsiktene som vises:

- Brukerkolleger basert på medlemskap i sikkerhetsgrupper.

- Handlinger etter konto.

- Handlinger på kontoen.

- Hendelseslogger er fjernet av brukeren.

- Gruppetillegg.

- Avvikende høyt antall office-operasjoner.

- Ressurstilgang.

- Uregelmessig høyt antall azure-påloggingsresultat.

- UEBA-innsikt.

- Brukertilgangstillatelser til Azure-abonnementer.

- Trusselindikatorer relatert til bruker.

- Visningslisteinnsikt (forhåndsvisning).

- Påloggingsaktivitet for Windows.

Innsiktene er basert på følgende datakilder:

- Syslog (Linux)

- SecurityEvent (Windows)

- AuditLogs (Microsoft Entra ID)

- SigninLogs (Microsoft Entra ID)

- OfficeActivity (Office 365)

- BehaviorAnalytics (Microsoft Sentinel UEBA)

- Heartbeat (Azure Monitor Agent)

- CommonSecurityLog (Microsoft Sentinel)

Hvis du vil utforske noen av innsiktene i dette panelet ytterligere, velger du koblingen som følger med innsikten. Koblingen tar deg til avansert jakt-siden , der den viser spørringen som ligger under innsikten, sammen med de rå resultatene. Du kan endre spørringen eller drille ned i resultatene for å utvide undersøkelsen eller bare tilfredsstille nysgjerrigheten din.

Utbedringshandlinger

Fra Oversikt-siden kan du gjøre disse tilleggshandlingene:

- Aktivere, deaktivere eller deaktivere brukeren i Microsoft Entra ID

- Be brukeren om å utføre bestemte handlinger, for eksempel kreve at brukeren logger på igjen eller tvinger tilbakestilling av passord

- Vis Microsoft Entra kontoinnstillinger, relatert styring, brukerens eide filer eller brukerens delte filer

Hvis du vil ha mer informasjon, kan du se Utbedringshandlinger i Microsoft Defender for identitet.

Neste trinn

Fortsett etterforskningen etter behov for prosessrelaterte hendelser.

Se også

- Oversikt over hendelser

- Prioriter hendelser

- Administrer hendelser

- Microsoft Defender XDR oversikt

- Slå på Microsoft Defender XDR

- Enhetsside i Microsoft Defender

- Enhetsside for IP-adresse i Microsoft Defender

- Microsoft Defender XDR integrering med Microsoft Sentinel

- Koble Microsoft Sentinel til Microsoft Defender XDR

Tips

Vil du lære mer? Kommuniser med Microsoft Sikkerhet-fellesskapet i det tekniske fellesskapet vårt: Microsoft Defender XDR Tech Community.