Pilot og distribuer Defender for Office 365

Gjelder for:

- Microsoft Defender XDR

Denne artikkelen inneholder en arbeidsflyt for pilotering og distribusjon av Microsoft Defender for Office 365 i organisasjonen. Du kan bruke disse anbefalingene til å om borde Microsoft Defender for Office 365 som et individuelt cybersikkerhetsverktøy eller som en del av en ende-til-ende-løsning med Microsoft Defender XDR.

Denne artikkelen forutsetter at du har en Microsoft 365-leier i produksjon og piloterer og distribuerer Microsoft Defender for Office 365 i dette miljøet. Denne øvelsen opprettholder alle innstillinger og tilpassinger du konfigurerer under prøveprogrammet for fullstendig distribusjon.

Defender for Office 365 bidrar til en Zero Trust-arkitektur ved å bidra til å forhindre eller redusere forretningsskader fra et brudd. Hvis du vil ha mer informasjon, kan du se Forhindre eller redusere forretningsskader fra et forretningsscenario for brudd i implementeringsrammeverket for Microsoft Zero Trust.

Ende-til-ende-distribusjon for Microsoft Defender XDR

Dette er artikkel 3 av 6 i en serie som hjelper deg med å distribuere komponentene i Microsoft Defender XDR, inkludert å undersøke og svare på hendelser.

Artiklene i denne serien tilsvarer følgende faser av ende-til-ende-distribusjon:

| Fase | Lenke |

|---|---|

| En. Start prøveprosjektet | Start prøveprosjektet |

| B. Pilot og distribuer Microsoft Defender XDR-komponenter |

-

Pilot og distribuer Defender for identitet - Pilot og distribuer Defender for Office 365 (denne artikkelen) - Pilot og distribuer Defender for endepunkt - Pilot og distribuer Microsoft Defender for Skyapper |

| C. Undersøke og svare på trusler | Øv på hendelsesundersøkelse og respons |

Pilot og distribuer arbeidsflyt for Defender for Office 365

Diagrammet nedenfor illustrerer en vanlig prosess for å distribuere et produkt eller en tjeneste i et IT-miljø.

Du starter med å evaluere produktet eller tjenesten og hvordan det vil fungere i organisasjonen. Deretter tester du produktet eller tjenesten med et passende lite delsett av produksjonsinfrastrukturen for testing, læring og tilpassing. Deretter øker du distribusjonsomfanget gradvis til hele infrastrukturen eller organisasjonen er dekket.

Her er arbeidsflyten for pilotering og distribusjon av Defender for Office 365 i produksjonsmiljøet.

Følg disse trinnene:

- Overvåke og bekrefte den offentlige MX-posten

- Overvåke godtatte domener

- Overvåke innkommende koblinger

- Aktiver evalueringen

- Opprett pilotgrupper

- Konfigurer beskyttelse

- Prøv funksjoner

Her er de anbefalte trinnene for hver distribusjonsfase.

| Distribusjonstrinn | Beskrivelse |

|---|---|

| Vurdere | Utfør produktevaluering for Defender for Office 365. |

| Pilot | Utfør trinn 1–7 for pilotgrupper. |

| Full distribusjon | Konfigurer pilotbrukergruppene i trinn 5, eller legg til brukergrupper for å utvide utover prøveprosjektet og til slutt inkludere alle brukerkontoene dine. |

Arkitektur og krav for Defender for Office 365

Diagrammet nedenfor illustrerer opprinnelig arkitektur for Microsoft Defender for Office 365, som kan omfatte en tredjeparts SMTP-gateway eller lokal integrering. Scenarioer for hybrid sameksistens (det vil si produksjonspostbokser er både lokale og på nettet) krever mer komplekse konfigurasjoner og dekkes ikke i denne artikkelen eller evalueringsveiledningen.

Tabellen nedenfor beskriver denne illustrasjonen.

| Ringe ut | Beskrivelse |

|---|---|

| 1 | Vertsserveren for den eksterne avsenderen utfører vanligvis et offentlig DNS-oppslag for en MX-post, som gir målserveren for videresending av meldingen. Denne henvisningen kan enten være Exchange Online (EXO) direkte eller en SMTP-gateway konfigurert til å videresende mot EXO. |

| 2 | Exchange Online Protection forhandler og validerer den inngående tilkoblingen og inspiserer meldingshodene og innholdet for å finne ut hvilke ekstra policyer, merking eller behandling som kreves. |

| 3 | Exchange Online integreres med Microsoft Defender for Office 365 for å tilby mer avansert trusselbeskyttelse, reduksjon og utbedring. |

| 4 | En melding som ikke er skadelig, blokkert eller satt i karantene, behandles og leveres til mottakeren i EXO der brukerinnstillinger relatert til søppelpost, postboksregler eller andre innstillinger evalueres og utløses. |

| 5 | Integrering med lokal Active Directory kan aktiveres ved hjelp av Microsoft Entra Connect for å synkronisere og klargjøre e-postaktiverte objekter og kontoer til Microsoft Entra ID og til slutt Exchange Online. |

| 6 | Når du integrerer et lokalt miljø, er det best å bruke en Exchange-server for støttet administrasjon og administrasjon av e-postrelaterte attributter, innstillinger og konfigurasjoner. |

| 7 | Microsoft Defender for Office 365 deler signaler til Microsoft Defender XDR for utvidet gjenkjenning og respons (XDR). |

Lokal integrering er vanlig, men valgfritt. Hvis miljøet er bare i skyen, fungerer denne veiledningen også for deg.

En vellykket evaluerings- eller produksjonspilot for Defender for Office 365 krever følgende forutsetninger:

- Alle mottakerpostboksene er for øyeblikket i Exchange Online.

- Den offentlige MX-posten løses direkte til EOP eller en tredjeparts gateway for Simple Mail Transfer Protocol (SMTP), som deretter videresender innkommende ekstern e-post direkte til EOP.

- Det primære e-postdomenet er konfigurert som autoritativt i Exchange Online.

- Du har distribuert og konfigurert katalogbasert kantblokkering (DBEB) etter behov. Hvis du vil ha mer informasjon, kan du se Bruke Directory-Based Edge Blocking til å avvise meldinger som sendes til ugyldige mottakere.

Viktig

Hvis disse kravene ikke gjelder, eller du fortsatt er i et hybrid sameksistensscenario, kan en Microsoft Defender for Office 365-evaluering kreve mer komplekse eller avanserte konfigurasjoner som ikke dekkes fullstendig i denne veiledningen.

Trinn 1: Overvåke og bekrefte den offentlige MX-posten

Hvis du effektivt vil evaluere Microsoft Defender for Office 365, er det viktig at innkommende ekstern e-post videresendes gjennom Exchange Online Protection (EOP)-forekomsten som er knyttet til leieren.

- Utvid ... i administrasjonsportalen for M365 på https://admin.microsoft.com... Vis alt om nødvendig, utvid Innstillinger, og velg deretter Domener. Du kan også gå direkte til Domener-siden ved å bruke https://admin.microsoft.com/Adminportal/Home#/Domains.

- Velg det bekreftede e-postdomenet på Domener-siden ved å klikke hvor som helst på oppføringen annet enn avmerkingsboksen.

- Velg DNS-poster-fanen i undermenyen for domenedetaljer som åpnes. Noter deg MX-posten som er generert og tilordnet til EOP-leieren.

- Få tilgang til den eksterne (offentlige) DNS-sonen, og kontroller den primære MX-posten som er knyttet til e-postdomenet:

- Hvis den offentlige MX-posten samsvarer med den tilordnede EOP-adressen (for eksempel contoso-com.mail.protection.outlook.com), bør ingen ytterligere rutingsendringer være nødvendig.

- Hvis den offentlige MX-posten for øyeblikket løses til en tredjeparts eller lokal SMTP-gateway, kan det være nødvendig med flere rutingskonfigurasjoner.

- Hvis den offentlige MX-posten for øyeblikket løses til lokal Exchange, kan det hende du fremdeles er i en hybridmodell der noen mottakerpostbokser ennå ikke er overført til EXO.

Trinn 2: Overvåke godtatte domener

- Utvid e-postflyten i administrasjonssenteret for Exchange (https://admin.exchange.microsoft.comEAC) på , og klikk deretter Godtatte domener. Hvis du vil gå direkte til siden Godtatte domener , kan du bruke https://admin.exchange.microsoft.com/#/accepteddomains.

- Noter domenetypeverdien for det primære e-postdomenet på siden Godtatte domener.

- Hvis domenetypen er satt til Autoritativ, antas det at alle mottakerpostbokser for organisasjonen for øyeblikket befinner seg i Exchange Online.

- Hvis domenetypen er satt til InternalRelay, kan du fremdeles være i en hybridmodell der noen mottakerpostbokser fremdeles befinner seg lokalt.

Trinn 3: Overvåke innkommende koblinger

- Utvid e-postflyten i administrasjonssenteret for Exchange (EAC) på https://admin.exchange.microsoft.com, og klikk deretter Koblinger. Du kan også gå direkte til Koblinger-siden ved å bruke https://admin.exchange.microsoft.com/#/connectors.

- Noter koblinger med følgende innstillinger på Koblinger-siden:

- Fra-verdien er Partner-organisasjonen som kan koordinere til en tredjeparts SMTP-gateway.

- Fra-verdien er Din organisasjon som kan indikere at du fortsatt er i et hybridscenario.

Trinn 4: Aktivere evalueringen

Bruk instruksjonene her for å aktivere evalueringen av Microsoft Defender for Office 365 fra Microsoft Defender-portalen.

Hvis du vil ha detaljert informasjon, kan du se Prøv Microsoft Defender for Office 365.

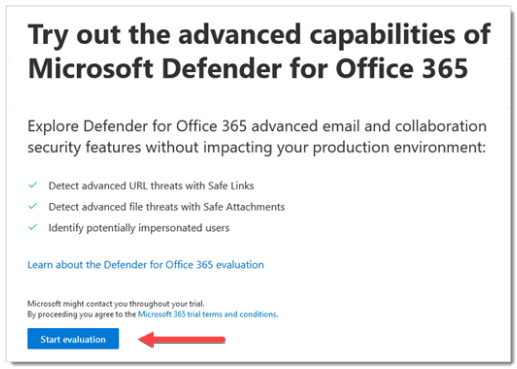

I Microsoft Defender-portalen på https://security.microsoft.comutvider du E-& samarbeid> velger policyer & regler> velger Trusselpolicyer> blar ned til Andre-delen , og deretter velger du Evalueringsmodus. Hvis du vil gå direkte til evalueringsmodussiden , kan du bruke https://security.microsoft.com/atpEvaluation.

Klikk Start evaluering på siden Evalueringsmodus.

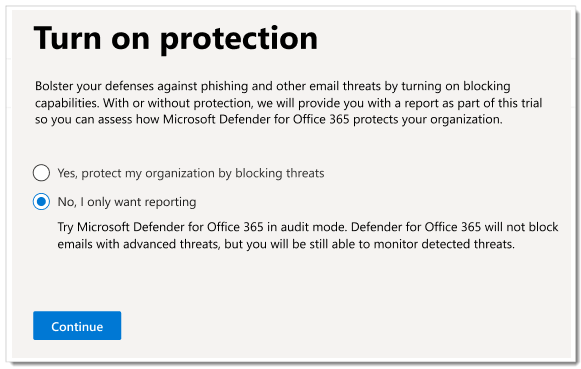

Velg Nei, jeg vil bare ha rapportering i dialogboksen Slå på beskyttelse, og klikk deretter Fortsett.

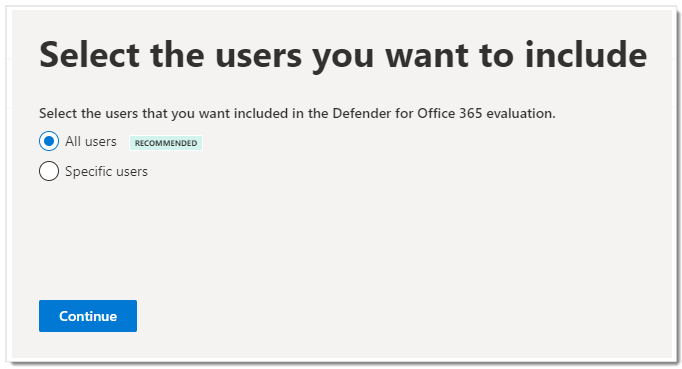

Velg Alle brukere i dialogboksen Velg brukerne du vil inkludere, og klikk deretter Fortsett.

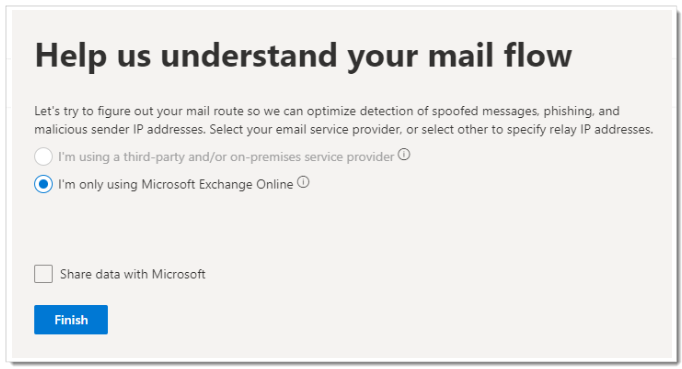

I dialogboksen Hjelp oss med å forstå e-postflyten velges ett av følgende alternativer automatisk basert på vår gjenkjenning av MX-posten for domenet ditt:

Jeg bruker bare Microsoft Exchange Online: MX-postene for domenet ditt peker til Microsoft 365. Det er ingenting igjen å konfigurere, så klikk Fullfør.

Jeg bruker en tredjepartsleverandør og/eller lokal tjenesteleverandør: I de kommende skjermbildene velger du leverandørnavnet sammen med den inngående koblingen som godtar e-post fra den løsningen. Du bestemmer også om du trenger en Exchange Online-e-postflytregel (også kjent som en transportregel) som hopper over søppelpostfiltrering for innkommende meldinger fra tredjeparts beskyttelsestjeneste eller enhet. Klikk Fullfør når du er ferdig.

Trinn 5: Opprett pilotgrupper

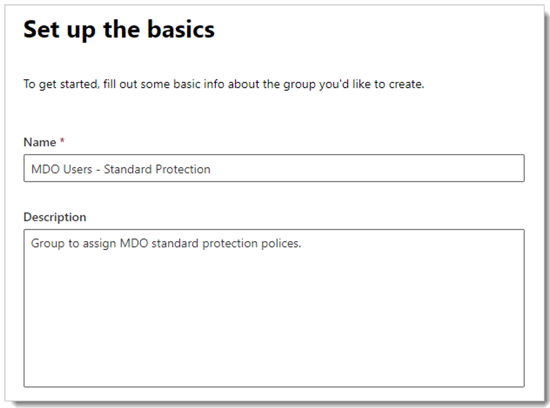

Når du styrer Microsoft Defender for Office 365, kan du velge å prøve ut bestemte brukere før du aktiverer og håndhever policyer for hele organisasjonen. Oppretting av distribusjonsgrupper kan hjelpe deg med å administrere distribusjonsprosessene. Du kan for eksempel opprette grupper som Defender for Office 365-brukere – Standardbeskyttelse, Defender for Office 365-brukere – Streng beskyttelse, Defender for Office 365-brukere – egendefinert beskyttelse eller Defender for Office 365-brukere – unntak.

Det er kanskje ikke klart hvorfor «Standard» og «Streng» er begrepene som brukes for disse gruppene, men det blir tydelig når du utforsker mer om sikkerhetsforekomster for Defender for Office 365. Navngivning av gruppene «egendefinerte» og «unntak» taler for seg selv, og selv om de fleste brukerne skal falle under standard og strenge, vil egendefinerte grupper og unntaksgrupper samle inn verdifulle data for deg når det gjelder håndtering av risiko.

Distribusjonsgrupper kan opprettes og defineres direkte i Exchange Online eller synkroniseres fra lokal Active Directory.

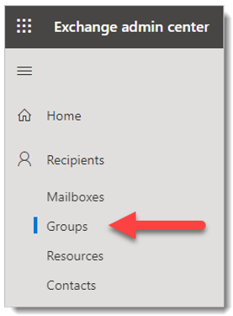

Logg deg på administrasjonssenteret for Exchange (EAC) ved https://admin.exchange.microsoft.com hjelp av en konto som har fått rollen Mottakeradministrator eller delegert gruppeadministrasjonstillatelser.

Gå til mottakergrupper>.

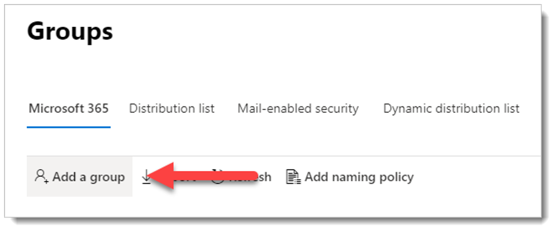

Velg

på Grupper-siden.Legg til en gruppe.

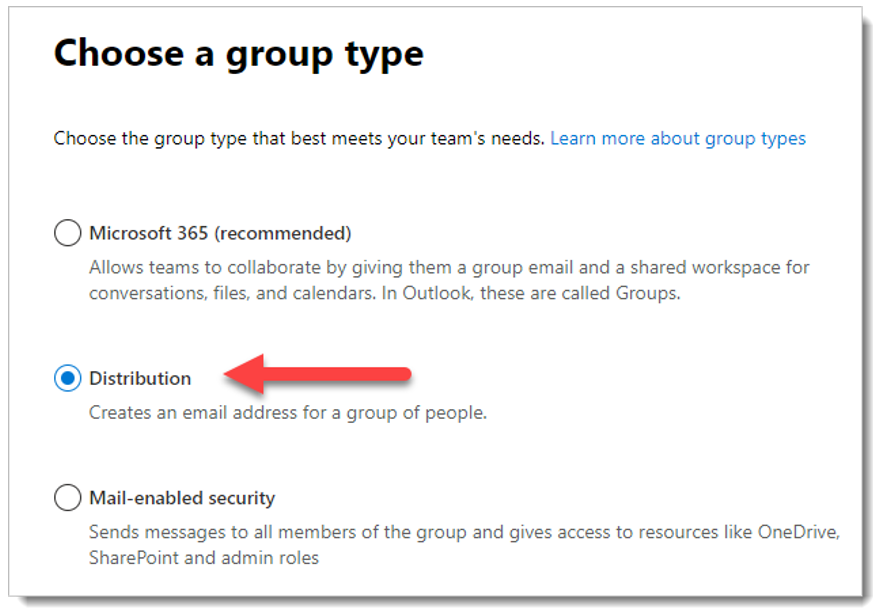

på Grupper-siden.Legg til en gruppe.Velg Distribusjon for gruppetype, og klikk deretter Neste.

Gi gruppen et navn og en valgfri beskrivelse, og klikk deretter Neste.

Tilordne en eier på de gjenværende sidene, legg til medlemmer i gruppen, angi e-postadressen, begrensningene for sammenføyningsavreise og andre innstillinger.

Trinn 6: Konfigurer beskyttelse

Noen funksjoner i Defender for Office 365 er konfigurert og aktivert som standard, men sikkerhetsoperasjoner vil kanskje øke beskyttelsesnivået fra standardinnstillingen.

Noen funksjoner er ennå ikke konfigurert. Du har følgende alternativer for å konfigurere beskyttelse (som er enkle å endre senere):

Tilordne brukere til forhåndsinnstilte sikkerhetspolicyer: Forhåndsinnstilte sikkerhetspolicyer er den anbefalte metoden for raskt å tilordne et enhetlig beskyttelsesnivå på tvers av alle funksjonene. Du kan velge mellom Standard eller Streng beskyttelse. Innstillingene for Standard og Strict er beskrevet i tabellene her. Forskjellene mellom Standard og Strict oppsummeres i tabellen her.

Fordelene med forhåndsinnstilte sikkerhetspolicyer er at du beskytter grupper av brukere så raskt som mulig ved hjelp av Microsofts anbefalte innstillinger basert på observasjoner i datasentrene. Når nye beskyttelsesfunksjoner legges til og sikkerhetslandskapet endres, oppdateres innstillingene i forhåndsinnstilte sikkerhetspolicyer automatisk til våre anbefalte innstillinger.

Ulempen med forhåndsinnstilte sikkerhetspolicyer er at du ikke kan tilpasse nesten noen av sikkerhetsinnstillingene i forhåndsinnstilte sikkerhetspolicyer (du kan for eksempel ikke endre en handling fra levering til søppelpost til karantene eller omvendt). Unntaket er oppføringer og valgfrie unntak for beskyttelse av brukerrepresentasjon og domenerepresentasjon, som du må konfigurere manuelt.

Husk også at forhåndsinnstilte sikkerhetspolicyer alltid brukes før egendefinerte policyer. Så hvis du vil opprette og bruke egendefinerte policyer, må du utelate brukere i disse egendefinerte policyene fra forhåndsinnstilte sikkerhetspolicyer.

Konfigurer egendefinerte beskyttelsespolicyer: Hvis du foretrekker å konfigurere miljøet selv, kan du sammenligne standardinnstillingene, standardinnstillingene og strenge innstillingene i anbefalte innstillinger for EOP og Microsoft Defender for Office 365-sikkerhet. Behold et regneark der det egendefinerte bygget avviker.

Du kan også bruke Konfigurasjonsanalyse til å sammenligne innstillingene i de egendefinerte policyene med standard- og strengverdiene.

Hvis du vil ha detaljert informasjon om valg av forhåndsinnstilte sikkerhetspolicyer kontra egendefinerte policyer, kan du se Bestemme strategien for beskyttelsespolicyen.

Tilordne forhåndsinnstilte sikkerhetspolicyer

Vi anbefaler at du begynner med de forhåndsinnstilte sikkerhetspolicyene i EOP og Defender for Office 365 raskt ved å tilordne dem til bestemte pilotbrukere eller definerte grupper som en del av evalueringen. Forhåndsinnstilte policyer tilbyr en standard beskyttelsesmal for grunnlinje eller en mer aggressiv streng beskyttelsesmal, som kan tilordnes uavhengig av hverandre.

En EOP-betingelse for pilotevalueringer kan for eksempel brukes hvis mottakerne er medlemmer av en definert EOP Standard Protection-gruppe , og deretter administreres ved å legge til kontoer i eller fjerne kontoen fra gruppen.

Likeledes kan en Defender for Office 365-betingelse for pilotevalueringer brukes hvis mottakerne er medlemmer av en definert Defender for Office 365 Standard Protection-gruppe og deretter administreres ved å legge til eller fjerne kontoer via gruppen.

Hvis du vil ha fullstendige instruksjoner, kan du se Bruke Microsoft Defender-portalen til å tilordne standard og strenge forhåndsinnstilte sikkerhetspolicyer til brukere.

Konfigurer egendefinerte beskyttelsespolicyer

De forhåndsdefinerte standardmalene eller Strict Defender for Office 365-policymalene gir pilotbrukerne den anbefalte grunnlinjebeskyttelsen. Du kan imidlertid også bygge og tilordne egendefinerte beskyttelsespolicyer som en del av evalueringen.

Det er viktig å være klar over prioriteten disse beskyttelsespolicyene tar når de brukes og håndheves, som forklart i prioritetsrekkefølgen for forhåndsinnstilte sikkerhetspolicyer og andre policyer.

Forklaringen og tabellen i Konfigurer beskyttelsespolicyer gir en praktisk referanse for det du må konfigurere.

Trinn 7: Prøv funksjoner

Nå som piloten er konfigurert og konfigurert, er det nyttig å bli kjent med verktøyene for rapportering, overvåking og angrepssimulering som er unike for Microsoft Defender for Microsoft 365.

| Evne | Beskrivelse | Mer informasjon |

|---|---|---|

| Trusselutforsker | Trusselutforsker er et kraftig verktøy for nesten sanntid for å hjelpe Sikkerhetsoperasjoner-team med å undersøke og svare på trusler og vise informasjon om oppdaget skadelig programvare og phishing i e-post og filer i Office 365, samt andre sikkerhetstrusler og risikoer for organisasjonen. | Om Trusselutforsker |

| Opplæring i angrepssimulering | Du kan bruke opplæring for angrepssimulering i Microsoft Defender-portalen til å kjøre realistiske angrepsscenarioer i organisasjonen, noe som hjelper deg med å identifisere og finne sårbare brukere før et reelt angrep påvirker miljøet ditt. | Kom i gang med angrepssimuleringstrening |

| Instrumentbord for rapporter | Klikk Rapporter på navigasjonsmenyen til venstre, og utvid overskriften E-& samarbeid. E-& samarbeidsrapporter handler om å oppdage sikkerhetstrender, og noen av dem gjør det mulig å utføre handlinger (gjennom knapper som «Gå til innsendinger» og andre som viser trender. Disse måledataene genereres automatisk. |

Vise sikkerhetsrapporter for e-post i Microsoft Defender-portalen Vise Defender for Office 365-rapporter i Microsoft Defender-portalen |

SIEM-integrering

Du kan integrere Defender for Office 365 med Microsoft Sentinel eller en generell siem-tjeneste (security information and event management) for å aktivere sentralisert overvåking av varsler og aktiviteter fra tilkoblede apper. Med Microsoft Sentinel kan du mer omfattende analysere sikkerhetshendelser på tvers av organisasjonen og bygge strategibøker for effektiv og umiddelbar respons.

Microsoft Sentinel inkluderer en Defender for Office 365-kobling. Hvis du vil ha mer informasjon, kan du se Koble til varsler fra Microsoft Defender for Office 365.

Microsoft Defender for Office 365 kan også integreres i andre SIEM-løsninger ved hjelp av Office 365 Activity Management API. Hvis du vil ha informasjon om integrering med generiske SIEM-systemer, kan du se Generisk SIEM-integrasjon.

Neste trinn:

Inkorporer informasjonen i Microsoft Defender for Office 365 Security Operations Guide i SecOps-prosessene.

Neste trinn for ende-til-ende-distribusjonen av Microsoft Defender XDR

Fortsett ende-til-ende-distribusjonen av Microsoft Defender XDR med Pilot og distribuer Defender for endepunkt.

Tips

Vil du lære mer? Kommuniser med Microsoft Sikkerhet-fellesskapet i det tekniske fellesskapet vårt: Microsoft Defender XDR Tech Community.

Tilbakemeldinger

Kommer snart: Gjennom 2024 faser vi ut GitHub Issues som tilbakemeldingsmekanisme for innhold, og erstatter det med et nytt system for tilbakemeldinger. Hvis du vil ha mer informasjon, kan du se: https://aka.ms/ContentUserFeedback.

Send inn og vis tilbakemelding for