Rollebasert tilgangskontroll (RBAC)

OneLake RBAC bruker rolletilordninger til å bruke tillatelser for medlemmene. Du kan enten tilordne roller til enkeltpersoner eller sikkerhetsgrupper, Microsoft 365-grupper og distribusjonslister. Hvert medlem i brukergruppen får den tilordnede rollen.

Hvis noen er i to eller flere sikkerhetsgrupper eller Microsoft 365-gruppen, får de det høyeste tilgangsnivået som leveres av rollene. Hvis du nester brukergrupper og tilordner en rolle til en gruppe, har alle de inneholdde brukerne tillatelser.

OneLake RBAC gjør det mulig for brukere å definere datatilgangsroller bare for Lakehouse Items .

OneLake RBAC begrenser datatilgang for brukere med Visningsprogram for arbeidsområde eller lesetilgang til et lakehouse. Det gjelder ikke for administratorer, medlemmer eller bidragsytere for arbeidsområdet. Som et resultat støtter OneLake RBAC bare lesenivå med tillatelser.

Slik oppretter du RBAC-roller

Du kan definere og administrere OneLake RBAC-roller gjennom innstillingene for datatilgang i lakehouse.

Mer informasjon i Kom i gang med datatilgangsroller.

Standard RBAC-rolle i lakehouse

Når brukeren oppretter et nytt lakehouse, genererer OneLake en standard RBAC-rolle med navnet Default Readers. Rollen gjør det mulig for alle brukere med ReadAll-tillatelse å lese alle mappene i elementet.

Her er standard rolledefinisjon:

| Stoffelement | Rollenavn | Tillatelse | Mapper inkludert | Tilordnede medlemmer |

|---|---|---|---|---|

| Lakehouse | DefaultReader |

ReadAll | Alle mapper under Tables/ og Files/ |

Alle brukere med ReadAll-tillatelse |

Merk

Hvis du vil begrense tilgangen til bestemte brukere eller bestemte mapper, må du enten endre standardrollen eller fjerne den og opprette en ny egendefinert rolle.

Arv i OneLake RBAC

For en gitt mappe arver OneLake RBAC-tillatelser alltid til hele hierarkiet av mappens filer og undermapper.

For eksempel, gitt følgende hierarki av et lakehouse i OneLake.

Tables/

──── (empty folder)

Files/

────folder1

│ │ file11.txt

│ │

│ └───subfolder11

│ │ file1111.txt

| │

│ └───subfolder111

| │ file1111.txt

│

└───folder2

│ file21.txt

For det gitte hierarkiet arver OneLake RBAC-tillatelser for Role1 og Role2 arver på følgende måte:

| Rolle | Tillatelse | Mappe definert i tillatelsen | Mapper og filer som arver tillatelsen |

| Rolle1 | Lese | mappe1 |

|

| Rolle 2 | Lese | mappe 2 |

|

Traversal og notering i OneLake RBAC

OneLake RBAC gir automatisk traversering av overordnede elementer for å sikre at dataene er enkle å oppdage. Hvis du gir en bruker lest til undermappen11, får brukeren muligheten til å liste opp og krysse den overordnede katalogmappen1. Denne funksjonaliteten ligner på Windows-mappetillatelser der det å gi tilgang til en undermappe gir oppdagelse og traversering for de overordnede katalogene. Listen og traversering gitt til forelderen strekker seg ikke til andre elementer utenfor de direkte foreldrene, slik at andre mapper holdes sikre.

For eksempel, gitt følgende hierarki av et lakehouse i OneLake.

Tables/

──── (empty folder)

Files/

────folder1

│ │ file11.txt

│ │

│ └───subfolder11

│ │ file111.txt

| │

│ └───subfolder111

| │ file1111.txt

│

└───folder2

│ file21.txt

OneLake RBAC-tillatelser for Rolle1 gir følgende tilgang for det gitte hierarkiet. Vær oppmerksom på at tilgang til file11.txt ikke er synlig fordi den ikke er en overordnet undermappe 11. Likeledes for Rolle2 er file111.txt heller ikke synlig.

| Rolle | Tillatelse | Mappe definert i tillatelsen | Mapper og filer som arver tillatelsen |

| Rolle1 | Lese | undermappe 11 |

|

| Rolle 2 | Lese | undermappe111 |

|

For snarveier er oppføringsvirkemåten litt annerledes. Snarveier til eksterne datakilder fungerer på samme måte som mapper, men snarveier til andre OneLake-plasseringer har spesialisert virkemåte. Tilgang til en OneLake-snarvei bestemmes av måltillatelsene for snarveien. Når du viser snarveier, foretas det ingen anrop for å kontrollere måltilgangen. Når du viser en katalog, returneres derfor alle interne snarveier uavhengig av brukerens tilgang til målet. Når en bruker prøver å åpne snarveien, evalueres tilgangskontrollen, og en bruker vil bare se dataene de har de nødvendige tillatelsene til å se. Hvis du vil ha mer informasjon om snarveier, kan du se sikkerhetsdelen for snarveier.

Eksemplene nedenfor bruker følgende mappehierarki.

Files/

────folder1

│

└───shortcut2

|

└───shortcut3

| Rolle | Tillatelse | Mappe definert i tillatelsen | Resultat av oppføring av filer |

| Rolle1 | Lese | mappe1 |

|

| Rolle 2 | N/A | N/A |

|

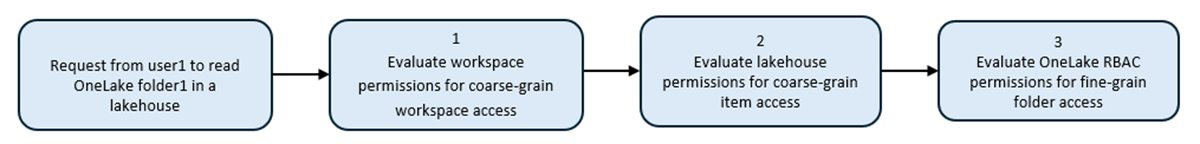

Slik evalueres OneLake RBAC-tillatelser med Fabric-tillatelser

Med tillatelser for arbeidsområde og element kan du gi «grovkornet» tilgang til data i OneLake for det angitte elementet. OneLake RBAC-tillatelser gjør det mulig å begrense datatilgangen i OneLake bare til bestemte mapper.

Tillatelser for OneLake RBAC og arbeidsområde

Arbeidsområdetillatelsene er den første sikkerhetsgrensen for data i OneLake. Hvert arbeidsområde representerer ett enkelt domene eller prosjektområde der team kan samarbeide om data. Du administrerer sikkerhet i arbeidsområdet gjennom Fabric-arbeidsområderoller. Mer informasjon om stoffrollebasert tilgangskontroll (RBAC): Arbeidsområderoller

Arbeidsområderoller i Fabric gir følgende tillatelser i OneLake.

| Tillatelse | Administrator | Medlem | Bidragsyter | Seer |

|---|---|---|---|---|

| Vise filer i OneLake | Alltid* Ja | Alltid* Ja | Alltid* Ja | Nei som standard. Bruk OneLake RBAC til å gi tilgang. |

| Skrive filer i OneLake | Alltid* Ja | Alltid* Ja | Alltid* Ja | No |

Merk

*Siden arbeidsområdeadministrator, medlems- og bidragsyterroller automatisk gir skrivetillatelser til OneLake, overstyrer det eventuelle OneLake RBAC-lesetillatelser.

| Arbeidsområderolle | Bruker OneLake rbac-lesetillatelser? |

|---|---|

| Administrator, bidragsyter, medlem | Nei, OneLake Security vil ignorere eventuelle Tillatelser for OneLake RBC Read |

| Visningsprogram | Ja, hvis definert, vil OneLake RBAC Lesetillatelser bli brukt |

Tillatelser for OneLake RBAC og Lakehouse

I et arbeidsområde kan Fabric-elementer ha tillatelser konfigurert separat fra arbeidsområderollene. Du kan konfigurere tillatelser enten ved å dele et element eller ved å administrere tillatelsene til et element. Følgende tillatelser bestemmer en brukers mulighet til å utføre handlinger på data i OneLake.

Lakehouse-tillatelser

| Lakehouse-tillatelse | Kan du vise filer i OneLake? | Kan du skrive filer i OneLake? | Kan du lese data gjennom SQL Analytics-endepunktet? |

|---|---|---|---|

| Lest | Nei som standard, bruk OneLake RBAC til å gi tilgang. | Nei | No |

| ReadAll | Ja som standard. Bruk OneLake RBAC til å begrense tilgangen. | Nei | No |

| Skriv | Ja | Ja | Ja |

| Utfør, del på nytt, ViewOutput, ViewLogs | I/T - kan ikke gis på egen hånd | I/T - kan ikke gis på egen hånd | I/T - kan ikke gis på egen hånd |

Tillatelser for OneLake RBAC og Lakehouse SQL Analytics Endpoint

SQL Analytics-endepunktet er et lager som genereres automatisk fra et Lakehouse i Microsoft Fabric. En kunde kan gå over fra "Lake"-visningen av Lakehouse (som støtter datateknikk og Apache Spark) til "SQL"-visningen av samme Lakehouse. Mer informasjon om SQL Analytics-endepunktet i Data Warehouse-dokumentasjon: SQL Analytics-endepunkt.

| Tillatelse for SQL Analytics-endepunkt | Brukere kan vise filer via OneLake-endepunktet? | Brukere kan skrive filer via OneLake Endpoint? | Brukere kan lese data via SQL Analytics-endepunktet? |

|---|---|---|---|

| Lest | Nei som standard, bruk OneLake RBAC til å gi tilgang. | No | Nei som standard, men kan konfigureres med SQL-detaljerte tillatelser |

| ReadData | Nei som standard. Bruk OneLake RBAC til å gi tilgang. | Nei | Ja |

| Skriv | Ja | Ja | Ja |

Tillatelser for OneLake RBAC og Default Lakehouse Semantic Model

Når brukeren oppretter et lakehouse i Microsoft Fabric, klargjør systemet også den tilknyttede standard semantiske modellen. Standard semantisk modell har måledata på toppen av lakehouse-data. Den semantiske modellen gjør det mulig for Power BI å laste inn data for rapportering.

| Standard semantisk modelltillatelse | Kan du vise filer i OneLake? | Kan du skrive filer i OneLake? | Kan du se skjema i semantisk modell? | Kan du lese data i semantisk modell? |

|---|---|---|---|---|

| Lest | Nei som standard, bruk OneLake RBAC til å gi tilgang. | Nei | No | Ja som standard. Kan begrenses med sikkerhet på objektnivå i Power BI og sikkerhet på radnivå i Power BI |

| Build | Ja som standard. Bruk OneLake RBAC til å begrense tilgangen. | Ja | Ja | Ja |

| Skriv | Ja | Ja | Ja | Ja |

| Dele på nytt | I/T - kan ikke gis på egen hånd | I/T - kan ikke gis på egen hånd | I/T - kan ikke gis på egen hånd | I/T - kan ikke gis på egen hånd |

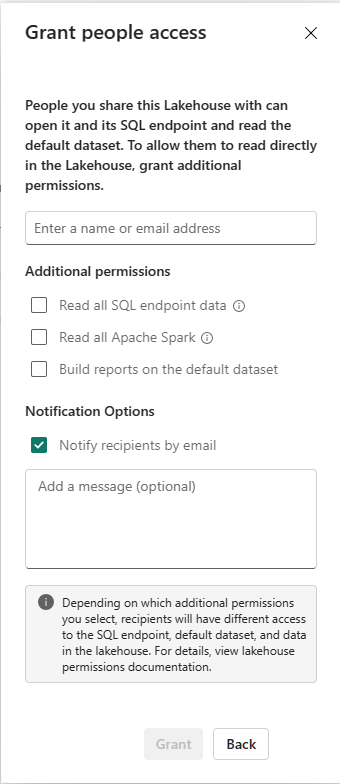

Lakehouse-deling og OneLake RBAC-tillatelser

Når brukeren deler et lakehouse, gir de andre brukere eller en gruppe brukere tilgang til et lakehouse uten å gi tilgang til arbeidsområdet og resten av elementene. Delt lakehouse kan bli funnet gjennom Data Hub eller Delt med meg-delen i Microsoft Fabrics.

Når noen deler et lakehouse, kan de også gi tilgang til SQL-endepunktet og den tilknyttede standard semantiske modellen.

| Delingsalternativ | Kan du vise filer i OneLake? | Kan du skrive filer i OneLake? | Kan du lese data gjennom SQL Analytics-endepunktet? | Kan du vise og bygge semantiske modeller? |

|---|---|---|---|---|

| Ingen flere tillatelser er valgt | Nei som standard, bruk OneLake RBAC til å gi tilgang. | Nei | No | No |

| Les alle Apache Spark | Ja som standard. Bruk OneLake RBAC til å begrense tilgangen. | Nei | No | No |

| Les alle SQL-endepunktdata | Nei som standard, bruk OneLake RBAC til å gi tilgang. | Nei | Ja | Nei |

| Bygge rapporter på standard datasett | Ja som standard. Bruk OneLake RBAC til å begrense tilgangen. | Nei | No | Ja |

Mer informasjon om datadelingstillatelsesmodell:

Snarveier

OneLake RBAC i interne snarveier

For alle mapper i et lakehouse arver RBAC-tillatelser alltid til alle interne snarveier der denne mappen er definert som mål.

Når en bruker får tilgang til data via en snarvei til en annen OneLake-plassering, brukes identiteten til anropsbrukeren til å godkjenne tilgang til dataene i målbanen til snarveien*. Derfor må denne brukeren ha OneLake RBAC-tillatelser på målplasseringen for å kunne lese dataene.

Viktig

Når du åpner snarveier gjennom Semantiske Power BI-modeller eller T-SQL, sendes ikke anropsbrukerens identitet til snarveismålet. Eieren av anropselementet sendes i stedet, og delegerer tilgang til anropsbrukeren.

Definering av RBAC-tillatelser for den interne snarveien er ikke tillatt og må defineres i målmappen som er plassert i målelementet. Siden definering av RBAC-tillatelser bare er begrenset til lakehouse-elementer, aktiverer OneLake RBAC-tillatelser bare for snarveier rettet mot mapper i lakehouse-elementer.

Den neste tabellen angir om det tilsvarende snarveiscenarioet støttes for å definere OneLake RBAC-tillatelser.

| Internt snarveiscenario | Støttes OneLake RBAC-tillatelser? | Kommentarer |

|---|---|---|

| Snarvei i et lakehouse1 som peker til mappe2 som ligger i samme lakehouse. | Støttes. | Hvis du vil begrense tilgangen til data i snarveien, definerer du OneLake RBAC for mappe2. |

| Snarvei i et lakehouse1 som peker til mappe2 som ligger i et annet lakehouse2 | Støttes. | Hvis du vil begrense tilgangen til data i snarveien, definerer du OneLake RBAC for mappe2 i lakehouse2. |

| Snarvei i et lakehouse som peker til en tabell som ligger i et datavarehus | Støttes ikke. | OneLake støtter ikke definering av RBAC-tillatelser i datavarehus. Access bestemmes basert på ReadAll-tillatelsen i stedet. |

| Snarvei i et lakehouse som peker til en tabell i en KQL-database | Støttes ikke. | OneLake støtter ikke definering av RBAC-tillatelser i KQL-databaser. Access bestemmes basert på ReadAll-tillatelsen i stedet. |

OneLake RBAC i eksterne snarveier (ADLS, S3, Dataverse)

OneLake støtter definering av RBAC-tillatelser for snarveier som ADLS- og S3- og Dataverse-snarveier. I dette tilfellet brukes RBAC-modellen oppå den delegerte godkjenningsmodellen som er aktivert for denne typen snarvei.

La oss si at bruker1 oppretter en S3-snarvei i et lakehouse som peker til en mappe i en AWS S3-samling. Deretter prøver bruker2 å få tilgang til data i denne snarveien.

| Godkjenner S3-tilkobling tilgang for den delegerte brukeren1? | Godkjenner OneLake RBAC tilgang for den forespurte brukeren2? | Resultat: Kan bruker2 få tilgang til data i S3 Shortcut? |

|---|---|---|

| Ja | Ja | Ja |

| No | No | No |

| No | Ja | No |

| Ja | No | No |

RBAC-tillatelsene må defineres for hele omfanget av snarveien (hele målmappen), men arver rekursivt til alle undermappene og filene.

Mer informasjon om snarveier for S3, ADLS og Datavers i OneLake-snarveier.

Begrensninger på OneLake RBAC

Tabellen nedenfor inneholder begrensningene for OneLake-datatilgangsroller.

| Scenario | Grense |

|---|---|

| Maksimalt antall OneLake RBAC-roller per Fabric Item | Maksimalt 250 roller for hvert lakehouse-element. |

| Maksimalt antall medlemmer per OneLake RBAC-rolle | Maksimalt 500 brukere og brukergrupper per rolle. |

| Maksimalt antall tillatelser per OneLake RBAC-rolle | Maksimalt 500 tillatelser per rolle |

Latencies i OneLake RBAC

- Hvis du endrer en OneLake RBAC Role definition, tar det omtrent fem minutter før OneLake bruker de oppdaterte definisjonene.

- Hvis du endrer en brukergruppe i OneLake RBAC-rollen, tar det omtrent en time før OneLake bruker rollens tillatelser på den oppdaterte brukergruppen.

Tilbakemeldinger

Kommer snart: Gjennom 2024 faser vi ut GitHub Issues som tilbakemeldingsmekanisme for innhold, og erstatter det med et nytt system for tilbakemeldinger. Hvis du vil ha mer informasjon, kan du se: https://aka.ms/ContentUserFeedback.

Send inn og vis tilbakemelding for