Godkjenning med flere faktorer for Microsoft 365

Passord er den vanligste metoden for å godkjenne en pålogging til en datamaskin eller nettbasert tjeneste, men de er også de mest sårbare. Folk kan velge enkle passord og bruke de samme passordene for flere pålogginger til forskjellige datamaskiner og tjenester.

Hvis du vil angi et ekstra sikkerhetsnivå for pålogginger, må du bruke godkjenning med flere faktorer (MFA), som bruker både et passord, som skal være sterkt og en ekstra bekreftelsesmetode basert på:

- Noe du har med deg som ikke er lett å duplisere, for eksempel en smarttelefon.

- Noe du unikt og biologisk har, for eksempel fingeravtrykk, ansikt eller andre biometriske attributter.

Den ekstra bekreftelsesmetoden brukes ikke før etter at brukerens passord er bekreftet. Med MFA, selv om et sterkt brukerpassord er kompromittert, har ikke angriperen smarttelefonen eller fingeravtrykket ditt til å fullføre påloggingen.

MFA-støtte i Microsoft 365

Som standard støtter både Microsoft 365 og Office 365 MFA for brukerkontoer ved hjelp av:

- En tekstmelding sendt til en telefon som krever at brukeren skriver inn en bekreftelseskode.

- En telefonsamtale.

- Microsoft Authenticator-smarttelefonappen.

I begge tilfeller bruker MFA-påloggingen metoden «noe du har med deg som ikke er lett duplisert» for ekstra bekreftelse. Det finnes flere måter du kan aktivere MFA for Microsoft 365 og Office 365 på:

- Med sikkerhetsstandarder

- Med policyer for betinget tilgang

- For hver individuelle brukerkonto (anbefales ikke)

Disse måtene er basert på Microsoft 365-planen.

| Plan | Anbefaling | Kundetype |

|---|---|---|

| Alle Microsoft 365-abonnementer | Bruk sikkerhetsstandarder, som krever MFA for alle brukerkontoer. Du kan også konfigurere MFA per bruker på individuelle brukerkontoer, men dette anbefales ikke. |

Små bedrifter |

| Microsoft 365 Business Premium Microsoft 365 E3 Microsoft Entra ID P1-lisenser |

Bruk sikkerhetsstandarder eller policyer for betinget tilgang til å kreve MFA for brukerkontoer basert på gruppemedlemskap, apper eller andre kriterier. | Små bedrifter til virksomheter |

| Microsoft 365 E5 Microsoft Entra ID P2-lisenser |

Bruk ID-beskyttelse for Microsoft Entra til å kreve MFA basert på påloggingsrisikokriterier. | Enterprise |

Sikkerhetsstandarder

Sikkerhetsstandarder er en ny funksjon for Microsoft 365 og Office 365 betalte abonnementer eller prøveabonnementer opprettet etter 21. oktober 2019. Disse abonnementene har aktivert sikkerhetsstandarder, som:

- Krever at alle brukerne bruker MFA med Microsoft Authenticator-appen.

- Blokkerer eldre godkjenning.

Brukere har 14 dager på seg til å registrere seg for MFA med Microsoft Authenticator-appen fra smarttelefonene sine, som begynner fra første gang de logger på etter at sikkerhetsstandarder er aktivert. Etter at det har gått 14 dager, kan ikke brukeren logge på før MFA-registreringen er fullført.

Sikkerhetsstandarder sikrer at alle organisasjoner har et grunnleggende sikkerhetsnivå for brukerpålogging som er aktivert som standard. Du kan deaktivere sikkerhetsstandarder til fordel for MFA med policyer for betinget tilgang.

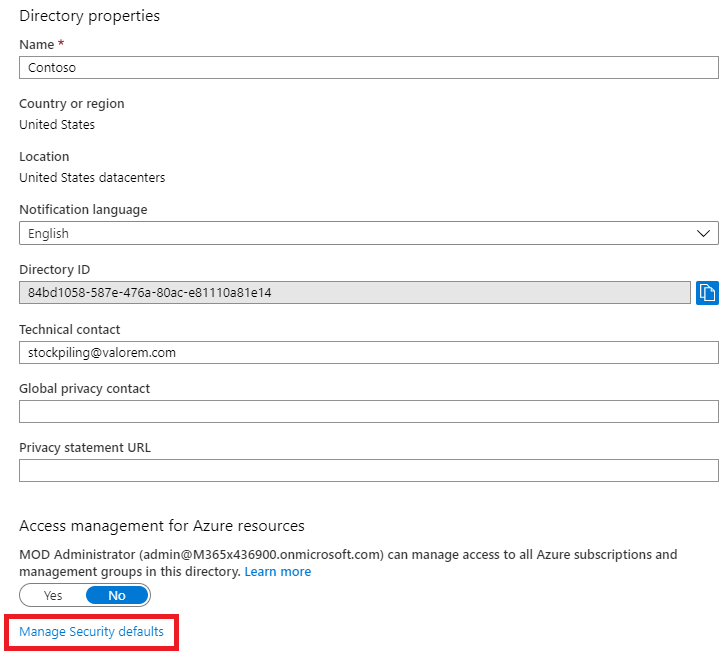

Du aktiverer eller deaktiverer sikkerhetsstandarder fra Egenskaper-ruten for Microsoft Entra-ID i Azure Portal.

Du kan bruke sikkerhetsstandarder med alle Microsoft 365-abonnementer.

Hvis du vil ha mer informasjon, kan du se denne oversikten over sikkerhetsstandarder.

Policyer for Betinget tilgang

Policyer for betinget tilgang er et sett med regler som angir betingelsene som pålogginger evalueres og tillates under. Du kan for eksempel opprette en policy for betinget tilgang som sier:

- Hvis brukerkontonavnet er medlem av en gruppe for brukere som er tilordnet rollene Exchange, bruker, passord, sikkerhet, SharePoint eller global administrator, må du ha MFA før tilgang tillates.

Denne policyen lar deg kreve MFA basert på gruppemedlemskap, i stedet for å prøve å konfigurere individuelle brukerkontoer for MFA når de er tilordnet eller ikke er tilordnet fra disse administratorrollene.

Du kan også bruke policyer for betinget tilgang for mer avanserte funksjoner, for eksempel krever MFA for bestemte apper, eller at påloggingen gjøres fra en kompatibel enhet, for eksempel den bærbare datamaskinen som kjører Windows 10.

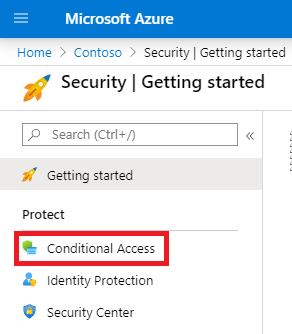

Du konfigurerer policyer for betinget tilgang fra sikkerhetsruten for Microsoft Entra-ID i Azure Portal.

Du kan bruke policyer for betinget tilgang med:

- Microsoft 365 Business Premium

- Microsoft 365 E3 og E5

- Microsoft Entra-ID P1- og Microsoft Entra ID P2-lisenser

For små bedrifter med Microsoft 365 Business Premium kan du enkelt bruke policyer for betinget tilgang med følgende trinn:

- Opprett en gruppe som inneholder brukerkontoene som krever MFA.

- Aktiver policyen Krev MFA for globale administratorer .

- Opprett en gruppebasert policy for betinget tilgang med disse innstillingene:

- > Oppgaver Brukere og grupper: Navnet på gruppen fra trinn 1 ovenfor.

- > Oppgaver i skyapper eller handlinger: Alle skyapper.

- Tilgangskontroller Gi tildelingstilgang >>> krever godkjenning med flere faktorer.

- Aktiver policyen.

- Legg til en brukerkonto i gruppen som ble opprettet i trinn 1 ovenfor, og test.

- Hvis du vil kreve MFA for flere brukerkontoer, legger du dem til i gruppen som ble opprettet i trinn 1.

Med denne policyen for betinget tilgang kan du rulle ut MFA-kravet til brukerne i ditt eget tempo.

Virksomheter bør bruke policyer for felles betinget tilgang til å konfigurere følgende policyer:

Hvis du vil ha mer informasjon, kan du se denne oversikten over betinget tilgang.

ID-beskyttelse for Microsoft Entra

Med ID-beskyttelse for Microsoft Entra kan du opprette en ekstra policy for betinget tilgang for å kreve MFA når påloggingsrisikoen er middels eller høy.

Du kan bruke ID-beskyttelse for Microsoft Entra og risikobaserte policyer for betinget tilgang med:

- Microsoft 365 E5

- Microsoft Entra ID P2-lisenser

Hvis du vil ha mer informasjon, kan du se denne oversikten over ID-beskyttelse for Microsoft Entra.

Eldre brukerspesifikke MFA (anbefales ikke)

Du bør enten bruke sikkerhetsstandarder eller policyer for betinget tilgang for å kreve MFA for pålogginger for brukerkontoen. Men hvis en av disse ikke kan brukes, anbefaler Microsoft på det sterkeste MFA for brukerkontoer som har administratorroller, spesielt rollen som global administrator, for alle størrelsesabonnementer.

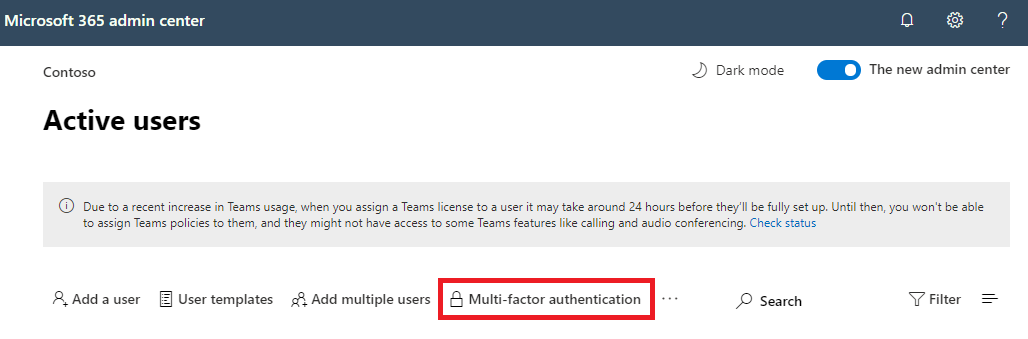

Du aktiverer MFA for individuelle brukerkontoer fra Ruten Aktive brukere i Administrasjonssenter for Microsoft 365.

Neste gang brukeren logger seg på, blir vedkommende bedt om å registrere seg for MFA og velge og teste den ekstra bekreftelsesmetoden.

Bruke disse metodene sammen

Denne tabellen viser resultatene av aktivering av MFA med sikkerhetsstandarder, policyer for betinget tilgang og kontoinnstillinger per bruker.

| Element | Aktivert | Deaktivert | Sekundær godkjenningsmetode |

|---|---|---|---|

| Sikkerhetsstandarder | Kan ikke bruke policyer for betinget tilgang | Kan bruke policyer for betinget tilgang | Microsoft Authenticator-app |

| Policyer for Betinget tilgang | Hvis noen er aktivert, kan du ikke aktivere sikkerhetsstandarder | Hvis alle er deaktivert, kan du aktivere sikkerhetsstandarder | Brukerangitt under MFA-registrering |

| Eldre brukerspesifikke MFA (anbefales ikke) | Overstyrer sikkerhetsstandarder og policyer for betinget tilgang som krever MFA ved hver pålogging | Overstyrt av sikkerhetsstandarder og policyer for betinget tilgang | Brukerangitt under MFA-registrering |

Hvis sikkerhetsstandarder er aktivert, blir alle nye brukere bedt om MFA-registrering og bruk av Microsoft Authenticator-appen ved neste pålogging.

Måter å administrere MFA-innstillinger på

Det finnes to måter å administrere MFA-innstillinger på.

I Azure Portal kan du:

- Aktivere og deaktivere sikkerhetsstandarder

- Konfigurer policyer for betinget tilgang

I Administrasjonssenter for Microsoft 365 kan du konfigurere MFA-innstillinger per bruker og tjeneste.

Neste trinn

Konfigurere MFA for Microsoft 365

Beslektet innhold

Slå på godkjenning med flere faktorer (video)

Slå på godkjenning med flere faktorer for telefonen (video)