Obs!

Tilgang til denne siden krever autorisasjon. Du kan prøve å logge på eller endre kataloger.

Tilgang til denne siden krever autorisasjon. Du kan prøve å endre kataloger.

Denne artikkelen gjelder for både Microsoft 365 Enterprise og Office 365 Enterprise.

Microsoft 365 er en distribuert Software-as-a-Service (SaaS)-sky som gir produktivitets- og samarbeidsscenarioer gjennom et variert sett med mikrotjenester og programmer. Klientkomponenter i Microsoft 365, for eksempel Outlook, Word og PowerPoint, kjører på brukerdatamaskiner og kobler til andre komponenter i Microsoft 365 som kjører i Microsoft-datasentre. Den viktigste faktoren som bestemmer kvaliteten på microsoft 365-sluttbrukeropplevelsen, er nettverkspålitelighet og lav ventetid mellom Microsoft 365-klienter og Microsoft 365-tjenestefrontdører.

I denne artikkelen lærer du om målene for Microsoft 365-nettverk, og hvorfor Microsoft 365-nettverk krever en annen tilnærming til optimalisering enn generisk Internett-trafikk.

Nettverksmål for Microsoft 365

Det endelige målet med Microsoft 365-nettverk er å optimalisere sluttbrukeropplevelsen ved å aktivere den minst restriktive tilgangen mellom klienter og de nærmeste Microsoft 365-endepunktene. Kvaliteten på sluttbrukeropplevelsen er direkte relatert til ytelsen og svargraden til programmet som brukeren bruker. Microsoft Teams er for eksempel avhengig av lav ventetid, slik at brukertelefonsamtaler, konferanser og delt skjermsamarbeid er feilfrie, og Outlook er avhengig av god nettverkstilkobling for øyeblikkelige søkefunksjoner som bruker indeksering på serversiden og ai-funksjoner.

Det primære målet i nettverksutformingen bør være å minimere ventetiden ved å redusere rundturtiden (RTT) fra klientmaskiner til Microsoft Global Network, Microsofts ryggrad for offentlige nettverk som kobler sammen alle Microsofts datasentre med lav ventetid, skyprogramoppføringspunkter med høy tilgjengelighet spredt over hele verden. Du kan lære mer om Microsoft Global Network på How Microsoft bygger sitt raske og pålitelige globale nettverk.

Det er ikke nødvendig å optimalisere nettverksytelsen for Microsoft 365. Du kan få best mulig ytelse ved å følge noen viktige prinsipper:

- Identifiser Nettverkstrafikk for Microsoft 365

- Tillat lokal avdelingsutgang av Microsoft 365-nettverkstrafikk til Internett fra hver plassering der brukere kobler til Microsoft 365

- Tillat microsoft 365-trafikk å omgå proxyer og pakkeinspeksjonsenheter

Hvis du vil ha mer informasjon om prinsipper for nettverkstilkobling for Microsoft 365, kan du se Prinsipper for nettverkstilkobling for Microsoft 365.

Tradisjonelle nettverksarkitekturer og SaaS

Tradisjonelle nettverksarkitekturprinsipper for klient-/server-arbeidsbelastninger er utformet rundt antagelsen om at trafikken mellom klienter og endepunkter ikke strekker seg utenfor bedriftens nettverksperimeter. I mange bedriftsnettverk går også alle utgående Internett-tilkoblinger gjennom bedriftsnettverket og går ut fra en sentral plassering.

I tradisjonelle nettverksarkitekturer er høyere ventetid for generisk Internett-trafikk en nødvendig avveining for å opprettholde nettverksperimetersikkerhet, og ytelsesoptimalisering for Internett-trafikk innebærer vanligvis oppgradering eller skalering av utstyret ved nettverksutgående punkter. Denne fremgangsmåten løser imidlertid ikke kravene for optimal nettverksytelse for SaaS-tjenester som Microsoft 365.

Identifisere Microsoft 365-nettverkstrafikk

Vi gjør det enklere å identifisere Nettverkstrafikk for Microsoft 365 og gjøre det enklere å administrere nettverksidentifikasjonen.

- Nye kategorier av nettverksendepunkter for å skille svært kritisk nettverkstrafikk fra nettverkstrafikk som ikke påvirkes av Internett-ventetider. Det finnes bare en håndfull nettadresser og støttende IP-adresser i den mest kritiske «Optimaliser»-kategorien.

- Nettjenester for skriptbruk eller direkte enhetskonfigurasjon og endringsadministrasjon av Microsoft 365-nettverksidentifikasjon. Endringer er tilgjengelige fra nettjenesten eller i RSS-format, eller på e-post ved hjelp av en Microsoft Flow-mal.

- Office 365 Network-partnerprogram med Microsoft-partnere som leverer enheter eller tjenester som følger prinsippene for nettverkstilkobling for Microsoft 365 og har enkel konfigurasjon.

Sikre Microsoft 365-tilkoblinger

Målet med tradisjonell nettverkssikkerhet er å herde bedriftens nettverksperimeter mot inntrenging og ondsinnede bedrifter. De fleste bedriftsnettverk håndhever nettverkssikkerhet for Internett-trafikk ved hjelp av teknologier som proxy-servere, brannmurer, SSL-brudd og -inspeksjon, dyp pakkeinspeksjon og systemer for hindring av datatap. Disse teknologiene gir viktig risikoreduksjon for generiske Internett-forespørsler, men kan dramatisk redusere ytelse, skalerbarhet og kvaliteten på sluttbrukeropplevelsen når den brukes på Microsoft 365-endepunkter.

Microsoft 365 bidrar til å dekke organisasjonens behov for innholdssikkerhet og databruk med innebygde sikkerhets- og styringsfunksjoner som er utformet spesielt for Microsoft 365-funksjoner og -arbeidsbelastninger. Hvis du vil ha mer informasjon om microsoft 365 sikkerhet og samsvar, kan du se Microsoft Defender for Office 365 og Microsoft Purview risiko- og samsvarsløsninger. Hvis du vil ha mer informasjon om Microsofts anbefalinger og støtteposisjon på avanserte nettverksløsninger som utfører avansert behandling på Microsoft 365-trafikk, kan du se Bruke tredjeparts nettverksenheter eller løsninger på Office 365 trafikk.

Hvorfor er Microsoft 365-nettverk annerledes?

Microsoft 365 er utformet for optimal ytelse ved hjelp av endepunktsikkerhet og krypterte nettverkstilkoblinger, noe som reduserer behovet for perimetersikkerhetshåndhevelse. Microsoft 365-datasentre er plassert over hele verden, og tjenesten er utformet for å bruke ulike metoder for å koble klienter til de beste tilgjengelige tjenesteendepunktene. Siden brukerdata og behandling distribueres mellom mange Microsoft-datasentre, er det ikke ett enkelt nettverksendepunkt som klientmaskiner kan koble til. Faktisk er data og tjenester i Microsoft 365-leieren dynamisk optimalisert av Microsoft Global Network for å tilpasse seg de geografiske plasseringene de er tilgjengelige for av sluttbrukere.

Enkelte vanlige ytelsesproblemer opprettes når Microsoft 365-trafikk er underlagt pakkeinspeksjon og sentralisert utgående trafikk:

- Høy ventetid kan føre til dårlig ytelse for video- og lydstrømmer og treg respons på datahenting, søk, samarbeid i sanntid, informasjon om ledig/opptatt i kalenderen, innhold i produktet og andre tjenester

- Utgående tilkoblinger fra en sentral plassering beseirer de dynamiske rutingsfunksjonene til det globale Nettverket i Microsoft 365, og legger til ventetid og rundturtid

- Dekryptering av SSL sikret Microsoft 365-nettverkstrafikk og krypterer den på nytt, kan forårsake protokollfeil og har sikkerhetsrisiko

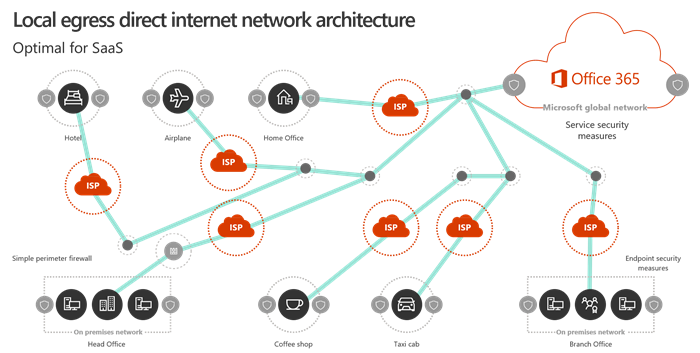

Hvis du forkorter nettverksbanen til Inngangspunkter for Microsoft 365 ved å la klienttrafikken gå ut så nært som mulig til den geografiske plasseringen, kan det forbedre tilkoblingsytelsen og sluttbrukeropplevelsen i Microsoft 365. Det kan også bidra til å redusere virkningen av fremtidige endringer i nettverksarkitekturen på Microsoft 365-ytelse og pålitelighet. Den optimale tilkoblingsmodellen er alltid å gi nettverksutgående trafikk på brukerens plassering, uavhengig av om dette er på bedriftsnettverket eller eksterne steder som hjem, hoteller, kaffebarer og flyplasser. Generell Internett-trafikk og WAN-basert nettverkstrafikk for bedrifter rutes separat og bruker ikke den lokale direkte utgående modellen. Denne lokale direkte utgående modellen er representert i diagrammet nedenfor.

Den lokale utgående arkitekturen har følgende fordeler for Microsoft 365-nettverkstrafikk over den tradisjonelle modellen:

- Gir optimal Microsoft 365-ytelse ved å optimalisere rutelengden. Sluttbrukertilkoblinger rutes dynamisk til nærmeste inngangspunkt for Microsoft 365 av infrastrukturen til Microsoft Global Networks Distributed Service Front Door , og trafikken rutes deretter internt til data- og tjenesteendepunkter over Microsofts svært lave ventetid med høy tilgjengelighetsfiber.

- Reduserer belastningen på bedriftens nettverksinfrastruktur ved å tillate lokal utgående trafikk for Microsoft 365-trafikk, omgå proxyer og trafikkinspeksjonsenheter.

- Sikrer tilkoblinger i begge ender ved å bruke sikkerhetsfunksjoner for klientendepunkt og skysikkerhet, og unngår bruk av redundante nettverkssikkerhetsteknologier.

Obs!

Infrastrukturen distributed Service Front Door er Microsoft Global Networks svært tilgjengelige og skalerbare nettverkskant med geografisk distribuerte plasseringer. Den avslutter sluttbrukertilkoblinger og ruter dem effektivt i Microsoft Global Network. Du kan lære mer om Microsoft Global Network på How Microsoft bygger sitt raske og pålitelige globale nettverk.

Hvis du vil ha mer informasjon om hvordan du forstår og bruker prinsipper for nettverkstilkobling for Microsoft 365, kan du se Prinsipper for nettverkstilkobling for Microsoft 365.

Konklusjon

Optimalisering av Microsoft 365-nettverksytelsen går virkelig ned til å fjerne unødvendige hindringer. Ved å behandle Microsoft 365-tilkoblinger som klarert trafikk, kan du forhindre at ventetid innføres ved pakkeinspeksjon og konkurranse om proxy-båndbredde. Hvis du tillater lokale tilkoblinger mellom klientmaskiner og Office 365 endepunkter, kan trafikken rutes dynamisk gjennom Microsoft Global Network.

Beslektede emner

Prinsipper for nettverkstilkobling for Microsoft 365

Administrere Office 365-endepunkter

URL-adresser og IP-adresseområder for Office 365

Office 365 IP-adresse og nettadressewebtjeneste

Vurdering av Nettverkstilkobling for Microsoft 365

Nettverksplanlegging og ytelsesjustering for Microsoft 365

Office 365 ytelsesjustering ved hjelp av grunnlinjer og ytelseslogg

Feilsøkingsplan for ytelse for Office 365

Hvordan Microsoft bygger sitt raske og pålitelige globale nettverk