Identifiser Defender for endepunktarkitektur og distribusjonsmetode

Gjelder for:

- Microsoft Defender for endepunkt plan 1

- Microsoft Defender for endepunkt plan 2

- Microsoft Defender XDR

Vil du oppleve Defender for endepunkt? Registrer deg for en gratis prøveperiode.

Hvis du allerede har fullført trinnene for å konfigurere Microsoft Defender for endepunkt distribusjon, og du har tilordnet roller og tillatelser for Defender for Endpoint, er neste trinn å opprette en plan for pålasting. Planen begynner med å identifisere arkitekturen og velge distribusjonsmetode.

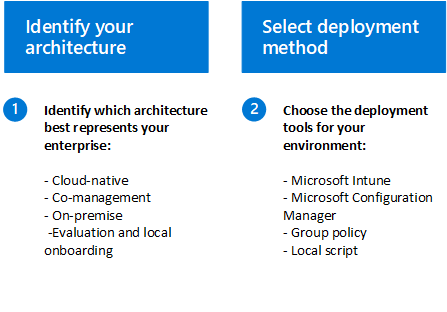

Vi forstår at alle bedriftsmiljøer er unike, så vi har gitt deg flere alternativer for å gi deg fleksibilitet til å velge hvordan du distribuerer tjenesten. Hvis du bestemmer deg for hvordan du vil legge inn endepunkter til Defender for Endpoint-tjenesten, finner du to viktige trinn:

Trinn 1: Identifiser arkitekturen din

Avhengig av miljøet er noen verktøy bedre egnet for bestemte arkitekturer. Bruk tabellen nedenfor til å bestemme hvilken Defender for endepunktarkitektur som passer best for organisasjonen.

| Architecture | Beskrivelse |

|---|---|

| Opprinnelig sky | Vi anbefaler at du bruker Microsoft Intune til å om borde, konfigurere og utbedre endepunkter fra skyen for virksomheter som ikke har en lokal konfigurasjonsbehandlingsløsning, eller som ønsker å redusere den lokale infrastrukturen. |

| Samtidig administrasjon | For organisasjoner som er vert for både lokale og skybaserte arbeidsbelastninger, anbefaler vi at du bruker Microsofts ConfigMgr og Intune for deres administrasjonsbehov. Disse verktøyene gir en omfattende pakke med skydrevne administrasjonsfunksjoner og unike alternativer for samtidig administrasjon for å klargjøre, distribuere, administrere og sikre endepunkter og programmer på tvers av en organisasjon. |

| Lokalt | For bedrifter som ønsker å dra nytte av de skybaserte funksjonene til Microsoft Defender for endepunkt samtidig som de maksimerer investeringene sine i Configuration Manager eller Active Directory Domain Services, anbefaler vi denne arkitekturen. |

| Evaluering og lokal pålasting | Vi anbefaler denne arkitekturen for SOCer (Sikkerhetsoperasjonssentre) som ønsker å evaluere eller kjøre en Microsoft Defender for endepunkt pilot, men som ikke har eksisterende administrasjons- eller distribusjonsverktøy. Denne arkitekturen kan også brukes til innebygde enheter i små miljøer uten administrasjonsinfrastruktur, for eksempel en DMZ (demilitarisert sone). |

Trinn 2: Velg distribusjonsmetode

Når du har bestemt arkitekturen i miljøet og har opprettet en beholdning som beskrevet i kravdelen, kan du bruke tabellen nedenfor til å velge de riktige distribusjonsverktøyene for endepunktene i miljøet ditt. Dette hjelper deg med å planlegge distribusjonen effektivt.

| Endepunktet | Distribusjonsverktøy |

|---|---|

| Windows | Lokalt skript (opptil 10 enheter) Gruppepolicy Microsoft Intune/mobil Enhetsbehandling Microsoft Configuration Manager VDI-skript |

| Windows-servere Linux-servere |

Integrering med Microsoft Defender for skyen |

| Macos | Lokalt skript Microsoft Intune JAMF Pro Mobil Enhetsbehandling |

| Linux-servere | Lokalt skript Marionett Ansible Chef Saltstack |

| Android | Microsoft Intune |

| iOS | Microsoft Intune Administrasjon av mobilprogrammer |

Obs!

For enheter som ikke administreres av Microsoft Intune eller Microsoft Configuration Manager, kan du bruke Sikkerhetsadministrasjon for Microsoft Defender for endepunkt til å motta sikkerhetskonfigurasjoner for Microsoft Defender direkte fra Intune.

Neste trinn:

Når du har valgt defender for endepunktarkitektur og distribusjonsmetode, fortsetter du til trinn 4 – innebygde enheter.

Tips

Vil du lære mer? Engage med Microsoft Security-fellesskapet i teknisk fellesskap: Microsoft Defender for endepunkt teknisk fellesskap.

Tilbakemeldinger

Kommer snart: Gjennom 2024 faser vi ut GitHub Issues som tilbakemeldingsmekanisme for innhold, og erstatter det med et nytt system for tilbakemeldinger. Hvis du vil ha mer informasjon, kan du se: https://aka.ms/ContentUserFeedback.

Send inn og vis tilbakemelding for