Administrer kildene for Microsoft Defender antivirusbeskyttelsesoppdateringer

Gjelder for:

- Microsoft Defender for endepunkt plan 1

- Microsoft Defender for endepunkt plan 2

- Microsoft Defender Antivirus

Plattformer

- Windows

Det er viktig å holde antivirusbeskyttelsen oppdatert. Det finnes to komponenter for å administrere beskyttelsesoppdateringer for Microsoft Defender Antivirus:

- Hvor oppdateringene lastes ned fra; Og

- Når oppdateringer lastes ned og brukes.

Denne artikkelen beskriver hvordan du angir hvor oppdateringene skal lastes ned (denne spesifikasjonen kalles også tilbakefallsrekkefølgen). Se administrere Microsoft Defender antivirusoppdateringer og bruke grunnleggende artikler for å få en oversikt over hvordan oppdateringer fungerer, og hvordan du konfigurerer andre aspekter ved oppdateringer (for eksempel planlegging av oppdateringer).

Viktig

Microsoft Defender antivirussikkerhetsoppdateringer og plattformoppdateringer leveres via Windows Update og fra og med mandag 21. oktober 2019 er alle sikkerhetsanalyseoppdateringer utelukkende signert av SHA-2. Enhetene dine må oppdateres for å støtte SHA-2 for å oppdatere sikkerhetsintelligensen. Hvis du vil ha mer informasjon, kan du se 2019 SHA-2 Code Signing Support-krav for Windows og WSUS.

Tilbakefallsrekkefølge

Vanligvis konfigurerer du endepunkter til å laste ned oppdateringer individuelt fra en primærkilde etterfulgt av andre kilder etter prioritet, basert på nettverkskonfigurasjonen. Oppdateringer hentes fra kilder i den rekkefølgen du angir. Hvis oppdateringer fra gjeldende kilde er utdaterte, brukes den neste kilden i listen umiddelbart.

Når oppdateringer publiseres, brukes noe logikk for å minimere størrelsen på oppdateringen. I de fleste tilfeller er det bare forskjellene mellom den nyeste oppdateringen og oppdateringen som for øyeblikket er installert (settet med forskjeller som kalles deltaet) på enheten lastes ned og brukes. Størrelsen på deltaet avhenger imidlertid av to hovedfaktorer:

- Alderen på den siste oppdateringen på enheten, Og

- Kilden som brukes til å laste ned og bruke oppdateringer.

Jo eldre oppdateringene er på et endepunkt, jo større er nedlastingen. Du må imidlertid også vurdere nedlastingsfrekvensen. En hyppigere oppdateringsplan kan føre til mer nettverksbruk, mens en mindre hyppig tidsplan kan føre til større filstørrelser per nedlasting.

Det finnes fem plasseringer der du kan angi hvor et endepunkt skal få oppdateringer:

- Microsoft Update

- Windows Server Update Service (se merknad 1 nedenfor)

- Microsoft Endpoint Configuration Manager

- Delt nettverksfilressurs

- Sikkerhetsanalyseoppdateringer for Microsoft Defender Antivirus og annen Microsoft-skadelig programvare (se merknad 2 nedenfor)

Obs!

Intune intern definisjonsoppdateringsserver. Hvis du bruker SCCM/SUP til å få definisjonsoppdateringer for Microsoft Defender Antivirus, og du må få tilgang til Windows Update på blokkerte klientenheter, kan du gå over til samtidig administrasjon og avlaste arbeidsbelastningen for beskyttelse av endepunkt til Intune. I policyen for beskyttelse mot skadelig programvare som er konfigurert i Intune finnes det et alternativ for «intern definisjonsoppdateringsserver» som du kan angi for å bruke lokal WSUS som oppdateringskilde. Denne konfigurasjonen hjelper deg med å kontrollere hvilke oppdateringer fra den offisielle WU-serveren som er godkjent for virksomheten, og hjelper også proxy og lagre nettverkstrafikk til det offisielle Windows Oppdateringer-nettverket.

Policyen og registeret kan ha dette oppført som Microsofts senter for beskyttelse mot skadelig programvare (MMPC) sikkerhetsintelligens, det tidligere navnet.

For å sikre det beste beskyttelsesnivået gir Microsoft Update mulighet for raske utgivelser, noe som betyr mindre nedlastinger ofte. Oppdateringstjenesten for Windows Server, Microsoft Endpoint Configuration Manager, oppdateringer for Microsofts sikkerhetsintelligens og oppdateringskilder for plattformer gir sjeldnere oppdateringer. Dermed kan deltaet være større, noe som resulterer i større nedlastinger.

Plattformoppdateringer og motoroppdateringer utgis på månedlig frekvens. Sikkerhetsanalyseoppdateringer leveres flere ganger om dagen, men denne delta-pakken inneholder ikke en motoroppdatering. Se Microsoft Defender antivirussikkerhetsintelligens og produktoppdateringer.

Viktig

Hvis du har angitt sideoppdateringer for Microsoft Security Intelligence som en tilbakefallskilde etter Windows Server Update Service eller Microsoft Update, lastes oppdateringer bare ned fra sikkerhetsanalyseoppdateringer og plattformoppdateringer når den gjeldende oppdateringen anses som utdatert. (Som standard er dette sju påfølgende dager uten å kunne bruke oppdateringer fra Windows Server Update Service eller Microsoft Update-tjenester). Du kan imidlertid angi antall dager før beskyttelse rapporteres som utdatert.

Fra og med mandag 21. oktober 2019 er sikkerhetsanalyseoppdateringer og plattformoppdateringer SHA-2 signert utelukkende. Enheter må oppdateres for å støtte SHA-2 for å få de nyeste oppdateringene for sikkerhetsintelligens og plattformoppdateringer. Hvis du vil ha mer informasjon, kan du se 2019 SHA-2 Code Signing Support-krav for Windows og WSUS.

Hver kilde har vanlige scenarioer som avhenger av hvordan nettverket er konfigurert, i tillegg til hvor ofte de publiserer oppdateringer, som beskrevet i tabellen nedenfor:

| Plasseringen | Eksempelscenario |

|---|---|

| Windows Server Update Service | Du bruker Windows Server Update Service til å administrere oppdateringer for nettverket. |

| Microsoft Update | Du vil at endepunktene skal koble direkte til Microsoft Update. Dette alternativet er nyttig for endepunkter som kobler til bedriftsnettverket uregelmessig, eller hvis du ikke bruker Windows Server Update Service til å administrere oppdateringene dine. |

| Delt filressurs | Du har enheter som ikke er tilkoblet Internett (for eksempel virtuelle maskiner). Du kan bruke den Internett-tilkoblede VM-verten til å laste ned oppdateringene til en delt nettverksressurs, hvorfra vm-ene kan hente oppdateringene. Se distribusjonsveiledningen for VDI for hvordan filressurser brukes i VDI-miljøer (virtual desktop infrastructure). |

| Microsoft Configuration Manager | Du bruker Microsoft Configuration Manager til å oppdatere endepunktene. |

| Sikkerhetsanalyseoppdateringer og plattformoppdateringer for Microsoft Defender Antivirus og annen Microsoft-skadelig programvare (tidligere kalt MMPC) | Kontroller at enhetene er oppdatert for å støtte SHA-2. Microsoft Defender antivirussikkerhetsanalyse og -plattformoppdateringer leveres gjennom Windows Update, og fra og med mandag 21. oktober 2019 er sikkerhetsanalyseoppdateringer og plattformoppdateringer utelukkende signert av SHA-2. Last ned de nyeste beskyttelsesoppdateringene på grunn av en nylig infeksjon eller for å bidra til å klargjøre et sterkt, grunnleggende bilde for VDI-distribusjon. Dette alternativet bør vanligvis bare brukes som en endelig tilbakefallskilde, og ikke den primære kilden. Den brukes bare hvis oppdateringer ikke kan lastes ned fra Windows Server Update Service eller Microsoft Update for et angitt antall dager. |

Du kan administrere rekkefølgen oppdateringskilder brukes i med gruppepolicy, Microsoft Endpoint Configuration Manager, PowerShell-cmdleter og WMI.

Viktig

Hvis du angir Windows Server Update Service som en nedlastingsplassering, må du godkjenne oppdateringene, uavhengig av administrasjonsverktøyet du bruker til å angi plasseringen. Du kan konfigurere en automatisk godkjenningsregel med Windows Server Update Service, noe som kan være nyttig når oppdateringer kommer minst én gang om dagen. Hvis du vil ha mer informasjon, kan du se synkronisere endepunktbeskyttelsesoppdateringer i frittstående Windows Server Update Service.

Fremgangsmåtene i denne artikkelen beskriver først hvordan du angir rekkefølgen, og deretter hvordan du konfigurerer alternativet Fildeling hvis du har aktivert den.

Bruk gruppepolicy til å administrere oppdateringsplasseringen

Åpne gruppepolicy Administrasjonskonsoll på gruppepolicy-administrasjonsmaskinen, høyreklikk på gruppepolicy objektet du vil konfigurere, og velg deretter Rediger.

Gå til Datamaskinkonfigurasjoni gruppepolicy Management Redaktør.

Velg Policyer og deretter Administrative maler.

Utvid treet til Windows-komponenter>Windows Defender>Signaturoppdateringer, og konfigurer deretter følgende innstillinger:

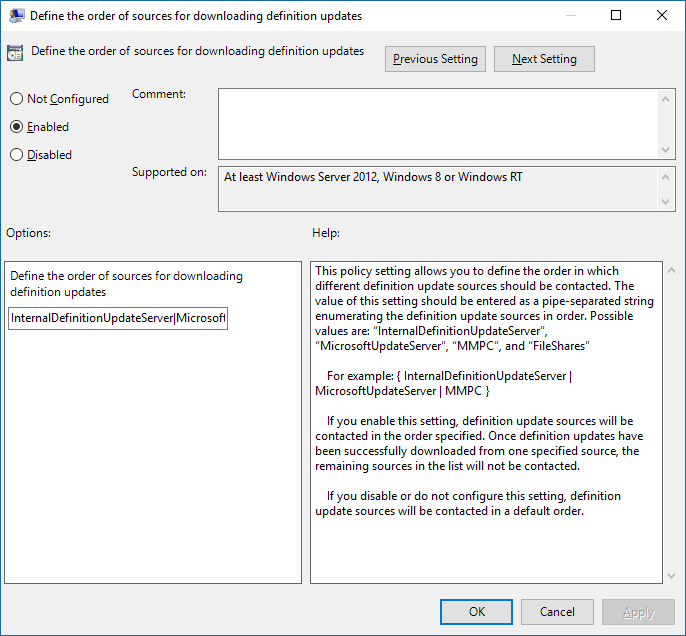

Rediger innstillingen Definer rekkefølgen på kilder for nedlasting av sikkerhetsintelligensoppdateringer . Angi alternativet aktivert.

Angi rekkefølgen på kilder, atskilt med én enkelt datakanal, for eksempel:

InternalDefinitionUpdateServer|MicrosoftUpdateServer|MMPC, som vist i følgende skjermbilde.Velg OK. Denne handlingen angir rekkefølgen på oppdateringskilder for beskyttelse.

Rediger innstillingen Definer fildelinger for nedlasting av sikkerhetsintelligensoppdateringer , og angi deretter alternativet aktivert.

Angi kilde for fildeling. Hvis du har flere kilder, angir du hver kilde i rekkefølgen de skal brukes, atskilt med én enkelt datakanal. Bruk standard UNC-notasjon for å angi banen, for eksempel:

\\host-name1\share-name\object-name|\\host-name2\share-name\object-name. Hvis du ikke angir noen baner, hoppes denne kilden over når den virtuelle maskinen laster ned oppdateringer.Velg OK. Denne handlingen angir rekkefølgen på delte filressurser når kilden refereres til i innstillingen Definer rekkefølgen på kilder... gruppepolicy.

Obs!

For Windows 10, versjon 1703 til og med 1809, er policybanen Windows-komponenter > Microsoft Defender antivirussignatur > Oppdateringer For Windows 10, versjon 1903, er policybanen Windows-komponenter > Microsoft Defender Antivirus > Security Intelligence Oppdateringer

Bruk Configuration Manager til å administrere oppdateringsplasseringen

Se Konfigurer sikkerhetsintelligens-Oppdateringer for Endpoint Protection for mer informasjon om hvordan du konfigurerer Microsoft Configuration Manager (gjeldende gren).

Bruk PowerShell-cmdleter til å administrere oppdateringsplasseringen

Bruk følgende PowerShell-cmdleter til å angi oppdateringsrekkefølgen.

Set-MpPreference -SignatureFallbackOrder {LOCATION|LOCATION|LOCATION|LOCATION}

Set-MpPreference -SignatureDefinitionUpdateFileSharesSource {\\UNC SHARE PATH|\\UNC SHARE PATH}

Se følgende artikler for mer informasjon:

- Set-MpPreference -SignatureFallbackOrder

- Set-MpPreference -SignatureDefinitionUpdateFileSharesSource

- Bruke PowerShell-cmdleter til å konfigurere og kjøre Microsoft Defender Antivirus

- Defender Antivirus-cmdleter

Bruk Windows Management Instruction (WMI) til å administrere oppdateringsplasseringen

Bruk Angi-metoden for MSFT_MpPreference-klassen for følgende egenskaper:

SignatureFallbackOrder

SignatureDefinitionUpdateFileSharesSource

Se følgende artikler for mer informasjon:

Bruke mobile Enhetsbehandling (MDM) til å administrere oppdateringsplasseringen

Se policy-CSP – Defender/SignatureUpdateFallbackOrder for mer informasjon om hvordan du konfigurerer MDM.

Hva om vi bruker en tredjepartsleverandør?

Denne artikkelen beskriver hvordan du konfigurerer og administrerer oppdateringer for Microsoft Defender Antivirus. Du kan imidlertid leie tredjepartsleverandører til å utføre disse oppgavene.

Anta for eksempel at Contoso har ansatt Fabrikam til å administrere sikkerhetsløsningen, som inkluderer Microsoft Defender Antivirus. Fabrikam bruker vanligvis Windows Management Instrumentation, PowerShell-cmdleter eller Windows-kommandolinje til å distribuere oppdateringer og oppdateringer.

Obs!

Microsoft tester ikke tredjepartsløsninger for administrasjon av Microsoft Defender Antivirus.

Opprett en UNC-andel for sikkerhetsintelligens og plattformoppdateringer

Konfigurer en delt nettverksfilressurs (UNC/tilordnet stasjon) for å laste ned sikkerhetsintelligens og plattformoppdateringer fra MMPC-nettstedet ved hjelp av en planlagt oppgave.

Opprett en mappe for skriptet på systemet der du vil klargjøre delingen og laste ned oppdateringene.

Start, CMD (Run as admin) MD C:\Tool\PS-Scripts\Opprett en mappe for signaturoppdateringer.

MD C:\Temp\TempSigs\x64 MD C:\Temp\TempSigs\x86Last ned PowerShell-skriptet fra www.powershellgallery.com/packages/SignatureDownloadCustomTask/1.4.

Velg Manuell nedlasting.

Velg Last ned filen for rå nupkg.

Pakk ut filen.

Kopier filen

SignatureDownloadCustomTask.ps1til mappen du opprettet tidligere.C:\Tool\PS-Scripts\Bruk kommandolinjen til å konfigurere den planlagte aktiviteten.

Obs!

Det finnes to typer oppdateringer: fullstendig og delta.

For x64-delta:

Powershell (Run as admin) C:\Tool\PS-Scripts\ ".\SignatureDownloadCustomTask.ps1 -action create -arch x64 -isDelta $true -destDir C:\Temp\TempSigs\x64 -scriptPath C:\Tool\PS-Scripts\SignatureDownloadCustomTask.ps1 -daysInterval 1"For x64 full:

Powershell (Run as admin) C:\Tool\PS-Scripts\ ".\SignatureDownloadCustomTask.ps1 -action create -arch x64 -isDelta $false -destDir C:\Temp\TempSigs\x64 -scriptPath C:\Tool\PS-Scripts\SignatureDownloadCustomTask.ps1 -daysInterval 1"For x86 delta:

Powershell (Run as admin) C:\Tool\PS-Scripts\ ".\SignatureDownloadCustomTask.ps1 -action create -arch x86 -isDelta $true -destDir C:\Temp\TempSigs\x86 -scriptPath C:\Tool\PS-Scripts\SignatureDownloadCustomTask.ps1 -daysInterval 1"For x86 full:

Powershell (Run as admin) C:\Tool\PS-Scripts\ ".\SignatureDownloadCustomTask.ps1 -action create -arch x86 -isDelta $false -destDir C:\Temp\TempSigs\x86 -scriptPath C:\Tool\PS-Scripts\SignatureDownloadCustomTask.ps1 -daysInterval 1"

Obs!

Når de planlagte aktivitetene opprettes, kan du finne disse i Oppgaveplanlegging under

Microsoft\Windows\Windows Defender.Kjør hver oppgave manuelt, og kontroller at du har data (

mpam-d.exe,mpam-fe.exeognis_full.exe) i følgende mapper (du kan ha valgt forskjellige plasseringer):C:\Temp\TempSigs\x86C:\Temp\TempSigs\x64

Hvis den planlagte oppgaven mislykkes, kjører du følgende kommandoer:

C:\windows\system32\windowspowershell\v1.0\powershell.exe -NoProfile -executionpolicy allsigned -command "&\"C:\Tool\PS-Scripts\SignatureDownloadCustomTask.ps1\" -action run -arch x64 -isDelta $False -destDir C:\Temp\TempSigs\x64" C:\windows\system32\windowspowershell\v1.0\powershell.exe -NoProfile -executionpolicy allsigned -command "&\"C:\Tool\PS-Scripts\SignatureDownloadCustomTask.ps1\" -action run -arch x64 -isDelta $True -destDir C:\Temp\TempSigs\x64" C:\windows\system32\windowspowershell\v1.0\powershell.exe -NoProfile -executionpolicy allsigned -command "&\"C:\Tool\PS-Scripts\SignatureDownloadCustomTask.ps1\" -action run -arch x86 -isDelta $False -destDir C:\Temp\TempSigs\x86" C:\windows\system32\windowspowershell\v1.0\powershell.exe -NoProfile -executionpolicy allsigned -command "&\"C:\Tool\PS-Scripts\SignatureDownloadCustomTask.ps1\" -action run -arch x86 -isDelta $True -destDir C:\Temp\TempSigs\x86"Opprett en deling som peker til

C:\Temp\TempSigs(for eksempel\\server\updates).Obs!

Godkjente brukere må som et minimum ha lesetilgang. Dette kravet gjelder også for domenedatamaskiner, deling og NTFS (sikkerhet).

Angi delingsplasseringen i policyen til delingen.

Obs!

Ikke legg til x64-mappen (eller x86) i banen. Prosessen mpcmdrun.exe legger den til automatisk.

Relaterte artikler

- Distribuer Microsoft Defender Antivirus

- Behandle Microsoft Defender Antivirus-oppdateringer og bruke opprinnelige planer

- Behandle oppdateringer for endepunkter som er utdaterte

- Administrer hendelsesbaserte tvangsoppdateringer

- Administrer oppdateringer for mobile enheter og virtuelle maskiner

- Microsoft Defender Antivirus i Windows 10

Tips

Vil du lære mer? Engage med Microsoft Security-fellesskapet i teknisk fellesskap: Microsoft Defender for endepunkt teknisk fellesskap.

Tilbakemeldinger

Kommer snart: Gjennom 2024 faser vi ut GitHub Issues som tilbakemeldingsmekanisme for innhold, og erstatter det med et nytt system for tilbakemeldinger. Hvis du vil ha mer informasjon, kan du se: https://aka.ms/ContentUserFeedback.

Send inn og vis tilbakemelding for