Utføre svarhandlinger på en fil

Gjelder for:

Viktig

Noe informasjon i denne artikkelen er knyttet til et forhåndsutgitt produkt, som kan endres vesentlig før det utgis kommersielt. Microsoft gir ingen garantier, uttrykt eller underforstått, med hensyn til informasjonen som er oppgitt her.

Vil du oppleve Defender for endepunkt? Registrer deg for en gratis prøveperiode.

Svar raskt på oppdagede angrep ved å stoppe og kvarantere filer eller blokkere en fil. Når du har foretatt handlinger på filer, kan du kontrollere aktivitetsdetaljene i handlingssenteret.

Svarhandlinger er tilgjengelige på en fils detaljerte profilside. Når du er på denne siden, kan du bytte mellom de nye og gamle sideoppsettene ved å veksle mellom den nye Fil-siden. Resten av denne artikkelen beskriver det nyere sideoppsettet.

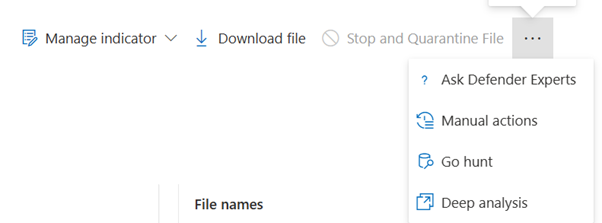

Svarhandlinger kjøres øverst på filsiden, og inkluderer:

- Stopp- og karantenefil

- Behandle indikator

- Last ned fil

- Samle inn fil

- Spør Defender-eksperter

- Manuelle handlinger

- Gå på jakt

- Dyp analyse

Obs!

Hvis du bruker Defender for endepunktsplan 1, kan du utføre bestemte svarhandlinger manuelt. Hvis du vil ha mer informasjon, kan du se Manuelle svarhandlinger.

Du kan også sende inn filer for dyp analyse for å kjøre filen i en sikker sandkasse i skyen. Når analysen er fullført, får du en detaljert rapport som gir informasjon om virkemåten til filen. Du kan sende inn filer for dyp analyse og lese tidligere rapporter ved å velge handlingen Dyp analyse .

Noen handlinger krever bestemte tillatelser. Tabellen nedenfor beskriver hvilken handling enkelte tillatelser kan utføre på flyttbare kjørbare filer (PE) og ikke-PE-filer:

| Tillatelse | PE-filer | Ikke-PE-filer |

|---|---|---|

| Vis data | X | X |

| Varsler-undersøkelse | ☑ | X |

| Grunnleggende om direkte respons | X | X |

| Avansert direkte respons | ☑ | ☑ |

Hvis du vil ha mer informasjon om roller, kan du se Opprett og behandle roller for rollebasert tilgangskontroll.

Stopp og sett filer i karantene i nettverket

Du kan inneholde et angrep i organisasjonen ved å stoppe den skadelige prosessen og kvarantinere filen der den ble observert.

Viktig

Du kan bare utføre denne handlingen hvis:

- Enheten du utfører handlingen på, kjører Windows 10, versjon 1703 eller nyere, Windows 11 og Windows Server 2012 R2+

- Filen tilhører ikke klarerte tredjepartsutgivere eller er ikke signert av Microsoft

- Microsoft Defender Antivirus må i det minste kjøre i passiv modus. Hvis du vil ha mer informasjon, kan du se Microsoft Defender Antivirus-kompatibilitet.

Handlingen Stopp og karantenefil omfatter å stoppe kjøring av prosesser, kvarantinere filene og slette vedvarende data, for eksempel registernøkler.

Denne handlingen trer i kraft på enheter med Windows 10, versjon 1703 eller nyere, og Windows 11 og Server 2012 R2+, der filen ble observert de siste 30 dagene.

Obs!

Du kan når som helst gjenopprette filen fra karantene.

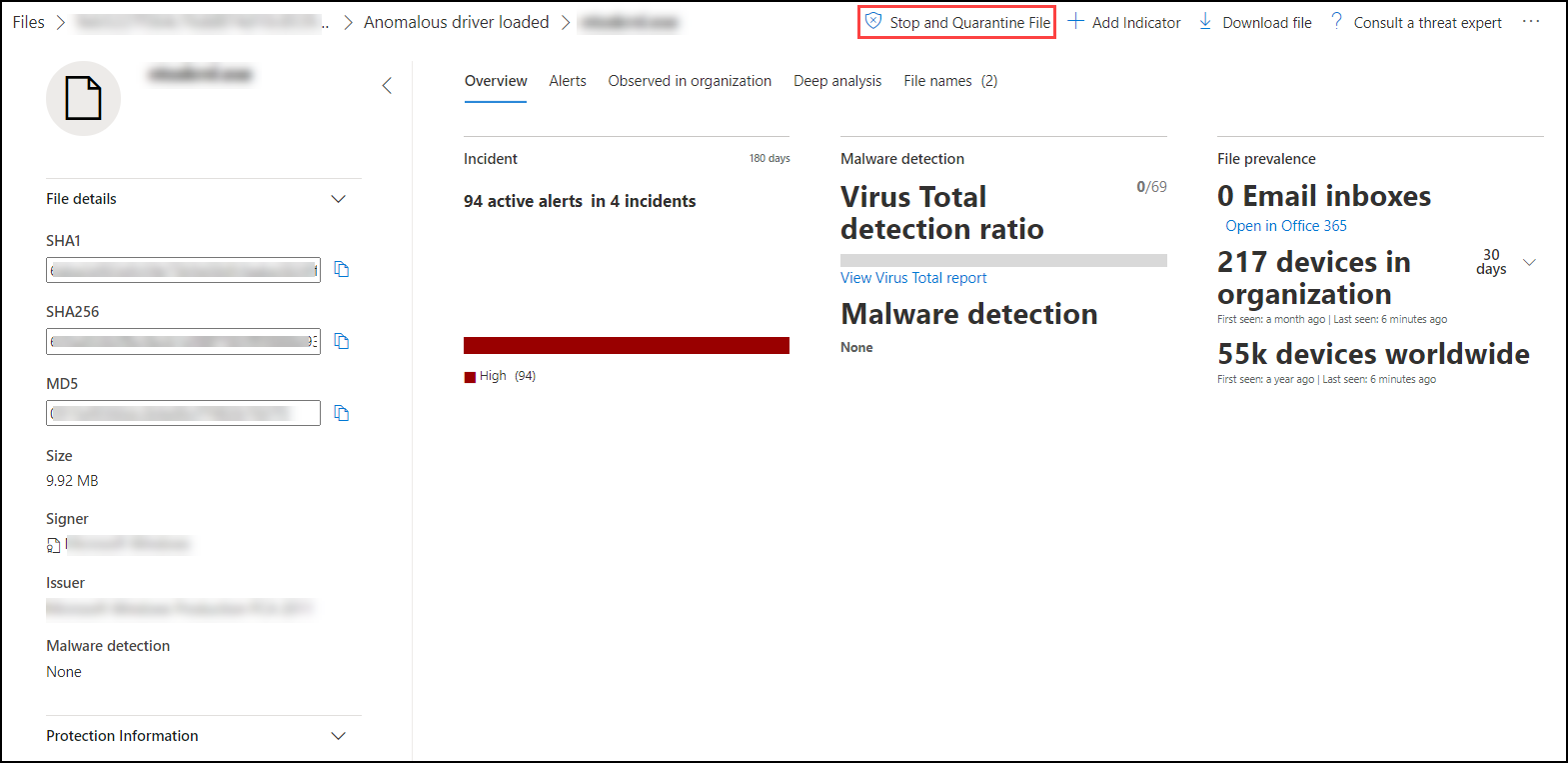

Stopp og sett filer i karantene

Velg filen du vil stoppe og sette i karantene. Du kan velge en fil fra en av følgende visninger eller bruke Søk boksen:

- Varsler – velg de tilsvarende koblingene fra beskrivelsen eller detaljene på tidslinjen for varselartikkelen

- Søk boks – velg Fil fra rullegardinmenyen, og skriv inn filnavnet

Obs!

Handlingen stopp- og karantenefil er begrenset til maksimalt 1000 enheter. Hvis du vil stoppe en fil på et større antall enheter, kan du se Legge til indikator for å blokkere eller tillate fil.

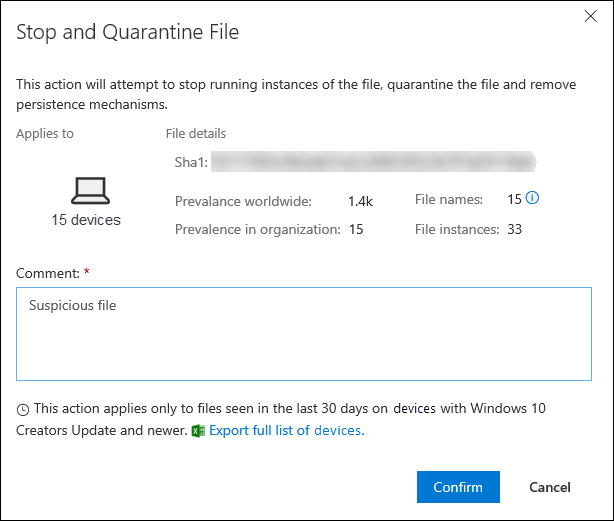

Gå til den øverste linjen, og velg Stopp og sett filen i karantene.

Angi en årsak, og velg deretter Bekreft.

Handlingssenteret viser innsendingsinformasjonen:

- Innsendingstidspunkt – Viser når handlingen ble sendt inn.

- Vellykket – Viser antall enheter der filen er stoppet og satt i karantene.

- Mislyktes - Viser antall enheter der handlingen mislyktes, og detaljer om feilen.

- Venter – Viser antall enheter der filen ennå ikke er stoppet og satt i karantene. Dette kan ta tid for tilfeller der enheten er frakoblet eller ikke er koblet til nettverket.

Velg en av statusindikatorene for å vise mer informasjon om handlingen. Velg for eksempel Mislyktes for å se hvor handlingen mislyktes.

Varsel på enhetsbruker

Når filen fjernes fra en enhet, vises følgende varsel:

På enhetens tidslinje legges det til en ny hendelse for hver enhet der en fil ble stoppet og satt i karantene.

Det vises en advarsel før handlingen implementeres for filer som brukes mye i en organisasjon. Det er for å bekrefte at operasjonen er ment.

Gjenopprett fil fra karantene

Du kan rulle tilbake og fjerne en fil fra karantene hvis du har fastslått at den er ren etter en undersøkelse. Kjør følgende kommando på hver enhet der filen ble satt i karantene.

Åpne en hevet ledelinjeledetekst på enheten:

Gå til Start og skriv inn cmd.

Høyreklikk ledeteksten, og velg Kjør som administrator.

Skriv inn følgende kommando, og trykk ENTER:

"%ProgramFiles%\Windows Defender\MpCmdRun.exe" -Restore -Name EUS:Win32/CustomEnterpriseBlock -AllObs!

I noen scenarioer kan ThreatName vises som: EUS:Win32/CustomEnterpriseBlock!cl.

Defender for Endpoint gjenoppretter alle egendefinerte blokkerte filer som ble satt i karantene på denne enheten de siste 30 dagene.

Viktig

En fil som ble satt i karantene som en potensiell nettverkstrussel, kan kanskje ikke gjenopprettes. Hvis en bruker prøver å gjenopprette filen etter karantene, kan det hende at filen ikke er tilgjengelig. Dette kan skyldes at systemet ikke lenger har nettverkslegitimasjon for å få tilgang til filen. Dette er vanligvis et resultat av en midlertidig pålogging til et system eller en delt mappe, og tilgangstokenene utløp.

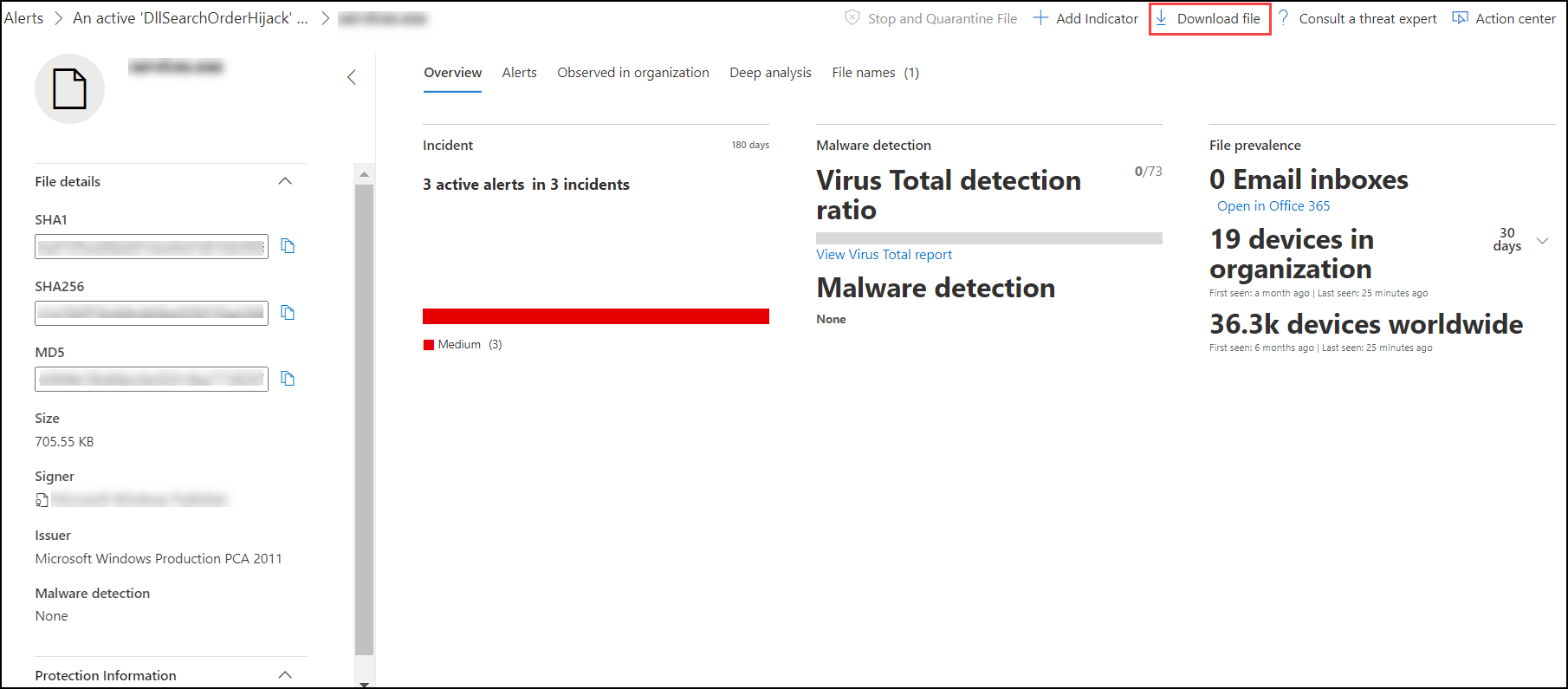

Last ned eller samle inn fil

Hvis du velger Last ned fil fra svarhandlingene, kan du laste ned et lokalt, passordbeskyttet .zip arkiv som inneholder filen. Det vises en undermeny der du kan registrere en grunn til å laste ned filen og angi et passord.

Som standard skal du kunne laste ned filer som er i karantene.

Last ned fil-knappen kan ha følgende statuser:

Aktiv – Du kan samle inn filen.

Deaktivert – Hvis knappen er nedtonet eller deaktivert under et aktivt forsøk på samling, har du kanskje ikke riktige RBAC-tillatelser til å samle inn filer.

Følgende tillatelser kreves:

For Microsoft Defender XDR Enhetlig rollebasert tilgangskontroll (RBAC):

- Legg til filsamlingstillatelse i Microsoft Defender XDR Unified (RBAC)

For Microsoft Defender for endepunkt rollebasert tilgangskontroll (RBAC):

For Portable Executable-fil (.exe, .sys, .dll og andre)

- Global administrator eller avansert direktesvar eller varsler

Fil som ikke kan kjøres (.txt, .docx og andre)

- Global administrator eller avansert direktesvar

- Tenanter med rollebaserte tilgangstillatelser (RBAC) aktivert

Last ned filer som er satt i karantene

Filer som er satt i karantene av Microsoft Defender Antivirus eller sikkerhetsteamet, lagres på en kompatibel måte i henhold til dine eksempelkonfigurasjoner for innsending. Sikkerhetsteamet kan laste ned filene direkte fra filens detaljside via Knappen Last ned fil. Denne funksjonen er slått på som standard.

Plasseringen avhenger av organisasjonens geo-innstillinger (enten EU, Storbritannia eller USA). En karantenefil samles bare inn én gang per organisasjon. Mer informasjon om Microsofts databeskyttelse fra Service Trust Portal på https://aka.ms/STP.

Hvis denne innstillingen er aktivert, kan sikkerhetsteamene undersøke potensielt dårlige filer og undersøke hendelser raskt og på en mindre risikabel måte. Hvis du imidlertid må deaktivere denne innstillingen, kan du gå til Deavanserte funksjonene>for innstillinger> forendepunkter>Last ned filer i karantene for å justere innstillingen. Mer informasjon om avanserte funksjoner

Sikkerhetskopiere filer som er satt i karantene

Brukere kan bli bedt om å gi eksplisitt samtykke før de sikkerhetskopierer filen som er satt i karantene, avhengig av konfigurasjonen av innsending.

Denne funksjonen fungerer ikke hvis eksempelinnsending er deaktivert. Hvis automatisk innsending av eksempel er satt til å be om tillatelse fra brukeren, samles bare eksempler som brukeren godtar å sende, inn.

Viktig

Last ned krav til filen som er satt i karantene:

- Organisasjonen bruker Microsoft Defender Antivirus i aktiv modus

- Antivirusmotorversjonen er 1.1.17300.4 eller nyere. Se Månedsplattform og motorversjoner

- Skybasert beskyttelse er aktivert. Se Slå på skybasert beskyttelse

- Eksempelinnsending er aktivert

- Enheter har Windows 10 versjon 1703 eller nyere, eller Windows Server 2016 eller 2019, Windows Server 2022 eller Windows 11

Samle inn filer

Hvis en fil ikke allerede er lagret av Microsoft Defender for endepunkt, kan du ikke laste den ned. I stedet ser du en Collect file-knapp på samme plassering.

Samle inn fil-knappen kan ha følgende statuser:

Aktiv – Du kan samle inn filen.

Deaktivert – Hvis knappen er nedtonet eller deaktivert under et aktivt forsøk på samling, har du kanskje ikke riktige RBAC-tillatelser til å samle inn filer.

Følgende tillatelser kreves:

For Portable Executable-fil (.exe, .sys, .dll og andre)

- Global administrator eller avansert direktesvar eller varsler

Fil som ikke kan kjøres (.txt, .docx og andre)

- Global administrator eller avansert direktesvar

Hvis en fil ikke har blitt sett i organisasjonen de siste 30 dagene, deaktiveres Collect-filen .

Viktig

En fil som ble satt i karantene som en potensiell nettverkstrussel, kan kanskje ikke gjenopprettes. Hvis en bruker prøver å gjenopprette filen etter karantene, kan det hende at filen ikke er tilgjengelig. Dette kan skyldes at systemet ikke lenger har nettverkslegitimasjon for å få tilgang til filen. Dette er vanligvis et resultat av en midlertidig pålogging til et system eller en delt mappe, og tilgangstokenene utløp.

Legge til indikator for å blokkere eller tillate en fil

Forhindre ytterligere overføring av et angrep i organisasjonen ved å forby potensielt skadelige filer eller mistenkt skadelig programvare. Hvis du vet en potensielt ondsinnet bærbar kjørbar fil (PE), kan du blokkere den. Denne operasjonen vil hindre at den leses, skrives eller kjøres på enheter i organisasjonen.

Viktig

Denne funksjonen er tilgjengelig hvis organisasjonen bruker Microsoft Defender antivirus- og skybasert beskyttelse er aktivert. Hvis du vil ha mer informasjon, kan du se Administrer beskyttelse levert av skyen.

Klientversjonen for beskyttelse mot skadelig programvare må være 4.18.1901.x eller nyere.

Denne funksjonen er utformet for å hindre at skadelig programvare (eller potensielt skadelige filer) lastes ned fra nettet. Den støtter for øyeblikket flyttbare filer (PE), inkludert .exe og .dll filer. Dekningen vil bli forlenget over tid.

Denne svarhandlingen er tilgjengelig for enheter på Windows 10, versjon 1703 eller nyere og Windows 11.

Funksjonen tillat eller blokkering kan ikke utføres på filer hvis filens klassifisering finnes på enhetens hurtigbuffer før handlingen tillat eller blokker.

Obs!

PE-filen må være på enhetens tidslinje for at du skal kunne utføre denne handlingen.

Det kan være et par minutter ventetid mellom tidspunktet handlingen utføres og den faktiske filen blokkeres.

Aktiver blokkeringsfilfunksjonen

Hvis du vil starte blokkering av filer, må du først slå på Blokker eller tillat-funksjonen i Innstillinger.

Tillat eller blokker fil

Når du legger til en hash-kode for indikator for en fil, kan du velge å heve et varsel og blokkere filen når en enhet i organisasjonen prøver å kjøre den.

Filer som blokkeres automatisk av en indikator, vises ikke i filens handlingssenter, men varslene vil fortsatt være synlige i Varsler-køen.

Se behandle indikatorer for mer informasjon om blokkering og heving av varsler på filer.

Hvis du vil slutte å blokkere en fil, fjerner du indikatoren. Du kan gjøre dette via handlingen Rediger indikator på filens profilside. Denne handlingen vil være synlig i samme posisjon som legg til indikator-handlingen før du la til indikatoren.

Du kan også redigere indikatorer fra Innstillinger-siden underRegelindikatorer>. Indikatorer er oppført i dette området etter filens hash-kode.

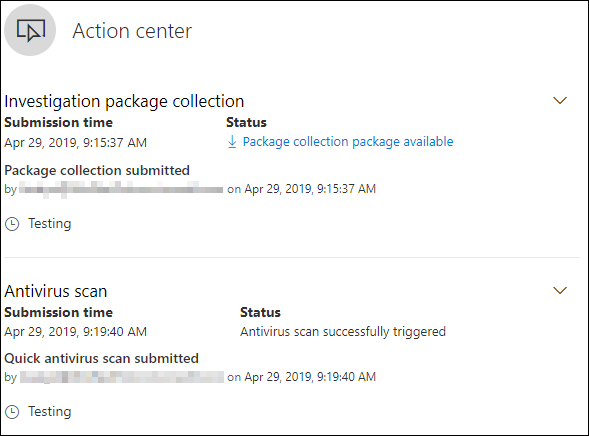

Kontrollere aktivitetsdetaljer i handlingssenteret

Handlingssenteret gir informasjon om handlinger som ble utført på en enhet eller fil. Du kan vise følgende detaljer:

- Undersøkelsespakkesamling

- Antivirusskanning

- Appbegrensning

- Isolering av enhet

Alle andre relaterte detaljer vises også, for eksempel innsendingsdato/-klokkeslett, innsending av bruker, og om handlingen var vellykket eller mislykket.

Dyp analyse

Cybersikkerhetsundersøkelser utløses vanligvis av et varsel. Varsler er relatert til én eller flere observerte filer som ofte er nye eller ukjente. Når du velger en fil, kommer du til filvisningen der du kan se filens metadata. Hvis du vil berike dataene som er relatert til filen, kan du sende inn filen for dyp analyse.

Deep Analysis-funksjonen kjører en fil i et sikkert, fullstendig instrumentert skymiljø. Dype analyseresultater viser filens aktiviteter, observerte virkemåter og tilknyttede artefakter, for eksempel tapte filer, registerendringer og kommunikasjon med IP-er. Dyp analyse støtter for øyeblikket omfattende analyse av flyttbare filer (PE) (inkludert .exe og .dll filer).

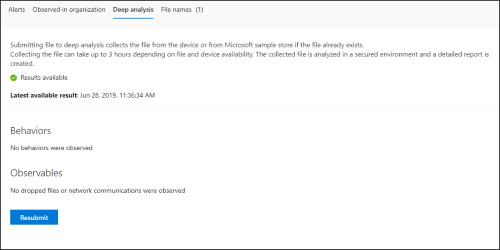

Det tar flere minutter å analysere en fil grundig. Når filanalysen er fullført, oppdateres Deep Analysis-fanen for å vise et sammendrag og datoen og klokkeslettet for de nyeste tilgjengelige resultatene.

Sammendraget for dyp analyse inkluderer en liste over observerte virkemåter, hvorav noen kan indikere ondsinnet aktivitet og observerbare elementer, inkludert kontaktede IP-er og filer som er opprettet på disken. Hvis ingenting ble funnet, vil disse inndelingene vise en kort melding.

Resultater av dyp analyse samsvarer med trusselintelligens, og eventuelle treff vil generere riktige varsler.

Bruk dyp analyse-funksjonen til å undersøke detaljene i alle filer, vanligvis under en undersøkelse av et varsel eller av en annen grunn der du mistenker ondsinnet atferd. Denne funksjonen er tilgjengelig øverst på filsiden. Velg de tre prikkene for å få tilgang til handlingen Dyp analyse .

Finn ut mer om dyp analyse i følgende video:

Innsending for dyp analyse aktiveres når filen er tilgjengelig i serverdelutvalgssamlingen Defender for Endpoint, eller hvis den ble observert på en Windows 10 enhet som støtter innsending til dyp analyse.

Obs!

Bare filer fra Windows 10, Windows 11 og Windows Server 2012 R2+ kan samles inn automatisk.

Du kan også sende inn et eksempel via Microsoft Defender-portalen hvis filen ikke ble observert på en Windows 10 enhet (eller Windows 11 eller Windows Server 2012 R2+), og vente på at Send inn for dyp analyse-knappen blir tilgjengelig.

Obs!

På grunn av serverdelbehandlingsflyter i Microsoft Defender-portalen kan det være opptil 10 minutters ventetid mellom filinnsending og tilgjengelighet av den dype analysefunksjonen i Defender for Endpoint.

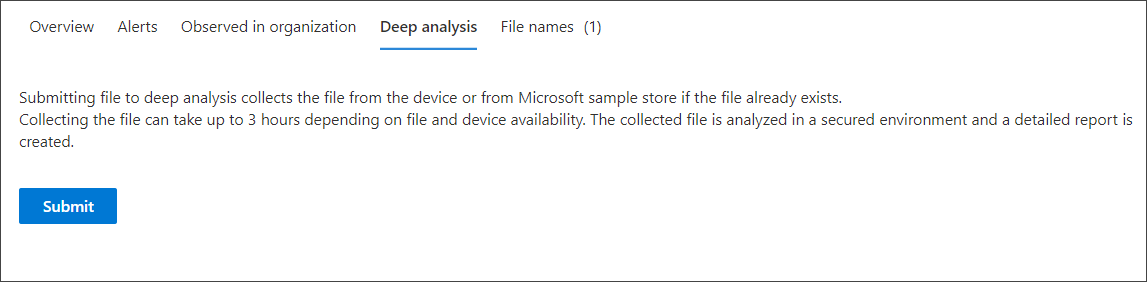

Send inn filer for dyp analyse

Velg filen du vil sende inn for dyp analyse. Du kan velge eller søke i en fil fra en av følgende visninger:

- Varsler – velg filkoblingene fra beskrivelsen eller detaljene på tidslinjen for varselartikkelen

- Enhetsliste – velg filkoblingene fra delen Beskrivelse eller Detaljer i delen Enhet i organisasjonen

- Søk boks – velg Fil fra rullegardinmenyen, og skriv inn filnavnet

Velg Send i kategorien Dyp analyse i filvisningen.

Obs!

Bare PE-filer støttes, inkludert .exe og .dll filer.

En fremdriftsindikator vises og gir informasjon om de ulike fasene av analysen. Deretter kan du vise rapporten når analysen er fullført.

Obs!

Avhengig av enhetstilgjengelighet kan eksempelsamlingstiden variere. Det er et tidsavbrudd på 3 timer for eksempelsamling. Samlingen vil mislykkes, og operasjonen avbrytes hvis det ikke finnes noen tilkoblet Windows 10 enhet (eller Windows 11- eller Windows Server 2012 R2+)-rapportering på det tidspunktet. Du kan sende inn filer på nytt for dyp analyse for å få oppdaterte data på filen.

Vis rapporter for dyp analyse

Vis den oppgitte dype analyserapporten for å se mer detaljert innsikt om filen du sendte inn. Denne funksjonen er tilgjengelig i filvisningskonteksten.

Du kan vise den omfattende rapporten som gir detaljer om følgende deler:

- Atferd

- Observables

De oppgitte detaljene kan hjelpe deg med å undersøke om det finnes indikasjoner på et potensielt angrep.

Velg filen du sendte inn for dyp analyse.

Velg dyp analyse-fanen . Hvis det finnes tidligere rapporter, vises rapportsammendraget i denne fanen.

Feilsøke dyp analyse

Hvis det oppstår et problem når du prøver å sende inn en fil, kan du prøve hvert av følgende feilsøkingstrinn.

Kontroller at den aktuelle filen er en PE-fil. PE-filer har vanligvis .exe eller .dll filtyper (kjørbare programmer eller programmer).

Kontroller at tjenesten har tilgang til filen, at den fremdeles finnes, og at den ikke er skadet eller endret.

Vent litt, og prøv å sende filen på nytt. Køen kan være full, eller det oppstod en midlertidig tilkoblings- eller kommunikasjonsfeil.

Hvis policyen for eksempelsamling ikke er konfigurert, er standard virkemåte å tillate eksempelsamling. Hvis den er konfigurert, må du kontrollere at policyinnstillingen tillater eksempelsamling før du sender inn filen på nytt. Når eksempelsamlingen er konfigurert, kontrollerer du følgende registerverdi:

Path: HKLM\SOFTWARE\Policies\Microsoft\Windows Advanced Threat Protection Name: AllowSampleCollection Type: DWORD Hexadecimal value : Value = 0 - block sample collection Value = 1 - allow sample collectionEndre organisasjonsenheten gjennom gruppepolicy. Hvis du vil ha mer informasjon, kan du se Konfigurer med gruppepolicy.

Hvis disse trinnene ikke løser problemet, kontakter du kundestøtte.

Beslektede emner

- Utføre svarhandlinger på en enhet

- Undersøke filer

- Manuelle svarhandlinger i Microsoft Defender for endepunkt Plan 1

Tips

Vil du lære mer? Engage med Microsoft Security-fellesskapet i teknisk fellesskap: Microsoft Defender for endepunkt teknisk fellesskap.

Tilbakemeldinger

Kommer snart: Gjennom 2024 faser vi ut GitHub Issues som tilbakemeldingsmekanisme for innhold, og erstatter det med et nytt system for tilbakemeldinger. Hvis du vil ha mer informasjon, kan du se: https://aka.ms/ContentUserFeedback.

Send inn og vis tilbakemelding for