Overføre avanserte jaktspørringer fra Microsoft Defender for endepunkt

Gjelder for:

- Microsoft Defender XDR

Flytt de avanserte jaktarbeidsflytene fra Microsoft Defender for endepunkt til proaktivt å lete etter trusler ved hjelp av et bredere sett med data. I Microsoft Defender XDR får du tilgang til data fra andre microsoft 365-sikkerhetsløsninger, inkludert:

- Microsoft Defender for endepunkt

- Microsoft Defender for Office 365

- Microsoft Defender for skyapper

- Microsoft Defender for identitet

Obs!

De fleste Microsoft Defender for endepunkt kunder kan bruke Microsoft Defender XDR uten flere lisenser. Hvis du vil begynne å overføre de avanserte jaktarbeidsflytene fra Defender for Endpoint, kan du slå på Microsoft Defender XDR.

Du kan gå over uten å påvirke eksisterende Defender for Endpoint-arbeidsflyter. Lagrede spørringer forblir intakte, og regler for egendefinert gjenkjenning fortsetter å kjøre og generere varsler. De vil imidlertid være synlige i Microsoft Defender XDR.

Bare skjematabeller i Microsoft Defender XDR

Det Microsoft Defender XDR avanserte jaktskjemaet inneholder flere tabeller som inneholder data fra ulike microsoft 365-sikkerhetsløsninger. Følgende tabeller er bare tilgjengelige i Microsoft Defender XDR:

| Tabellnavn | Beskrivelse |

|---|---|

| AlertEvidence | Filer, IP-adresser, nettadresser, brukere eller enheter som er knyttet til varsler |

| AlertInfo | Varsler fra Microsoft Defender for endepunkt, Microsoft Defender for Office 365, Microsoft Defender for Cloud Apps og Microsoft Defender for identitet, inkludert alvorlighetsgradinformasjon og trusselkategorier |

| EmailAttachmentInfo | Informasjon om filer som er vedlagt e-postmeldinger |

| EmailEvents | E-posthendelser for Microsoft 365, inkludert e-postlevering og blokkeringshendelser |

| EmailPostDeliveryEvents | Sikkerhetshendelser som oppstår etter levering, etter at Microsoft 365 har levert e-postmeldingene til mottakerens postboks |

| EmailUrlInfo | Informasjon om nettadresser på e-postmeldinger |

| IdentityDirectoryEvents | Hendelser som involverer en lokal domenekontroller som kjører Active Directory (AD). Denne tabellen dekker en rekke identitetsrelaterte hendelser og systemhendelser på domenekontrolleren. |

| IdentityInfo | Kontoinformasjon fra ulike kilder, inkludert Microsoft Entra ID |

| IdentityLogonEvents | Godkjenningshendelser på Active Directory og Microsoft onlinetjenester |

| IdentityQueryEvents | Spørringer for Active Directory-objekter, for eksempel brukere, grupper, enheter og domener |

Viktig

Spørringer og egendefinerte gjenkjenninger som bruker skjematabeller som bare er tilgjengelige i Microsoft Defender XDR, kan bare vises i Microsoft Defender XDR.

Tilordne DeviceAlertEvents-tabell

Tabellene AlertInfo og AlertEvidence erstatter DeviceAlertEvents tabellen i Microsoft Defender for endepunkt-skjemaet. I tillegg til data om enhetsvarsler inneholder disse to tabellene data om varsler for identiteter, apper og e-postmeldinger.

Bruk tabellen nedenfor til å kontrollere hvordan DeviceAlertEvents kolonner tilordnes til kolonner i AlertInfo og-tabellene AlertEvidence .

Tips

I tillegg til kolonnene i tabellen nedenfor inneholder AlertEvidence tabellen mange andre kolonner som gir et mer helhetlig bilde av varsler fra ulike kilder. Se alle AlertEvidence-kolonner

| DeviceAlertEvents-kolonne | Her finner du de samme dataene i Microsoft Defender XDR |

|---|---|

AlertId |

AlertInfo og AlertEvidence tabeller |

Timestamp |

AlertInfo og AlertEvidence tabeller |

DeviceId |

AlertEvidence Tabellen |

DeviceName |

AlertEvidence Tabellen |

Severity |

AlertInfo Tabellen |

Category |

AlertInfo Tabellen |

Title |

AlertInfo Tabellen |

FileName |

AlertEvidence Tabellen |

SHA1 |

AlertEvidence Tabellen |

RemoteUrl |

AlertEvidence Tabellen |

RemoteIP |

AlertEvidence Tabellen |

AttackTechniques |

AlertInfo Tabellen |

ReportId |

Denne kolonnen brukes vanligvis i Microsoft Defender for endepunkt til å finne relaterte poster i andre tabeller. I Microsoft Defender XDR kan du hente relaterte data direkte fra tabellenAlertEvidence. |

Table |

Denne kolonnen brukes vanligvis i Microsoft Defender for endepunkt for ytterligere hendelsesinformasjon i andre tabeller. I Microsoft Defender XDR kan du hente relaterte data direkte fra tabellenAlertEvidence. |

Justere eksisterende Microsoft Defender for endepunkt spørringer

Microsoft Defender for endepunkt spørringer fungerer som de er, med mindre de refererer til DeviceAlertEvents tabellen. Hvis du vil bruke disse spørringene i Microsoft Defender XDR, kan du bruke disse endringene:

- Erstatt

DeviceAlertEventsmedAlertInfo. AlertInfoFøy sammen tabellene forAlertIdAlertEvidenceå hente tilsvarende data.

Opprinnelig spørring

Følgende spørring brukes DeviceAlertEvents i Microsoft Defender for endepunkt for å få varsler som involverer powershell.exe:

DeviceAlertEvents

| where Timestamp > ago(7d)

| where AttackTechniques has "PowerShell (T1086)" and FileName == "powershell.exe"

Endret spørring

Følgende spørring er justert for bruk i Microsoft Defender XDR. I stedet for å kontrollere filnavnet direkte fra DeviceAlertEvents, blir det sammenføyd AlertEvidence og ser etter filnavnet i tabellen.

AlertInfo

| where Timestamp > ago(7d)

| where AttackTechniques has "PowerShell (T1086)"

| join AlertEvidence on AlertId

| where FileName == "powershell.exe"

Overfør egendefinerte gjenkjenningsregler

Når Microsoft Defender for endepunkt regler redigeres på Microsoft Defender XDR, fortsetter de å fungere som før hvis den resulterende spørringen bare ser på enhetstabeller.

Varsler generert av egendefinerte gjenkjenningsregler som bare spør enhetstabeller, vil fortsatt bli levert til SIEM og generere e-postvarsler, avhengig av hvordan du har konfigurert disse i Microsoft Defender for endepunkt. Eventuelle eksisterende undertrykkingsregler i Defender for Endpoint vil også fortsette å gjelde.

Når du redigerer en Defender for Endpoint-regel slik at den spør etter identitets- og e-posttabeller, som bare er tilgjengelige i Microsoft Defender XDR, flyttes regelen automatisk til Microsoft Defender XDR.

Varsler generert av den overførte regelen:

- Vises ikke lenger i Defender for endepunktportalen (Microsoft Defender Sikkerhetssenter)

- Slutt å bli levert til SIEM eller generer e-postvarsler. Hvis du vil omgå denne endringen, konfigurerer du varsler gjennom Microsoft Defender XDR for å få varslene. Du kan bruke Microsoft Defender XDR-API-en til å motta varsler for varsler om kundegjenkjenning eller relaterte hendelser.

- Vil ikke bli undertrykt av Microsoft Defender for endepunkt undertrykkingsregler. Hvis du vil hindre at varsler genereres for bestemte brukere, enheter eller postbokser, endrer du de tilsvarende spørringene for å ekskludere disse enhetene eksplisitt.

Hvis du redigerer en regel på denne måten, blir du bedt om bekreftelse før slike endringer brukes.

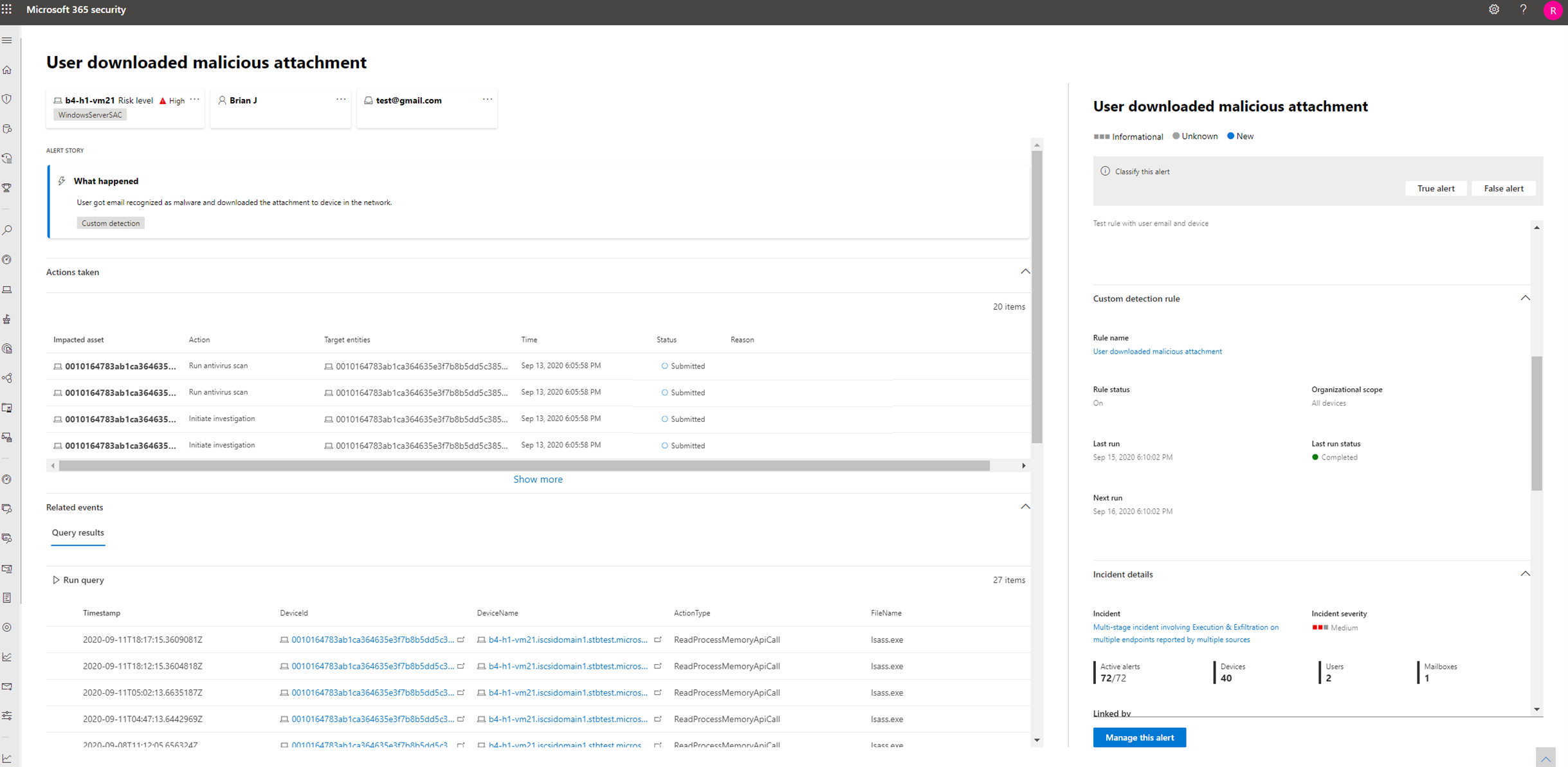

Nye varsler som genereres av egendefinerte gjenkjenningsregler i Microsoft Defender XDR, vises på en varslingsside som inneholder følgende informasjon:

- Tittel og beskrivelse for varsel

- Påvirkede ressurser

- Handlinger utført som svar på varselet

- Spørringsresultater som utløste varselet

- Informasjon om den egendefinerte gjenkjenningsregelen

Skrive spørringer uten DeviceAlertEvents

I Microsoft Defender XDR-skjemaet AlertInfo gis og AlertEvidence -tabellene for å imøtekomme det varierte settet med informasjon som følger med varsler fra ulike kilder.

Hvis du vil ha den samme varselinformasjonen som du brukte til å hente fra DeviceAlertEvents tabellen i Microsoft Defender for endepunkt-skjemaet, filtrerer AlertInfo du tabellen ServiceSource etter og føyer deretter sammen hver unike ID med AlertEvidence tabellen, som gir detaljert informasjon om hendelser og enheter.

Se eksempelspørringen nedenfor:

AlertInfo

| where Timestamp > ago(7d)

| where ServiceSource == "Microsoft Defender for Endpoint"

| join AlertEvidence on AlertId

Denne spørringen gir mange flere kolonner enn DeviceAlertEvents i det Microsoft Defender for endepunkt skjemaet. Hvis du vil holde resultatene håndterbare, bruker project du bare kolonnene du er interessert i. Eksemplet nedenfor prosjekter kolonner du kan være interessert i når undersøkelsen oppdaget PowerShell-aktivitet:

AlertInfo

| where Timestamp > ago(7d)

| where ServiceSource == "Microsoft Defender for Endpoint"

and AttackTechniques has "powershell"

| join AlertEvidence on AlertId

| project Timestamp, Title, AlertId, DeviceName, FileName, ProcessCommandLine

Hvis du vil filtrere etter bestemte enheter som er involvert i varslene, kan du gjøre det ved å angi enhetstypen og EntityType verdien du vil filtrere etter. Følgende eksempel ser etter en bestemt IP-adresse:

AlertInfo

| where Title == "Insert_your_alert_title"

| join AlertEvidence on AlertId

| where EntityType == "Ip" and RemoteIP == "192.88.99.01"

Se også

- Slå på Microsoft Defender XDR

- Oversikt over avansert jakt

- Forstå skjemaet

- Avansert jakt i Microsoft Defender for endepunkt

Tips

Vil du lære mer? Kommuniser med Microsoft Sikkerhet-fellesskapet i det tekniske fellesskapet vårt: Microsoft Defender XDR Tech Community.

Tilbakemeldinger

Kommer snart: Gjennom 2024 faser vi ut GitHub Issues som tilbakemeldingsmekanisme for innhold, og erstatter det med et nytt system for tilbakemeldinger. Hvis du vil ha mer informasjon, kan du se: https://aka.ms/ContentUserFeedback.

Send inn og vis tilbakemelding for