nulltillit distribusjonsplan med Microsoft 365

Denne artikkelen inneholder en distribusjonsplan for å bygge nulltillit sikkerhet med Microsoft 365. nulltillit er en ny sikkerhetsmodell som påtar seg brudd og bekrefter hver forespørsel som om den stammer fra et ukontrollert nettverk. Uansett hvor forespørselen kommer fra eller hvilken ressurs den får tilgang til, lærer den nulltillit modellen oss å «aldri stole på, alltid bekrefte».

Bruk denne artikkelen sammen med denne plakaten.

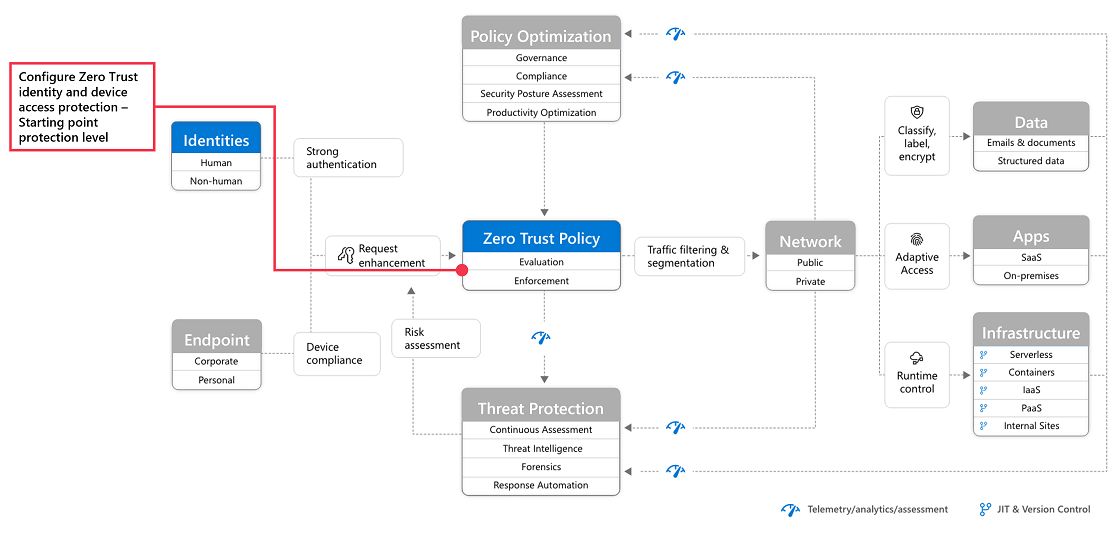

nulltillit sikkerhetsarkitektur

En nulltillit tilnærming strekker seg over hele den digitale eiendommen og fungerer som en integrert sikkerhetsfilosofi og ende-til-ende strategi.

Denne illustrasjonen gir en representasjon av de primære elementene som bidrar til nulltillit.

I illustrasjonen:

- Håndhevelse av sikkerhetspolicyer er i sentrum for en nulltillit arkitektur. Dette inkluderer godkjenning med flere faktorer med betinget tilgang som tar hensyn til brukerkontorisiko, enhetsstatus og andre kriterier og policyer du angir.

- Identiteter, enheter, data, apper, nettverk og andre infrastrukturkomponenter er konfigurert med riktig sikkerhet. Policyer som er konfigurert for hver av disse komponentene, koordineres med den generelle nulltillit strategien. Enhetspolicyer bestemmer for eksempel kriteriene for sunne enheter, og policyer for betinget tilgang krever sunne enheter for tilgang til bestemte apper og data.

- Trusselbeskyttelse og intelligens overvåker miljøet, viser nåværende risikoer og iverksetter automatiserte tiltak for å utbedre angrep.

Hvis du vil ha mer informasjon om nulltillit, kan du se Microsofts veiledningssenter for nulltillit.

Distribuere nulltillit for Microsoft 365

Microsoft 365 er bygd med hensikt med mange sikkerhets- og informasjonsbeskyttelsesfunksjoner for å hjelpe deg med å bygge nulltillit inn i miljøet ditt. Mange av funksjonene kan utvides for å beskytte tilgangen til andre SaaS-apper organisasjonen bruker, og dataene i disse appene.

Denne illustrasjonen representerer arbeidet med å distribuere nulltillit funksjoner. Dette arbeidet er delt inn i arbeidsenheter som kan konfigureres sammen, fra bunnen og arbeid til toppen for å sikre at nødvendig arbeid er fullført.

I denne illustrasjonen:

- nulltillit begynner med grunnlaget for identitets- og enhetsbeskyttelse.

- Trusselbeskyttelsesfunksjoner er bygget på toppen av dette grunnlaget for å gi sanntidsovervåking og utbedring av sikkerhetstrusler.

- Informasjonsbeskyttelse og styring gir avanserte kontroller rettet mot bestemte typer data for å beskytte den mest verdifulle informasjonen og for å hjelpe deg med å overholde samsvarsstandarder, inkludert beskyttelse av personlige opplysninger.

Denne artikkelen antar at du bruker skyidentitet. Hvis du trenger veiledning for dette målet, kan du se Distribuere identitetsinfrastrukturen for Microsoft 365.

Tips

Når du forstår trinnene og ende-til-ende-distribusjonsprosessen, kan du bruke den avanserte distribusjonsveiledningen for Microsoft nulltillit sikkerhetsmodell når du er logget på Administrasjonssenter for Microsoft 365. Denne veiledningen veileder deg gjennom å bruke nulltillit prinsipper for standard og avanserte teknologisøyler. Hvis du vil gå gjennom veiledningen uten å logge på, kan du gå til installasjonsportalen for Microsoft 365.

Trinn 1: Konfigurere nulltillit identitets- og enhetstilgangsbeskyttelse: Policyer for startpunkt

Det første trinnet er å bygge nulltillit foundation ved å konfigurere beskyttelse av identitet og enhetstilgang.

Gå til nulltillit identitets- og enhetstilgangsbeskyttelse for detaljert beskrivende veiledning. Denne serien med artikler beskriver et sett med forutsetningskonfigurasjoner for identitets- og enhetstilgang og et sett med Microsoft Entra betinget tilgang, Microsoft Intune og andre policyer for å sikre tilgang til Microsoft 365 for skyapper og -tjenester for bedrifter, andre SaaS-tjenester og lokale programmer publisert med Microsoft Entra program Proxy.

| Inkluderer | Forutsetninger | Inkluderer ikke |

|---|---|---|

Anbefalte policyer for identitets- og enhetstilgang for tre beskyttelsesnivåer:

Flere anbefalinger for:

|

Microsoft E3 eller E5 Microsoft Entra ID i én av disse modiene:

|

Enhetsregistrering for policyer som krever administrerte enheter. Se trinn 2. Behandle endepunkter med Intune for å registrere enheter |

Start med å implementere startpunktnivået. Disse policyene krever ikke registrering av enheter i administrasjon.

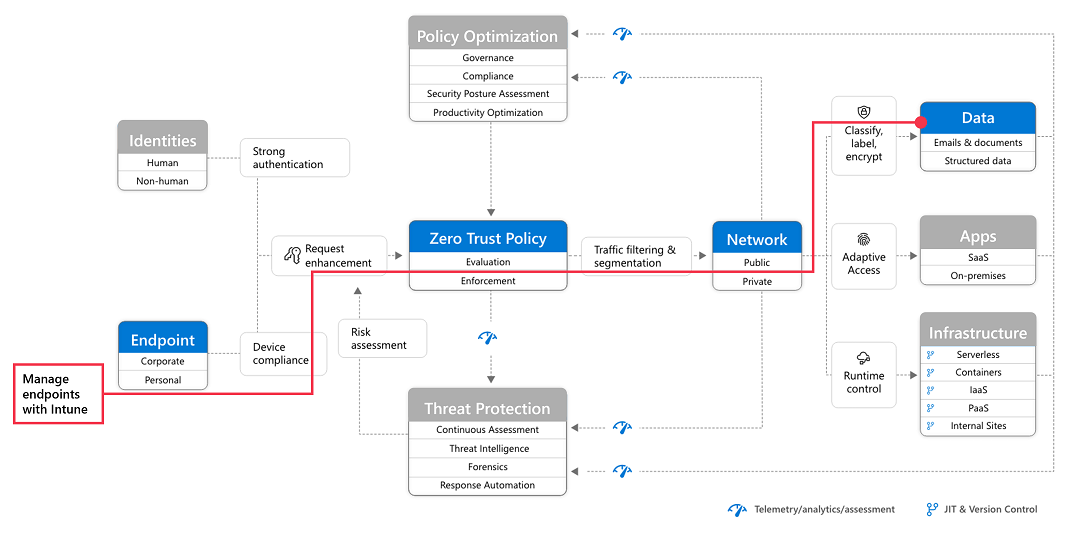

Trinn 2: Behandle endepunkter med Intune

Deretter registrerer du enhetene i administrasjon og begynner å beskytte dem med mer avanserte kontroller.

Se Administrere enheter med Intune for detaljert beskrivende veiledning.

| Inkluderer | Forutsetninger | Inkluderer ikke |

|---|---|---|

Registrer enheter med Intune:

Konfigurer policyer:

|

Registrere endepunkter med Microsoft Entra ID | Konfigurere funksjoner for informasjonsbeskyttelse, inkludert:

Hvis du vil se disse funksjonene, kan du se trinn 5. Beskytt og styr sensitive data (senere i denne artikkelen). |

Hvis du vil ha mer informasjon, kan du se nulltillit for Microsoft Intune.

Trinn 3: Legg til nulltillit identitets- og enhetstilgangsbeskyttelse: Organisasjonspolicyer

Med enheter som er registrert i administrasjon, kan du nå implementere hele settet med anbefalte nulltillit identitets- og enhetstilgangspolicyer, som krever kompatible enheter.

Gå tilbake til vanlige policyer for identitet og enhetstilgang , og legg til policyene i Enterprise-nivået.

Trinn 4: Evaluere, prøve ut og distribuere Microsoft Defender XDR

Microsoft Defender XDR er en utvidet oppdagelses- og responsløsning (XDR) som automatisk samler inn, korrelerer og analyserer signal-, trussel- og varseldata fra hele Microsoft 365-miljøet, inkludert endepunkt, e-post, programmer og identiteter.

Gå til Evaluer og test Microsoft Defender XDR for en metodisk veiledning for å styre og distribuere Microsoft Defender XDR komponenter.

| Inkluderer | Forutsetninger | Inkluderer ikke |

|---|---|---|

Konfigurer evaluerings- og pilotmiljøet for alle komponenter:

Beskytt mot trusler Undersøke og svare på trusler |

Se veiledningen for å lese om arkitekturkravene for hver komponent i Microsoft Defender XDR. | Microsoft Entra ID-beskyttelse er ikke inkludert i denne løsningsveiledningen. Den er inkludert i trinn 1. Konfigurer nulltillit identitets- og enhetstilgangsbeskyttelse. |

Hvis du vil ha mer informasjon, kan du se disse nulltillit artiklene:

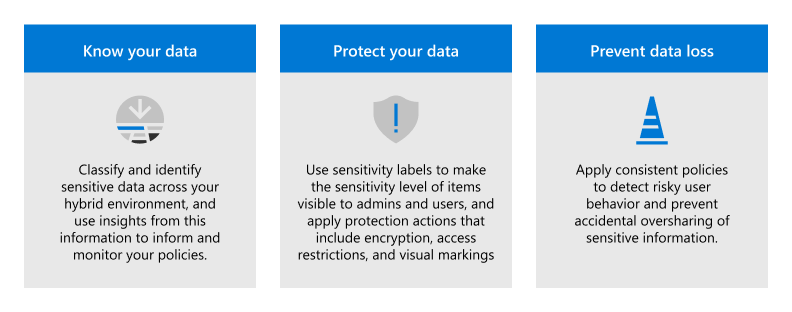

Trinn 5: Beskytte og styre sensitive data

Implementer Microsoft Purview informasjonsbeskyttelse for å hjelpe deg med å oppdage, klassifisere og beskytte sensitiv informasjon uansett hvor den befinner seg eller reiser.

Microsoft Purview informasjonsbeskyttelse funksjoner er inkludert i Microsoft Purview og gir deg verktøyene til å kjenne dataene dine, beskytte dataene og forhindre tap av data.

Selv om dette arbeidet er representert øverst i distribusjonsstakken som er illustrert tidligere i denne artikkelen, kan du starte dette arbeidet når som helst.

Microsoft Purview informasjonsbeskyttelse gir et rammeverk, en prosess og funksjoner du kan bruke til å oppnå dine spesifikke forretningsmål.

Hvis du vil ha mer informasjon om hvordan du planlegger og distribuerer informasjonsbeskyttelse, kan du se Distribuere en Microsoft Purview informasjonsbeskyttelse løsning.

Hvis du distribuerer informasjonsbeskyttelse for personvernforskrifter, gir denne løsningsveiledningen et anbefalt rammeverk for hele prosessen: Distribuer informasjonsbeskyttelse for personvernforskrifter med Microsoft 365.

Tilbakemeldinger

Kommer snart: Gjennom 2024 faser vi ut GitHub Issues som tilbakemeldingsmekanisme for innhold, og erstatter det med et nytt system for tilbakemeldinger. Hvis du vil ha mer informasjon, kan du se: https://aka.ms/ContentUserFeedback.

Send inn og vis tilbakemelding for