Hvordan automatisert undersøkelse og respons fungerer i Microsoft Defender for Office 365

Tips

Visste du at du kan prøve funksjonene i Microsoft Defender XDR for Office 365 Plan 2 gratis? Bruk den 90-dagers prøveversjonen av Defender for Office 365 på Microsoft Defender portalens prøvehub. Finn ut mer om hvem som kan registrere seg og vilkår for prøveversjonen her.

Når sikkerhetsvarsler utløses, er det opp til sikkerhetsoperasjonsteamet å se på disse varslene og ta skritt for å beskytte organisasjonen. Noen ganger kan sikkerhetsoperasjonsteam føle seg overveldet av volumet av varsler som utløses. Automatiserte undersøkelses- og responsfunksjoner (AIR) i Microsoft Defender for Office 365 kan hjelpe.

AIR gjør det mulig for sikkerhetsoperasjonsteamet å operere mer effektivt og mer effektivt. AIR-funksjoner inkluderer automatiserte undersøkelsesprosesser som svar på kjente trusler som eksisterer i dag. Aktuelle utbedringshandlinger venter på godkjenning, slik at sikkerhetsoperasjonsteamet kan svare på oppdagede trusler.

Denne artikkelen beskriver hvordan AIR fungerer gjennom flere eksempler. Når du er klar til å komme i gang med AIR, kan du se Automatisk undersøke og svare på trusler.

- Eksempel 1: En brukerrapportbasert phish-melding starter en undersøkelsesstrategi

- Eksempel 2: En sikkerhetsadministrator utløser en undersøkelse fra Trusselutforsker

- Eksempel 3: Et sikkerhetsoperasjonsteam integrerer AIR med SIEM ved hjelp av API for Office 365 Management Activity

Eksempel: En brukerrapportmelding starter en undersøkelsesstrategi

La oss si at en bruker i organisasjonen mottar en e-postmelding som de mener er et phishing-forsøk. Brukeren, som er opplært til å rapportere slike meldinger, bruker Microsoft Report Message- eller Report Phishing-tilleggene til å sende det til Microsoft for analyse. Innsendingen sendes også til systemet og er synlig i Explorer i innsendingsvisningen (tidligere kalt den brukerrapporterte visningen). I tillegg utløser den brukerrapporterte meldingen nå et systembasert informasjonsvarsel, som automatisk starter undersøkelsesplanen.

I rotundersøkelsesfasen vurderes ulike aspekter ved e-postmeldingen. Disse aspektene omfatter:

- En bestemmelse om hvilken type trussel det kan være;

- Hvem som sendte den;

- Hvor e-postmeldingen ble sendt fra (sende infrastruktur),

- Om andre forekomster av e-postmeldingen ble levert eller blokkert.

- En vurdering fra våre analytikere;

- Om e-postmeldingen er knyttet til noen kjente kampanjer,

- og mer.

Når rotundersøkelsen er fullført, inneholder strategiplanen en liste over anbefalte handlinger som skal utføres på den opprinnelige e-postmeldingen og enhetene som er knyttet til den (for eksempel filer, nettadresser og mottakere).

Deretter utføres flere trusselundersøkelser og jakttrinn:

- Lignende e-postmeldinger identifiseres via e-postklyngesøk.

- Signalet deles med andre plattformer, for eksempel Microsoft Defender for endepunkt.

- Det fastsettes om noen brukere har klikket gjennom skadelige koblinger i mistenkelige e-postmeldinger.

- En kontroll utføres på tvers av Exchange Online Protection (EOP) og Microsoft Defender for Office 365 for å se om det er noen andre lignende meldinger rapportert av brukere.

- En kontroll utføres for å se om en bruker har blitt kompromittert. Denne kontrollen benytter signaler på tvers av Office 365, Microsoft Defender for Cloud Apps og Microsoft Entra ID, og korrelerer eventuelle relaterte brukeraktivitetsavvik.

I jaktfasen tildeles risiko og trusler til ulike jakttrinn.

Utbedring er den siste fasen av strategiplanen. I denne fasen utføres utbedringstrinn basert på undersøkelses- og jaktfasene.

Eksempel: En sikkerhetsadministrator utløser en undersøkelse fra Trusselutforsker

I tillegg til automatiserte undersøkelser som utløses av et varsel, kan organisasjonens sikkerhetsoperasjonsteam utløse en automatisert undersøkelse fra en visning i Trusselutforsker. Denne undersøkelsen oppretter også et varsel, slik at Microsoft Defender XDR hendelser og eksterne SIEM-verktøy kan se at denne undersøkelsen ble utløst.

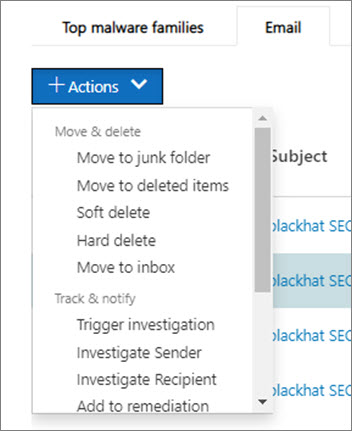

Anta for eksempel at du bruker visningen for skadelig programvare i Explorer. Ved hjelp av fanene under diagrammet velger du E-post-fanen . Hvis du velger ett eller flere elementer i listen, aktiveres + Handlinger-knappen .

Ved hjelp av Handlinger-menyen kan du velge Utløs undersøkelse.

På samme måte som strategibøker utløst av et varsel, inkluderer automatiske undersøkelser som utløses fra en visning i Explorer, en rotundersøkelse, trinn for å identifisere og koordinere trusler og anbefalte tiltak for å redusere disse truslene.

Eksempel: Et sikkerhetsoperasjonsteam integrerer AIR med SIEM ved hjelp av API-en for Office 365 Management Activity

AIR-funksjoner i Microsoft Defender for Office 365 inkluderer rapporter & detaljer som sikkerhetsoperasjonsteam kan bruke til å overvåke og håndtere trusler. Men du kan også integrere AIR-funksjoner med andre løsninger. Eksempler inkluderer et siem-system (Security Information and Event Management), et saksbehandlingssystem eller en egendefinert rapporteringsløsning. Slike integreringer kan gjøres ved hjelp av API-en for Office 365 Management Activity.

En organisasjon har for eksempel nylig konfigurert en måte for sikkerhetsoperasjonsteamet å vise brukerrapporterte phish-varsler som allerede er behandlet av AIR. Løsningen integrerer relevante varsler med organisasjonens SIEM-server og deres saksbehandlingssystem. Løsningen reduserer i stor grad antall falske positiver, slik at sikkerhetsoperasjonsteamet kan fokusere sin tid og innsats på reelle trusler. Hvis du vil lære mer om denne egendefinerte løsningen, kan du se Tech Community-bloggen: Forbedre effektiviteten til SOC med Microsoft Defender for Office 365 og API-en for administrasjon av O365.

Neste trinn

Tilbakemeldinger

Kommer snart: Gjennom 2024 faser vi ut GitHub Issues som tilbakemeldingsmekanisme for innhold, og erstatter det med et nytt system for tilbakemeldinger. Hvis du vil ha mer informasjon, kan du se: https://aka.ms/ContentUserFeedback.

Send inn og vis tilbakemelding for