Konfigurer en OpenID Connect-leverandør for portaler med Azure AD

Obs!

Fra og med 12. oktober 2022 er Power Apps-portaler Power Pages. Mer informasjon: Microsoft Power Pages er nå tilgjengelig (blogg)

Vi overfører og slår snart sammen Power Apps-portaldokumentasjonen med Power Pages-dokumentasjonen.

I denne artikkelen lærer du å konfigurere en OpenID Connect-leverandørefor portaler med Azure Active Directory (Azure AD) og Azure AD med flere leiere.

Obs!

- Portaler er ikke begrenset til bare Azure AD, Azure AD med flere leiere eller Azure AD B2C som OpenID Connect-leverandører. Du kan bruke en hvilken som helst annen leverandør som overholder OpenID Connect-spesifikasjonen. Endringer i godkjenningsinnstillingene kan ta noen minutter å gjenspeile i portalen. Start portalen på nytt ved hjelp av portalhandlingene hvis du vil gjenspeile endringene umiddelbart.

Slik konfigurerer du Azure AD som OpenID Connect-leverandøren ved hjelp av implisitt tillatelsesflyt

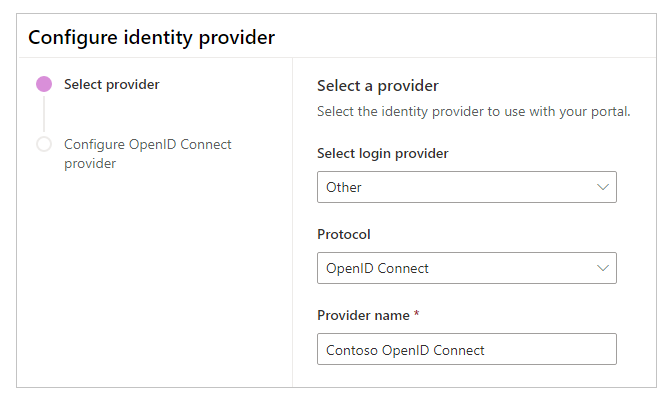

Velg Legg til leverandør for portalen.

Velg Annen for Påloggingsleverandør.

Velg OpenID Connect velger du OpenID Connect.

Angi et leverandørnavn.

Velg Neste.

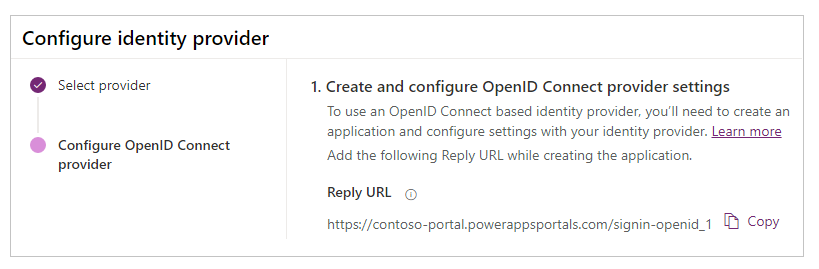

I dette trinnet oppretter du programmet og konfigurerer innstillingene med identitetsleverandøren.

Obs!

- URL-adressen for svar brukes av appen til å omdirigere brukere til portalen når godkjenningen er fullført. Hvis portalen bruker et egendefinert domenenavn, kan det hende at du har en annen URL-adresse enn den som er angitt her.

- Hvis du vil ha mer informasjon om hvordan du oppretter appregistreringen på Azure-portalen, kan du se Hurtigstart: Registrer et program med Microsofts identitetsplattform.

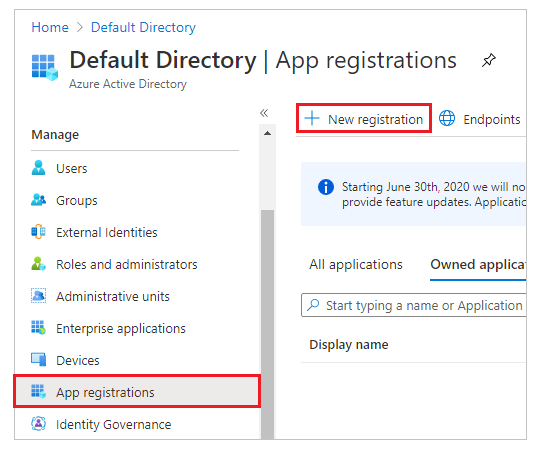

Logg på Azure-portalen.

Søk etter og velg Azure Active Directory.

Under Behandle velger du App-registreringer.

Velg Ny registrering.

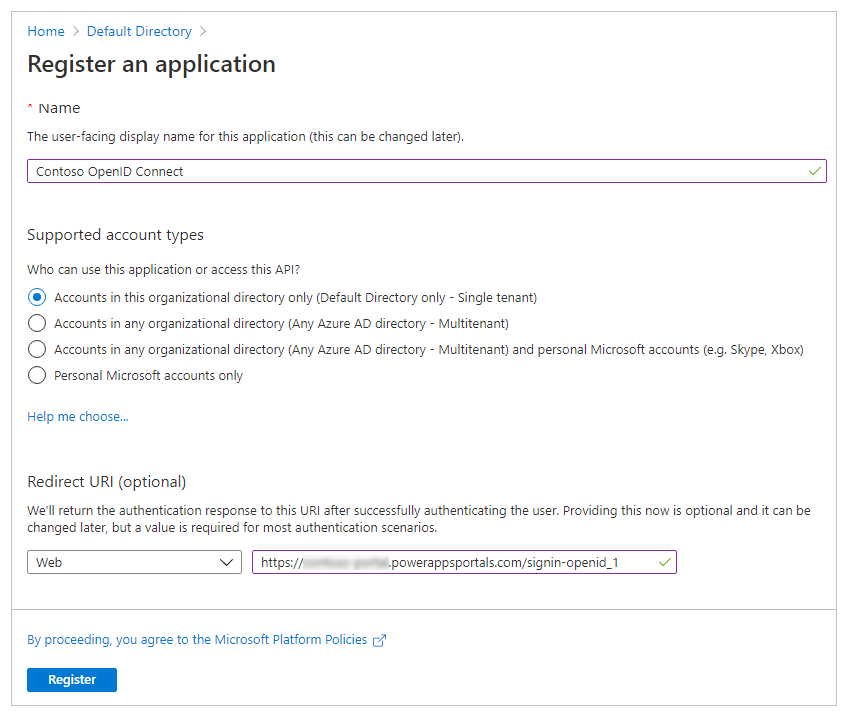

Angi et navn.

Hvis nødvendig, velger du en annen støttet forretningsforbindelsestype. Mer informasjon: Støttede forretningsforbindelsestyper

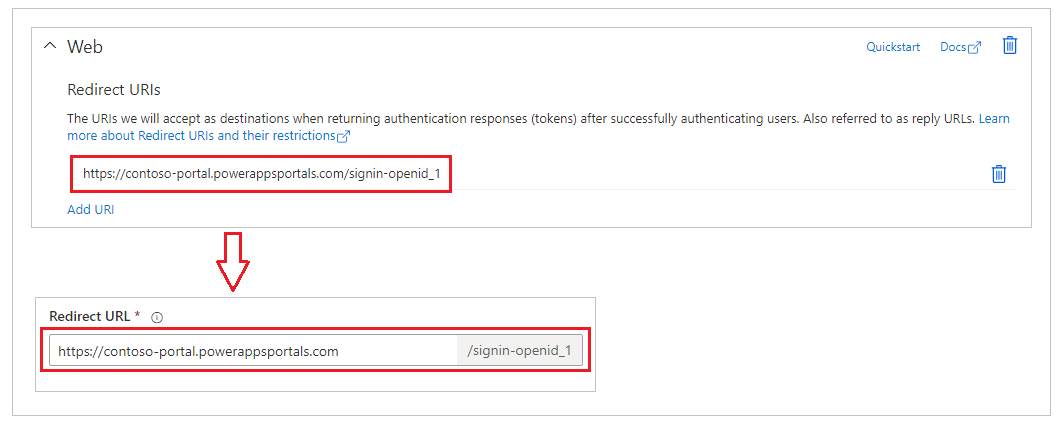

Under URI for omdirigering velger du Nett (hvis den ikke allerede er valgt).

Skriv inn svar-URL-adressen for portalen i tekstboksen URI for omdirigering.

Eksempel:https://contoso-portal.powerappsportals.com/signin-openid_1Obs!

Hvis du bruker standard URL-adresse for portalen, kopierer og limer du inn Svar-URL-adresse, som vist under Opprette og konfigurere OpenID Connect-leverandørinnstillinger i skjermbildet Konfigurer identitetsleverandør (trinn 6 ovenfor). Hvis du bruker et egendefinert domenenavn for portalen, angir du den egendefinerte URL-adressen. Forsikre deg om at du bruker denne verdien når du konfigurerer URL-adressen for omdirigering i portalinnstillingene under konfigurasjon av OpenID Connect-leverandøren.

Hvis du for eksempel angir svar-URL-adressen i Azure-portalen somhttps://contoso-portal.powerappsportals.com/signin-openid_1, må du bruke den slik den er, for OpenID Connect-konfigurasjonen i portaler.

Velg Registrer.

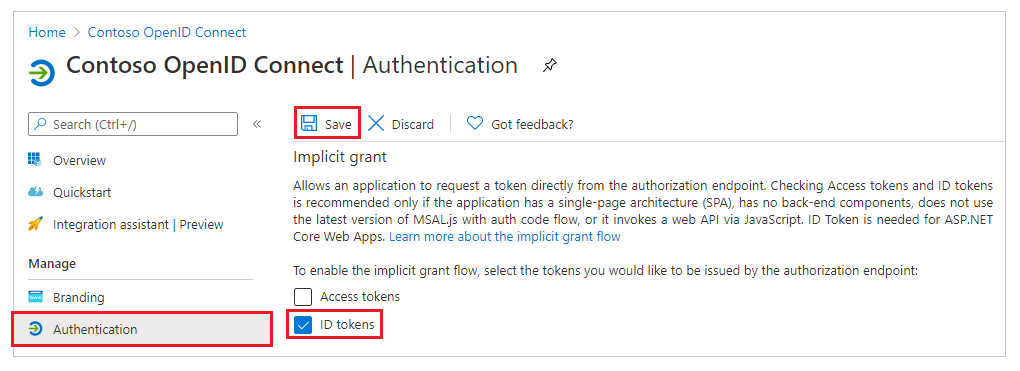

På ruten til venstre, under Administrer, velger du Godkjenning.

Under Implisitt tillatelse merker du av for ID-tokener.

Velg Lagre.

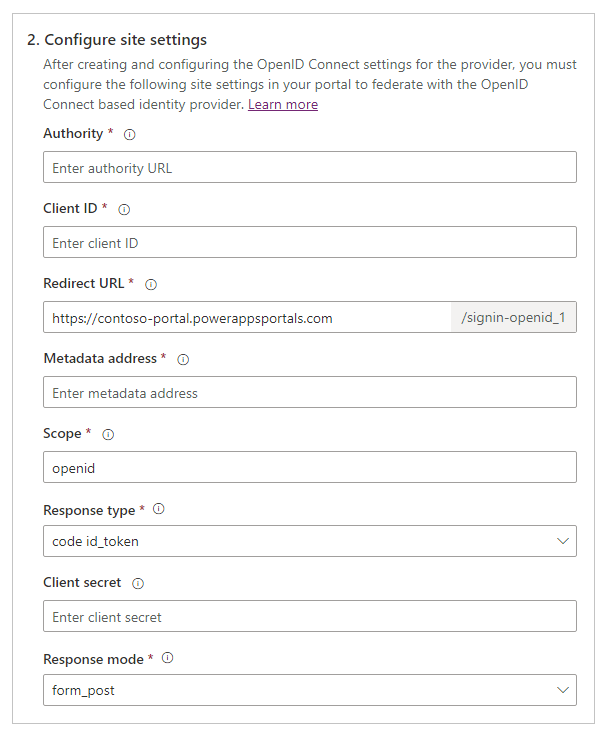

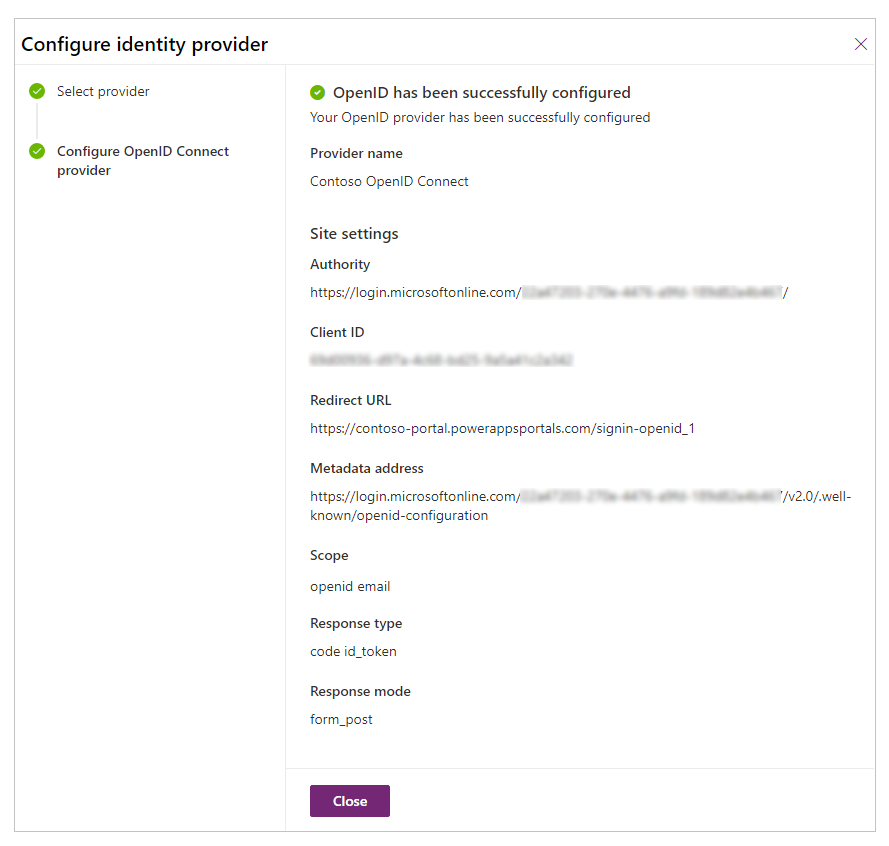

I dette trinnet angir du stedsinnstillingene for portalkonfigurasjonen.

Tips

Hvis du lukket webleservinduet etter at du har konfigurert appregistreringen i det tidligere trinnet, kan du logge på Azure-portalen på nytt og gå til appen du registrerte.

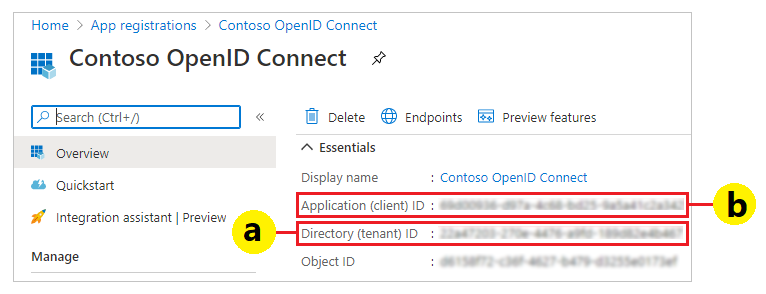

Myndighet: Hvis du vil konfigurere URL-adressen for myndighet, bruker du følgende format:

https://login.microsoftonline.com/<Directory (tenant) ID>/Hvis for eksempel ID for katalog (leier) i Azure-portalen er

7e6ea6c7-a751-4b0d-bbb0-8cf17fe85dbb, er URL-adressen for myndighethttps://login.microsoftonline.com/7e6ea6c7-a751-4b0d-bbb0-8cf17fe85dbb/Klient-ID: Kopier Program-ID (klient) fra Azure-portalen som klient-ID.

URL-adresse for omdirigering: Kontroller at verdien for URL-adresse for omdirigering er den samme som URL-adresse for omdirigering du angav i Azure-portalen tidligere.

Obs!

Hvis du bruker standard URL-adresse for portal, kan du kopiere og lime inn svar-URL-adressen som vises under trinnet Opprett og konfigurer OpenID Connect-leverandørinnstillinger. Hvis du bruker et egendefinert domenenavn, angir du URL-adressen manuelt. Vær sikker på at verdien du angir her, er nøyaktig den samme som verdien du angav under URI for omdirigering i Azure-portalen tidligere.

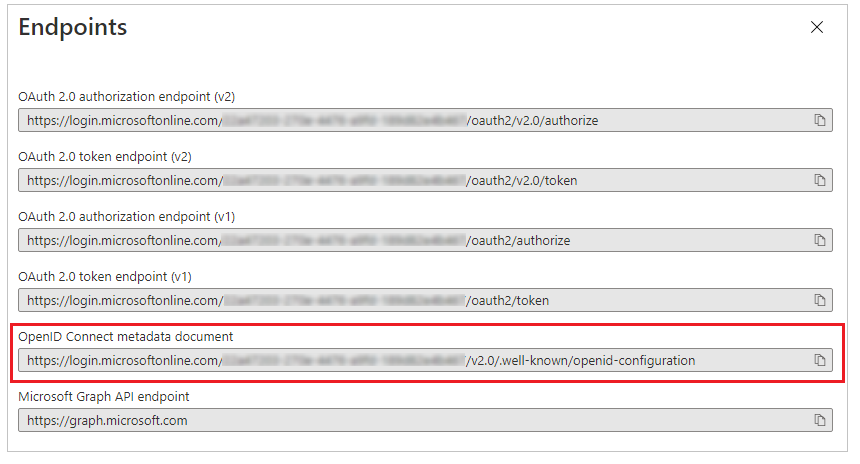

Adresse for metadata: Slik konfigurerer du adressen for metadataene:

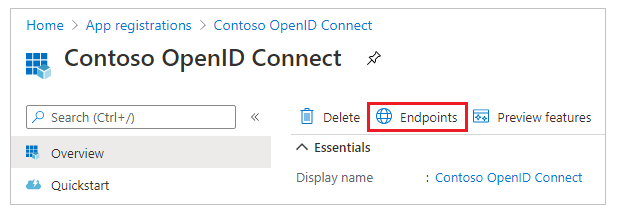

Velg Oversikt i Azure-portalen.

Velg Endepunkter.

Kopier URL-adressen i OpenID Connect-metadatadokumentet.

Lim inn URL-adressen til det kopierte dokumentet som adressen for metadataene for portaler.

Omfang: Angi verdien for områdeinnstillingen Omfang som:

openid emailObs!

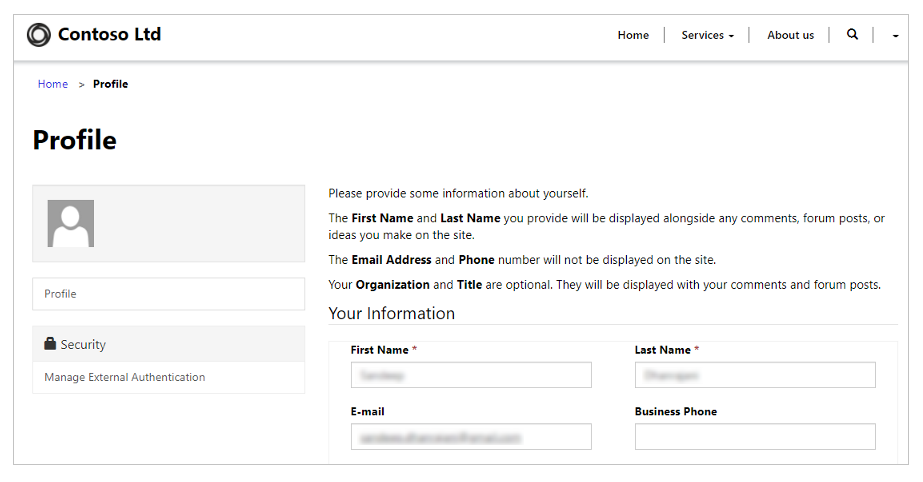

openid-verdien i Omfang er obligatorisk.email-verdien er valgfri, og hvis du angiremail-verdien i omfanget, blir e-postadressen til portalbrukeren (kontaktoppføringen) automatisk forhåndsutfylt, og den vises på Profil-siden etter at brukeren har logget på. Hvis du vil ha informasjon om flere krav, kan du se Konfigurer flere krav senere i denne artikkelen.For Svartype velger du code id_token.

For Svarmodus velger du form_post.

Velg Bekreft.

Velg Lukk.

Konfigurere flere krav

Aktiver valgfrie krav i Azure AD.

Angi Omfang for å inkludere flere krav.

Eksempel:openid email profileAngi den ekstra områdeinnstillingen Tilordning av registreringskrav.

Eksempel:firstname=given_name,lastname=family_nameAngi den ekstra områdeinnstillingen Tilordning av påloggingskrav.

Eksempel:firstname=given_name,lastname=family_name

For eksempel blir fornavn, etternavn og e-postadressene som følger med tilleggskravene, til standardverdiene på profilsiden i portalen.

Aktivere godkjenning ved hjelp av en Azure AD-app med flere leiere

Du kan konfigurere portalen til å godta Azure AD-brukere fra en hvilken som helst leier i Azure, og ikke bare fra en bestemt leier ved hjelp av programmet med flere leiere som er registrert i Azure AD. Hvis du vil aktivere flere leiere, må du oppdatere programregistreringen i Azure AD-programmet.

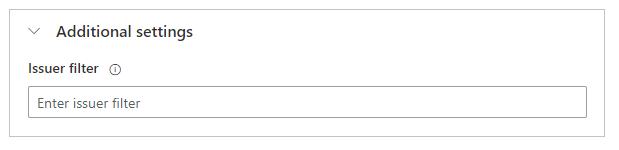

Du kan støtte godkjenning mot Azure AD ved å bruke et program med flere leiere, hvis du oppretter eller konfigurerer en ekstra områdeinnstillingen Utstederfilter.

Denne områdeinnstillignen er et jokertegnbasert filter som samsvarer med alle utstedere i alle leiere. Eksempel: https://sts.windows.net/*/

Se også

Vanlige spørsmål om bruk av OpenID Connect i portaler

Obs!

Kan du fortelle oss om språkinnstillingene for dokumentasjonen? Ta en kort undersøkelse. (vær oppmerksom på at denne undersøkelsen er på engelsk)

Undersøkelsen tar rundt sju minutter. Det blir ikke samlet inn noen personopplysninger (personvernerklæring).