Innkommende og utgående begrensninger på tvers av leier

Microsoft Power Platform har et omfattende system for tilkobling basert på Microsoft Entra som tillater å autorisere Microsoft Entra-brukere å bygge attraktive apper og flyter som etablerer tilkoblinger til forretningsdataene som er tilgjengelige via disse datalagrene. Leierisolasjon gjør det enkelt for administratorer å sikre at koblingene kan utnyttes på en sikker måte i leieren, samtidig som risikoen for datautløsing utenfor leieren reduseres. Leierisolasjon gjør det mulig Power Platform for administratorer å effektivt styre flyttingen av leierdata fra Microsoft Entra autoriserte datakilder til og fra leieren.

Vær oppmerksom på at Power Platform-leierisolasjon er forskjellig fra Microsoft Entra ID-bred leierbegrensning. Den har ikke innvirkning på Microsoft Entra ID-basert tilgang utenfor Power Platform. Power Platform-leierisolasjon fungerer bare for koblinger som bruker Microsoft Entra ID-basert godkjenning, for eksempel Office 365 Outlook eller SharePoint.

Advarsel!

Det er et kjent problem med Azure DevOps-tilkobling som fører til at leierens isolasjonspolicy ikke håndheves for tilkoblinger som er opprettet ved hjelp av denne koblingen. Hvis en innsideangrepsvektor er opptatt, anbefales det at du begrenser bruken av koblingen eller handlingene ved hjelp av datapolicyer.

Standardkonfigurasjonen i Power Platform med leierisolasjon Av er for å tillate at tilkoblinger på tvers av leiere opprettes sømløst, hvis brukeren fra leier A etablerer tilkoblingen til leier B viser riktig Microsoft Entra-legitimasjon. Hvis administratorer bare vil tillate at et utvalgt sett med leiere kan opprette tilkoblinger til eller fra leieren, kan de slå på leierisolasjon.

Når På er angitt for leierisolasjon, er alle leiere begrenset. Inngående (tilkoblinger til leieren fra eksterne leiere) og utgående (tilkoblinger fra leieren til eksterne leiere) kryssleierkoblinger blokkeres av Power Platform selv om brukeren viser gyldig legitimasjon til den Microsoft Entra-sikrede datakilden. Du kan bruke regler til å legge til unntak.

Administratorer kan angi en eksplisitt tillatelsesliste over leiere som de vil aktivere inngående, utgående eller begge deler, noe som vil omgå leierisolasjonskontroller når de er konfigurert. Administratorer kan bruke et spesielt mønster “*” for å tillate alle leiere i en bestemt retning når leierisolasjon er aktivert. Alle andre tilkoblinger på tvers av leiere unntatt koblingene i tillatelseslisten, blir avvist av Power Platform.

Leierisolasjon kan konfigureres i Administrasjonssenter for Power Platform. Det påvirker Power Platform-lerretsapper og Power Automate-flyter. Du må være leieradministrator for å konfigurere leierisolasjon.

Power Platform-leierisolasjonsmuligheten er tilgjengelig med to alternativer: enveis eller toveis begrensning.

Forstå scenarier og innvirkning for leierisolasjon

Før du begynner å konfigurere begrensningene for leierisolasjon, går du gjennom listen nedenfor for å finne ut hvilke scenarier og hva som påvirker leierisolasjonen.

- Administrator vil aktivere leierisolasjon.

- Administrator er urolig for at eksisterende apper og flyter som bruker tilkoblinger på tvers av leiere, slutter å fungere.

- Administrator bestemmer seg for å aktivere leierens isolasjon og legge til unntaksregler for å eliminere virkningen.

- Administrator kjører rapportene om isolasjon på tvers av leiere for å finne ut hvilke leiere som må utelates. Mer informasjon: Opplæring: Opprett rapporter om kryssleierisolasjon (forhåndsversjon)

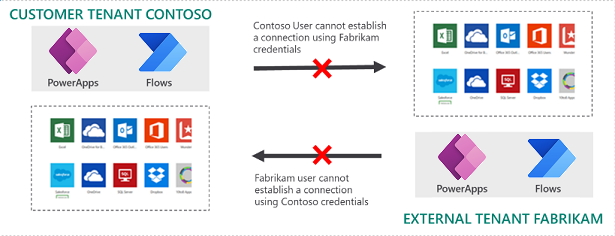

Toveis leierisolering (innkommende og utgående tilkoblingsbegrensning)

Toveis leierisolasjon blokkerer tilkoblingsforsøk til leieren fra andre leiere. I tillegg vil toveis leierisolasjon også blokkere tilkoblingsforsøk fra leieren din til andre leiere.

I dette scenarioet har leieradministratoren aktivert toveis leierisolasjon i Contoso-leieren, mens den eksterne Fabrikam-leieren ikke er lagt til i tillatelseslisten.

Brukere som er logget på Power Platform i Contoso-leieren, kan ikke opprette utgående Microsoft Entra ID-baserte tilkoblinger til datakilder i Fabrikam-leieren, selv om de presenterer riktig Microsoft Entra-legitimasjon for å opprette tilkoblingen. Dette er utgående leierisolasjon for Contoso-leieren.

På samme måte kan ikke brukere som er logget på Power Platform i Fabrikam-leieren, opprette innkommende Microsoft Entra ID-baserte tilkoblinger til datakilder i Contoso-leieren, selv om de presenterer riktig Microsoft Entra-legitimasjon for å opprette tilkoblingen. Dette er inngående leierisolasjon for Contoso-leieren.

| Leier for tilkoblingsoppretter | Leier for tilkoblingspålogging | Tilgang tillatt? |

|---|---|---|

| Contoso | Contoso | Ja |

| Contoso (leierisolasjon på) | Fabrikam | Nei (utgående) |

| Fabrikam | Contoso (leierisolasjon på) | Nei (innkommende) |

| Fabrikam | Fabrikam | Ja |

Obs!

Et tilkoblingsforsøk som startes av en gjestebruker fra vertsleieren, som retter seg mot datakilder i samme vertsleier, evalueres ikke av leierisolasjonsreglene.

Leierisolasjon med tillatelseslister

Enveis leierisolasjon eller innkommende isolasjon blokkerer tilkoblingsforsøk på leieren din fra andre leiere.

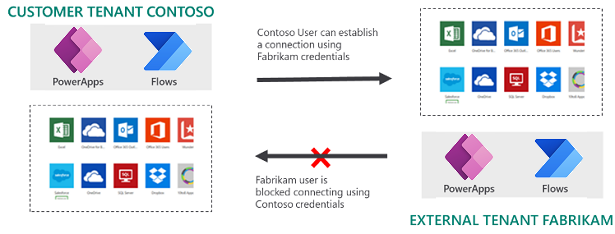

Scenario: Utgående tillatelsesliste – Fabrikam legges til i den utgående tillatelseslisten for Contoso-leieren

I dette scenarioet legger administratoren til Fabrikam-leieren i den utgående tillatelseslisten mens leierisolering er på.

Brukere som er logget på Power Platform i Contoso-leieren, kan opprette utgående Microsoft Entra ID-baserte tilkoblinger til datakilder i Fabrikam-leieren hvis de presenterer riktig Microsoft Entra-legitimasjon for å opprette tilkoblingen. Utgående tilkobling til Fabrikam-leieren er tillatt i kraft av oppføringen for konfigurert tillatelsesliste.

Brukere som er logget på Power Platform i Fabrikam-leieren, kan fremdeles ikke opprette innkommende Microsoft Entra ID-baserte tilkoblinger til datakilder i Contoso-leieren, selv om de presenterer riktig Microsoft Entra-legitimasjon for å opprette tilkoblingen. Innkommende tilkoblingsoppretting fra Fabrikam-leieren er fremdeles ikke tillatt selv om oppføringen for tillatelseslisten er konfigurert og tillater utgående tilkoblinger.

| Leier for tilkoblingsoppretter | Leier for tilkoblingspålogging | Tilgang tillatt? |

|---|---|---|

| Contoso | Contoso | Ja |

| Contoso (leierisolasjon på) Fabrikam er lagt til i utgående tillatelsesliste |

Fabrikam | Ja |

| Fabrikam | Contoso (leierisolasjon på) Fabrikam er lagt til i utgående tillatelsesliste |

Nei (innkommende) |

| Fabrikam | Fabrikam | Ja |

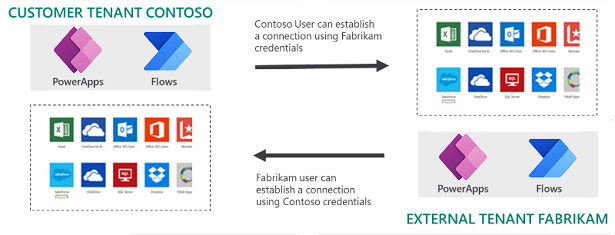

Scenario: Toveis tillatelsesliste – Fabrikam legges til i den innkommende og utgående tillatelseslisten for Contoso-leieren

I dette scenarioet legger administratoren til Fabrikam-leieren i både den innkommende og utgående tillatelseslisten mens leierisolering er på.

| Leier for tilkoblingsoppretter | Leier for tilkoblingspålogging | Tilgang tillatt? |

|---|---|---|

| Contoso | Contoso | Ja |

| Contoso (leierisolasjon på) Fabrikam er lagt til i begge tillatelseslistene |

Fabrikam | Ja |

| Fabrikam | Contoso (leierisolasjon på) Fabrikam er lagt til i begge tillatelseslistene |

Ja |

| Fabrikam | Fabrikam | Ja |

Aktiver leierisolasjon og konfigurer tillatelsesliste

I administrasjonssenteret for Power Platform angis leierisolasjon med Policyer>Leierisolasjon.

Merk

Du må ha en Power Platform administrator-rolle for å se og angi policyen for leierisolasjon.

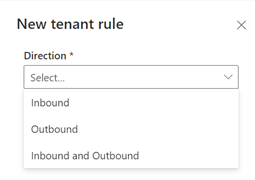

Tillatelseslisten for leierisolasjon kan konfigureres ved å bruke Ny leierregelpå siden Leierisolasjon. Hvis leierisolasjon er Av, kan du legge til eller redigere reglene i listen. Disse reglene håndheves imidlertid ikke før du slår på leierisolasjon.

Velg retningen til oppføringen for tillatelsesliste i rullegardinlisten Retning for ny leierregel.

Du kan også angi verdien til den tillatte leieren som enten leierdomene eller leier-ID. Når oppføringen er lagret, legges den til i regellisten sammen med andre tillatte leiere. Hvis du bruker leierdomenet til å legge til oppføringen for tillatelseslisten, beregner Power Platform-administrasjonssenteret automatisk leier-ID-en.

Når oppføringen vises i listen, vises feltene Leier-Id og Microsoft Entra-leiernavn. Vær oppmerksom på at Microsoft Entra ID-leiernavnet er forskjellig fra leierdomenet. Leiernavnet er unikt for leieren, men en leier kan ha mer enn ett domenenavn.

Du kan bruke "*" som et spesialtegn for å angi at alle leiere er tillatt i angitt retning når leierisolasjon er slått på.

Du kan redigere retningen til oppføringen for tillatelsesliste basert på forretningskrav. Vær oppmerksom på at feltet leierdomene eller -ID ikke kan redigeres siden Rediger leierregel.

Du kan utføre alle tillatelseslisteoperasjoner som å legge til, redigere og slette mens leierisolasjon er slått på eller av. Tillatelseslisteoppføringer har innvirkning på tilkoblingsfunksjonaliteten når leierisolasjon er av fordi alle tilkoblinger på tvers av leiere er tillatt.

Innvirkning ved utformingstid på apper og flyter

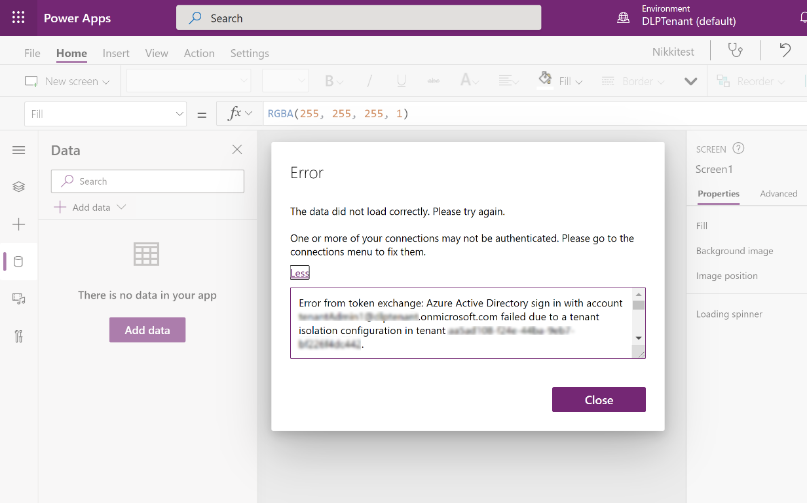

Brukere som oppretter eller redigerer en ressurs som er berørt av leierisolasjonspolicyen, ser en relatert feilmelding. Power Apps-utviklere vil for eksempel se følgende feilmelding når de bruker tilkoblinger på tvers av leiere i en app som er blokkert av leierisolasjonspolicyer. Appen legger ikke til tilkoblingen.

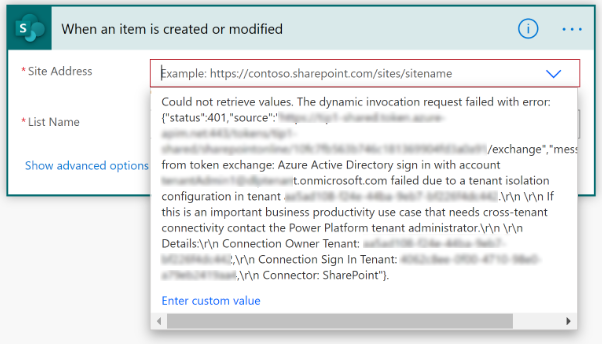

På samme måten vil Power Automate-utviklere for eksempel se følgende feilmelding når de prøver å lagre en flyt som bruker tilkoblinger i en flyt som er blokkert av leierisolasjonspolicyer. Selve flyten lagres, men den merkes som Opphevet og kjøres ikke med mindre den utvikleren løser bruddet på policyen for hindring av datatap.

Innvirkning ved kjøretid på apper og flyter

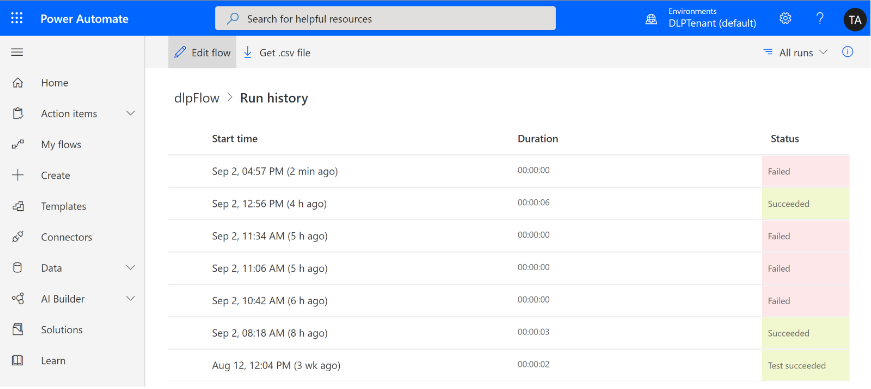

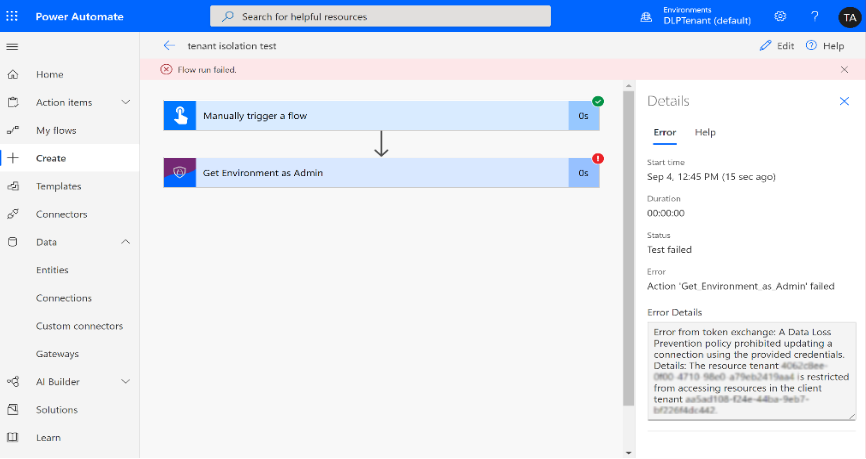

Som administrator kan du når som helst bestemme deg for å endre leierisolasjonspolicyer. Hvis apper og flyter ble opprettet og kjørt i samsvar med tidligere leierisolasjonspolicyer, kan noen av dem bli negativt påvirket av eventuelle policyendringer du gjør. Apper eller flyter som er i strid med leierisolasjonspolicy, kjører ikke riktig. Hvis du for eksempel kjører loggen i Power Automate, angir dette at flytkjøringen mislyktes. Hvis du velger det mislykkede kjøringen, vises det også detaljer om feilen.

For eksisterende flyter som ikke kjører som de skal på grunn av den nyeste leierisolasjonspolicy, indikerer kjøring av loggen i Power Automate at flytkjøringen mislyktes.

Hvis du velger det mislykkede kjøringen, vises det også detaljer om den mislykkede flytkjøringen.

Obs!

Det tar ca. én time før de nyeste endringene for leierisolasjonspolicy vurderes mot aktive apper og flyter. Denne endringen skjer ikke umiddelbart.

Kjente problemer

Azure DevOps Connector bruker Microsoft Entra godkjenning som identitetsleverandør, men bruker sin egen OAuth flyt og STS for å godkjenne og utstede et token. Siden tokenet som ble returnert fra ADO-flyten basert på den koblingens konfigurasjon, ikke er fra Microsoft Entra ID, håndheves ikke retningslinjen for leietakerisolering. Som en begrensning anbefaler vi at du bruker andre typer datapolicyer for å begrense bruken av koblingen eller handlingene.