Klassifisering av koblinger

Med datagrupper kan du enkelt kategorisere koblinger i en policy for hindring av datatap (DLP). De tre andre datagruppene som er tilgjengelige, er Bedrift, Ikke-bedrift og Blokkert.

En god måte å kategorisere koblinger på er å plassere dem i grupper basert på de bedriftssentrerte eller personalbruksentrerte tjenestene de er knyttet til, i sammenheng med organisasjonen. Koblinger som er vert for forretningsbruksdata, bør klassifiseres som Bedrift, og koblinger som er vert for personlige data, bør klassifiseres som Ikke-bedrift. Alle koblinger du ikke vil skal brukes i det hele tatt i ett eller flere miljøer, må klassifiseres som Blokkert.

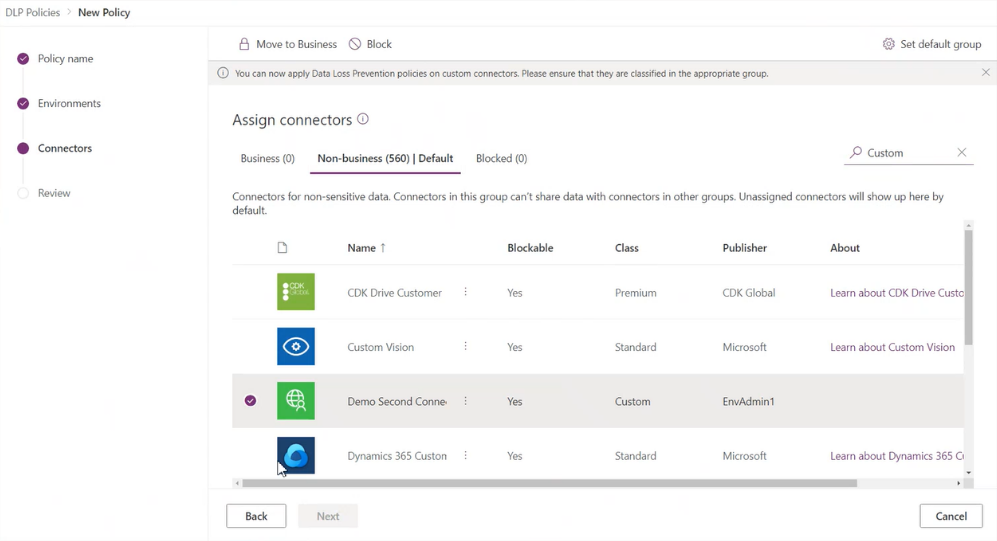

Når en ny policy opprettes, plasseres alle koblingene som standard i gruppen Ikke-bedrift. Derfra kan de flyttes til Bedrift eller Blokkert, basert på preferansene dine. Du administrerer koblingene i en datagruppe når du oppretter eller endrer egenskapene til en DLP-policy fra administrasjonssenteret. Se Opprett en policy for hindring av datatap (DLP). Du kan også endre den første klassifiseringen av koblinger ved å redigere DLP-policyen. Mer informasjon: Redigere en DLP-policy

Merk

Til nylig var enkelte HTTP-koblinger ikke tilgjengelig for DLP-policykonfigurasjonen ved hjelp av grensesnittet for DLP-policy eller PowerShell. Fra og med mai 2020 kan følgende HTTP-koblinger nå klassifiseres ved hjelp av brukergrensesnittet for DLP-policy og PowerShell, på samme måte som alle andre Power Platform-koblinger: HTTP, HTTP Webhook og Når en HTTP-forespørsel mottas. Hvis eldre DLP-policyer oppdateres ved hjelp av det nye DLP-grensesnittet, vises det en advarsel til administratorer om at disse tre HTTP-koblingene nå blir lagt til i DLP-ansvarsområdet, og at de bør sørge for at disse koblingene plasseres i riktig DLP-gruppering.

Siden underordnede flyter deler en intern avhengighet med HTTP-koblingen, kan grupperingen som administratorer velger for HTTP-koblinger i en DLP-policy, påvirke muligheten til å kjøre underordnede flyter i det miljøet eller leieren. Kontroller at HTTP-koblingene er klassifisert i riktig gruppe for at underordnede flyter skal fungere. Hvis det er noen problemer med å klassifisere kontakten som Forretning i delte miljøer, for eksempel standardmiljøet, er vårt råd å klassifisere den som Ikke-forretning eller blokkere den. Opprett deretter dedikerte miljøer der opprettere kan bruke HTTP-koblinger, men begrens oppretterlisten slik at du kan fjerne blokkering for opprettere fra bygging av underordnede flyter.

Koblingen Innholdskonvertering er en integrert funksjon i Microsoft Power Platform, som brukes til å konvertere et HTML-dokument til ren tekst. Den gjelder både for scenarioer med Bedrift og Ikke-bedrift og lagrer ingen datakontekst for innholdet konvertert gjennom det, og derfor er det ikke tilgjengelig for klassifisering gjennom DLP-policyer.

Slik deles data mellom datagrupper

Data kan ikke deles mellom koblinger som er plassert i forskjellige grupper. Hvis du for eksempel plasserer SharePoint- og Salesforce-koblinger i Bedrift-gruppen og setter inn Gmail i gruppen Ikke-bedrift, kan ikke opprettere opprette en app eller flyt som bruker både SharePoint- og Gmail-kontakter. Dette fører i sin tur til begrensninger for dataflyter mellom disse to tjenestene i Microsoft Power Platform.

Selv om data ikke kan deles mellom tjenester i ulike grupper, kan de deles mellom tjenester i én bestemt gruppe. Fra det forrige eksemplet, fordi SharePoint og Salesforce ble plassert i samme datagruppe, kan opprettere opprette en app eller flyt som bruker både SharePoint- og Salesforce-koblingene sammen. Dette tillater i sin tur dataflyter mellom disse to tjenestene i Microsoft Power Platform.

Hovedpunktet er at koblinger i den samme gruppen kan dele data i Microsoft Power Platform, mens koblinger i forskjellige grupper ikke kan dele data.

Effekten av den blokkerte datagruppen

Dataflyt til en bestemt tjeneste kan blokkeres helt ved å merke den som Blokkert. Hvis du for eksempel plasserer Facebook i gruppen Blokkert, kan ikke opprettere opprette en app eller flyt som bruker Facebook-koblingen. Dette begrenser i sin tur dataflyter til denne servicen i Microsoft Power Platform.

Alle koblinger fra tredjeparter kan blokkeres. Alle Microsoft-eide Premium-kontakter (bortsett fra Microsoft Dataverse) kan blokkeres.

Liste over koblinger som ikke kan blokkeres

Alle koblinger som driver kjernefunksjonalitet for Microsoft Power Platform (for eksempel Dataverse, Godkjenninger og Varsler), i tillegg til kontakter som aktiverer kjernescenarier for Office-tilpassing, for eksempel standardkontakter for Microsoft Enterprise Plan, forblir ikke-blokkeringsbare for å sikre at kjernescenarier for brukere fortsatt fungerer helt som de skal.

Disse koblingene som ikke kan blokkeres, kan imidlertid klassifiseres i datagruppene Forretning eller Ikke-forretning. Disse koblingene faller inn i følgende kategorier:

- Microsoft Enterprise Plan-standardkontakter (uten implikasjoner for lisensiering).

- Microsoft Power Platform-spesifikke koblinger som er en del av grunnplattformegenskapene. I dette er Dataverse-koblinger de eneste premium-koblingene som ikke kan blokkeres, fordi Dataverse er en integrert del av Microsoft Power Platform.

Følgende koblinger kan ikke blokkeres ved hjelp av DLP-policyer.

| Microsoft Enterprise Plan-standardkoblinger | Kjernekoblinger i Power Platform |

|---|---|

| Defender for Cloud Apps | Godkjenninger |

| Dynamics 365 Customer Voice | Varsler |

| Excel Online (Business) | Dataverse |

| Kaizala | Dataverse (gjeldende miljø) |

| Microsoft 365 Groups | Power Apps-varslinger (v1 og v2) |

| Microsoft 365 Groups Mail (Preview) | |

| Microsoft 365 Outlook | |

| Microsoft 365 Users | |

| Microsoft Teams | |

| Microsoft To-Do (bedrift) | |

| OneDrive for Business | |

| OneNote (Business) | |

| Planner | |

| Power BI | |

| SharePoint | |

| Shifts | |

| Skype for Business Online | |

| Yammer |

Merk

Hvis en kobling som for øyeblikket ikke kan blokkeres, allerede finnes i Blokkert-gruppen (for eksempel fordi den ble blokkert da begrensningene var forskjellige), blir den værende i samme gruppe til du redigerer policyen. Du får en feilmelding som hindrer deg i å lagre policyen til du flytter koblingen som ikke kan blokkeres, til gruppen Forretning eller Ikke-forretning.

Visning av klassifiseringen av koblinger

Når du redigerer policyer for hindring av datatap i administrasjonssenteret for Power Platform, vises alle tilgjengelige og synlige koblinger, uavhengig av om de er klassifisert i en policy. Når du viser en policy for hindring av datatap i PowerShell eller via Power Platform for Admins-koblingen, ser du imidlertid bare koblingene som er eksplisitt klassifisert i kategoriene Forretning, Ikke-bedrift eller Blokkert. Policyer for hindring av datatao som vises fra PowerShell eller Power Platform for Admins-koblingen, kan inneholde foreldede referanser til koblinger som ikke lenger er tilgjengelige eller synlige.

Listen over Power Platform-koblinger kan variere avhengig av hvor du viser dem, og det er flere årsaker til dette. Noen koblinger krever kanskje spesifikk lisensiering, og hvis lisensen ikke inneholder dem, er de ikke synlige. Ulike miljøer kan også ha forskjellige koblinger tilgjengelig på grunn av samsvar og forskriftskrav. Microsoft kan gi ut oppdateringer til koblinger, noe som kanskje ikke er umiddelbart tilgjengelig i alle Power Platform-komponenter. Noen koblinger kan bare være tilgjengelige i Power Automate og ikke i Power Apps. Avhengig av rollen og tillatelsene kan det hende du ikke har tilgang til alle koblinger.

Klassifisering av egenefinerte koblinger

Policyer for hindring av datatap på miljønivå

Miljøadministratorer kan nå finne alle de egendefinerte koblingene i miljøene sine ved siden av forhåndsbygde koblinger på Koblinger-siden i Datapolicyer. På samme måte som med forhåndsbygde koblinger, kan du klassifisere egendefinerte koblinger i kategoriene Blokkert, Forretning eller Ikke-forretning. Egendefinerte koblinger som ikke er eksplisitt klassifisert, blir lagt inn under standardgruppen (eller Ikke-forretning hvis ingen standardgruppeinnstilling er eksplisitt valgt av administratorer).

Du kan også bruke DLP-policy PowerShell-kommandoer til å angi egendefinerte koblinger i gruppene Forreting, , Ikke-forretning og Blokkert. Mer informasjon: Kommandoer for policyer for å hindre datatap (DLP)

DTP-policyer på leiernivå

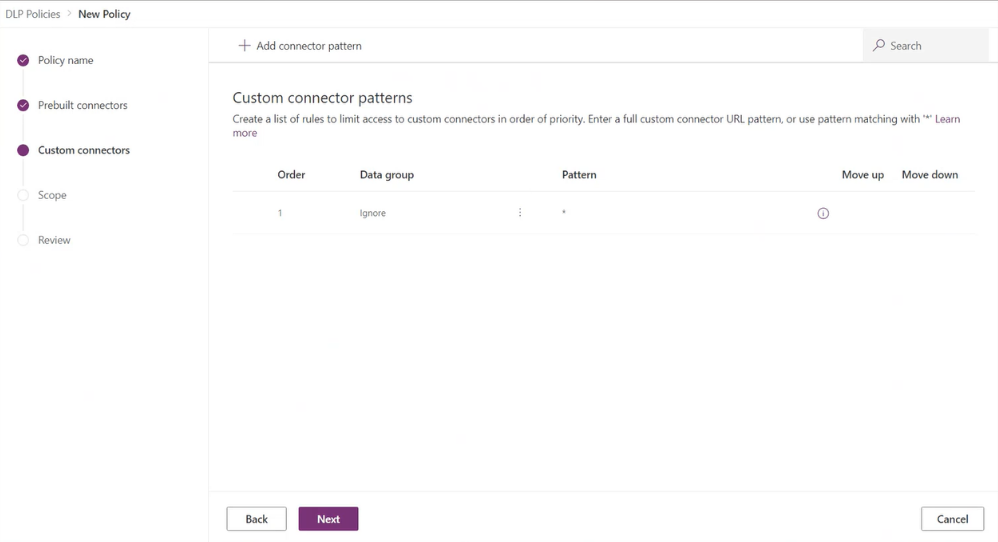

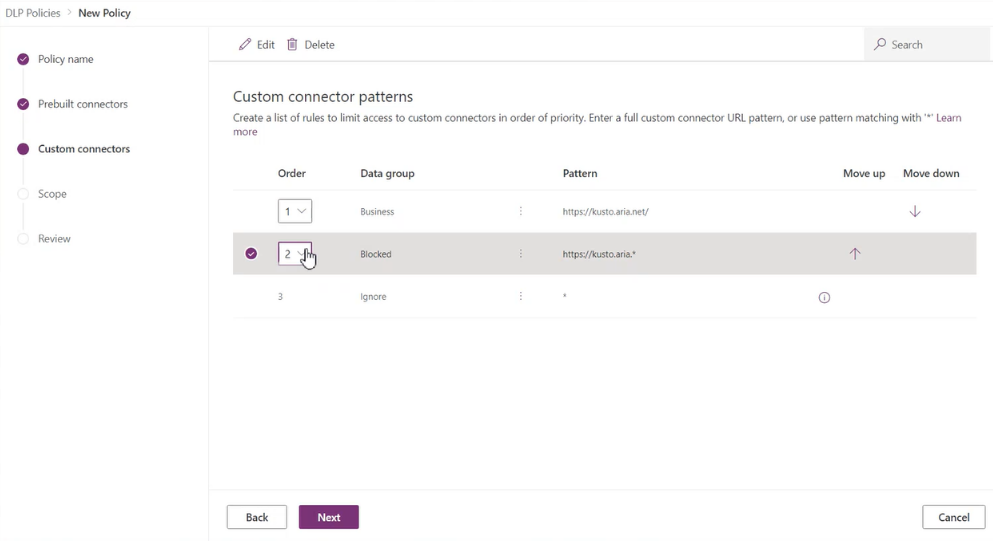

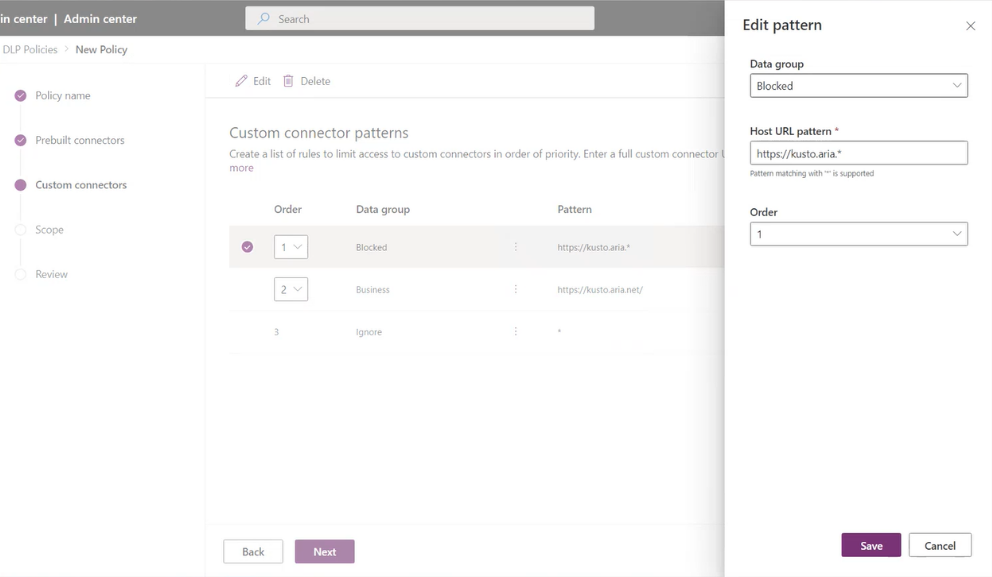

Power Platform-administrasjonssenteret har også støtte for leieradministratorer for å klassifisere egendefinerte koblinger etter endepunktene for verts-URL-adressen ved hjelp av en mønstergjenkjenningkonstruksjon for DLP-policyer på leiernivå. Siden omfanget av egendefinerte koblinger er miljøspesifikk, vises ikke disse koblingene på Koblinger-siden slik at du kan klassifisere. I stedet vises en ny side i Datapolicyer med navnet Egendefinerte koblinger, som du kan bruke til å angi en sortert liste over URL-mønstre for Tillat og Avslå for egendefinerte koblinger.

Regelen for jokertegnet (*) vil alltid være siste oppføring i listen, som gjelder for alle egendefinerte koblinger. Administratorer kan merke *-mønsteret Blokkert, Forretning, Ikke-forrening eller Ignorer. Mønsteret angis som standard som Ignorer for nye DLP-policyer.

Ignorer ignorerer DLP-klassifisering for alle koblinger i denne policyen på leietakernivå og utsetter evaluering av et mønster til andre miljøer eller policyer på leiernivå for å tildele dem grupperingen Forretning, Ikke-forretning eller Blokkert etter behov. Hvis det ikke finnes noen bestemt regel for de egendefinerte koblingene, tillater en Ignorer *-regel at egendefinerte koblinger brukes med både tilkoblingsgrupperingen Forretning og Ikke-forretning. Med unntak av den siste oppføringen i listen støttes ikke Ignorer som en handling for noe annet URL-mønster som er lagt til i reglene for egendefinert koblingsmønster.

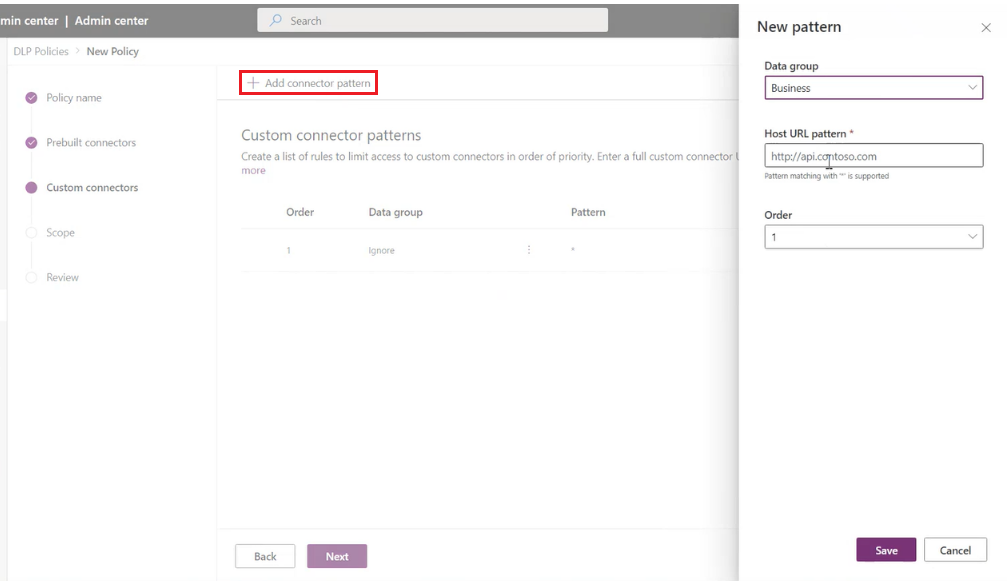

Du kan ytterligere legge til nye regler ved å velge Legg til koblingsmønster på siden Egendefinerte koblinger.

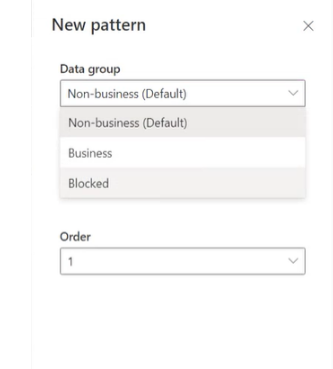

Dette åpner et sidepanel der du kan legge til URL-mønster for en egendefinert kobling og klassifisere dem. Nye regler legges til på slutten av mønsterlisten (som den nest siste regelen, fordi * alltid vil være den siste oppføringen i listen). Du kan imidlertid oppdatere ordren når du legger til et nytt mønster.

Du kan også oppdatere rekkefølgen på mønstrene ved å bruke rullegardinlisten Ordne eller velge Flytt opp eller Flytt ned.

Når du har lagt til et mønster, kan du redigere eller slette disse mønstrene ved å merke en bestemt rad og velge Rediger eller Slett.

Standard datagruppe for nye koblinger

Én datagruppe må være tilordnet som standardgruppen for automatisk å klassifisere eventuelle nye tilkoblinger som er lagt til i Microsoft Power Platform etter at policyen er opprettet. I utgangspunktet er gruppen Ikke-bedrift standardgruppen for nye koblinger og alle servicer. Du kan endre standard datagruppen til datagruppen Bedrift eller Blokkert, men vi anbefaler ikke at du gjør dette.

Eventuelle nye tjenester som legges til i apper, plasseres i den angitte standardgruppen. Derfor anbefaler vi at du beholder Ikke-forretning som standardgruppe og legger til tjenester manuelt i gruppen Forretning eller Blokkert når organisasjonen har evaluert hvordan deling av forretningsdata påvirker den nye tjenesten.

Merk

Microsoft 365 Enterprise-lisenskoblinger og noen få kjernekoblinger i Microsoft Power Platform er fritatt fra å bli merket som blokkert og kan bare klassifiseres som forretning eller ikke-forretning. Hvis Microsoft legger til nye koblinger som ikke kan blokkeres, og du har angitt standardgruppen for DLP-policyen som Blokkert, merkes disse koblingene automatisk som Ikke-forretning i stedet for Blokkert.