Obs!

Tilgang til denne siden krever autorisasjon. Du kan prøve å logge på eller endre kataloger.

Tilgang til denne siden krever autorisasjon. Du kan prøve å endre kataloger.

Notat

Det nye og forbedrede Power Platform-administrasjonssenteret er nå i offentlig forhåndsversjon! Vi utformet det nye administrasjonssenteret slik at det er enklere å bruke, med oppgaveorientert navigering som hjelper deg med å oppnå bestemte resultater raskere. Vi kommer til å publisere ny og oppdatert dokumentasjon etter hvert som det nye Power Platform-administrasjonssenteret blir allment tilgjengelig.

Bruk Microsoft Entra Privileged Identity Management (PIM) til å administrere høyt privilegerte administratorroller i Power Platform-administrasjonssenteret.

Forutsetning

- Fjern gamle tilordninger for systemadministratorrollen i miljøene. Du kan bruke PowerShell-skript til å lage lagerbeholdning og fjerne uønskede brukere fra rollen Systemadministrator i ett eller flere Power Platform-miljøer.

Endringer i funksjonsstøtte

Microsoft tilordner ikke lenger automatisk rollen Systemadministrator til brukere med globale roller eller administratorroller på tjenestenivå, for eksempel Power Platform-administrator og Dynamics 365-administrator.

Disse administratorene kan fortsette å logge på Power Platform-administrasjonssenteret med disse rettighetene:

- Aktiver eller deaktiver innstillinger på leiernivå

- Vis analyseinformasjon for miljøer

- Vis kapasitetsbruk

Disse administratorene kan ikke utføre aktiviteter som krever direkte tilgang til Dataverse-data uten en lisens. Eksempler på disse aktivitetene omfatter følgende:

- Oppdatering av sikkerhetsrolle for en bruker i et miljø

- Installering av apper for et miljø

Viktig!

Globale administratorer, Power Platform-administratorer og Dynamics 365-tjenesteadministratorer må fullføre et nytt trinn før de kan utføre aktiviteter som krever tilgang til Dataverse. De må oppheve seg selv til rollen Systemadministrator i miljøet der de trenger tilgang. Alle hevingshandlinger logges på Microsoft Purview.

Kjente begrensninger

Når du bruker API-en, legger du merke til at hvis oppkalleren er systemadministrator, returnerer kallet for selvopphøyning en suksess i stedet for å varsle oppkalleren om at systemansvarlig allerede eksisterer.

Brukeren som foretar oppkallet, må ha rollen som leieradministrator tilordnet. Hvis du vil ha en fullstendig liste over brukere som oppfyller vilkårene for leieradministrator, kan du se Endringer i funksjonsstøtte

Hvis du er Dynamics 365-administrator og miljøet er beskyttet av en sikkerhetsgruppe, må du være medlem av sikkerhetsgruppen. Denne regelen gjelder ikke for brukere med rollen global administrator eller Power Platform-administrator.

Opphøyings-API-en kan bare startes av brukeren som trenger å heve statusen sin. Den støtter ikke API-kall på vegne av en annen bruker for hevingsformål.

Rollen som systemadministrator som tilordnes via egenopphøyning, blir ikke fjernet når rolletilordningen utløper i Privileged Identity Management. Du må fjerne brukeren manuelt fra systemadministratorrollen. Se Rydd opp aktivitet

En løsning er tilgjengelig for kunder som bruker Microsoft Power Platform-startpakken for CoE. Se PIM-problem og løsning nr. 8119 hvis du vil ha mer informasjon og flere detaljer.

Rolletilordninger gjennom grupper støttes ikke. Kontroller at du tilordner roller direkte til brukeren.

Oppheve seg selv til rollen Systemadministrator

Vi støtter elevering ved hjelp av PowerShell eller via en intuitiv opplevelse i Power Platform-administrasjonssenteret.

Merk

Brukere som prøver å elevere seg selv, må være global administrator, Power Platform-administrator eller Dynamics 365-administrator. Brukergrensesnittet i Power Platform-administrasjonssenteret er ikke tilgjengelig for brukere med andre Entra-ID-administratorroller, og hvis du prøver å elevere deg selv via PowerShell-API-en, returneres en feil.

Selvelevering via PowerShell

Konfigurer PowerShell

Installer MSAL PowerShell-modulen. Du trenger bare å installere modulen én gang.

Install-Module -Name MSAL.PS

Hvis du vil ha mer informasjon om hvordan du konfigurerer PowerShell, kan du se Hurtigstart nett-API med PowerShell og Visual Studio Code.

Trinn 1: Kjør skriptet for å opphøye

I dette PowerShell-skriptet gjør du følgende:

- Godkjenn ved hjelp av Power Platform-API-en.

- Bygg en

http-spørring med miljø-ID-en. - Kall API-endepunktet for å be om heving.

Legg til miljø-ID-en

Hent din miljø-ID fra Miljøer-fanen i Power Platform-administrasjonssenteret.

Legg til din unike

<environment id>i skriptet.

Kjør skriptet

Kopier og lim inn skriptet i en PowerShell-konsoll.

# Set your environment ID

$environmentId = "<your environment id>"

Import-Module MSAL.PS

# Authenticate

$AuthResult = Get-MsalToken -ClientId '49676daf-ff23-4aac-adcc-55472d4e2ce0' -Scope 'https://api.powerplatform.com/.default'

$Headers = @{

Authorization = "Bearer $($AuthResult.AccessToken)"

'Content-Type' = "application/json"

}

$uri = "https://api.powerplatform.com/usermanagement/environments/$environmentId/user/applyAdminRole?api-version=2022-03-01-preview";

try {

$postRequestResponse = Invoke-RestMethod -Method Post -Headers $Headers -Uri $uri

}

catch {

# Dig into the exception to get the Response details.

Write-Host "Response CorrelationId:" $_.Exception.Response.Headers["x-ms-correlation-id"]

Write-Host "StatusCode:" $_.Exception.Response.StatusCode.value__

Write-Host "StatusDescription:" $_.Exception.Response.StatusDescription

$result = $_.Exception.Response.GetResponseStream()

$reader = New-Object System.IO.StreamReader($result)

$reader.BaseStream.Position = 0

$reader.DiscardBufferedData()

$responseBody = $reader.ReadToEnd();

Write-Host $responseBody

}

$output = $postRequestResponse | ConvertTo-Json -Depth 2

Write-Host $output

Trinn 2: Bekreft resultatet

Ved suksess vises utdata som ligner på følgende utdata. Se etter "Code": "UserExists" som bevis på at du har opphøyet rollen din uten problemer.

{

"errors": [],

"information": [

{

"Subject": "Result",

"Description": "[\"SyncMode: Default\",\"Instance df12c345-7b56-ee10-8bc5-6045bd005555 exists\",\"Instance df85c664-7b78-ee11-8bc5-6045bd005555 in enabled state\",\"Instance Url found https://orgc1234567.crm.dynamics.com\",\"User found in AD tenant\",\"User in enabled state in AD tenant\",\"SystemUser with Id:11fa11ab-4f75-ee11-9999-6045bd12345a, objectId:aaaaaaaa-0000-1111-2222-bbbbbbbbbbbb exists in instance\"]",

"Code": "UserExists"

},

{ ... }

}

Feil

Det kan hende du ser en feilmelding hvis du ikke har de riktige tillatelsene.

"Unable to assign System Administrator security role as the user is not either a Global admin, Power Platform admin, or Dynamics 365 admin. Please review your role assignments in Entra ID and try again later. For help, please reach out to your administrator."

Trinn 3: Rydd opp aktivitet

Kjør Remove-RoleAssignmentFromUsers for å fjerne brukere fra sikkerhetsrollen Systemadministrator etter at tilordningen utløper i PIM.

-

-roleName: "Systemadministrator" eller en annen rolle -

-usersFilePath: Bane til CSV-fil med liste over brukerhovednavn (ett per linje) -

-environmentUrl: Finnes på admin.powerplatform.microsoft.com -

-processAllEnvironments: (Valgfritt) Behandle alle miljøer -

-geo: En gyldig GEO -

-outputLogsDirectory: Bane der loggfiler skrives

Eksempelskript

Remove-RoleAssignmentFromUsers

-roleName "System Administrator"

-usersFilePath "C:\Users\<My-Name>\Desktop\<names.csv>"

-environmentUrl "<my-name>-environment.crm.dynamics.com"

# Or, include all your environments

-processAllEnvironments $true

-geo "NA"

-outputLogsDirectory "C:\Users\<My-Name>\Desktop\<log-files>"

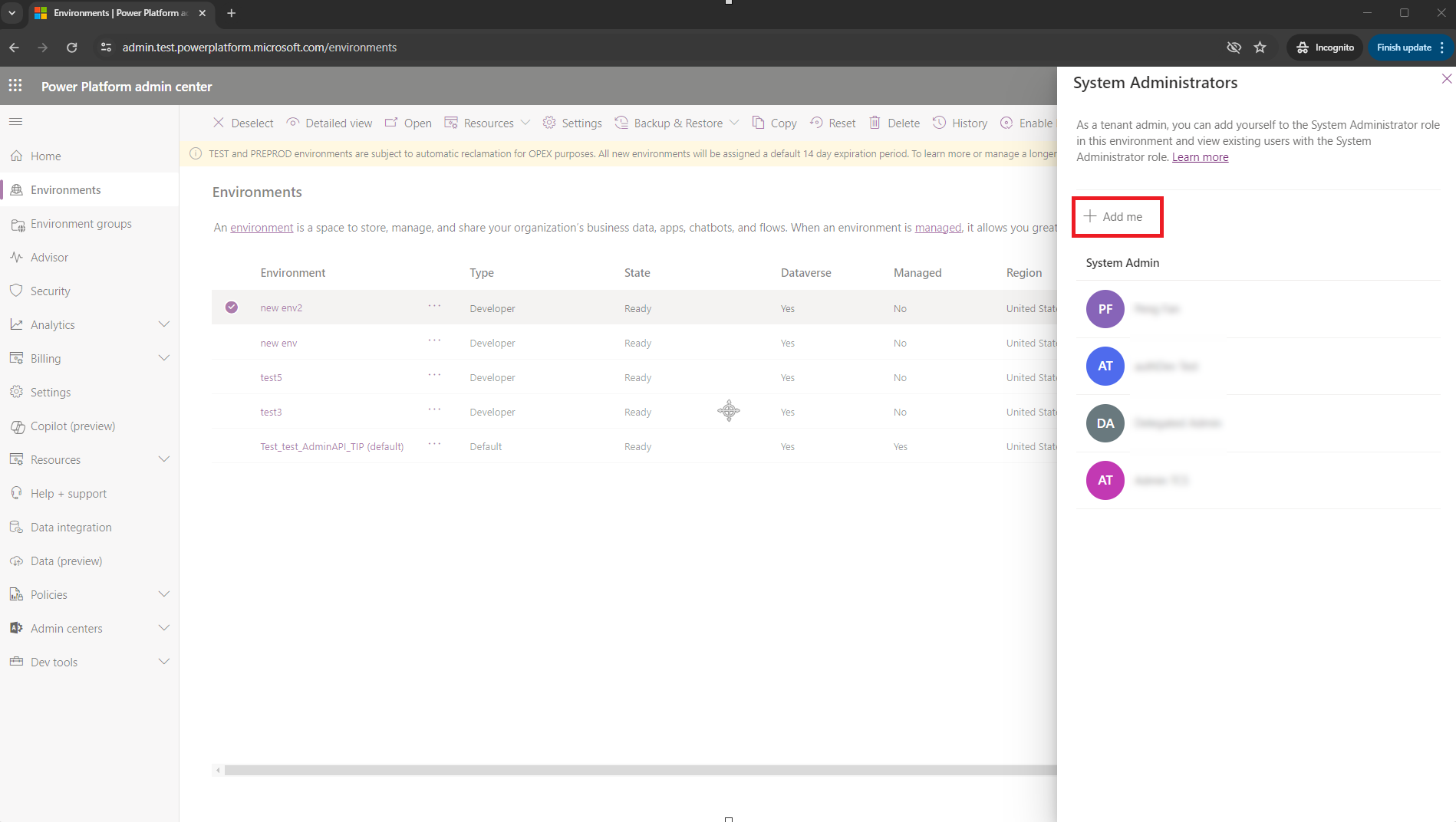

Selvelevering via Power Platform-administrasjonssenteret

Velg Miljøer i venstre sidepanel.

Merk av for miljøet ditt.

Velg Medlemskap på kommandolinjen for å be om selvelevering.

Ruten Systemadministratorer vises. Legg deg selv til i rollen som systemadministrator ved å velge Legg meg til.