Utføre svarhandlinger på en enhet

Gjelder for:

Viktig

Noe informasjon i denne artikkelen er knyttet til et forhåndsutgitt produkt, som kan endres vesentlig før det utgis kommersielt. Microsoft gir ingen garantier, uttrykt eller underforstått, med hensyn til informasjonen som er oppgitt her.

Svar raskt på oppdagede angrep ved å isolere enheter eller samle inn en undersøkelsespakke. Når du har tatt affære på enheter, kan du kontrollere aktivitetsdetaljene i handlingssenteret.

Svarhandlinger kjører øverst på en bestemt enhetsside og inkluderer:

- Behandle koder

- Start automatisert undersøkelse

- Start økt for direkte respons

- Samle inn undersøkelsespakke

- Kjør antivirusskanning

- Begrens appkjøring

- Isolere enhet

- Inneholder enhet

- Kontakt en trusselekspert

- Handlingssenter

Viktig

Defender for Endpoint Plan 1 inneholder bare følgende manuelle svarhandlinger:

- Kjør antivirusskanning

- Isolere enhet

- Stoppe og sette en fil i karantene

- Legg til en indikator for å blokkere eller tillate en fil.

Microsoft Defender for bedrifter inkluderer ikke handlingen «Stopp og sett en fil i karantene» på dette tidspunktet.

Abonnementet må inkludere Defender for Endpoint Plan 2 for å få alle svarhandlingene som er beskrevet i denne artikkelen.

Du kan finne enhetssider fra en av følgende visninger:

- Varselkø – Velg enhetsnavnet ved siden av enhetsikonet fra varselkøen.

- Enhetsliste – Velg overskriften til enhetsnavnet fra enhetslisten.

- Søkeboks – Velg enhet fra rullegardinmenyen, og skriv inn enhetsnavnet.

Viktig

Hvis du vil ha informasjon om tilgjengelighet og støtte for hver svarhandling, kan du se kravene til det støttede/minimumskravene for operativsystemet som finnes under hver funksjon.

Behandle koder

Legg til eller administrer merker for å opprette en logisk gruppetilknytning. Enhetskoder støtter riktig tilordning av nettverket, slik at du kan legge ved ulike koder for å fange opp kontekst og aktivere dynamisk listeoppretting som en del av en hendelse.

Hvis du vil ha mer informasjon om enhetsmerking, kan du se Opprette og administrere enhetskoder.

Start automatisert undersøkelse

Du kan starte en ny automatisert undersøkelse av generelle formål på enheten om nødvendig. Mens en undersøkelse pågår, vil alle andre varsler som genereres fra enheten, bli lagt til i en pågående automatisert undersøkelse til undersøkelsen er fullført. I tillegg, hvis den samme trusselen vises på andre enheter, legges disse enhetene til i undersøkelsen.

Hvis du vil ha mer informasjon om automatiserte undersøkelser, kan du se Oversikt over automatiserte undersøkelser.

Start økt for direkte respons

Direkte svar er en funksjon som gir deg øyeblikkelig tilgang til en enhet ved hjelp av en ekstern skalltilkobling. Dette gir deg muligheten til å gjøre dyptgående undersøkende arbeid og utføre umiddelbare responshandlinger for å raskt inneholde identifiserte trusler i sanntid.

Direkte respons er utformet for å forbedre undersøkelser ved å gjøre det mulig for deg å samle inn rettsmedisinske data, kjøre skript, sende mistenkelige enheter for analyse, utbedre trusler og proaktivt jakte på nye trusler.

Hvis du vil ha mer informasjon om direkte respons, kan du se Undersøke enheter på enheter som bruker direkte respons.

Samle inn undersøkelsespakke fra enheter

Som en del av undersøkelses- eller responsprosessen kan du samle inn en undersøkelsespakke fra en enhet. Ved å samle inn undersøkelsespakken kan du identifisere den gjeldende tilstanden til enheten og ytterligere forstå verktøyene og teknikkene som brukes av angriperen.

Slik laster du ned pakken (ZIP-fil) og undersøker hendelsene som oppstod på en enhet:

Velg Samle inn undersøkelsespakke fra raden med svarhandlinger øverst på enhetssiden.

Angi hvorfor du vil utføre denne handlingen i tekstboksen. Velg Bekreft.

Zip-filen lastes ned.

Alternative trinn:

Velg Samle inn undersøkelsespakke fra svarhandlingsdelen på enhetssiden.

Legg til kommentarer, og velg Bekreft.

Velg Handlingssenter fra svarhandlingsdelen på enhetssiden.

Klikk pakkesamlingspakken som er tilgjengelig for å laste ned samlingspakken.

For Windows-enheter inneholder pakken følgende mapper:

Mappe Beskrivelse Automatiske kjøringer Inneholder et sett med filer som hver representerer innholdet i registeret til et kjent inngangspunkt for automatisk start (ASEP) for å identifisere angriperens fasthet på enheten. NOTAT: Hvis registernøkkelen ikke blir funnet, vil filen inneholde følgende melding: «FEIL: Systemet finner ikke den angitte registernøkkelen eller verdien.»Installerte programmer Denne .CSV filen inneholder listen over installerte programmer som kan hjelpe deg med å identifisere hva som er installert på enheten. Hvis du vil ha mer informasjon, kan du se Win32_Product klassen. Nettverkstilkoblinger Denne mappen inneholder et sett med datapunkter relatert til tilkoblingsinformasjonen som kan hjelpe deg med å identifisere tilkobling til mistenkelige nettadresser, angriperens kommando- og kontrollinfrastruktur (C&C), eventuelle sidebevegelser eller eksterne tilkoblinger. - ActiveNetConnections.txt: Viser protokollstatistikk og gjeldende TCP/IP-nettverkstilkoblinger. Gir muligheten til å se etter mistenkelig tilkobling gjort av en prosess.

- Arp.txt: Viser gjeldende ARP-hurtigbuffertabeller (Address Resolution Protocol) for alle grensesnitt. ARP-bufferen kan avsløre andre verter på et nettverk som har blitt kompromittert eller mistenkelige systemer på nettverket som kan ha blitt brukt til å kjøre et internt angrep.

- DnsCache.txt: Viser innholdet i bufferen for dns-klientens løser, som inkluderer begge oppføringene som er forhåndslastet fra den lokale Verter-filen og eventuelle nylig innhentede ressursposter for navnespørringer som er løst av datamaskinen. Dette kan hjelpe deg med å identifisere mistenkelige tilkoblinger.

- IpConfig.txt: Viser den fullstendige TCP/IP-konfigurasjonen for alle adaptere. Adaptere kan representere fysiske grensesnitt, for eksempel installerte nettverkskort eller logiske grensesnitt, for eksempel eksterne tilkoblinger.

- FirewallExecutionLog.txt og pfirewall.log

NOTAT: Den pfirewall.log filen må finnes i %windir%\system32\logfiles\firewall\pfirewall.log, så den inkluderes i undersøkelsespakken. Hvis du vil ha mer informasjon om hvordan du oppretter brannmurloggfilen, kan du se Konfigurere Windows Defender-brannmuren med avansert sikkerhetsloggPrefetch-filer Windows Prefetch-filer er utformet for å øke hastigheten på oppstartsprosessen for programmet. Den kan brukes til å spore alle filene som nylig ble brukt i systemet, og finne sporinger for programmer som kan ha blitt slettet, men som fremdeles finnes i listen over eksisterende filer. - Prefetch-mappe: Inneholder en kopi av prefetch-filene fra

%SystemRoot%\Prefetch. OBS! Det foreslås å laste ned et visningsprogram for prefetch-filer for å vise prefekturfilene. - PrefetchFilesList.txt: Inneholder listen over alle de kopierte filene som kan brukes til å spore om det var noen kopieringsfeil i prefetch-mappen.

Prosesser Inneholder en .CSV fil som viser prosessene som kjører, og gir muligheten til å identifisere gjeldende prosesser som kjører på enheten. Dette kan være nyttig når du identifiserer en mistenkelig prosess og tilstanden. Planlagte aktiviteter Inneholder en .CSV fil som viser de planlagte oppgavene, som kan brukes til å identifisere rutiner som utføres automatisk på en valgt enhet, for å se etter mistenkelig kode som ble satt til å kjøre automatisk. Hendelseslogg for sikkerhet Inneholder sikkerhetshendelsesloggen, som inneholder poster med påloggings- eller påloggingsaktivitet, eller andre sikkerhetsrelaterte hendelser angitt av systemets overvåkingspolicy. NOTAT: Åpne hendelsesloggfilen ved hjelp av hendelsesvisningsprogrammet.Tjenester Inneholder en .CSV fil som viser tjenester og tilstandene deres. Windows Server-økter for meldingsblokkering (SMB) Lister delt tilgang til filer, skrivere og serielle porter og diverse kommunikasjon mellom noder på et nettverk. Dette kan hjelpe deg med å identifisere dataeksfiltrering eller sideveksling. Inneholder filer for SMBInboundSessions og SMBOutboundSession.

NOTAT: Hvis det ikke finnes noen økter (innkommende eller utgående), får du en tekstfil som forteller deg at det ikke finnes noen SMB-økter.Systeminformasjon Inneholder en SystemInformation.txt fil som viser systeminformasjon, for eksempel OS-versjon og nettverkskort. Midlertidige kataloger Inneholder et sett med tekstfiler som viser filene i %Temp% for hver bruker i systemet. Dette kan hjelpe deg med å spore mistenkelige filer som en angriper kan ha sluppet på systemet.

NOTAT: Hvis filen inneholder følgende melding: «Systemet finner ikke banen som er angitt», betyr det at det ikke finnes noen midlertidig katalog for denne brukeren, og det kan skyldes at brukeren ikke logget på systemet.Brukere og Grupper Inneholder en liste over filer som hver representerer en gruppe og dens medlemmer. WdSupportLogs Gir MpCmdRunLog.txt og MPSupportFiles.cab NOTAT: Denne mappen opprettes bare på Windows 10, versjon 1709 eller nyere med samleoppdatering for februar 2020 eller nyere installert:CollectionSummaryReport.xls Denne filen er et sammendrag av undersøkelsespakkesamlingen, den inneholder listen over datapunkter, kommandoen som brukes til å trekke ut dataene, utførelsesstatusen og feilkoden hvis det oppstår en feil. Du kan bruke denne rapporten til å spore om pakken inneholder alle forventede data og identifisere om det var noen feil. Samlingspakkene for macOS- og Linux-enheter inneholder følgende:

Objekt macOS Linux Applikasjoner En liste over alle installerte programmer Gjelder ikke Diskvolum - Mengder ledig plass

- Liste over alle monterte diskvolumer

- Liste over alle partisjoner

- Mengder ledig plass

- Liste over alle monterte diskvolumer

- Liste over alle partisjoner

Fil En liste over alle åpne filer med tilsvarende prosesser ved hjelp av disse filene En liste over alle åpne filer med tilsvarende prosesser ved hjelp av disse filene Logg Skalllogg Gjelder ikke Kjernemoduler Alle innlastede moduler Gjelder ikke Nettverkstilkoblinger - Aktive tilkoblinger

- Aktive lyttetilkoblinger

- ARP-tabell

- Brannmurregler

- Konfigurasjon av grensesnitt

- Proxy-innstillinger

- VPN-innstillinger

- Aktive tilkoblinger

- Aktive lyttetilkoblinger

- ARP-tabell

- Brannmurregler

- IP-liste

- Proxy-innstillinger

Prosesser En liste over alle prosesser som kjører En liste over alle prosesser som kjører Tjenester og planlagte aktiviteter - Sertifikater

- Konfigurasjonsprofiler

- Maskinvareinformasjon

- CPU-detaljer

- Maskinvareinformasjon

- Informasjon om operativsystemet

Informasjon om systemsikkerhet - Informasjon om EFI-integritet (Extensible Firmware Interface)

- Brannmurstatus

- Informasjon om verktøy for fjerning av skadelig programvare (MRT)

- Status for System Integrity Protection (SIP)

Gjelder ikke Brukere og grupper - Påloggingslogg

- Sudoers

- Påloggingslogg

- Sudoers

Kjør Microsoft Defender antivirusskanning på enheter

Som en del av undersøkelses- eller responsprosessen kan du starte en antivirusskanning eksternt for å identifisere og utbedre skadelig programvare som kan være til stede på en kompromittert enhet.

Viktig

- Denne handlingen støttes for macOS og Linux for klientversjon 101.98.84 og nyere. Du kan også bruke direkte svar til å kjøre handlingen. Hvis du vil ha mer informasjon om direkte svar, kan du se Undersøke enheter på enheter ved hjelp av direkte respons

- En Microsoft Defender antivirusskanning kan kjøre sammen med andre antivirusløsninger, enten Microsoft Defender Antivirus er den aktive antivirusløsningen eller ikke. Microsoft Defender Antivirus kan være i passiv modus. Hvis du vil ha mer informasjon, kan du se Microsoft Defender Antivirus-kompatibilitet.

En du har valgt Kjør antivirusskanning, velg skannetypen du vil kjøre (rask eller full) og legg til en kommentar før du bekrefter skanningen.

Handlingssenteret viser skanneinformasjonen, og enhetens tidslinje vil inkludere en ny hendelse, noe som gjenspeiler at en skannehandling ble sendt inn på enheten. Microsoft Defender antivirusvarsler gjenspeiler alle gjenkjenninger som dukket opp under skanningen.

Obs!

Når du utløser en skanning ved hjelp av Defender for endpoint-responshandling, gjelder fortsatt Microsoft Defender antivirusverdien ScanAvgCPULoadFactor og begrenser CPU-virkningen av skanningen. Hvis ScanAvgCPULoadFactor ikke er konfigurert, er standardverdien en grense på 50 % maksimal CPU-belastning under en skanning. Hvis du vil ha mer informasjon, kan du se configure-advanced-scan-types-microsoft-defender-antivirus.

Begrens appkjøring

I tillegg til å inneholde et angrep ved å stoppe skadelige prosesser, kan du også låse en enhet og forhindre at etterfølgende forsøk på potensielt skadelige programmer kjører.

Viktig

- Denne handlingen er tilgjengelig for enheter på Windows 10, versjon 1709 eller nyere, Windows 11 og Windows Server 2019 eller nyere.

- Denne funksjonen er tilgjengelig hvis organisasjonen bruker Microsoft Defender Antivirus.

- Denne handlingen må oppfylle policyformatene for kodeintegritet for Windows Defender-programkontroll og signeringskrav. Hvis du vil ha mer informasjon, kan du se policyformater for kodeintegritet og signering).

Hvis du vil begrense kjøringen av et program, brukes en policy for kodeintegritet som bare tillater filer å kjøre hvis de er signert av et Microsoft-utstedt sertifikat. Denne begrensningsmetoden kan bidra til å forhindre at en angriper kontrollerer kompromitterte enheter og utfører ytterligere skadelige aktiviteter.

Obs!

Du kan når som helst reversere begrensningen på programmer fra å kjøre. Knappen på enhetssiden endres til å si Fjern appbegrensninger, og deretter utfører du de samme trinnene som å begrense appkjøring.

Når du har valgt Begrens appkjøring på enhetssiden, skriver du inn en kommentar og velger Bekreft. Handlingssenteret viser skanneinformasjonen, og enhetens tidslinje inkluderer en ny hendelse.

Varsel på enhetsbruker

Når en app er begrenset, vises følgende varsel for å informere brukeren om at en app blir begrenset fra å kjøre:

Obs!

Varselet er ikke tilgjengelig på Windows Server 2016 og Windows Server 2012 R2.

Isolere enheter fra nettverket

Avhengig av alvorlighetsgraden av angrepet og følsomheten til enheten, kan det være lurt å isolere enheten fra nettverket. Denne handlingen kan bidra til å forhindre at angriperen kontrollerer den kompromitterte enheten og utfører ytterligere aktiviteter som dataeksfiltrering og sideveksling.

Viktig

- Isolating devices from the network is supported for macOS for client version 101.98.84 and above. Du kan også bruke direkte svar til å kjøre handlingen. Hvis du vil ha mer informasjon om direkte svar, kan du se Undersøke enheter på enheter ved hjelp av direkte respons

- Full isolering er tilgjengelig for enheter som kjører Windows 11, Windows 10, versjon 1703 eller nyere, Windows Server 2022, Windows Server 2019, Windows Server 2016 og Windows Server 2012 R2.

- Du kan bruke enhetens isoleringsfunksjonalitet på alle støttede Microsoft Defender for endepunkt på Linux som er oppført i systemkrav. Kontroller at følgende forutsetninger er aktivert: iptables, ip6tables og Linux-kjerne med CONFIG_NETFILTER, CONFID_IP_NF_IPTABLES og CONFIG_IP_NF_MATCH_OWNER.

- Selektiv isolering er tilgjengelig for enheter som kjører Windows 10, versjon 1709 eller nyere, og Windows 11.

- Når du isolerer en enhet, er det bare tillatt med bestemte prosesser og mål. Derfor vil ikke enheter som er bak en full VPN-tunnel kunne nå Microsoft Defender for endepunkt skytjeneste etter at enheten er isolert. Vi anbefaler at du bruker et VPN for delt tunnelering for Microsoft Defender for endepunkt og Microsoft Defender antivirusskybasert beskyttelsesrelatert trafikk.

- Funksjonen støtter VPN-tilkobling.

- Du må ha minst én av følgende rolletillatelser: «Aktive utbedringshandlinger». Hvis du vil ha mer informasjon, kan du se Opprette og administrere roller.

- Du må ha tilgang til enheten basert på innstillingene for enhetsgruppen. Hvis du vil ha mer informasjon, kan du se Opprette og administrere enhetsgrupper.

- Utelukkelse for både macOS og Linux-isolering støttes ikke.

- En isolert enhet fjernes fra isolering når en administrator endrer eller legger til en ny iptable-regel på den isolerte enheten.

- Hvis du isolerer en server som kjører på Microsoft Hyper-V, blokkeres nettverkstrafikken til alle underordnede virtuelle maskiner på serveren.

Denne enhetens isoleringsfunksjon kobler den kompromitterte enheten fra nettverket samtidig som tilkoblingen til Defender for Endpoint-tjenesten beholdes, som fortsetter å overvåke enheten.

På Windows 10, versjon 1709 eller nyere, får du mer kontroll over isoleringsnivået for nettverket. Du kan også velge å aktivere Outlook, Microsoft Teams og Skype for Business tilkobling (også kalt Selektiv isolasjon).

Obs!

Du vil når som helst kunne koble enheten tilbake til nettverket. Knappen på enhetssiden endres til å si Frigi fra isolasjon, og deretter utfører du de samme trinnene som å isolere enheten.

Når du har valgt Isolate-enheten på enhetssiden, skriver du inn en kommentar og velger Bekreft. Handlingssenteret viser skanneinformasjonen, og enhetens tidslinje inkluderer en ny hendelse.

Obs!

Enheten forblir koblet til Defender for Endpoint-tjenesten selv om den er isolert fra nettverket. Hvis du har valgt å aktivere Outlook og Skype for Business kommunikasjon, kan du kommunisere med brukeren mens enheten er isolert. Selektiv isolering fungerer bare på de klassiske versjonene av Outlook og Microsoft Teams.

Tvangsutløsing av enhet fra isolasjon

Enhetsisolasjonsfunksjonen er et uvurderlig verktøy for å beskytte enheter mot eksterne trusler. Det finnes imidlertid tilfeller der isolerte enheter ikke svarer.

Det finnes et nedlastbart skript for disse forekomstene som du kan kjøre for å tvinge ut enheter fra isolasjon. Skriptet er tilgjengelig via en kobling i brukergrensesnittet.

Obs!

- Administratorer og administrere sikkerhetsinnstillinger i Security Center-tillatelser kan tvangsutløse enheter fra isolasjon.

- Skriptet er bare gyldig for den bestemte enheten.

- Skriptet utløper om tre dager.

For å tvangsfrigjøring av enheten fra isolasjon:

- Velg Last ned skript på enhetssiden for å fremtvinge utgivelsen av en enhet fra isolering fra handlingsmenyen.

- Velg Last ned skript i veiviseren til høyre.

Minimumskrav

Minimumskravene for funksjonen "tvangsfrigjøringsenhet fra isolasjon" er:

- Bare Windows. Følgende versjoner støttes:

- Windows 10 21H2 og 22H2 med KB-KB5023773.

- Windows 11 versjon 21H2, alle versjoner med KB5023774.

- Windows 11 versjon 22H2, alle versjoner med KB5023778.

Varsel på enhetsbruker

Når en enhet isoleres, vises følgende varsel for å informere brukeren om at enheten er isolert fra nettverket:

Obs!

Varselet er ikke tilgjengelig på ikke-Windows-plattformer.

Inneholder enheter fra nettverket

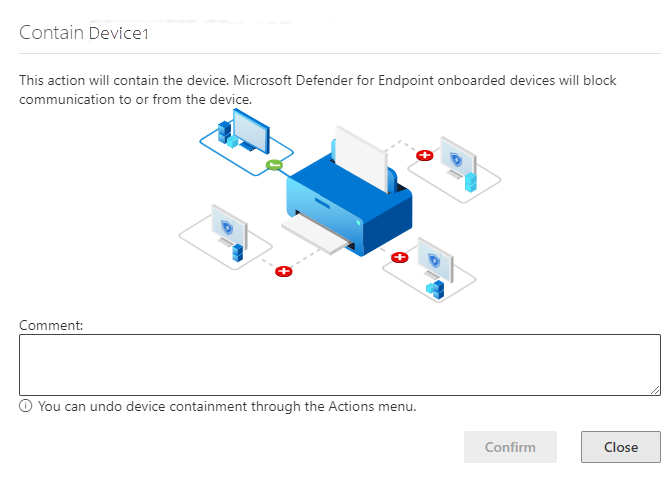

Når du har identifisert en uadministrert enhet som er kompromittert eller potensielt kompromittert, vil du kanskje inneholde enheten fra nettverket for å hindre at det potensielle angrepet flyttes senere over nettverket. Når du inneholder en enhet, vil en hvilken som helst Microsoft Defender for endepunkt innebygd enhet blokkere innkommende og utgående kommunikasjon med denne enheten. Denne handlingen kan bidra til å forhindre at nærliggende enheter blir kompromittert mens sikkerhetsoperasjonsanalytikeren lokaliserer, identifiserer og remediates trusselen på den kompromitterte enheten.

Obs!

Blokkering av innkommende og utgående kommunikasjon med en «inneholdt»-enhet støttes på innebygde Microsoft Defender for endepunkt Windows 10- og Windows Server 2019+-enheter.

Når enhetene er inneholdt, anbefaler vi at du undersøker og utbedrer trusselen på enhetene som er inneholdt så snart som mulig. Når utbedringen er utbedret, bør du fjerne enhetene fra oppbevaring.

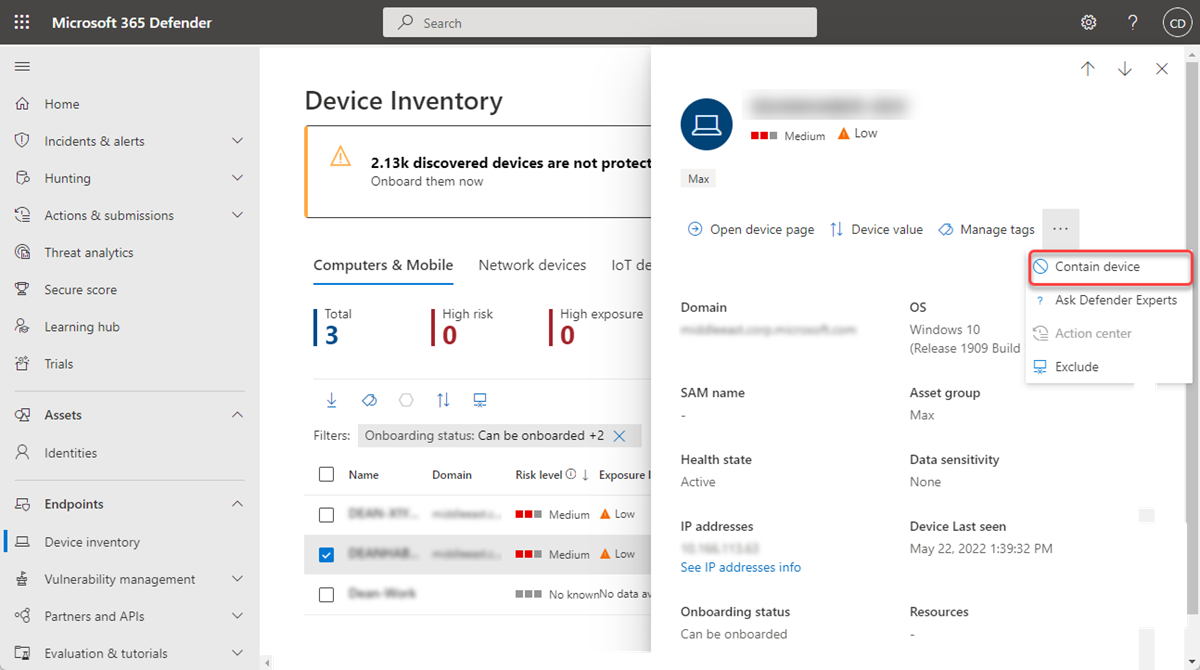

Slik inneholder du en enhet

Gå til enhetslagersiden , og velg enheten du vil inneholde.

Velg Inneholder enhet fra handlingsmenyen i undermenyen for enheten.

Skriv inn en kommentar på hurtigmenyen for enheten, og velg Bekreft.

Viktig

Hvis du inneholder et stort antall enheter, kan det føre til ytelsesproblemer på Defender for endepunktinnlastede enheter. For å forhindre problemer anbefaler Microsoft å inneholde opptil 100 enheter til enhver tid.

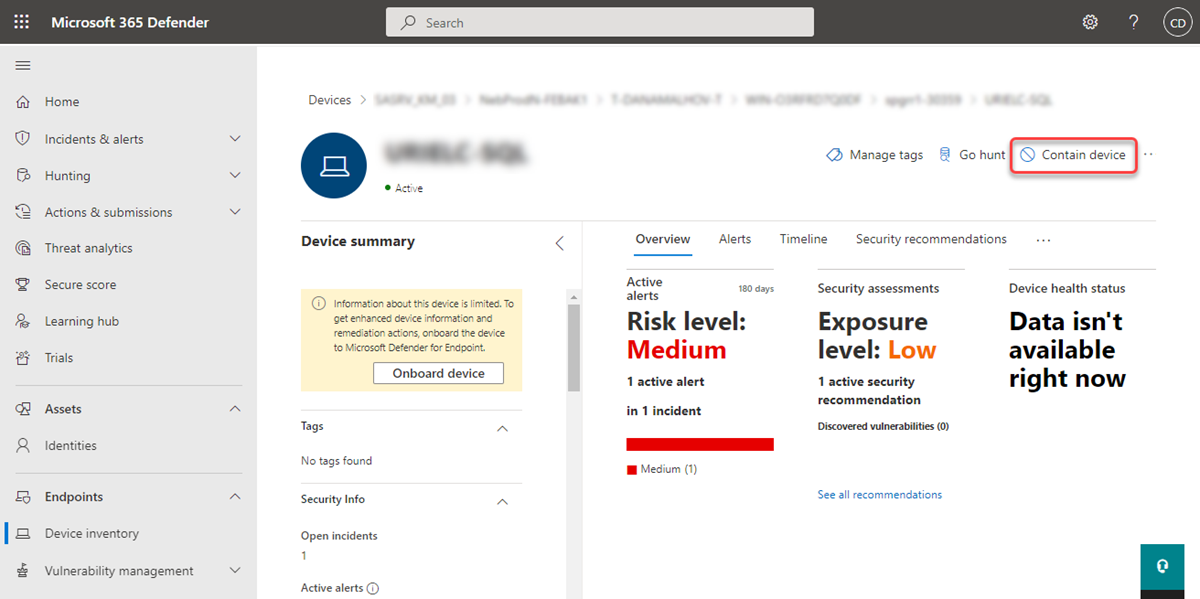

Inneholder en enhet fra enhetssiden

En enhet kan også finnes fra enhetssiden ved å velge Inneholder enhet fra handlingsfeltet:

Obs!

Det kan ta opptil fem minutter før detaljene om en nylig inneholdt enhet kan nå Microsoft Defender for endepunkt innebygde enheter.

Viktig

- Hvis en inneholdt enhet endrer IP-adressen, vil alle Microsoft Defender for endepunkt innebygde enheter gjenkjenne dette og begynne å blokkere kommunikasjon med den nye IP-adressen. Den opprinnelige IP-adressen blokkeres ikke lenger (det kan ta opptil fem minutter å se disse endringene).

- I tilfeller der IP-adressen til den inneholdte enheten brukes av en annen enhet på nettverket, vil det være en advarsel mens den inneholder enheten, med en kobling til avansert jakt (med en forhåndsutfylt spørring). Dette vil gi synlighet for de andre enhetene som bruker samme IP for å hjelpe deg med å ta en bevisst beslutning hvis du vil fortsette med å inneholde enheten.

- I tilfeller der den inneholdde enheten er en nettverksenhet, vises en advarsel med en melding om at dette kan føre til problemer med nettverkstilkoblingen (for eksempel inneholder en ruter som fungerer som en standard gateway). På dette tidspunktet kan du velge om du vil inneholde enheten eller ikke.

Når du har inneholdt en enhet, må du kontrollere at BFE-tjenesten (Base Filtering Engine) er aktivert på pålastede enheter i Defender for Endpoint.

Slutte å inneholde en enhet

Du kan når som helst slutte å inneholde en enhet.

Velg enheten fra enhetsbeholdningen , eller åpne enhetssiden.

Velg Frigi fra oppbevaring fra handlingsmenyen. Denne handlingen gjenoppretter denne enhetens tilkobling til nettverket.

Inneholder bruker fra nettverket

Når en identitet i nettverket kan bli kompromittert, må du hindre at identiteten får tilgang til nettverket og ulike endepunkter. Defender for Endpoint kan «inneholde» en identitet, blokkere den fra tilgang og bidra til å forhindre angrep – spesielt løsepengevirus. Når en identitet finnes, vil alle støttede Microsoft Defender for endepunkt innebygde enheten blokkere innkommende trafikk i bestemte protokoller relatert til angrep (nettverkspålogginger, RPC, SMB, RDP), avslutte pågående eksterne økter og logge av eksisterende RDP-tilkoblinger (avslutte selve økten, inkludert alle relaterte prosesser), samtidig som legitim trafikk aktiveres. Denne handlingen kan bidra betydelig til å redusere virkningen av et angrep. Når en identitet finnes, har sikkerhetsoperasjonsanalytikere ekstra tid til å finne, identifisere og utbedre trusselen mot den kompromitterte identiteten.

Obs!

Blokkering av innkommende kommunikasjon med en "inneholdt" bruker støttes på innebygde Microsoft Defender for endepunkt Windows 10 og 11 enheter (Sense versjon 8740 og høyere), Windows Server 2019 + enheter og Windows Servers 2012R2 og 2016 med den moderne agenten.

Viktig

Når en Contain-brukerhandling håndheves på en domenekontroller, starter den en GPO-oppdatering på standard domenekontrollerpolicy. En endring av et gruppepolicyobjekt starter en synkronisering på tvers av domenekontrollerne i miljøet ditt. Dette er forventet virkemåte, og hvis du overvåker miljøet for AD GPO-endringer, kan du bli varslet om slike endringer. Hvis du angrer handlingen Inneholder bruker , tilbakestilles gruppepolicyobjektets endringer til den forrige tilstanden, som deretter starter en annen AD GPO-synkronisering i miljøet ditt. Mer informasjon om sammenslåing av sikkerhetspolicyer på domenekontrollere.

Slik inneholder du en bruker

For øyeblikket er det bare mulig å inneholde brukere automatisk ved hjelp av automatisk angrepsavbrudd. Når Microsoft oppdager at en bruker blir kompromittert, angis en «Inneholder bruker»-policy automatisk.

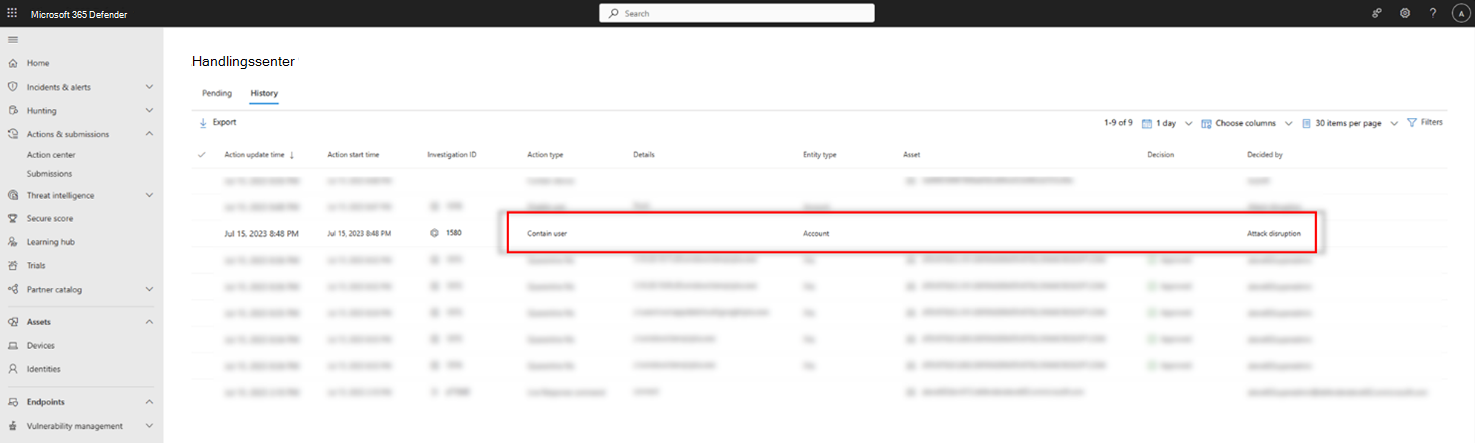

Vis inneholder brukerhandlinger

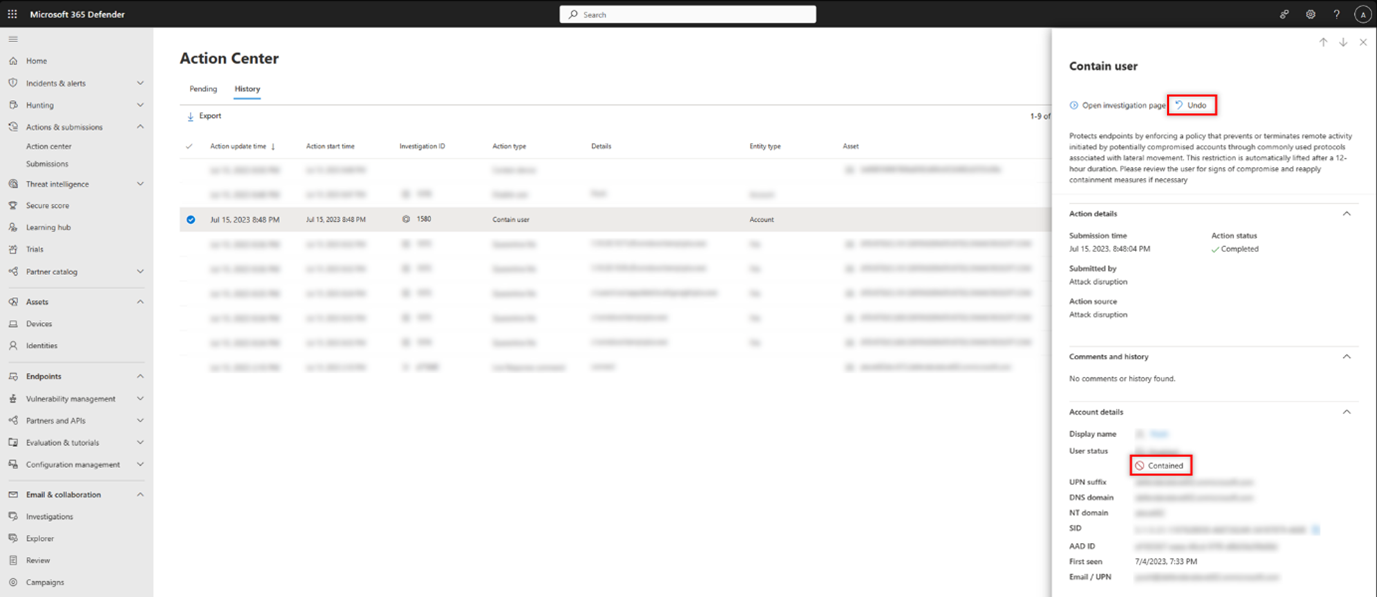

Når en bruker er inkludert, kan du vise handlingen i denne loggvisningen i handlingssenteret. Her kan du se når handlingen oppstod, og hvilke brukere i organisasjonen som inneholdt:

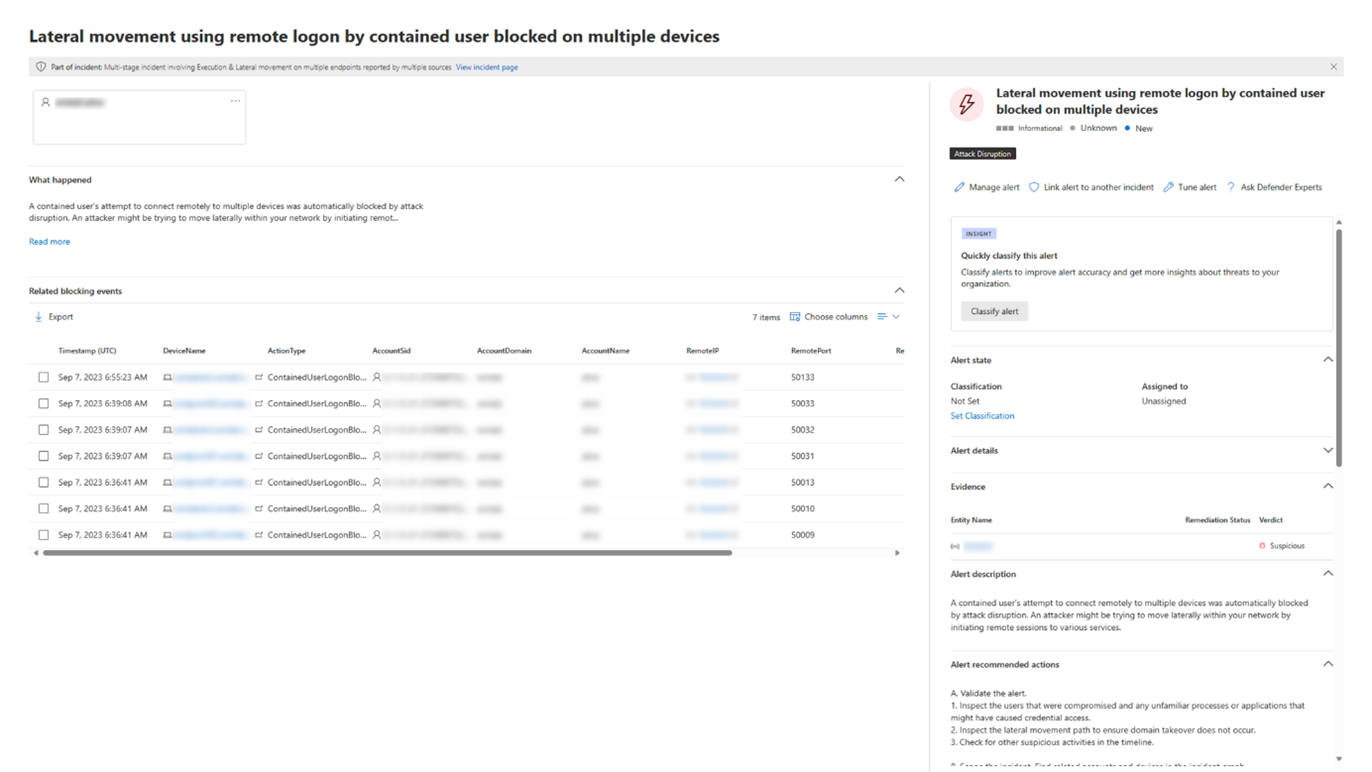

I tillegg, etter at en identitet anses som "inneholdt", blokkeres brukeren av Defender for endepunkt og kan ikke utføre skadelig sidebevegelse eller ekstern kryptering på eller til en støttet Defender for Endpoint-pålastet enhet. Disse blokkene vises som varsler for å hjelpe deg med raskt å se enhetene den kompromitterte brukeren forsøkte tilgang og potensielle angrepsteknikker:

Angre inneholder brukerhandlinger

Du kan når som helst frigi blokkene og blokkering på en bruker:

- Velg handlingen Inneholder bruker i handlingssenteret. Velg Angre i sideruten

- Velg brukeren fra enten brukerbeholdningen, sideruten for hendelsessiden eller sideruten for varsel, og velg Angre

Denne handlingen gjenoppretter denne brukerens tilkobling til nettverket.

Undersøkelsesfunksjoner med Inneholder bruker

Når en bruker er innom, kan du undersøke den potensielle trusselen ved å vise de blokkerte handlingene til den kompromitterte brukeren. I enhetstidslinjevisningen kan du se informasjon om bestemte hendelser, inkludert protokoll- og grensesnitttetthet, og den relevante MITRE-teknikken knyttet den til.

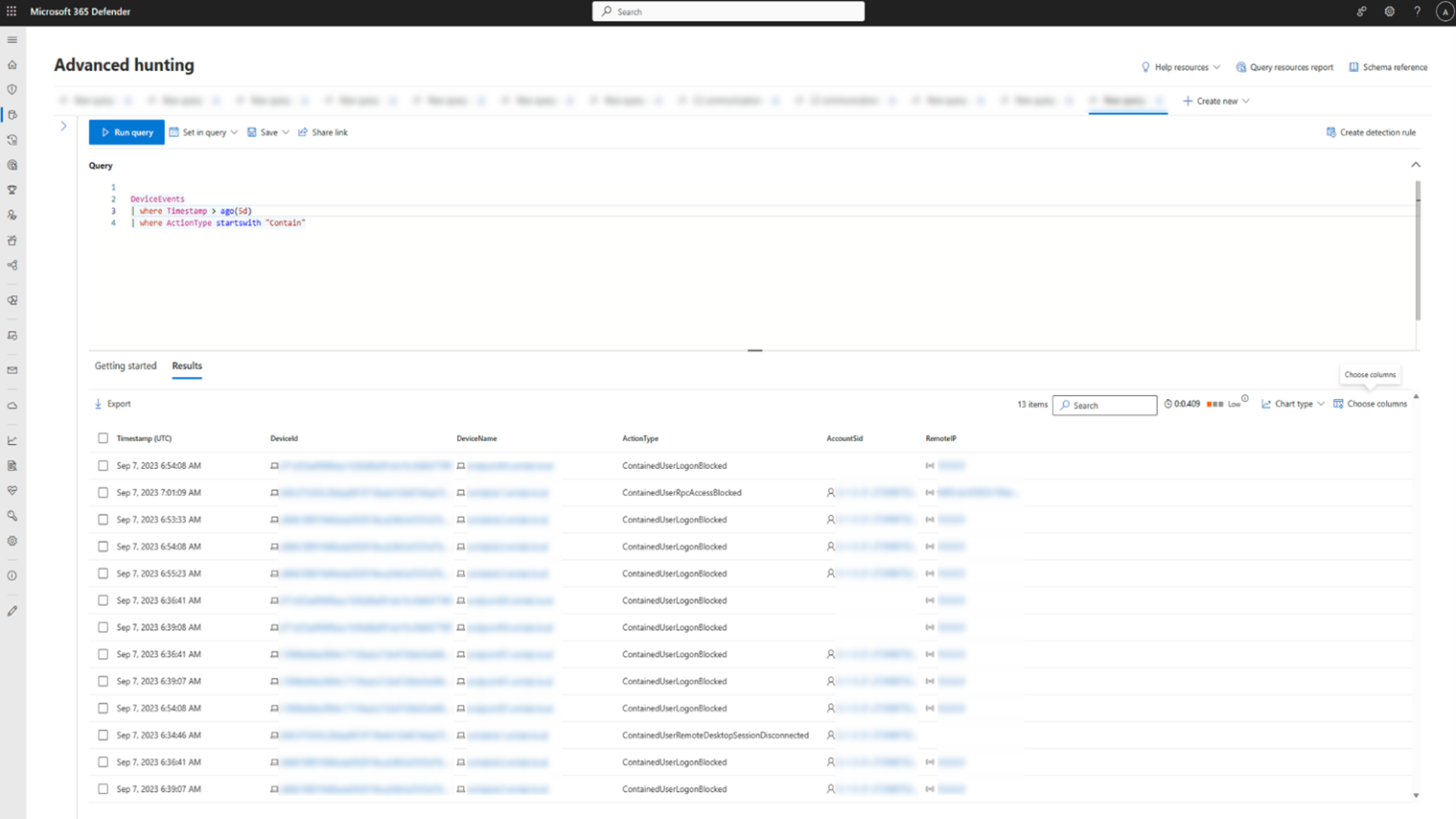

I tillegg kan du utvide undersøkelsen ved hjelp av Avansert jakt. Se etter en hvilken som helst Handlingstype som begynner med «Inneholder» i «DeviceEvents»-tabellen. Deretter kan du vise alle de forskjellige entallsblokkeringshendelsene i forhold til Inneholder bruker i leieren, gå dypere inn i konteksten for hver blokk, og trekke ut de ulike enhetene og teknikkene som er knyttet til disse hendelsene.

Kontakt en trusselekspert

Du kan kontakte en Microsoft trusselekspert for mer innsikt om en potensielt kompromittert enhet eller allerede kompromitterte. Microsoft Threat Experts kan engasjeres direkte fra Microsoft Defender XDR for rettidig og nøyaktig respons. Eksperter gir innsikt ikke bare om en potensielt kompromittert enhet, men også for bedre å forstå komplekse trusler, målrettede angrepsvarsler du får, eller hvis du trenger mer informasjon om varslene, eller en trusselintelligenskontekst som du ser på portalinstrumentbordet.

Se Konfigurer og administrer angrepsvarsler for endepunkt for mer informasjon.

Kontrollere aktivitetsdetaljer i handlingssenteret

Handlingssenteret gir informasjon om handlinger som ble utført på en enhet eller fil. Du kan vise følgende detaljer:

- Undersøkelsespakkesamling

- Antivirusskanning

- Appbegrensning

- Isolering av enhet

Alle andre relaterte detaljer vises også, for eksempel innsendingsdato/-klokkeslett, innsending av bruker, og om handlingen var vellykket eller mislykket.

Se også

- Utføre svarhandlinger på en fil

- Manuelle svarhandlinger i Microsoft Defender for endepunkt Plan 1

- Rapport unøyaktighet

Tips

Vil du lære mer? Engage med Microsoft Security-fellesskapet i teknisk fellesskap: Microsoft Defender for endepunkt teknisk fellesskap.