Overzicht van verificatie op basis van Microsoft Entra-certificaten

Met Microsoft Entra-verificatie op basis van certificaten (CBA) kunnen klanten gebruikers toestaan of vereisen dat ze zich rechtstreeks verifiëren met X.509-certificaten op basis van hun Microsoft Entra-id voor toepassingen en browseraanmelding. Met deze functie kunnen klanten een phishingbestendige verificatie gebruiken en verifiëren met een X.509-certificaat op basis van hun PKI (Public Key Infrastructure).

Wat is Microsoft Entra CBA?

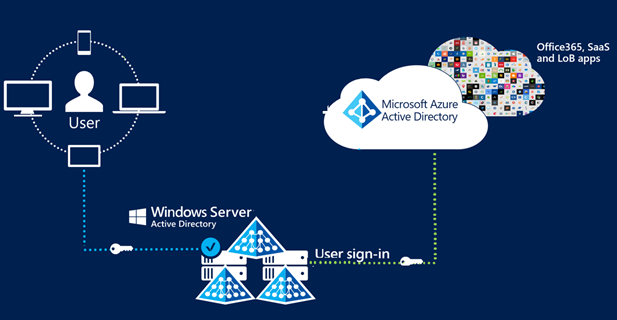

Voordat in de cloud beheerde ondersteuning voor CBA naar Microsoft Entra ID moesten klanten federatieve verificatie op basis van certificaten implementeren. Hiervoor moet Active Directory Federation Services (AD FS) worden geïmplementeerd om te kunnen verifiëren met X.509-certificaten op basis van Microsoft Entra-id. Met verificatie op basis van Microsoft Entra-certificaten kunnen klanten zich rechtstreeks verifiëren met Microsoft Entra ID en hoeven ze geen federatieve AD FS meer te gebruiken, met vereenvoudigde klantomgevingen en kostenreductie.

De volgende afbeeldingen laten zien hoe Microsoft Entra CBA de klantomgeving vereenvoudigt door federatieve AD FS te elimineren.

Verificatie op basis van certificaten met federatieve AD FS

Verificatie op basis van Microsoft Entra-certificaten

Belangrijkste voordelen van het gebruik van Microsoft Entra CBA

| Vergoedingen | Beschrijving |

|---|---|

| Goede gebruikerservaring | - Gebruikers die verificatie op basis van certificaten nodig hebben, kunnen nu rechtstreeks worden geverifieerd met Microsoft Entra-id en hoeven niet te investeren in federatieve AD FS. - Met de gebruikersinterface van de portal kunnen gebruikers eenvoudig configureren hoe certificaatvelden worden toegewezen aan een gebruikersobjectkenmerk om de gebruiker in de tenant op te zoeken (bindingen voor certificaatgebruikersnamen) - De gebruikersinterface van de portal voor het configureren van verificatiebeleid om te bepalen welke certificaten enkelvoudig en welke meervoudig zijn. |

| Eenvoudig te implementeren en beheren | - Microsoft Entra CBA is een gratis functie en u hebt geen betaalde edities van Microsoft Entra ID nodig om deze te gebruiken. - Complexe on-premises implementaties of netwerkconfiguratie niet nodig. - Rechtstreeks verifiëren bij Microsoft Entra-id. |

| Beveiligen | - On-premises wachtwoorden hoeven in geen enkele vorm in de cloud te worden opgeslagen. - Beschermt uw gebruikersaccounts door naadloos te werken met beleid voor voorwaardelijke toegang van Microsoft Entra, waaronder phishingbestendige meervoudige verificatie (MFA vereist gelicentieerde editie) en verouderde verificatie te blokkeren. - Sterke verificatieondersteuning waarbij gebruikers verificatiebeleid kunnen definiëren via de certificaatvelden, zoals verlener of beleids-OID (object-id's), om te bepalen welke certificaten in aanmerking komen als één factor versus multifactor. - De functie werkt naadloos met functies voor voorwaardelijke toegang en verificatiesterkte om MFA af te dwingen om uw gebruikers te beveiligen. |

Ondersteunde scenario's

De volgende scenario's worden ondersteund:

- Gebruikersaanmelding bij webbrowsertoepassingen op alle platforms.

- Gebruikersaanmelding bij Office Mobile-apps op iOS-/Android-platforms en systeemeigen Office-apps in Windows, waaronder Outlook, OneDrive, enzovoort.

- Aanmeldingen van gebruikers in mobiele systeemeigen browsers.

- Ondersteuning voor gedetailleerde verificatieregels voor meervoudige verificatie met behulp van de onderwerp- en beleids-OID's van de certificaatverlener.

- Certificaat-naar-gebruiker-accountbindingen configureren met behulp van een van de certificaatvelden:

- Alternatieve onderwerpnaam (SAN) PrincipalName en SAN RFC822Name

- Onderwerpsleutel-id (SKI) en SHA1PublicKey

- Issuer + Subject, Subject en Issuer + SerialNumber

- Certificaat-naar-gebruiker-accountbindingen configureren met behulp van een van de kenmerken van het gebruikersobject:

- User Principal Name

- onPremisesUserPrincipalName

- CertificateUserIds

Niet-ondersteunde scenario's

De volgende scenario's worden niet ondersteund:

- Hints voor certificeringsinstantie worden niet ondersteund, dus de lijst met certificaten die worden weergegeven voor gebruikers in de gebruikersinterface voor certificaatkiezer is niet beperkt.

- Er wordt slechts één CRL-distributiepunt (CDP) ondersteund voor een vertrouwde CA.

- Het CDP kan alleen HTTP-URL's zijn. We bieden geen ondersteuning voor URL's (Online Certificate Status Protocol) of LDAP-URL's (Lightweight Directory Access Protocol).

- Wachtwoord als verificatiemethode kan niet worden uitgeschakeld en de optie om u aan te melden met een wachtwoord wordt zelfs weergegeven met de Microsoft Entra CBA-methode die beschikbaar is voor de gebruiker.

Bekende beperking met Windows Hello voor Bedrijven-certificaten

- Hoewel Windows Hello voor Bedrijven (WHFB) kan worden gebruikt voor meervoudige verificatie in Microsoft Entra ID, wordt WHFB niet ondersteund voor nieuwe MFA. Klanten kunnen ervoor kiezen om certificaten voor uw gebruikers in te schrijven met behulp van het WHFB-sleutelpaar. Wanneer deze WHFB-certificaten correct zijn geconfigureerd, kunnen deze WHFB-certificaten worden gebruikt voor meervoudige verificatie in Microsoft Entra-id. WHFB-certificaten zijn compatibel met Microsoft Entra-verificatie op basis van certificaten (CBA) in Edge- en Chrome-browsers; op dit moment zijn WHFB-certificaten echter niet compatibel met Microsoft Entra CBA in niet-browserscenario's (bijvoorbeeld Office 365-toepassingen). De tijdelijke oplossing is het gebruik van de optie 'Aanmelden bij Windows Hello of beveiligingssleutel' om u aan te melden (indien beschikbaar) omdat deze optie geen certificaten gebruikt voor verificatie en het probleem met Microsoft Entra CBA voorkomt; deze optie is echter mogelijk niet beschikbaar in sommige oudere toepassingen.

Buiten bereik

De volgende scenario's vallen buiten het bereik van Microsoft Entra CBA:

- Public Key Infrastructure voor het maken van clientcertificaten. Klanten moeten hun eigen PKI (Public Key Infrastructure) configureren en certificaten inrichten voor hun gebruikers en apparaten.