Gebruik het aanmeldingsrapport om meervoudige verificatiegebeurtenissen van Microsoft Entra te bekijken

Als u microsoft Entra-meervoudige verificatiegebeurtenissen wilt bekijken en begrijpen, kunt u het microsoft Entra-aanmeldingsrapport gebruiken. Dit rapport bevat verificatiedetails voor gebeurtenissen wanneer een gebruiker om meervoudige verificatie wordt gevraagd en of er beleid voor voorwaardelijke toegang wordt gebruikt. Zie het overzicht van aanmeldactiviteitenrapporten in Microsoft Entra ID voor gedetailleerde informatie over het aanmeldingsrapport.

Het microsoft Entra-aanmeldingsrapport weergeven

Tip

Stappen in dit artikel kunnen enigszins variëren op basis van de portal waaruit u begint.

Het aanmeldingsrapport bevat informatie over het gebruik van beheerde toepassingen en aanmeldingsactiviteiten van gebruikers, waaronder informatie over het gebruik van meervoudige verificatie. De MFA-gegevens geven u inzicht in hoe MFA werkt in uw organisatie. Er worden vragen beantwoord zoals:

- Is de aanmelding gelukt met MFA?

- Hoe heeft de gebruiker MFA voltooid?

- Welke verificatiemethoden zijn gebruikt tijdens een aanmelding?

- Waarom kan de gebruiker MFA niet voltooien?

- Hoeveel gebruikers gebruiken MFA?

- Hoeveel gebruikers kunnen MFA niet voltooien?

- Wat zijn de meest voorkomende MFA-problemen waarmee eindgebruikers te maken hebben?

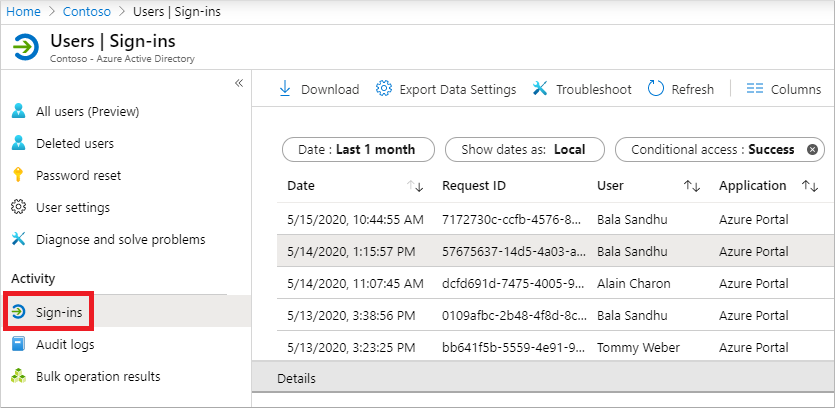

Voer de volgende stappen uit om het aanmeldingsactiviteitenrapport weer te geven in het Microsoft Entra-beheercentrum. U kunt ook een query op gegevens uitvoeren met behulp van de rapportage-API.

Meld u aan bij het Microsoft Entra-beheercentrum als ten minste een verificatiebeleid Beheer istrator.

Blader naar Identiteit> en kies vervolgens Alle>gebruikers in het menu aan de linkerkant.

Selecteer aanmeldingslogboeken in het menu aan de linkerkant.

Er wordt een lijst met aanmeldingsgebeurtenissen weergegeven, inclusief de status. U kunt een gebeurtenis selecteren om meer details weer te geven.

Op het tabblad Voorwaardelijke toegang van de gebeurtenisdetails ziet u welk beleid de MFA-prompt heeft geactiveerd.

Indien beschikbaar wordt de verificatie weergegeven, zoals sms, app-melding van Microsoft Authenticator of telefoongesprek.

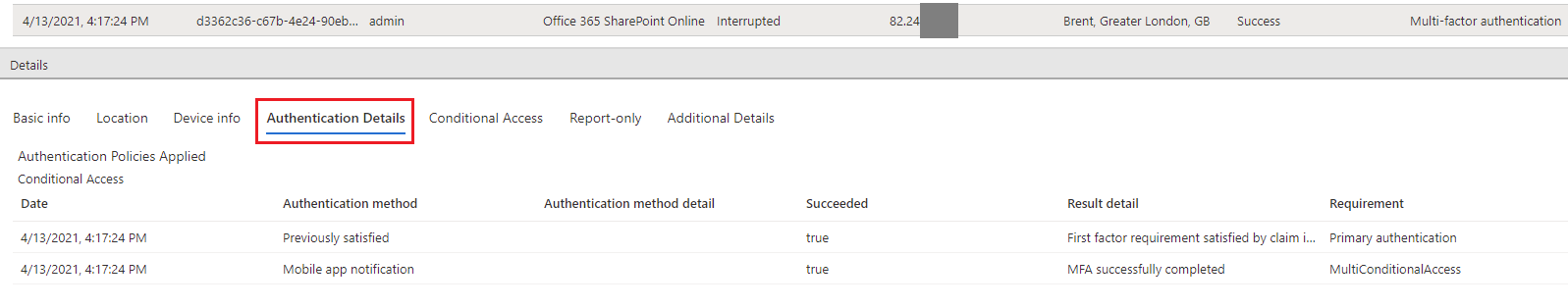

Het tabblad Verificatiedetails bevat de volgende informatie voor elke verificatiepoging:

- Een lijst met toegepast verificatiebeleid (zoals voorwaardelijke toegang, MFA per gebruiker, standaardinstellingen voor beveiliging)

- De reeks verificatiemethoden die worden gebruikt om u aan te melden

- Of de verificatiepoging al dan niet is geslaagd

- Details over de reden waarom de verificatiepoging is geslaagd of mislukt

Met deze informatie kunnen beheerders problemen met elke stap in de aanmelding van een gebruiker oplossen en het volgende bijhouden:

- Volume van aanmeldingen beveiligd door meervoudige verificatie

- Gebruiks- en slagingspercentages voor elke verificatiemethode

- Gebruik van verificatiemethoden zonder wachtwoord (zoals aanmelden zonder wachtwoord, FIDO2 en Windows Hello voor Bedrijven)

- Hoe vaak aan de verificatievereisten wordt voldaan door tokenclaims (waarbij gebruikers niet interactief worden gevraagd om een wachtwoord in te voeren, een SMS OTP invoeren, enzovoort)

Selecteer het tabblad Verificatiedetails tijdens het weergeven van het aanmeldingsrapport:

Notitie

OATH-verificatiecode wordt geregistreerd als de verificatiemethode voor zowel OATH-hardware- als softwaretokens (zoals de Microsoft Authenticator-app).

Belangrijk

Op het tabblad Verificatiegegevens kunnen in eerste instantie onvolledige of onnauwkeurige gegevens worden weergegeven, totdat de logboekgegevens volledig zijn geaggregeerd. Enkele voorbeelden zijn:

- Het bericht is aan voldaan door claim in token wordt onjuist weergegeven wanneer aanmeldingsgebeurtenissen in eerste instantie worden geregistreerd.

- De primaire verificatierij wordt in eerste instantie niet geregistreerd.

De volgende details worden weergegeven in het venster Verificatiedetails voor een aanmeldingsgebeurtenis die laat zien of de MFA-aanvraag is voldaan of geweigerd:

Als MFA is voldaan, bevat deze kolom meer informatie over hoe dit is gebeurd.

- voltooid in de cloud

- verlopen als gevolg van beleid dat is geconfigureerd in de tenant

- registratie gevraagd

- voldaan door de claim in het token

- voldaan door de claim geleverd door de externe provider

- voldaan door geavanceerde verificatie

- overgeslagen omdat de uitgevoerde stroom een Windows broker-aanmeldingsstroom is

- overgeslagen vanwege een app-wachtwoord

- overgeslagen vanwege de locatie

- overgeslagen vanwege een geregistreerd apparaat

- overgeslagen vanwege een geregistreerd apparaat

- voltooid

Als MFA is geweigerd, bevat deze kolom de reden van weigering.

- verificatie wordt uitgevoerd

- dubbele verificatiepoging

- onjuiste code te vaak ingevoerd

- ongeldige verificatie

- ongeldig verificatiecode via mobiele app

- onjuiste configuratie

- telefonische oproep verzonden naar voicemail

- telefoonnummer heeft een ongeldige indeling

- servicefout

- kan telefoonnummer van gebruiker niet bereiken

- kan de mobiele-app-melding niet verzenden naar het apparaat

- kan de mobiele-app-melding niet verzenden

- gebruiker heeft verificatie geweigerd

- gebruiker heeft niet gereageerd op meldingen van mobiele apps

- gebruiker heeft geen verificatiemethoden geregistreerd

- gebruiker heeft onjuiste code ingevoerd

- gebruiker heeft onjuiste pincode ingevoerd

- gebruiker heeft opgehangen zonder te verifiëren

- gebruiker is geblokkeerd

- gebruiker heeft de verificatiecode niet ingevoerd

- gebruiker is niet gevonden

- verificatiecode is al gebruikt

PowerShell-rapportage over gebruikers die zijn geregistreerd voor MFA

Zorg er eerst voor dat de Microsoft Graph PowerShell SDK is geïnstalleerd.

Identificeer gebruikers die zich hebben geregistreerd voor MFA met behulp van de Volgende PowerShell. Deze set opdrachten sluit uitgeschakelde gebruikers uit, omdat deze accounts niet kunnen worden geverifieerd met Microsoft Entra-id:

Get-MgUser -All | Where-Object {$_.StrongAuthenticationMethods -ne $null -and $_.BlockCredential -eq $False} | Select-Object -Property UserPrincipalName

Identificeer gebruikers die niet zijn geregistreerd voor MFA door de volgende PowerShell-opdrachten uit te voeren. Deze set opdrachten sluit uitgeschakelde gebruikers uit, omdat deze accounts niet kunnen worden geverifieerd met Microsoft Entra-id:

Get-MgUser -All | Where-Object {$_.StrongAuthenticationMethods.Count -eq 0 -and $_.BlockCredential -eq $False} | Select-Object -Property UserPrincipalName

Identificeer gebruikers en uitvoermethoden die zijn geregistreerd:

Get-MgUser -All | Select-Object @{N='UserPrincipalName';E={$_.UserPrincipalName}},@{N='MFA Status';E={if ($_.StrongAuthenticationRequirements.State){$_.StrongAuthenticationRequirements.State} else {"Disabled"}}},@{N='MFA Methods';E={$_.StrongAuthenticationMethods.methodtype}} | Export-Csv -Path c:\MFA_Report.csv -NoTypeInformation

Aanvullende MFA-rapporten

De volgende aanvullende informatie en rapporten zijn beschikbaar voor MFA-gebeurtenissen, waaronder die voor de MFA-server:

| Rapport | Locatie | Beschrijving |

|---|---|---|

| Geschiedenis van geblokkeerde gebruikers | Microsoft Entra ID > Security > MFA > Blokkeren/deblokkeren van gebruikers | Geeft de historie van aanvragen voor het (de)blokkeren van gebruikers weer. |

| Gebruik voor on-premises onderdelen | Microsoft Entra ID > Security > MFA-activiteitenrapport > | Biedt informatie over het algemene gebruik voor MFA-server. NPS-extensie en AD FS-logboeken voor MFA-activiteiten in de cloud zijn nu opgenomen in de aanmeldingslogboeken en niet meer gepubliceerd in dit rapport. |

| Geschiedenis van overgeslagen gebruikers | Eenmalige bypass van Microsoft Entra ID > Security > MFA > | Biedt een geschiedenis van MFA-serveraanvragen om MFA voor een gebruiker te omzeilen. |

| Serverstatus | Microsoft Entra ID > Security > MFA-serverstatus > | Geeft de status weer van MFA-servers die aan uw account zijn gekoppeld. |

Cloud MFA-aanmeldingsgebeurtenissen van een on-premises AD FS-adapter of NPS-extensie bevatten niet alle velden in de aanmeldingslogboeken die zijn ingevuld vanwege beperkte gegevens die worden geretourneerd door het on-premises onderdeel. U kunt deze gebeurtenissen identificeren door de resourceID adfs of radius in de gebeurteniseigenschappen. Deze omvatten:

- resultSignature

- Appid

- deviceDetail

- ConditionalAccessStatus

- authenticationContext

- isInteractive

- tokenIssuerName

- riskDetail, riskLevelAggregated, riskLevelDuringSignIn, riskState, riskEventTypes, riskEventTypes_v2

- authenticationProtocol

- incomingTokenType

Organisaties die de nieuwste versie van de NPS-extensie uitvoeren of Microsoft Entra Verbinding maken Health gebruiken, hebben locatie-IP-adres in gebeurtenissen.

Volgende stappen

In dit artikel vindt u een overzicht van het rapport met aanmeldingsactiviteiten. Zie de aanmeldactiviteitenrapporten in Microsoft Entra ID voor meer informatie over wat dit rapport bevat.