Voorwaardelijke toegang: gebruikers, groepen en workloadidentiteiten

Een beleid voor voorwaardelijke toegang moet een gebruikers-, groep- of workloadidentiteitstoewijzing bevatten als een van de signalen in het beslissingsproces. Deze identiteiten kunnen worden opgenomen of uitgesloten van beleid voor voorwaardelijke toegang. Microsoft Entra ID evalueert alle beleidsregels en zorgt ervoor dat aan alle vereisten wordt voldaan voordat toegang wordt verleend.

Gebruikers opnemen

Deze lijst met gebruikers bevat doorgaans alle gebruikers die het doel van een organisatie zijn in een beleid voor voorwaardelijke toegang.

De volgende opties kunnen worden opgenomen bij het maken van een beleid voor voorwaardelijke toegang.

- Geen

- Er zijn geen gebruikers geselecteerd

- Alle gebruikers

- Alle gebruikers in de map, inclusief B2B-gasten.

- Gebruikers en groepen selecteren

- Gast- of externe gebruikers

- Deze selectie biedt verschillende opties die kunnen worden gebruikt om beleid voor voorwaardelijke toegang te richten op specifieke typen gasten of externe gebruikers en specifieke tenants die deze typen gebruikers bevatten. Er zijn verschillende typen gast- of externe gebruikers die kunnen worden geselecteerd en er kunnen meerdere selecties worden gemaakt:

- Gastgebruikers van B2B-samenwerking

- B2B-samenwerkingslidgebruikers

- Gebruikers van B2B direct verbinden

- Lokale gastgebruikers, bijvoorbeeld elke gebruiker die tot de thuistenant behoort, waarbij het kenmerk gebruikerstype is ingesteld op gast

- Gebruikers van serviceproviders, bijvoorbeeld een Cloud Solution Provider (CSP)

- Andere externe gebruikers of gebruikers die niet worden vertegenwoordigd door de andere selecties van gebruikerstypen

- Een of meer tenants kunnen worden opgegeven voor de geselecteerde gebruikerstypen of u kunt alle tenants opgeven.

- Deze selectie biedt verschillende opties die kunnen worden gebruikt om beleid voor voorwaardelijke toegang te richten op specifieke typen gasten of externe gebruikers en specifieke tenants die deze typen gebruikers bevatten. Er zijn verschillende typen gast- of externe gebruikers die kunnen worden geselecteerd en er kunnen meerdere selecties worden gemaakt:

- Directory-rollen

- Hiermee kunnen beheerders specifieke ingebouwde directoryrollen selecteren die worden gebruikt om beleidstoewijzing te bepalen. Organisaties kunnen bijvoorbeeld een meer beperkend beleid maken voor gebruikers die actief een bevoorrechte rol hebben toegewezen. Andere roltypen worden niet ondersteund, waaronder rollen voor beheereenheden en aangepaste rollen.

- Met voorwaardelijke toegang kunnen beheerders bepaalde rollen selecteren die worden vermeld als afgeschaft. Deze rollen worden nog steeds weergegeven in de onderliggende API en we stellen beheerders in staat om beleid hierop toe te passen.

- Hiermee kunnen beheerders specifieke ingebouwde directoryrollen selecteren die worden gebruikt om beleidstoewijzing te bepalen. Organisaties kunnen bijvoorbeeld een meer beperkend beleid maken voor gebruikers die actief een bevoorrechte rol hebben toegewezen. Andere roltypen worden niet ondersteund, waaronder rollen voor beheereenheden en aangepaste rollen.

- Gebruikers en groepen

- Hiermee kunnen specifieke sets gebruikers als doel worden gebruikt. Organisaties kunnen bijvoorbeeld een groep selecteren die alle leden van de HR-afdeling bevat wanneer een HR-app als de cloud-app wordt geselecteerd. Een groep kan elk type gebruikersgroep in Microsoft Entra ID zijn, inclusief dynamische of toegewezen beveiligings- en distributiegroepen. Beleid wordt toegepast op geneste gebruikers en groepen.

- Gast- of externe gebruikers

Belangrijk

Wanneer u selecteert welke gebruikers en groepen zijn opgenomen in een beleid voor voorwaardelijke toegang, is er een limiet voor het aantal afzonderlijke gebruikers dat rechtstreeks kan worden toegevoegd aan een beleid voor voorwaardelijke toegang. Als er een grote hoeveelheid afzonderlijke gebruikers is die rechtstreeks aan een beleid voor voorwaardelijke toegang moet worden toegevoegd, wordt aanbevolen de gebruikers in een groep te plaatsen en de groep toe te wijzen aan het beleid voor voorwaardelijke toegang.

Als gebruikers of groepen lid zijn van meer dan 2048 groepen, kan hun toegang worden geblokkeerd. Deze limiet is van toepassing op zowel direct als genest groepslidmaatschap.

Waarschuwing

Beleid voor voorwaardelijke toegang biedt geen ondersteuning voor gebruikers aan wie een maprol is toegewezen die op een beheereenheid is gericht, of directoryrollen die rechtstreeks zijn gericht op een object, bijvoorbeeld via aangepaste rollen.

Notitie

Wanneer beleid wordt gericht op B2B directe verbinding maken met externe gebruikers, worden deze beleidsregels ook toegepast op B2B-samenwerkingsgebruikers die toegang hebben tot Teams of SharePoint Online die ook in aanmerking komen voor directe B2B-verbinding. Hetzelfde geldt voor beleidsregels die zijn gericht op externe gebruikers van B2B-samenwerking, wat betekent dat gebruikers die toegang hebben tot gedeelde Teams-kanalen, B2B-samenwerkingsbeleid van toepassing zijn als ze ook een aanwezigheid van gastgebruikers in de tenant hebben.

Gebruikers uitsluiten

Wanneer organisaties zowel een gebruiker of groep opnemen als uitsluiten, wordt de gebruiker of groep uitgesloten van het beleid. De uitsluitingsactie overschrijft de insluitingsactie in beleid. Uitsluitingen worden vaak gebruikt voor noodtoegang of break glass-accounts. Meer informatie over accounts voor toegang in noodgevallen en waarom ze belangrijk zijn, vindt u in de volgende artikelen:

- Accounts voor noodtoegang beheren in Microsoft Entra ID

- Een flexibele strategie voor toegangsbeheer maken met Microsoft Entra ID

De volgende opties kunnen worden uitgesloten bij het maken van een beleid voor voorwaardelijke toegang.

- Gast- of externe gebruikers

- Deze selectie biedt verschillende opties die kunnen worden gebruikt om beleid voor voorwaardelijke toegang te richten op specifieke typen gasten of externe gebruikers en specifieke tenants die deze typen gebruikers bevatten. Er zijn verschillende typen gast- of externe gebruikers die kunnen worden geselecteerd en er kunnen meerdere selecties worden gemaakt:

- Gastgebruikers van B2B-samenwerking

- B2B-samenwerkingslidgebruikers

- Gebruikers van B2B direct verbinden

- Lokale gastgebruikers, bijvoorbeeld elke gebruiker die tot de thuistenant behoort, waarbij het kenmerk gebruikerstype is ingesteld op gast

- Gebruikers van serviceproviders, bijvoorbeeld een Cloud Solution Provider (CSP)

- Andere externe gebruikers of gebruikers die niet worden vertegenwoordigd door de andere selecties van gebruikerstypen

- Een of meer tenants kunnen worden opgegeven voor de geselecteerde gebruikerstypen of u kunt alle tenants opgeven.

- Deze selectie biedt verschillende opties die kunnen worden gebruikt om beleid voor voorwaardelijke toegang te richten op specifieke typen gasten of externe gebruikers en specifieke tenants die deze typen gebruikers bevatten. Er zijn verschillende typen gast- of externe gebruikers die kunnen worden geselecteerd en er kunnen meerdere selecties worden gemaakt:

- Directory-rollen

- Hiermee kunnen beheerders specifieke Microsoft Entra-directoryrollen selecteren die worden gebruikt om de toewijzing te bepalen. Organisaties kunnen bijvoorbeeld een meer beperkend beleid maken voor gebruikers die de rol Global Beheer istrator hebben toegewezen.

- Gebruikers en groepen

- Hiermee kunnen specifieke sets gebruikers als doel worden gebruikt. Organisaties kunnen bijvoorbeeld een groep selecteren die alle leden van de HR-afdeling bevat wanneer een HR-app als de cloud-app wordt geselecteerd. Een groep kan elk type groep in Microsoft Entra-id zijn, inclusief dynamische of toegewezen beveiligings- en distributiegroepen. Beleid wordt toegepast op geneste gebruikers en groepen.

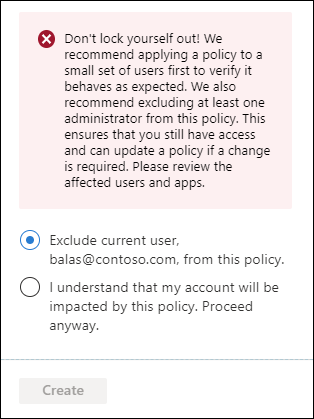

Vergrendeling van beheerders voorkomen

Als u beheerdersvergrendeling wilt voorkomen, wordt de volgende waarschuwing weergegeven wanneer u een beleid maakt dat is toegepast op alle gebruikers en alle apps.

Vergrendel uzelf niet! U wordt aangeraden eerst een beleid toe te passen op een kleine groep gebruikers om te controleren of het zich gedraagt zoals verwacht. We raden u ook aan ten minste één beheerder van dit beleid uit te sluiten. Zo hebt u nog steeds toegang en kunt u een beleid bijwerken als een wijziging is vereist. Controleer de betrokken gebruikers en apps.

Standaard biedt het beleid een optie om de huidige gebruiker uit te sluiten van het beleid, maar een beheerder kan overschrijven zoals wordt weergegeven in de volgende afbeelding.

Zie Wat u moet doen als u buitengesloten bent?

Toegang voor externe partners

Beleidsregels voor voorwaardelijke toegang die zijn gericht op externe gebruikers, kunnen de toegang van serviceproviders verstoren, bijvoorbeeld gedetailleerde gedelegeerde beheerdersbevoegdheden Inleiding tot gedetailleerde gedelegeerde beheerdersbevoegdheden (GDAP). Voor beleidsregels die zijn bedoeld voor tenants van serviceproviders, gebruikt u het externe gebruikerstype van de serviceprovider dat beschikbaar is in de selectieopties voor gasten of externe gebruikers .

Workloadidentiteiten

Een workload-identiteit is een identiteit waarmee een toepassing of service-principal toegang heeft tot resources, soms in de context van een gebruiker. Beleidsregels voor voorwaardelijke toegang kunnen worden toegepast op service-principals van één tenant die zijn geregistreerd in uw tenant. SaaS van derden en apps met meerdere tenants vallen buiten het bereik. Beheerde identiteiten vallen niet onder beleid.

Organisaties kunnen zich richten op specifieke workloadidentiteiten die moeten worden opgenomen of uitgesloten van beleid.

Zie het artikel Voorwaardelijke toegang voor workloadidentiteiten voor meer informatie.