Planning voor klantidentiteit en toegangsbeheer

Microsoft Entra Externe ID is een aanpasbare, uitbreidbare oplossing voor het toevoegen van CIAM (Customer Identity and Access Management) aan uw app. Omdat het is gebouwd op het Microsoft Entra-platform, profiteert u van consistentie in app-integratie, tenantbeheer en bewerkingen in uw personeels- en klantscenario's. Bij het ontwerpen van uw configuratie is het belangrijk om inzicht te krijgen in de onderdelen van een externe tenant en de Microsoft Entra-functies die beschikbaar zijn voor uw klantscenario's.

Dit artikel bevat een algemeen framework voor het integreren van uw app en het configureren van externe id. Hierin worden de mogelijkheden beschreven die beschikbaar zijn in een externe tenant en worden de belangrijke planningsoverwegingen beschreven voor elke stap in uw integratie.

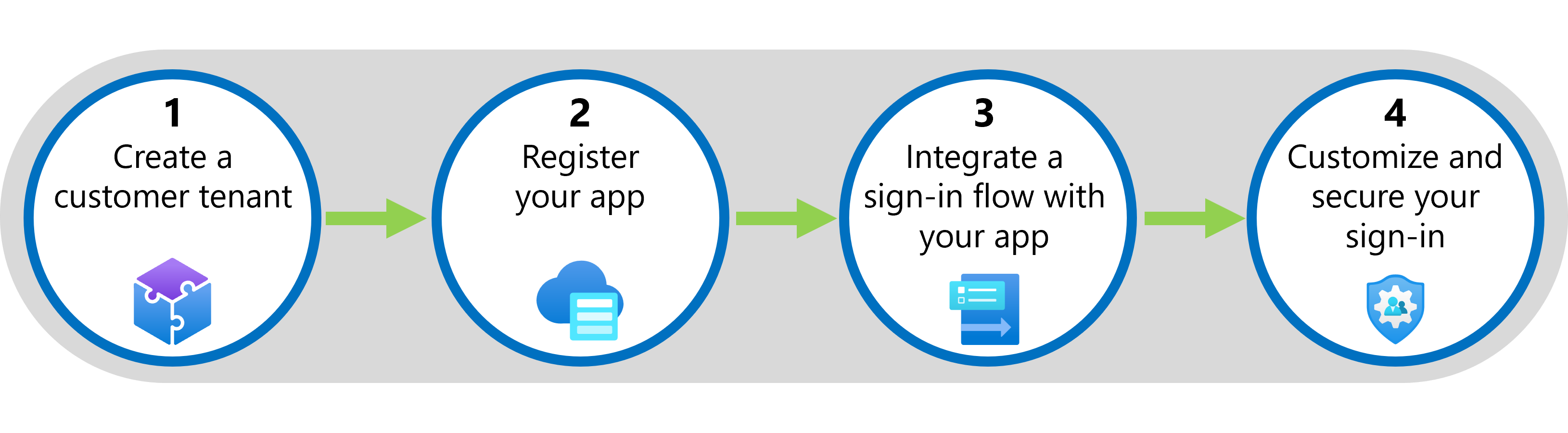

Het toevoegen van beveiligde aanmelding aan uw app en het instellen van een klantidentiteit en toegangsbeheer omvat vier hoofdstappen:

In dit artikel worden al deze stappen beschreven en worden belangrijke planningsoverwegingen beschreven. Selecteer in de volgende tabel een stap voor details en planningsoverwegingen of ga rechtstreeks naar de instructiegidsen.

Stap 1: Een externe tenant maken

Een externe tenant is de eerste resource die u moet maken om aan de slag te gaan met Microsoft Entra Externe ID. Uw externe tenant is waar u uw toepassing registreert. Het bevat ook een map waarin u klantidentiteiten en -toegang beheert, gescheiden van uw personeelstenant.

Wanneer u een externe tenant maakt, kunt u de juiste geografische locatie en uw domeinnaam instellen. Als u momenteel Azure AD B2C gebruikt, heeft het nieuwe personeels- en externe tenantmodel geen invloed op uw bestaande Azure AD B2C-tenants.

Gebruikersaccounts in een externe tenant

De map in een externe tenant bevat beheerders- en klantgebruikersaccounts. U kunt beheerdersaccounts voor uw externe tenant maken en beheren. Klantaccounts worden doorgaans gemaakt via selfserviceregistratie, maar u kunt lokale klantaccounts maken en beheren.

Klantaccounts hebben een standaardset machtigingen. Klanten hebben geen toegang tot informatie over andere gebruikers in de externe tenant. Klanten hebben standaard geen toegang tot informatie over andere gebruikers, groepen of apparaten.

Een externe tenant maken

Maak een externe tenant in het Microsoft Entra-beheercentrum.

Als u nog geen Microsoft Entra-tenant hebt en externe id wilt proberen, raden we u aan om aan de slag te gaan om een gratis proefversie te starten.

Stap 2: Uw toepassing registreren

Voordat uw toepassingen kunnen communiceren met externe id, moet u ze registreren in uw externe tenant. Microsoft Entra ID voert alleen identiteits- en toegangsbeheer uit voor geregistreerde toepassingen. Als u uw app registreert, wordt een vertrouwensrelatie tot stand brengt en kunt u uw app integreren met externe id.

Als u vervolgens de vertrouwensrelatie tussen Microsoft Entra ID en uw app wilt voltooien, werkt u de broncode van uw toepassing bij met de waarden die zijn toegewezen tijdens de app-registratie, zoals de toepassings-id (client), het subdomein van de map (tenant) en het clientgeheim.

We bieden handleidingen voor codevoorbeelden en uitgebreide integratiehandleidingen voor verschillende app-typen en -talen. Afhankelijk van het type app dat u wilt registreren, vindt u richtlijnen voor onze voorbeelden op app-type en taalpagina.

Uw toepassing registreren

Zoek richtlijnen die specifiek zijn voor de toepassing die u wilt registreren op onze voorbeelden op app-type en taalpagina.

Als we geen handleiding hebben die specifiek is voor uw platform of taal, raadpleegt u de algemene instructies voor het registreren van een toepassing in een externe tenant.

Stap 3: Een aanmeldingsstroom integreren met uw app

Zodra u uw externe tenant hebt ingesteld en uw toepassing hebt geregistreerd, maakt u een gebruikersstroom voor registratie en aanmelding. Integreer vervolgens uw toepassing met de gebruikersstroom, zodat iedereen die er toegang toe heeft, de registratie- en aanmeldingservaring doorloopt die u hebt ontworpen.

Als u uw toepassing wilt integreren met een gebruikersstroom, voegt u uw toepassing toe aan de eigenschappen van de gebruikersstroom en werkt u uw toepassingscode bij met uw tenantgegevens en autorisatie-eindpunt.

Verificatiestroom

Wanneer een klant zich probeert aan te melden bij uw toepassing, verzendt de toepassing een autorisatieaanvraag naar het eindpunt dat u hebt opgegeven toen u de app aan de gebruikersstroom hebt gekoppeld. De gebruikersstroom definieert en beheert de aanmeldingservaring van de klant.

Als de gebruiker zich voor het eerst aanmeldt, krijgt deze de aanmeldingservaring te zien. Ze voeren gegevens in op basis van de ingebouwde of aangepaste gebruikerskenmerken die u wilt verzamelen.

Wanneer de registratie is voltooid, genereert Microsoft Entra ID een token en stuurt de klant om naar uw toepassing. Er wordt een klantaccount gemaakt voor de klant in de directory.

Gebruikersstroom voor registreren en aanmelden

Bepaal uw vereisten bij het plannen van uw aanmeldings- en aanmeldingservaring:

Aantal gebruikersstromen. Elke toepassing kan slechts één gebruikersstroom voor registratie en aanmelding hebben. Als u meerdere toepassingen hebt, kunt u één gebruikersstroom gebruiken voor alle toepassingen. Als u voor elke toepassing een andere ervaring wilt, kunt u ook meerdere gebruikersstromen maken. Het maximum is 10 gebruikersstromen per externe tenant.

Aanpassingen in de huisstijl en taal van het bedrijf. Hoewel we beschrijven hoe u de huisstijl en taalaanpassingen van uw bedrijf later in stap 4 configureert, kunt u ze op elk gewenst moment configureren voor of nadat u een app met een gebruikersstroom integreert. Als u de huisstijl van uw bedrijf configureert voordat u de gebruikersstroom maakt, weerspiegelen de aanmeldingspagina's die huisstijl. Anders weerspiegelen de aanmeldingspagina's de standaard, neutrale huisstijl.

Kenmerken die moeten worden verzameld. In de instellingen van de gebruikersstroom kunt u kiezen uit een set ingebouwde gebruikerskenmerken die u van klanten wilt verzamelen. De klanten voeren de gegevens in op de registratiepagina en deze worden samen met hun profiel opgeslagen in uw directory. Als u meer informatie wilt verzamelen, kunt u aangepaste kenmerken definiëren en toevoegen aan uw gebruikersstroom.

Toestemming voor voorwaarden. U kunt aangepaste gebruikerskenmerken gebruiken om gebruikers te vragen uw voorwaarden te accepteren. U kunt bijvoorbeeld selectievakjes toevoegen aan uw aanmeldingsformulier en koppelingen opnemen naar uw gebruiksvoorwaarden en privacybeleid.

Vereisten voor tokenclaims. Als voor uw toepassing specifieke gebruikerskenmerken zijn vereist, kunt u deze opnemen in het token dat naar uw toepassing wordt verzonden.

Id-providers voor sociale netwerken. U kunt sociale id-providers Google en Facebook instellen en deze vervolgens toevoegen aan uw gebruikersstroom als aanmeldingsopties.

Een gebruikersstroom integreren met uw app

Als u gegevens van klanten wilt verzamelen buiten de ingebouwde gebruikerskenmerken, definieert u aangepaste kenmerken zodat deze beschikbaar zijn wanneer u de gebruikersstroom configureert.

Maak een gebruikersstroom voor registratie en aanmelding voor klanten.

Voeg uw toepassing toe aan de gebruikersstroom.

Stap 4: Uw aanmelding aanpassen en beveiligen

Houd rekening met de volgende punten bij het configureren van huisstijl, taalaanpassingen en aangepaste extensies:

Huisstijl van het bedrijf. Nadat u een nieuwe externe tenant hebt gemaakt, kunt u het uiterlijk van uw webtoepassingen aanpassen voor klanten die zich aanmelden of registreren, om hun eindgebruikerservaring aan te passen. In Microsoft Entra ID wordt de standaard microsoft-huisstijl weergegeven op uw aanmeldingspagina's voordat u instellingen aanpast. Deze huisstijl vertegenwoordigt het algemene uiterlijk dat van toepassing is op alle aanmeldingen bij uw tenant. Meer informatie over het aanpassen van het aanmeldings-uiterlijk.

De verificatietokenclaims uitbreiden. Externe id is ontworpen voor flexibiliteit. U kunt een aangepaste verificatie-extensie gebruiken om claims van externe systemen toe te voegen aan het toepassingstoken net voordat het token wordt uitgegeven aan de toepassing. Meer informatie over het toevoegen van uw eigen bedrijfslogica met aangepaste verificatie-extensies.

Meervoudige verificatie (MFA). U kunt ook beveiliging voor toegang tot toepassingen inschakelen door MFA af te dwingen, waardoor een kritieke tweede beveiligingslaag wordt toegevoegd aan aanmeldingen van gebruikers door verificatie via eenmalige e-mailwachtwoordcode te vereisen. Meer informatie over MFA voor klanten.

Systeemeigen verificatie. Met systeemeigen verificatie kunt u de gebruikersinterface in de clienttoepassing hosten in plaats van verificatie delegeren aan browsers. Meer informatie over systeemeigen verificatie in externe id.

Beveiliging en governance. Meer informatie over beveiligings- en governancefuncties die beschikbaar zijn in uw externe tenant, zoals Identity Protection.

Uw aanmelding aanpassen en beveiligen

- Huisstijl aanpassen

- Id-providers toevoegen

- Kenmerken verzamelen tijdens registratie

- Kenmerken toevoegen aan het token

- Meervoudige verificatie toevoegen

- Een aangepast URL-domein gebruiken

Volgende stappen

- Start een gratis proefversie of maak uw externe tenant.

- Zoek voorbeelden en richtlijnen voor het integreren van uw app.

- Zie ook het Microsoft Entra Externe ID Developer Center voor de nieuwste inhoud en resources voor ontwikkelaars.