Werkmap voor gap analyzer voor voorwaardelijke toegang

In Microsoft Entra ID kunt u de toegang tot uw resources beveiligen door beleid voor voorwaardelijke toegang te configureren. Als IT-beheerder wilt u ervoor zorgen dat uw beleid voor voorwaardelijke toegang naar verwachting werkt om ervoor te zorgen dat uw resources goed zijn beveiligd. Met de werkmap voor de gap analyzer voor voorwaardelijke toegang kunt u hiaten in uw implementatie van voorwaardelijke toegang detecteren.

In dit artikel vindt u een overzicht van de werkmap voor de analyse van voorwaardelijke toegang.

Vereisten

Als u Azure Workbooks voor Microsoft Entra ID wilt gebruiken, hebt u het volgende nodig:

- Een Microsoft Entra-tenant met een Premium P1-licentie

- Een Log Analytics-werkruimte en toegang tot die werkruimte

- De juiste rollen voor Azure Monitor en Microsoft Entra-id

Log Analytics-werkruimte

U moet een Log Analytics-werkruimtemaken voordat u Microsoft Entra-werkmappen kunt gebruiken. verschillende factoren bepalen de toegang tot Log Analytics-werkruimten. U hebt de juiste rollen nodig voor de werkruimte en de resources die de gegevens verzenden.

Zie Toegang tot Log Analytics-werkruimten beheren voor meer informatie.

Azure Monitor-rollen

Azure Monitor biedt twee ingebouwde rollen voor het weergeven van bewakingsgegevens en het bewerken van bewakingsinstellingen. Op rollen gebaseerd toegangsbeheer van Azure (RBAC) biedt ook twee ingebouwde Log Analytics-rollen die vergelijkbare toegang verlenen.

Weergave:

- Lezer voor bewaking

- Lezer van Log Analytics

Instellingen weergeven en wijzigen:

- Bijdrager voor bewaking

- Inzender van Log Analytics

Microsoft Entra-rollen

Met alleen-lezentoegang kunt u logboekgegevens van Microsoft Entra ID weergeven in een werkmap, gegevens opvragen uit Log Analytics of logboeken lezen in het Microsoft Entra-beheercentrum. Met updatetoegang kunt u diagnostische instellingen maken en bewerken om Microsoft Entra-gegevens naar een Log Analytics-werkruimte te verzenden.

Lezen:

- Rapportenlezer

- Beveiligingslezer

- Algemene lezer

Bijwerken:

- Beveiligingsbeheer

Zie Ingebouwde Microsoft Entra-rollen voor meer informatie over ingebouwde Microsoft Entra-rollen.

Zie ingebouwde Azure-rollen voor meer informatie over de Log Analytics RBAC-rollen.

Beschrijving

Als IT-beheerder wilt u ervoor zorgen dat alleen de juiste personen toegang hebben tot uw resources. Met voorwaardelijke toegang van Microsoft Entra kunt u dit doel bereiken.

Met de werkmap voor voorwaardelijke toegangsanalyse kunt u controleren of uw beleid voor voorwaardelijke toegang werkt zoals verwacht.

Deze werkmap:

- Markeert aanmeldingen van gebruikers waarvoor geen beleid voor voorwaardelijke toegang is toegepast.

- Hiermee kunt u ervoor zorgen dat er geen gebruikers, toepassingen of locaties zijn die onbedoeld zijn uitgesloten van beleid voor voorwaardelijke toegang.

Toegang krijgen tot de werkmap

Meld u aan bij het Microsoft Entra-beheercentrum met behulp van de juiste combinatie van rollen.

Blader naar Werkmappen voor identiteitsbewaking>en -status>.

Selecteer de werkmap Gap Analyzer voor voorwaardelijke toegang in de sectie Voorwaardelijke toegang .

Werkmapsecties

De werkmap heeft vier secties:

Gebruikers die zich aanmelden met verouderde verificatie

Aantal aanmeldingen door toepassingen die niet worden beïnvloed door beleid voor voorwaardelijke toegang

Aanmeldingsgebeurtenissen met een hoog risico waarbij beleid voor voorwaardelijke toegang wordt overgeslagen

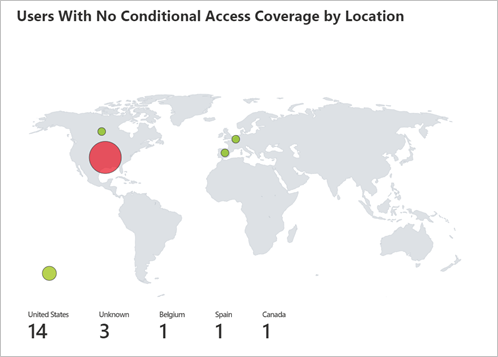

Aantal aanmeldingen op locatie die niet zijn beïnvloed door beleid voor voorwaardelijke toegang

Elk van deze trends biedt een uitsplitsing van aanmeldingen op gebruikersniveau, zodat u kunt zien welke gebruikers per scenario voorwaardelijke toegang omzeilen.

Filters

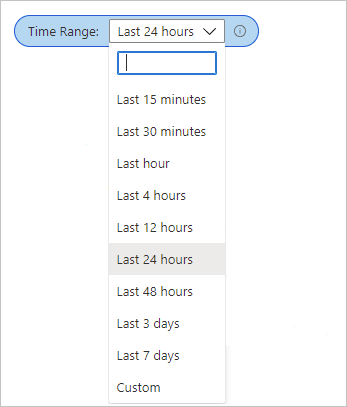

Deze werkmap ondersteunt het instellen van een tijdsbereikfilter.

Aanbevolen procedures

Gebruik deze werkmap om ervoor te zorgen dat uw tenant is geconfigureerd voor de volgende aanbevolen procedures voor voorwaardelijke toegang:

Alle aanmeldingen met verouderde verificatie blokkeren

Ten minste één beleid voor voorwaardelijke toegang toepassen op elke toepassing

Alle aanmeldingen met een hoog risico blokkeren

Aanmeldingen vanaf niet-vertrouwde locaties blokkeren