Privénetwerkconnectors configureren voor Microsoft Entra-privétoegang en Microsoft Entra-toepassingsproxy

Verbinding maken ors zijn lichtgewicht agents die zich op een server in een privénetwerk bevinden en de uitgaande verbinding met de Global Secure Access-service mogelijk maken. Verbinding maken ors moeten worden geïnstalleerd op een Windows Server die toegang heeft tot de back-endbronnen en -toepassingen. U kunt connectors in connectorgroepen ordenen, waarbij elke groep verkeer verwerkt naar specifieke toepassingen. Zie Meer informatie over connectors in Microsoft Entra-privénetwerkconnectors.

Vereisten

Als u privébronnen en toepassingen wilt toevoegen aan De Microsoft Entra-id, hebt u het volgende nodig:

- Voor de preview is een Licentie voor Microsoft Entra ID P1 vereist. Indien nodig kunt u licenties kopen of proeflicenties krijgen.

- Een Administrator-account voor de toepassing.

Gebruikersidentiteiten moeten worden gesynchroniseerd vanuit een on-premises directory of rechtstreeks in uw Microsoft Entra-tenants worden gemaakt. Met identiteitssynchronisatie kan Microsoft Entra ID gebruikers vooraf verifiëren voordat ze toegang krijgen tot gepubliceerde toepassingen van de toepassingsproxy en beschikken over de benodigde gebruikers-id-gegevens om eenmalige aanmelding (SSO) uit te voeren.

Windows Server

Voor de Microsoft Entra-privénetwerkconnector is een server met Windows Server 2012 R2 of hoger vereist. U installeert de connector voor het privénetwerk op de server. Deze connectorserver moet verbinding maken met de Microsoft Entra-privétoegang-service of toepassingsproxyservice en de privébronnen of toepassingen die u wilt publiceren.

- Voor hoge beschikbaarheid in uw omgeving raden we u aan om meer dan één Windows-server te gebruiken.

- De minimaal vereiste .NET-versie voor de connector is v4.7.1+.

- Zie privénetwerkconnectors voor meer informatie

- Zie Bepalen welke .NET Framework-versies zijn geïnstalleerd voor meer informatie.

Waarschuwing

Als u Microsoft Entra Password Protection Proxy hebt geïmplementeerd, installeert u de Microsoft Entra-toepassingsproxy en Microsoft Entra Password Protection Proxy niet samen op dezelfde computer. Microsoft Entra-toepassingsproxy en Microsoft Entra Password Protection Proxy installeren verschillende versies van de Microsoft Entra Verbinding maken Agent Updater-service. Deze verschillende versies zijn niet compatibel wanneer ze samen op dezelfde machine worden geïnstalleerd.

Tls-vereisten (Transport Layer Security)

De Windows-connectorserver moet TLS 1.2 hebben ingeschakeld voordat u de privénetwerkconnector installeert.

TLS 1.2 inschakelen:

Registersleutels instellen.

Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2] [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Client] "DisabledByDefault"=dword:00000000 "Enabled"=dword:00000001 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Server] "DisabledByDefault"=dword:00000000 "Enabled"=dword:00000001 [HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\.NETFramework\v4.0.30319] "SchUseStrongCrypto"=dword:00000001Start de server opnieuw.

Notitie

Microsoft werkt Azure-services bij om TLS-certificaten te gebruiken van een andere set basis-CA's (certificeringsinstanties). Deze wijziging wordt doorgevoerd omdat de huidige CA-certificaten niet voldoen aan een van de forumbasislijnvereisten voor CA's/browsers. Zie Wijzigingen in Azure TLS-certificaten voor meer informatie.

Aanbevelingen voor de connectorserver

- Optimaliseer de prestaties tussen de connector en de toepassing. Zoek de connectorserver fysiek dicht bij de toepassingsservers. Zie Verkeersstroom optimaliseren met Microsoft Entra-toepassingsproxy voor meer informatie.

- Zorg ervoor dat de connectorserver en de webservers zich in hetzelfde Active Directory-domein bevinden of dat de vertrouwde domeinen zich bevinden. De servers moeten zich in hetzelfde domein of in vertrouwde domeinen bevinden om gebruik te kunnen maken van eenmalige aanmelding (SSO) met geïntegreerde Windows-verificatie (IWA) en beperkte delegatie van Kerberos. Als de connectorserver en webtoepassingsservers zich in verschillende Active Directory-domeinen bevinden, gebruikt u delegering op basis van resources voor eenmalige aanmelding.

Bereid uw on-premises omgeving voor

Begin met het inschakelen van communicatie met Azure-datacenters om uw omgeving voor te bereiden op de Microsoft Entra-toepassingsproxy. Als het pad een firewall bevat, zorg dan dat deze openstaat. Dankzij een open firewall kan de connector HTTPS-aanvragen (TCP) versturen naar Application Proxy.

Belangrijk

Als u de connector voor de Azure Government-cloud installeert, volgt u de vereisten en installatiestappen. Hiervoor moet u de toegang tot een andere set URL's en een extra parameter inschakelen om de installatie uit te voeren.

Poorten openen

Open de volgende poorten voor uitgaand verkeer.

| Poortnummer | Hoe dat wordt gebruikt |

|---|---|

| 80 | Het downloaden van certificaatintrekkingslijsten (CRL's) tijdens het valideren van het TLS-/SSL-certificaat |

| 443 | Alle uitgaande communicatie met de Application Proxy-service |

Als met uw firewall verkeer wordt afgedwongen op basis van de herkomst van gebruikers, open dan ook poorten 80 en 443 voor verkeer dat afkomstig is van Windows-services die als netwerkservice worden uitgevoerd.

Toegang tot URL's toestaan

Sta toegang tot de volgende URL's toe:

| URL | Poort | Hoe dat wordt gebruikt |

|---|---|---|

*.msappproxy.net *.servicebus.windows.net |

443/HTTPS | Communicatie tussen de connector en de Application Proxy-cloudservice |

crl3.digicert.com crl4.digicert.com ocsp.digicert.com crl.microsoft.com oneocsp.microsoft.com ocsp.msocsp.com |

80/HTTP | De connector gebruikt deze URL's om certificaten te verifiëren. |

login.windows.net secure.aadcdn.microsoftonline-p.com *.microsoftonline.com *.microsoftonline-p.com *.msauth.net *.msauthimages.net *.msecnd.net *.msftauth.net *.msftauthimages.net *.phonefactor.net enterpriseregistration.windows.net management.azure.com policykeyservice.dc.ad.msft.net ctldl.windowsupdate.com www.microsoft.com/pkiops |

443/HTTPS | De connector gebruikt deze URL's tijdens het registratieproces. |

ctldl.windowsupdate.com www.microsoft.com/pkiops |

80/HTTP | De connector gebruikt deze URL's tijdens het registratieproces. |

U kunt verbindingen met *.msappproxy.net, *.servicebus.windows.net, en andere bovenstaande URL's als u met uw firewall of proxy toegangsregels kunt configureren op basis van domeinachtervoegsels. Zo niet, dan moet u toegang tot de Azure IP-bereiken en -servicetags – Openbare cloud toestaan. die overigens elke week worden bijgewerkt.

Belangrijk

Vermijd alle vormen van inline-inspectie en beëindiging bij uitgaande TLS-communicatie tussen Microsoft Entra-connectors voor privénetwerkconnectors en cloudservices van Microsoft Entra-toepassingen.

Een connector installeren en registreren

Als u Privétoegang wilt gebruiken, installeert u een connector op elke Windows-server die u gebruikt voor Microsoft Entra-privétoegang. De connector is een agent waarmee de uitgaande verbinding van de on-premises toepassingsservers naar Global Secure Access wordt beheerd. U kunt een connector installeren op servers waarop ook andere verificatieagents zijn geïnstalleerd, zoals Microsoft Entra Verbinding maken.

Notitie

De minimale versie van de connector die is vereist voor Privétoegang is 1.5.3417.0. Vanaf versie 1.5.3437.0 is de .NET-versie 4.7.1 of hoger vereist voor een geslaagde installatie (upgrade).

De connector installeren:

Meld u aan bij het Microsoft Entra-beheercentrum als een globale Beheer istrator van de directory die gebruikmaakt van toepassingsproxy.

- Als het domein van de tenant bijvoorbeeld contoso.com is, moet de beheerder

admin@contoso.comof een andere beheerdersalias in dat domein zijn.

- Als het domein van de tenant bijvoorbeeld contoso.com is, moet de beheerder

Selecteer uw gebruikersnaam in de rechterbovenhoek. Controleer of u bent aangemeld in een directory die gebruikmaakt van Application Proxy. Als u van directory moet veranderen, selecteert u Schakelen tussen directory’s en kiest u een directory die gebruikmaakt van Application Proxy.

Blader naar globale beveiligde toegang (preview)>Verbinding maken> Verbinding maken ors.

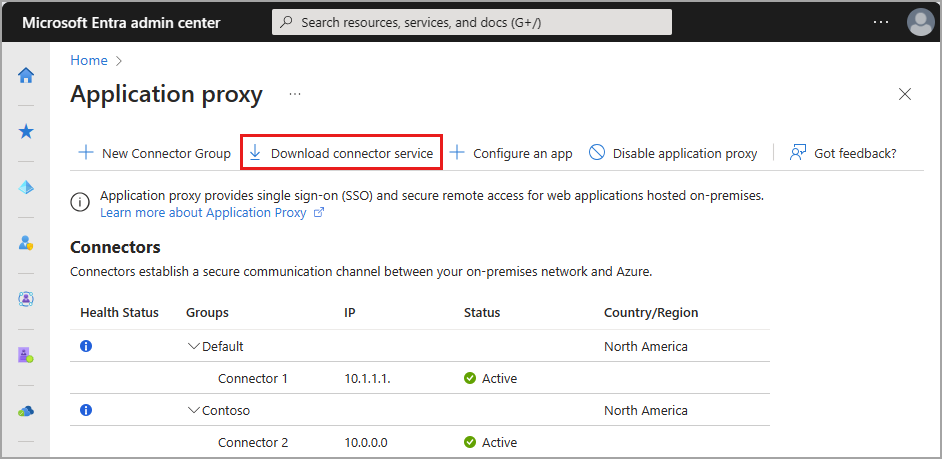

Selecteer Service-connector downloaden.

Lees de servicevoorwaarden. Wanneer u klaar bent, selecteert u Voorwaarden accepteren en downloaden.

Selecteer Uitvoeren onderaan het venster om de connector te installeren. Er wordt een installatiewizard geopend.

Volg de instructies in de wizard om de service te installeren. Wanneer u wordt gevraagd om de connector te registreren bij de toepassingsproxy voor uw Microsoft Entra-tenant, geeft u de referenties van uw Globale Beheer istrator op.

- Voor Internet Explorer (IE): Als IE Enhanced Security Configuration is ingesteld op Aan, ziet u mogelijk het registratiescherm niet. Volg de instructies in het foutbericht om toegang te krijgen. Zorg ervoor dat Verbeterde beveiliging van Internet Explorer is ingesteld op Uit.

Goed om te weten

Als u eerder een connector hebt geïnstalleerd, installeert u deze opnieuw om de nieuwste versie op te halen. Wanneer u een upgrade uitvoert, verwijdert u de bestaande connector en verwijdert u alle gerelateerde mappen. Zie toepassingsproxy: Releasegeschiedenis van versie voor informatie over eerder uitgebrachte versies en welke wijzigingen ze bevatten.

Als u ervoor kiest om meer dan één Windows-server voor uw on-premises toepassingen te hebben, moet u de connector op elke server installeren en registreren. U kunt de connectors onderverdelen in connectorgroepen. Zie connectorgroepen voor meer informatie.

Zie Meer informatie over connectors, capaciteitsplanning en hoe ze up-to-date blijven.

Notitie

Microsoft Entra-privétoegang biedt geen ondersteuning voor connectors met meerdere geografische gebieden. De cloudservice-exemplaren voor uw connector worden gekozen in dezelfde regio als uw Microsoft Entra-tenant (of de dichtstbijzijnde regio) zelfs als er connectors zijn geïnstalleerd in andere regio's dan uw standaardregio.

De installatie en registratie controleren

U kunt de Global Secure Access-portal of uw Windows-server gebruiken om te bevestigen dat een nieuwe connector correct is geïnstalleerd.

De installatie controleren via het Microsoft Entra-beheercentrum

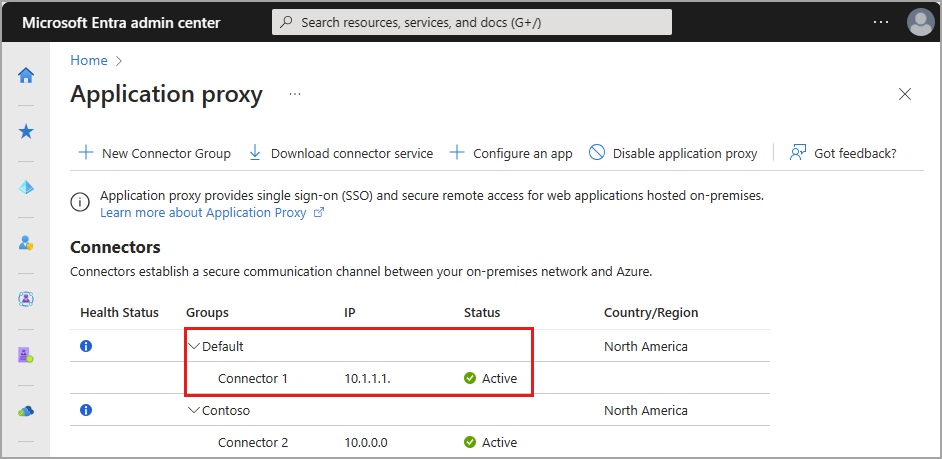

Controleren of de connector juist is geïnstalleerd en geregistreerd:

Meld u aan bij het Microsoft Entra-beheercentrum als een globale Beheer istrator van de directory die gebruikmaakt van toepassingsproxy.

Bladeren naar globale beveiligde toegang (preview)>Verbinding maken> Verbinding maken ors

- Al uw connectors en connectorgroepen worden op deze pagina weergegeven.

Bekijk een connector om de details ervan te controleren.

- Vouw de connector uit om de details weer te geven als deze nog niet is uitgevouwen.

- Een actief groen label geeft aan dat de connector verbinding kan maken met de service. Maar ook al is het label groen, toch kan een netwerkprobleem er nog steeds voor zorgen dat de connector geen berichten ontvangt.

Zie problemen met connectors oplossen voor meer hulp bij het installeren van een connector.

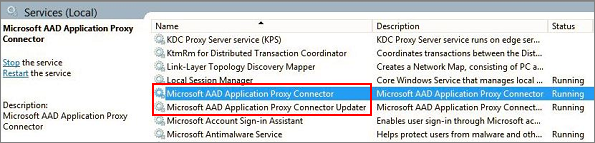

De installatie verifiëren via uw Windows-server

Controleren of de connector juist is geïnstalleerd en geregistreerd:

Selecteer de Windows-toets en voer deze in

services.mscom Windows Services Manager te openen.Controleer of de status van de volgende services actief is.

- Microsoft Entra Private Network Connector maakt connectiviteit mogelijk.

- Microsoft Entra Private Network Connector Updater is een geautomatiseerde updateservice.

- De updater controleert op nieuwe versies van de connector en werkt de connector bij als dat nodig is.

Als de status van de services niet Wordt uitgevoerd is, klikt u met de rechtermuisknop om elke service te selecteren en kiest u Starten.

Connectorgroepen maken

Ga als volgt te werk om zoveel connectorgroepen te maken als u wilt:

- Blader naar globale beveiligde toegang (preview)>Verbinding maken> Verbinding maken ors.

- Selecteer Nieuwe connectorgroep.

- Geef de nieuwe connectorgroep een naam, en gebruik vervolgens het vervolgkeuzemenu om te selecteren welke connectors in deze groep horen.

- Selecteer Opslaan.

Zie Microsoft Entra-groepen voor privénetwerkconnectorgroepen voor meer informatie over connectorgroepen.

Gebruiksvoorwaarden

Uw gebruik van de Microsoft Entra-privétoegang en Microsoft Entra-internettoegang preview-ervaringen en -functies is onderhevig aan de voorwaarden van de online online servicevoorwaarden van de overeenkomst(en) waaronder u de services hebt verkregen. Previews kunnen onderhevig zijn aan verminderde of andere verplichtingen op het gebied van beveiliging, naleving en privacy, zoals verder wordt uitgelegd in de universele licentievoorwaarden voor onlineservices en de Microsoft-gegevensbeschermingstoevoeging ('DPA') en eventuele andere kennisgevingen die bij de preview worden geleverd.

Volgende stappen

De volgende stap voor het aan de slag gaan met Microsoft Entra-privétoegang is het configureren van de toepassing Snelle toegang of globale beveiligde toegang: