App-beheer voor voorwaardelijke toegang implementeren voor catalogus-apps met Microsoft Entra-id

Toegangs- en sessiebesturingselementen in Microsoft Defender voor Cloud-apps werken met toepassingen uit de cloud-app-catalogus en met aangepaste toepassingen. Zie Apps beveiligen met app-beheer voor voorwaardelijke toegang Defender voor Cloud Apps voor voorwaardelijke toegang voor een lijst met apps die vooraf zijn voorbereid en werken.

Vereisten

Uw organisatie moet over de volgende licenties beschikken om app-beheer voor voorwaardelijke toegang te kunnen gebruiken:

- Microsoft Entra ID P1 of hoger

- Microsoft Defender for Cloud Apps

Apps moeten worden geconfigureerd met eenmalige aanmelding

Apps moeten een van de volgende verificatieprotocollen gebruiken:

IdP Protocollen Microsoft Entra ID SAML 2.0 of OpenID Verbinding maken Overige SAML 2.0

De integratie van Microsoft Entra-id configureren

Notitie

Wanneer u een toepassing configureert met eenmalige aanmelding in Microsoft Entra ID of andere id-providers, is het ene veld dat optioneel kan worden vermeld, de instelling voor de aanmeldings-URL. Houd er rekening mee dat dit veld mogelijk vereist is om app-beheer voor voorwaardelijke toegang te laten werken.

Gebruik de volgende stappen om een Beleid voor voorwaardelijke toegang van Microsoft Entra te maken waarmee app-sessies worden gerouteerd naar Defender voor Cloud Apps. Zie Integratie met andere IdP-oplossingen configureren met andere IdP-oplossingen.

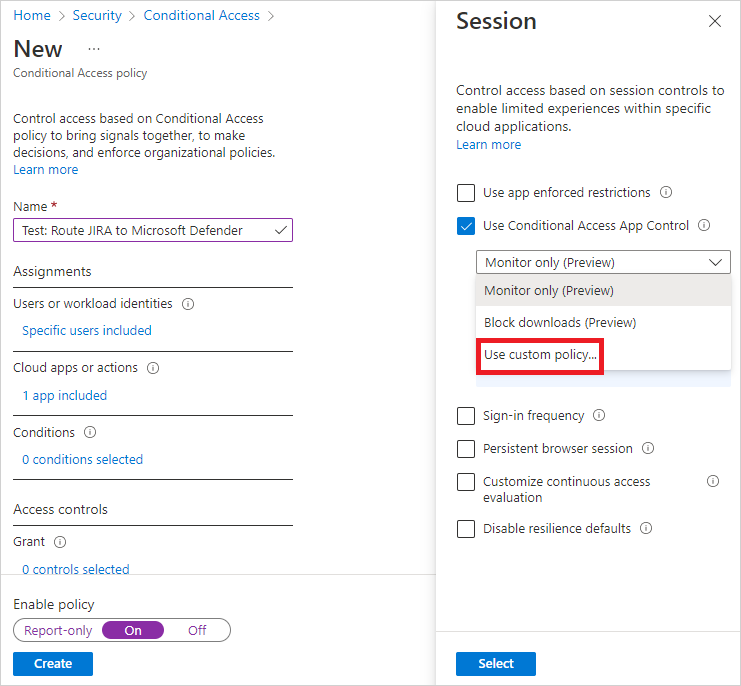

Blader in Microsoft Entra-id naar voorwaardelijke toegang voor beveiliging>.

Selecteer in het deelvenster Voorwaardelijke toegang op de werkbalk bovenaan nieuw beleid -> Nieuw beleid maken.

Voer in het tekstvak Naam in het deelvenster Nieuw de beleidsnaam in.

Selecteer onder Toewijzingen gebruikers- of workloadidentiteiten en wijs de gebruikers en groepen toe die de app onboarden (initiële aanmelding en verificatie).

Selecteer onder Toewijzingen cloud-apps of -acties en wijs de apps en acties toe die u wilt beheren met app-beheer voor voorwaardelijke toegang.

Selecteer onder Toegangsbeheer sessie, selecteer App-beheer voor voorwaardelijke toegang gebruiken en kies een ingebouwd beleid (alleen bewaken (preview) of Downloads blokkeren (preview)) of aangepast beleid gebruiken om een geavanceerd beleid in te stellen in Defender voor Cloud Apps en selecteer vervolgens Selecteren.

U kunt desgewenst voorwaarden toevoegen en besturingselementen verlenen.

Stel Beleid inschakelen in op Aan en selecteer vervolgens Maken.

Notitie

Voordat u doorgaat, moet u zich eerst afmelden bij bestaande sessies.

Nadat u het beleid hebt gemaakt, meldt u zich aan bij elke app die in dat beleid is geconfigureerd. Zorg ervoor dat u zich aanmeldt met behulp van een gebruiker die is geconfigureerd in het beleid.

Defender voor Cloud Apps synchroniseert uw beleidsdetails naar de servers voor elke nieuwe app waar u zich aanmeldt. Dit kan een minuut duren.

Controleer of toegangs- en sessiebesturingselementen zijn geconfigureerd

De voorgaande instructies hebben u geholpen bij het maken van een ingebouwd Defender voor Cloud-appsbeleid voor catalogus-apps rechtstreeks in Microsoft Entra ID. In deze stap controleert u of de toegangs- en sessiebesturingselementen zijn geconfigureerd voor deze apps.

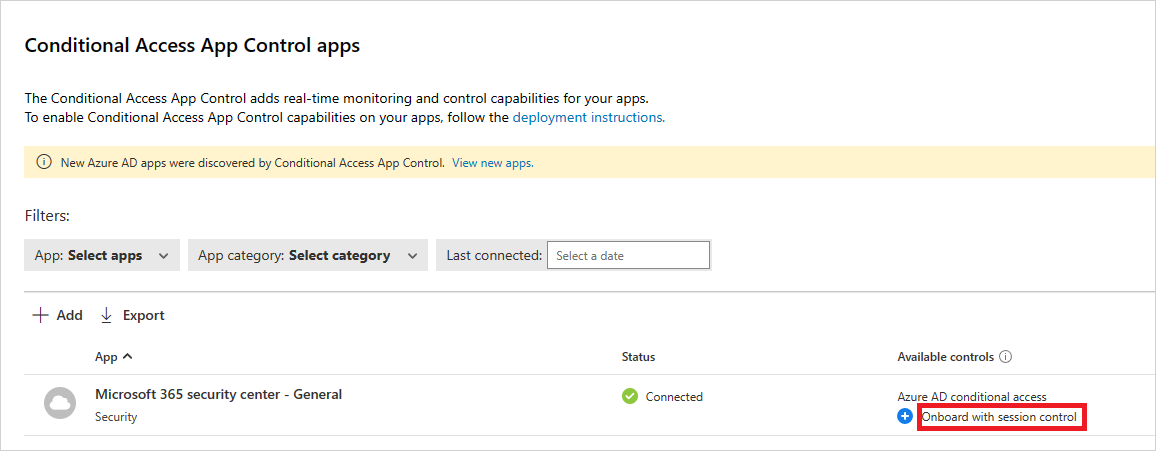

Selecteer Instellingen in de Microsoft Defender-portal. Kies vervolgens Cloud Apps.

Selecteer apps voor app-beheer voor voorwaardelijke toegang onder Verbinding maken apps. Bekijk de kolom Beschikbare besturingselementen en controleer of zowel toegangsbeheer als voorwaardelijke toegang van Azure AD en sessiebeheer voor uw apps worden weergegeven.

Als de app niet is ingeschakeld voor sessiebeheer, voegt u deze toe door Onboarding te selecteren met sessiebeheer en deze app te controleren met sessiebesturingselementen. Voorbeeld:

Uw app inschakelen voor gebruik in productie

Wanneer u klaar bent, wordt in deze procedure beschreven hoe u de app inschakelt voor gebruik in de productieomgeving van uw organisatie.

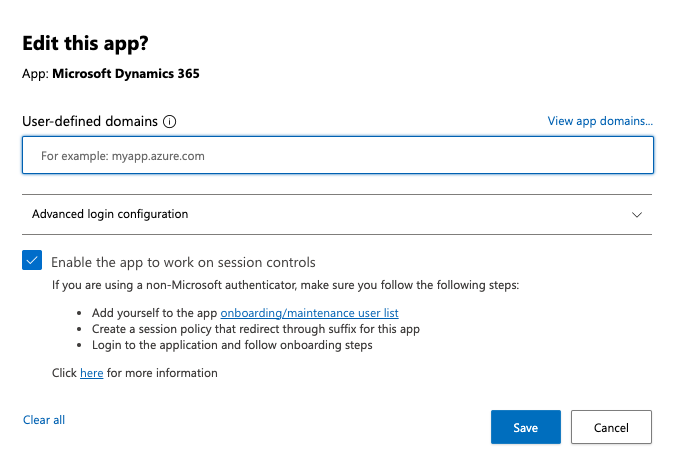

Selecteer Instellingen in de Microsoft Defender-portal. Kies vervolgens Cloud Apps.

Selecteer apps voor app-beheer voor voorwaardelijke toegang onder Verbinding maken apps. Kies in de lijst met apps in de rij waarin de app die u implementeert, de drie puntjes aan het einde van de rij en kies vervolgens App bewerken.

Selecteer De app inschakelen om te werken aan sessiebesturingselementen en selecteer Vervolgens Opslaan. Voorbeeld:

Meld u eerst af bij bestaande sessies. Meld u vervolgens aan bij elke app die is geïmplementeerd. Meld u aan met een gebruiker die overeenkomt met het beleid dat is geconfigureerd in Microsoft Entra-id of voor een SAML-app die is geconfigureerd met uw id-provider.

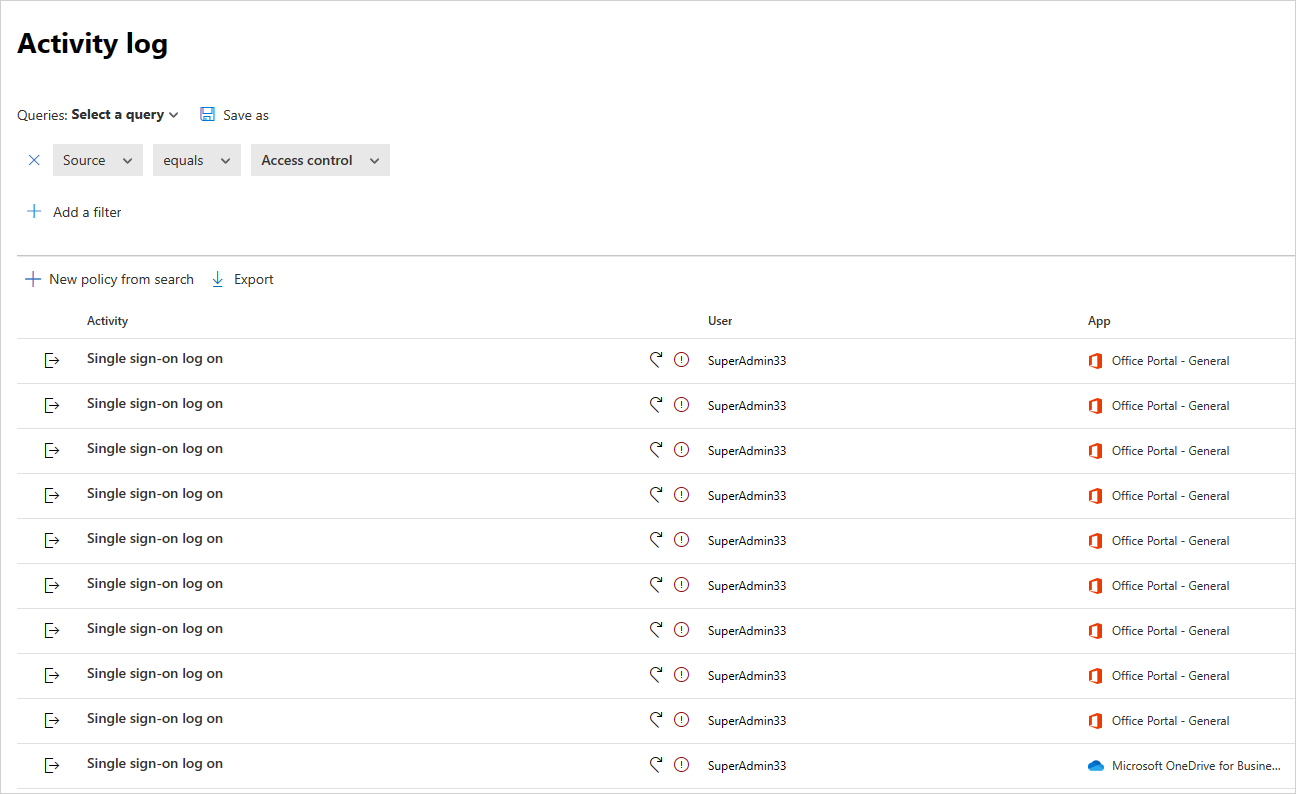

Selecteer in de Microsoft Defender-portal onder Cloud Apps het activiteitenlogboek en zorg ervoor dat de aanmeldingsactiviteiten voor elke app worden vastgelegd.

U kunt filteren door Geavanceerd te selecteren en vervolgens te filteren met bron is gelijk aan toegangsbeheer. Voorbeeld:

U wordt aangeraden u aan te melden bij mobiele apps en desktop-apps vanaf beheerde en onbeheerde apparaten. Dit is om ervoor te zorgen dat de activiteiten correct worden vastgelegd in het activiteitenlogboek.

Als u wilt controleren of de activiteit juist is vastgelegd, selecteert u een aanmeldingsactiviteit voor eenmalige aanmelding, zodat de activiteitlade wordt geopend. Zorg ervoor dat de gebruikersagenttag correct aangeeft of het apparaat een systeemeigen client is (wat betekent een mobiele app of desktop-app) of dat het apparaat een beheerd apparaat is (compatibel, lid van domein of geldig clientcertificaat).

Notitie

Nadat deze is geïmplementeerd, kunt u een app niet verwijderen van de pagina App-beheer voor voorwaardelijke toegang. Zolang u geen sessie- of toegangsbeleid voor de app instelt, verandert het app-beheer voor voorwaardelijke toegang geen gedrag voor de app.

Volgende stappen

Als u problemen ondervindt, zijn we hier om u te helpen. Als u hulp of ondersteuning voor uw productprobleem wilt krijgen, opent u een ondersteuningsticket.

Feedback

Binnenkort: Gedurende 2024 worden GitHub Issues uitgefaseerd als het feedbackmechanisme voor inhoud. Dit wordt vervangen door een nieuw feedbacksysteem. Ga voor meer informatie naar: https://aka.ms/ContentUserFeedback.

Feedback verzenden en bekijken voor