Gebruik Microsoft Intune-beleid voor het beheren van regels voor het verminderen van kwetsbaarheid voor aanvallen

Wanneer Defender-antivirus wordt gebruikt op uw Windows 10- en Windows 11-apparaten, kunt u Microsoft Intune eindpuntbeveiligingsbeleid gebruiken voor het verminderen van kwetsbaarheid voor aanvallen om deze instellingen op uw apparaten te beheren.

U kunt ASR-beleid (Attack Surface Reduction) gebruiken om de kwetsbaarheid voor aanvallen van apparaten te verminderen door de plaatsen te minimaliseren waar uw organisatie kwetsbaar is voor cyberdreigingen en aanvallen. Intune ASR-beleid ondersteunt de volgende profielen:

Regels voor het verminderen van kwetsbaarheid voor aanvallen: gebruik dit profiel om zich te richten op gedrag dat malware en schadelijke apps doorgaans gebruiken om computers te infecteren. Voorbeelden van dit gedrag zijn het gebruik van uitvoerbare bestanden en scripts in Office-apps, web-mail die probeert bestanden te downloaden of uit te voeren, en verborgen of anderszins verdacht gedrag van scripts dat apps meestal niet starten tijdens normale dagelijkse werkzaamheden.

Apparaatbeheer: gebruik dit profiel om verwisselbare media toe te staan, te blokkeren en anderszins te beveiligen via besturingselementen die kunnen controleren en helpen voorkomen dat bedreigingen van niet-geautoriseerde randapparatuur uw apparaten in gevaar brengen. en beheerfuncties om te voorkomen dat bedreigingen in niet-geautoriseerde randapparatuur uw apparaten in gevaar brengen.

Zie Overzicht van kwetsbaarheid voor aanvallen verminderen in de documentatie voor Windows Threat Protection voor meer informatie.

Beleid voor het verminderen van kwetsbaarheid voor aanvallen vindt u in het knooppunt Eindpuntbeveiliging van het Microsoft Intune-beheercentrum.

Van toepassing op:

- Windows 10

- Windows 11

- Windows Server (via het Microsoft Defender voor Eindpunt Scenario voor het beheer van beveiligingsinstellingen)

Vereisten voor profielen voor het verminderen van kwetsbaarheid voor aanvallen

- Apparaten moeten Windows 10 of Windows 11 uitvoeren

- Defender-antivirus moet het primaire antivirusprogramma op het apparaat zijn

Ondersteuning voor beveiligingsbeheer voor Microsoft Defender voor Eindpunt:

Wanneer u Beveiligingsbeheer voor Microsoft Defender voor Eindpunt gebruikt ter ondersteuning van apparaten die u hebt toegevoegd aan Defender zonder inschrijving met Intune, is het verminderen van kwetsbaarheid voor aanvallen van toepassing op apparaten waarop Windows 10, Windows 11 en Windows Server wordt uitgevoerd. Zie voor meer informatie ASR-regels ondersteunde besturingssystemen in de documentatie over Windows Threat Protection.

Ondersteuning voor Configuration Manager-clients:

Dit scenario is in preview en vereist het gebruik van Configuration Manager current branch versie 2006 of hoger.

Tenantkoppeling instellen voor Configuration Manager-apparaten: als u ondersteuning wilt bieden voor het implementeren van beleid voor het verminderen van kwetsbaarheid voor aanvallen op apparaten die worden beheerd door Configuration Manager, configureert u tenantkoppeling. Het instellen van tenantkoppeling omvat het configureren van Configuration Manager apparaatverzamelingen ter ondersteuning van eindpuntbeveiligingsbeleid van Intune.

Zie Tenantkoppeling configureren ter ondersteuning van beleid voor eindpuntbeveiliging als u tenantkoppeling wilt instellen.

Op rollen gebaseerd toegangsbeheer (RBAC)

Zie Assign-role-based-access-controls-for-endpoint-security-policy voor hulp bij het toewijzen van het juiste machtigingsniveau en rechten voor het beheren van Intune beleid voor het verminderen van kwetsbaarheid voor aanvallen.

Profielen voor het verminderen van kwetsbaarheid voor aanvallen

De beschikbare profielen voor beleid voor het verminderen van kwetsbaarheid voor aanvallen zijn afhankelijk van het platform dat u selecteert.

Opmerking

Vanaf april 2022 worden nieuwe profielen voor het beleid voor het verminderen van kwetsbaarheid voor aanvallen uitgebracht. Wanneer een nieuw profiel beschikbaar komt, gebruikt het dezelfde naam van het profiel dat het vervangt en bevat het dezelfde instellingen als het oudere profiel, maar in de nieuwere instellingenindeling zoals te zien is in de instellingencatalogus. De eerder gemaakte exemplaren van deze profielen blijven beschikbaar om te gebruiken en te bewerken, maar alle nieuwe exemplaren die u maakt, hebben de nieuwe indeling. De volgende profielen zijn bijgewerkt:

- Regels voor het verminderen van kwetsbaarheid voor aanvallen (5 april 2022)

- Exploit Protection (5 april 2022)

- Apparaatbeheer (23 mei 2022)

- App- en browserisolatie (18 april 2023)

Apparaten die worden beheerd door Intune

Platform: Windows:

Profielen voor dit platform worden ondersteund op Windows 10 en Windows 11 apparaten die zijn ingeschreven bij Intune.

- Regels voor het verminderen van kwetsbaarheid voor aanvallen

Beschikbare profielen voor dit platform zijn onder andere:

Regels voor kwetsbaarheid voor aanvallen verminderen : configureer instellingen voor regels voor het verminderen van kwetsbaarheid voor aanvallen die gericht zijn op gedrag dat malware en schadelijke apps doorgaans gebruiken om computers te infecteren, waaronder:

- Uitvoerbare bestanden en scripts die worden gebruikt in Office-apps of web-e-mail die proberen bestanden te downloaden of uit te voeren

- Verborgen of anderszins verdachte scripts

- Gedrag dat apps meestal niet starten tijdens normaal dagelijks werk

Het verminderen van de kwetsbaarheid voor aanvallen betekent dat aanvallers minder manieren bieden om aanvallen uit te voeren.

Gedrag samenvoegen voor regels voor het verminderen van kwetsbaarheid voor aanvallen in Intune:

Regels voor het verminderen van kwetsbaarheid voor aanvallen ondersteunen een samenvoeging van instellingen van verschillende beleidsregels om een superset van beleid voor elk apparaat te maken. Instellingen die niet conflicteren, worden samengevoegd, terwijl instellingen die conflicteren niet worden toegevoegd aan de superset van regels. Als twee beleidsregels voorheen conflicten bevatten voor één instelling, werden beide beleidsregels gemarkeerd als conflict en werden er geen instellingen van een van beide profielen geïmplementeerd.

Het samenvoeggedrag van regels voor het verminderen van de kwetsbaarheid voor aanvallen is als volgt:

- Regels voor het verminderen van kwetsbaarheid voor aanvallen van de volgende profielen worden geëvalueerd voor elk apparaat waarvoor de regels van toepassing zijn:

- Apparaten > Configuratiebeleid > Eindpuntbeveiligingsprofiel > Microsoft Defender Exploit Guard >Kwetsbaarheid voor aanvallen verminderen

- Eindpuntbeveiliging > Beleid voor het verminderen van > kwetsbaarheid voor aanvallen Regels voor het verminderen van kwetsbaarheid

- Eindpuntbeveiligingsbasislijnen >> Microsoft Defender voor Eindpunt Regels voor het verminderen van kwetsbaarheid voor aanvallen volgens basislijn>.

- Instellingen die geen conflicten hebben, worden toegevoegd aan een superset van beleid voor het apparaat.

- Wanneer twee of meer beleidsregels conflicterende instellingen hebben, worden de conflicterende instellingen niet toegevoegd aan het gecombineerde beleid, terwijl instellingen die geen conflict veroorzaken, worden toegevoegd aan het supersetbeleid dat van toepassing is op een apparaat.

- Alleen de configuraties voor conflicterende instellingen worden tegengehouden.

Apparaatbeheer : met instellingen voor apparaatbeheer kunt u apparaten configureren voor een gelaagde benadering om verwisselbare media te beveiligen. Microsoft Defender voor Eindpunt biedt meerdere bewakings- en controlefuncties om te voorkomen dat bedreigingen in niet-geautoriseerde randapparatuur uw apparaten in gevaar brengen.

Intune profielen voor ondersteuning voor apparaatbeheer:

- Beleidssamenvoeging voor USB-apparaat-id's.

- Herbruikbare instellingen

Zie de volgende artikelen in de Defender-documentatie voor meer informatie over Microsoft Defender voor Eindpunt apparaatbeheer:

App- en browserisolatie: beheer instellingen voor Windows Defender Application Guard (Application Guard), als onderdeel van Defender voor Eindpunt. Application Guard helpt oude en nieuwe aanvallen te voorkomen en kan door ondernemingen gedefinieerde sites isoleren als niet-vertrouwd terwijl wordt gedefinieerd welke sites, cloudresources en interne netwerken worden vertrouwd.

Zie Application Guard in de documentatie voor Microsoft Defender voor Eindpunt voor meer informatie.

Toepassingsbeheer : instellingen voor toepassingsbeheer kunnen helpen beveiligingsrisico's te beperken door de toepassingen te beperken die gebruikers kunnen uitvoeren en de code die wordt uitgevoerd in de System Core (kernel). Instellingen beheren waarmee niet-ondertekende scripts en MSA's kunnen worden geblokkeerd en Windows PowerShell kunnen worden beperkt tot uitvoering in de modus Beperkte taal.

Zie Toepassingsbeheer in de documentatie voor Microsoft Defender voor Eindpunt voor meer informatie.

Opmerking

Als u deze instelling gebruikt, vraagt AppLocker CSP-gedrag eindgebruikers momenteel om hun computer opnieuw op te starten wanneer een beleid wordt geïmplementeerd.

Exploit Protection : instellingen voor exploitbeveiliging kunnen helpen beschermen tegen malware die gebruikmaakt van aanvallen om apparaten te infecteren en zich te verspreiden. Exploit Protection bestaat uit veel oplossingen die van toepassing kunnen zijn op het besturingssysteem of afzonderlijke apps.

Webbeveiliging (Microsoft Edge (oudere versie)): instellingen die u kunt beheren voor webbeveiliging in Microsoft Defender voor Eindpunt netwerkbeveiliging configureren om uw machines te beveiligen tegen webbedreigingen. Wanneer u Microsoft Edge of browsers van derden zoals Chrome en Firefox integreert, stopt webbeveiliging webbedreigingen zonder een webproxy en kunnen computers worden beschermd terwijl ze afwezig of on-premises zijn. Webbeveiliging stopt de toegang tot:

- Phishingsites

- Malwarevectoren

- Exploit sites

- Niet-vertrouwde sites of sites met een lage reputatie

- Sites die u hebt geblokkeerd met behulp van een aangepaste indicatorlijst.

Zie Webbeveiliging in de documentatie voor Microsoft Defender voor Eindpunt voor meer informatie.

Apparaten die worden beheerd door het beheer van beveiligingsinstellingen van Defender voor Eindpunt

Wanneer u het scenario Beveiligingsbeheer voor Microsoft Defender voor Eindpunt gebruikt ter ondersteuning van apparaten die door Defender worden beheerd en die niet zijn ingeschreven bij Intune, kunt u het Windows-platform gebruiken om instellingen te beheren op apparaten waarop Windows 10, Windows 11 en Windows Server wordt uitgevoerd. Zie voor meer informatie ASR-regels ondersteunde besturingssystemen in de documentatie over Windows Threat Protection.

Ondersteunde profielen voor dit scenario zijn onder andere:

-

Regels voor kwetsbaarheid voor aanvallen verminderen : configureer instellingen voor regels voor het verminderen van kwetsbaarheid voor aanvallen die gericht zijn op gedrag dat malware en schadelijke apps doorgaans gebruiken om computers te infecteren, waaronder:

- Uitvoerbare bestanden en scripts die worden gebruikt in Office-apps of web-e-mail die proberen bestanden te downloaden of uit te voeren.

- Verborgen of anderszins verdachte scripts.

- Gedrag dat apps meestal niet starten tijdens normaal dagelijks werk Het verminderen van uw kwetsbaarheid voor aanvallen betekent dat aanvallers minder manieren bieden om aanvallen uit te voeren.

Belangrijk

Alleen het profiel Regels voor het verminderen van kwetsbaarheid voor aanvallen wordt ondersteund door beveiligingsbeheer voor Microsoft Defender voor Eindpunt. Alle andere profielen voor het verminderen van kwetsbaarheid voor aanvallen worden niet ondersteund.

Apparaten die worden beheerd door Configuration Manager

Kwetsbaarheid voor aanvallen verminderen

Ondersteuning voor apparaten die worden beheerd door Configuration Manager is in preview.

Beheer instellingen voor het verminderen van kwetsbaarheid voor aanvallen voor Configuration Manager apparaten wanneer u tenantkoppeling gebruikt.

Beleidspad:

- Eindpuntbeveiliging>: surface reduction > Windows (ConfigMgr)

Profielen:

- Isolatie van apps en browsers (ConfigMgr)

- Regels voor het verminderen van kwetsbaarheid voor aanvallen(ConfigMgr)

- Exploit Protection(ConfigMgr)(preview)

- Webbeveiliging (ConfigMgr)(preview)

Vereiste versie van Configuration Manager:

- Configuration Manager huidige vertakkingsversie 2006 of hoger

Ondersteunde Configuration Manager apparaatplatforms:

- Windows 10 en later (x86, x64, ARM64)

- Windows 11 en hoger (x86, x64, ARM64)

Herbruikbare instellingengroepen voor apparaatbeheerprofielen

In openbare preview ondersteunen apparaatbeheerprofielen het gebruik van herbruikbare instellingengroepen om instellingen te beheren voor de volgende instellingengroepen op apparaten voor het Windows-platform :

Printerapparaat: de volgende profielinstellingen voor apparaatbeheer zijn beschikbaar voor printerapparaten:

- PrimaryId

- PrinterConnectionID

- VID_PID

Zie Overzicht van printerbeveiliging in de documentatie voor Microsoft Defender voor Eindpunt voor meer informatie over opties voor printerapparaten.

Verwisselbare opslag: de volgende profielinstellingen voor apparaatbeheer zijn beschikbaar in voor verwisselbare opslag:

- Apparaatklasse

- Apparaat-id

- Hardware-id

- Exemplaar-id

- Primaire id

- Product-ID

- Serienummer

- Leverancier-id

- Leverancier-id en product-id

Zie Microsoft Defender voor Eindpunt Device Control Removable Storage Access Control in de documentatie over Microsoft Defender voor Eindpunt voor meer informatie over opties voor verwisselbare opslag.

Wanneer u een herbruikbare instellingengroep met een apparaatbeheerprofiel gebruikt, configureert u Acties om te definiëren hoe de instellingen in deze groepen worden gebruikt.

Elke regel die u aan het profiel toevoegt, kan zowel herbruikbare instellingengroepen als afzonderlijke instellingen bevatten die rechtstreeks aan de regel worden toegevoegd. Overweeg echter om elke regel te gebruiken voor herbruikbare instellingengroepen of om instellingen te beheren die u rechtstreeks aan de regel toevoegt. Deze scheiding kan helpen bij het vereenvoudigen van toekomstige configuraties of wijzigingen die u kunt aanbrengen.

Zie Herbruikbare groepen instellingen gebruiken met Intune-beleid voor hulp bij het configureren van herbruikbare groepen en het toevoegen ervan aan dit profiel.

Uitsluitingen voor regels voor het verminderen van kwetsbaarheid voor aanvallen

Intune ondersteunt de volgende twee instellingen om specifieke bestands- en mappaden uit te sluiten van evaluatie door regels voor het verminderen van kwetsbaarheid voor aanvallen:

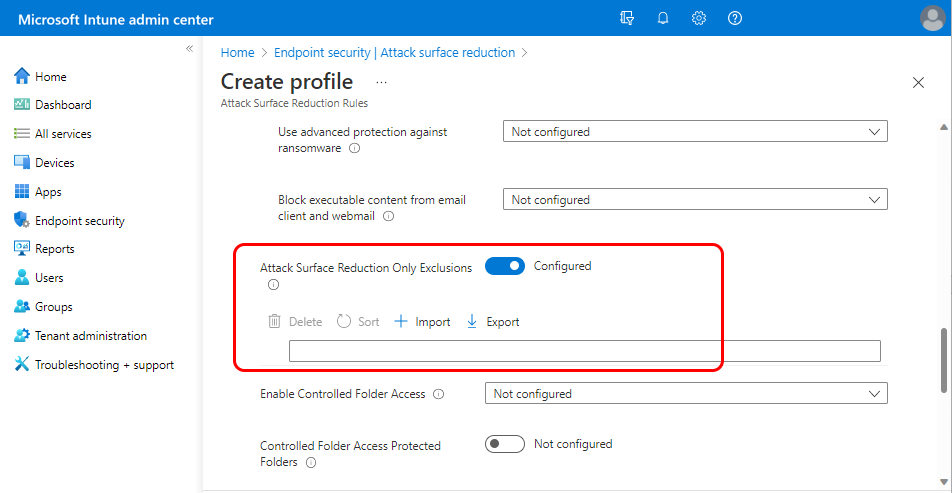

Globaal: Gebruik alleen uitsluitingen voor kwetsbaarheid voor aanvallen verminderen.

Wanneer aan een apparaat ten minste één beleid is toegewezen waarmee alleen uitsluitingen voor kwetsbaarheid voor aanvallen worden geconfigureerd, zijn de geconfigureerde uitsluitingen van toepassing op alle regels voor het verminderen van kwetsbaarheid voor aanvallen die gericht zijn op dat apparaat. Dit gedrag treedt op omdat apparaten een superset van regelinstellingen voor het verminderen van kwetsbaarheid voor aanvallen ontvangen van alle toepasselijke beleidsregels en de uitsluitingen van instellingen niet kunnen worden beheerd voor afzonderlijke instellingen. Als u wilt voorkomen dat uitsluitingen worden toegepast op alle instellingen op een apparaat, gebruikt u deze instelling niet. Configureer in plaats daarvan ASR Only Per Rule Exclusions voor afzonderlijke instellingen.

Zie de documentatie voor de Defender CSP: Defender/AttackSurfaceReductionOnlyExclusions voor meer informatie.

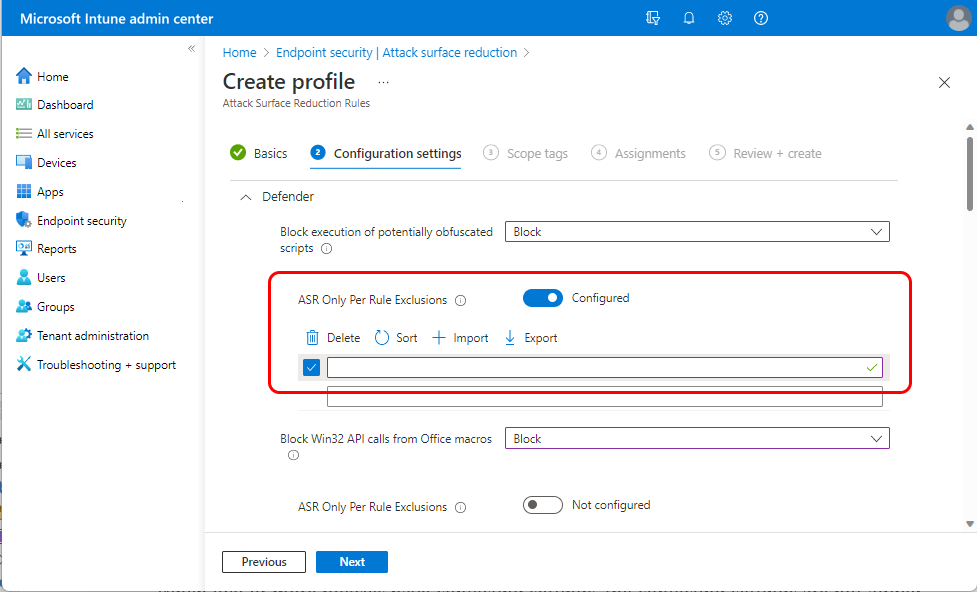

Afzonderlijke instellingen: ASR alleen per regeluitsluitingen gebruiken

Wanneer u een toepasselijke instelling in een regelprofiel voor het verminderen van kwetsbaarheid voor aanvallen instelt op iets anders dan Niet geconfigureerd, biedt Intune de optie om ALLEEN ASR-uitsluitingen per regel te gebruiken voor die afzonderlijke instelling. Met deze optie kunt u een uitsluiting van bestanden en mappen configureren die zijn geïsoleerd voor afzonderlijke instellingen, wat in tegenstelling tot het gebruik van de algemene instelling Attack Surface Reduction Only Exclusions die de uitsluitingen toepast op alle instellingen op het apparaat.

ASR Only Per Rule Exclusions is standaard ingesteld op Niet geconfigureerd.

Belangrijk

ASR-beleid biedt geen ondersteuning voor samenvoegfunctionaliteit voor ASR Only Per Rule-uitsluitingen en een beleidsconflict kan het gevolg zijn wanneer meerdere beleidsregels die ASR Only Per Rule-uitsluitingen configureren voor hetzelfde apparaatconflict. Om conflicten te voorkomen, combineert u de configuraties voor ASR Only Per Rule Exclusions in één ASR-beleid. We onderzoeken het toevoegen van beleidssamenvoeging voor ASR Only Per Rule Exclusions in een toekomstige update.

Beleidssamenvoeging voor instellingen

Samenvoeging van beleid helpt conflicten te voorkomen wanneer meerdere profielen die van toepassing zijn op hetzelfde apparaat dezelfde instelling met verschillende waarden configureren, waardoor er een conflict ontstaat. Om conflicten te voorkomen, evalueert Intune de toepasselijke instellingen van elk profiel dat van toepassing is op het apparaat. Deze instellingen worden vervolgens samengevoegd tot één superset met instellingen.

Voor het beleid voor het verminderen van kwetsbaarheid voor aanvallen ondersteunen de volgende profielen het samenvoegen van beleid:

- Apparaatbeheer

Beleidssamenvoeging voor apparaatbeheerprofielen

Apparaatbeheerprofielen ondersteunen het samenvoegen van beleid voor USB-apparaat-id's. De profielinstellingen waarmee apparaat-id's worden beheerd en die het samenvoegen van beleid ondersteunen, zijn onder andere:

- Installatie van hardwareapparaten toestaan op apparaat-id's

- Installatie van hardwareapparaten blokkeren op apparaat-id's

- Installatie van hardwareapparaten op installatieklassen toestaan

- Installatie van hardwareapparaten blokkeren op installatieklassen

- Installatie van hardwareapparaten toestaan op apparaatexemplaren-id's

- Installatie van hardwareapparaten blokkeren op apparaatexemplaren-id's

Beleidssamenvoeging is van toepassing op de configuratie van elke instelling in de verschillende profielen die die specifieke instelling toepassen op een apparaat. Het resultaat is één lijst voor elk van de ondersteunde instellingen die op een apparaat worden toegepast. Bijvoorbeeld:

Beleidssamenvoeging evalueert de lijsten met installatieklassen die zijn geconfigureerd in elk exemplaar van Installatie van hardwareapparaten toestaan door installatieklassen die van toepassing zijn op een apparaat. De lijsten worden samengevoegd in één acceptatielijst waarin dubbele installatieklassen worden verwijderd.

Het verwijderen van duplicaten uit de lijst wordt uitgevoerd om de veelvoorkomende bron van conflicten te verwijderen. De gecombineerde acceptatielijst wordt vervolgens aan het apparaat geleverd.

Met beleidssamenvoeging worden de configuraties van verschillende instellingen niet vergeleken of samengevoegd. Bijvoorbeeld:

In het eerste voorbeeld, waarin meerdere lijsten van installatieklassen voor hardwareapparaten toestaan zijn samengevoegd in één lijst, hebt u verschillende exemplaren van Installatie van hardwareapparaten blokkeren door installatieklassen die van toepassing zijn op hetzelfde apparaat. Alle gerelateerde bloklijsten worden samengevoegd tot één blokkeringslijst voor het apparaat dat vervolgens op het apparaat wordt geïmplementeerd.

- De acceptatielijst voor installatieklassen wordt niet vergeleken of samengevoegd met de blokkeringslijst voor installatieklassen.

- In plaats daarvan ontvangt het apparaat beide lijsten, omdat ze afkomstig zijn van twee verschillende instellingen. Het apparaat dwingt vervolgens de meest beperkende instelling af voor installatie door installatieklassen.

In dit voorbeeld overschrijft een installatieklasse die is gedefinieerd in de blokkeringslijst, dezelfde installatieklasse als deze wordt gevonden in de acceptatielijst. Het resultaat is dat de installatieklasse wordt geblokkeerd op het apparaat.

Volgende stappen

Eindpuntbeveiligingsbeleid configureren.

Bekijk details voor de instellingen in profielen voor profielen voor het verminderen van kwetsbaarheid voor aanvallen.