Verificatie configureren in een voorbeeld iOS Swift-app met behulp van Azure AD B2C

Dit artikel gebruikt een voorbeeld van een iOS Swift toepassing om aan te tonen hoe u de verificatie van Azure Active Directory B2C (Azure AD B2C) kunt toevoegen aan uw webtoepassingen.

Overzicht

OpenID Connect (OIDC) is een verificatieprotocol dat is gebaseerd op OAuth 2.0. U kunt OIDC gebruiken om gebruikers veilig aan te melden bij een toepassing. Dit voorbeeld van een mobiele app maakt gebruik van de Microsoft Authentication Library (MSAL) met de OIDC-autorisatiecode Proof Key for Code Exchange (PKCE) stroom. MSAL is een door Microsoft geleverde bibliotheek die het toevoegen van verificatie- en autorisatieondersteuning aan mobiele apps vereenvoudigt.

De aanmeldingsstroom omvat de volgende stappen:

- Gebruikers openen de app en selecteren aanmelding.

- De app opent de systeembrowser van het mobiele apparaat en start een verificatieaanvraag voor Azure AD B2C.

- Gebruikers registreren of melden zich aan, het wachtwoord opnieuw instellen of zich aanmelden met een sociaal account.

- Nadat gebruikers zich hebben aangemeld, retourneert Azure AD B2C een autorisatiecode naar de app.

- De app voert de volgende acties uit:

- Hiermee worden de autorisatiecode voor een id-token, toegangstoken en vernieuwingstoken uitgewisseld.

- Het leest de id-tokenclaims.

- De tokens worden opgeslagen in een cache in het geheugen voor later gebruik.

Overzicht van app-registratie

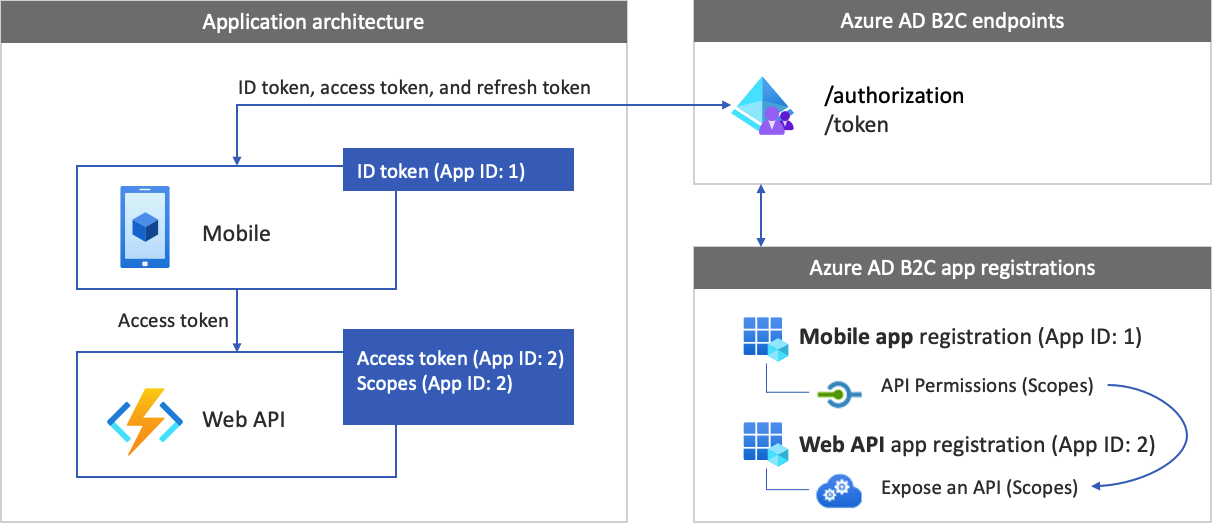

Als u wilt dat de app zich kan aanmelden met Azure AD B2C en een web-API kan aanroepen, registreert u twee toepassingen in de Azure AD B2C-directory:

Met de registratie van de mobiele app kan uw app zich aanmelden met Azure AD B2C. Tijdens de app-registratie geeft u de omleidings-URI op. De omleidings-URI is het eindpunt waarnaar gebruikers worden omgeleid door Azure AD B2C nadat ze zich met Azure AD B2C hebben geverifieerd. Het app-registratieproces genereert een toepassings-id, ook wel de client-id genoemd, waarmee uw toepassing op unieke wijze wordt aangeduid (bijvoorbeeld app-id: 1).

Met de registratie van een web-API kan de app een beveiligde web-API aanroepen. De registratie maakt de web-API-machtigingen (bereiken) beschikbaar. Het app-registratieproces genereert een toepassings-id, waarmee uw web-API op unieke wijze wordt aangeduid (bijvoorbeeld app-id: 2). Verleen uw app (app-id: 1) machtigingen voor de web-API-bereiken (app-id: 2).

De registratie en architectuur van de toepassing worden geïllustreerd in de volgende diagrammen:

Aanroepen naar een web-API

Nadat de verificatie is voltooid, communiceren gebruikers met de app, die een beveiligde web-API aanroept. De web-API maakt gebruik van verificatie via een Bearer-token. Het Bearer-token is het toegangstoken dat de app van Azure AD B2C heeft gekregen. De app geeft het token door in de autorisatieheader van de HTTPS-aanvraag.

Authorization: Bearer <access token>

Als het bereik van het toegangstoken niet overeenkomt met de bereiken van de web-API, verkrijgt de verificatiebibliotheek een nieuw toegangstoken met de juiste bereiken.

De afmeldingsstroom

De afmeldingsstroom omvat de volgende stappen:

- Gebruikers melden zich af vanuit de app.

- De app wist de sessieobjecten en de verificatiebibliotheek wist de tokencache.

- De app brengt gebruikers naar het afmeldingseindpunt van Azure AD B2C om de Azure AD B2C-sessie te beëindigen.

- Gebruikers worden teruggeleid naar de app.

Vereisten

Een computer met:

- Xcode 13 of later.

- CocoaPods afhankelijkheidsmanager voor Swift- en Objective-C Cocoa-projecten.

Stap 1: Uw gebruikersstroom configureren

Wanneer gebruikers zich proberen aan te melden bij uw app, start de app een verificatieaanvraag naar het autorisatie-eindpunt via een gebruikersstroom. De gebruikersstroom definieert en bepaalt de gebruikerservaring. Nadat gebruikers de gebruikersstroom hebben voltooid, genereert Azure AD B2C een token en leidt het gebruikers vervolgens terug naar de toepassing.

Maak een gebruikersstroom of een aangepast beleid als u dit nog niet hebt gedaan. Herhaal de stappen om de volgende drie afzonderlijke gebruikersstromen te maken:

- Een gecombineerde gebruikersstroom voor aanmelden en registreren, zoals

susi. Deze gebruikersstroom ondersteunt ook de ervaring Wachtwoord vergeten. - Een gebruikersstroom voor profielbewerking, zoals

edit_profile. - Een gebruikersstroom voor Wachtwoord opnieuw instellen, zoals

reset_password.

Azure AD B2C voegt B2C_1_ vóór de naam van de gebruikersstroom toe.

susi wordt bijvoorbeeld B2C_1_susi.

Stap 2: Mobiele apps registreren

Maak de mobiele app en de registratie van de web-API-toepassing en geef de bereiken van uw web-API op.

Stap 2.1: Web-API-app registreren

Voer de volgende stappen uit om de registratie van de web-API-app (app-id: 2) te maken:

Meld u aan bij de Azure-portal.

Zorg ervoor dat u de map gebruikt die uw Azure AD B2C-tenant bevat. Selecteer het pictogram Directory's en abonnementen op de portalwerkbalk.

Ga op de pagina Portalinstellingen | Directory's en abonnementen naar uw Azure AD B2C-directory in de lijst Mapnaam en selecteer vervolgens Omzetten.

Zoek en selecteer Azure AD B2C in de Azure-portal.

Selecteer App-registraties en selecteer vervolgens Nieuwe registratie.

Voer bij Naam een naam in voor de toepassing (bijvoorbeeld my-api1). Laat de standaardwaarden voor omleidings-URI en ondersteunde accounttypen staan.

Selecteer Registreren.

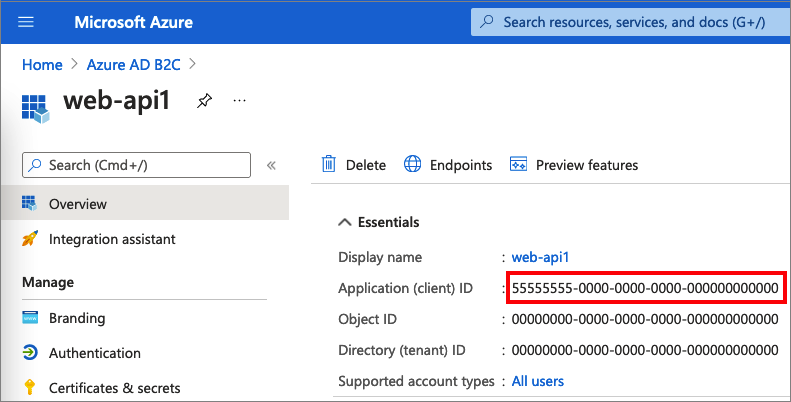

Nadat de app-registratie is voltooid, selecteert u Overzicht.

Noteer voor later gebruik de waarde van de toepassings-id (client) wanneer u de webtoepassing configureert.

Stap 2.2: Bereiken van een web-API-app configureren

Selecteer de my-api1-toepassing die u hebt gemaakt (app-id: 2) om de overzichtspagina te openen.

Selecteer onder BeherenEen API beschikbaar maken.

Selecteer naast URI voor de toepassings-id de link Instellen. Vervang de standaardwaarde (GUID) door een unieke naam (bijvoorbeeld tasks-api) en selecteer Opslaan.

Wanneer uw webtoepassing een toegangstoken voor de web-API aanvraagt, moet deze de URI toevoegen als het voorvoegsel voor elk bereik dat u voor de API definieert.

Onder Bereiken die door deze API worden bepaald selecteert u Een bereik toevoegen.

Een bereik maken waarin leestoegang tot de API wordt gedefinieerd:

- Voer voor bereiknaamtasks.read in.

- Voer leestoegang tot taken-API in voor Beheerderstoestemming weergavenaam.

- Voer voor Beheerderstoestemming beschrijvingleestoegang tot de taken-API in.

Selecteer Bereik toevoegen.

Selecteer Bereik toevoegen en voeg vervolgens een bereik toe dat leestoegang tot de API definieert:

- Voer voor Bereiknaamtasks.write in.

- Voer voor Beheerderstoestemming weergavenaamschrijftoegang tot taken-API in.

- Voer voor Beschrijving beheerderstoestemmingStaat schrijftoegang tot de Tasks-API toe in.

Selecteer Bereik toevoegen.

Stap 2.3: De mobiele app registreren

Ga als volgt te werk om de registratie van de mobiele app te maken:

- Meld u aan bij de Azure-portal.

- Selecteer App-registraties en selecteer vervolgens Nieuwe registratie.

- Voer onder Naam een naam in voor de toepassing (bijvoorbeeld iOS-app1).

- Selecteer onder Ondersteunde accounttypenAccounts in een identiteitsprovider of organisatieadreslijst (voor het verifiëren van gebruikers met gebruikersstromen) .

- Selecteer onder Omleidings-URIOpenbare client/systeemeigen (mobiel & bureaublad) en voer vervolgens

msauth.com.microsoft.identitysample.MSALiOS://authin het URL-vak. - Selecteer Registreren.

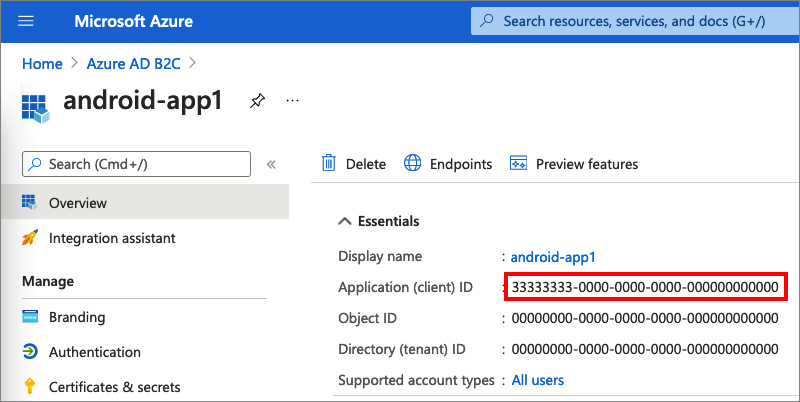

- Nadat de app-registratie is voltooid, selecteert u Overzicht.

- Noteer voor later gebruik de toepassings-id (client) wanneer u de webtoepassing configureert.

Stap 2.4: De machtigingen voor de mobiele app verlenen voor de web-API

Voer de volgende stappen uit om uw app (App-id: 1) machtigingen te verlenen:

Selecteer App-registraties en selecteer vervolgens de app die u hebt gemaakt (App-id: 1).

Selecteer onder Beheren de optie API-machtigingen.

Selecteer onder Geconfigureerde machtigingen de optie Een machtiging toevoegen.

Selecteer het tabblad Mijn API's.

Selecteer de API (App-id: 2) waarvoor aan de webclienttoepassing toegang moet worden verleend. Voer bijvoorbeeld my-api1 in.

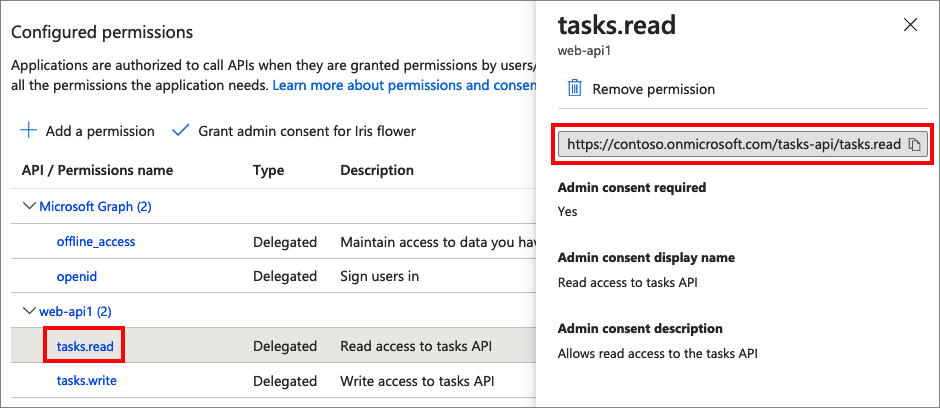

Vouw onder Machtigingtaken uit en selecteer vervolgens de bereiken die u eerder hebt gedefinieerd (bijvoorbeeld tasks.read en tasks.write).

Selecteer Machtigingen toevoegen.

Selecteer Beheerderstoestemming verlenen voor <naam van uw tenant>.

Selecteer Ja.

Selecteer Vernieuwen en controleer vervolgens of voor beide bereiken Verleend voor... wordt weergegeven onder Status.

Selecteer uw bereik in de lijst geconfigureerde machtigingen en kopieer vervolgens de volledige naam van het bereik.

Stap 3: De voorbeeld web-API configureren

Dit voorbeeld verkrijgt een toegangstoken met de relevante bereiken, die de mobiele app kan gebruiken voor een web-API. Ga als volgt te werk om een web-API aan te roepen vanuit code:

- Gebruik een bestaande web-API of maak een nieuwe. Zie Verificatie inschakelen in uw eigen web-API met behulp van Azure AD B2C voor meer informatie.

- Wijzig de voorbeeldcode om een web-API aan te roepen.

- Nadat u de web-API hebt geconfigureerd, kopieert u de URI van het web-API-eindpunt. In de volgende stappen gebruikt u het web-API-eindpunt.

Tip

Als u geen web-API hebt, kunt u dit voorbeeld nog steeds uitvoeren. In dit geval retourneert de app het toegangstoken, maar kan de web-API niet worden aangeroepen.

Stap 4: Het voorbeeld van de mobiele iOS-app ophalen

Download het .zip-bestand of kloon de voorbeeld webtoepassing vanuit GitHub repo.

git clone https://github.com/Azure-Samples/active-directory-b2c-ios-swift-native-msalGebruik CocoaPods om de MSAL-bibliotheek te installeren. Ga naar de hoofdmap van het project in een terminalvenster. Deze map bevat het podfile-bestand. Voer de volgende opdracht uit:

pod installOpen de

MSALiOS.xcworkspacewerkruimte met Xcode.

Stap 5: De voorbeeld mobiele app configureren

Open het bestand ViewController.swift. Het bestand ViewController klasseleden bevat informatie over uw Azure AD B2C-id-provider. De mobiele app gebruikt deze informatie om een vertrouwensrelatie tot stand te brengen met Azure AD B2C, gebruikers aan te melden en af te melden, tokens te verkrijgen en deze te valideren.

Werk de volgende klasseleden bij:

| Sleutel | Waarde |

|---|---|

| kTenantName | De volledige tenantnaam van uw Azure AD B2C-tenant (bijvoorbeeld contoso.onmicrosoft.com). |

| kAuthorityHostName | Het eerste deel van uw Azure AD B2C-tenantnaam (bijvoorbeeld contoso.b2clogin.com). |

| kClientID | De id van de mobiele app uit stap 2.3. |

| kRedirectUri | De omleidings-URI van de mobiele app vanuit stap 2.3, msauth.com.microsoft.identitysample.MSALiOS://auth. |

| kSignupOrSigninPolicy | De gebruikersstroom voor registratie of aanmelding of het aangepaste beleid dat u in stap 1 hebt gemaakt. |

| kEditProfilePolicy | De profiel bewerken gebruikersstroom of het aangepaste beleid dat u in stap 1 hebt gemaakt. |

| kGraphURI | (Optioneel) Het web-API-eindpunt dat u in stap 3 hebt gemaakt (bijvoorbeeld https://contoso.azurewebsites.net/hello). |

| kScopes | De web-API-bereiken die u in stap 2.4 hebt gemaakt. |

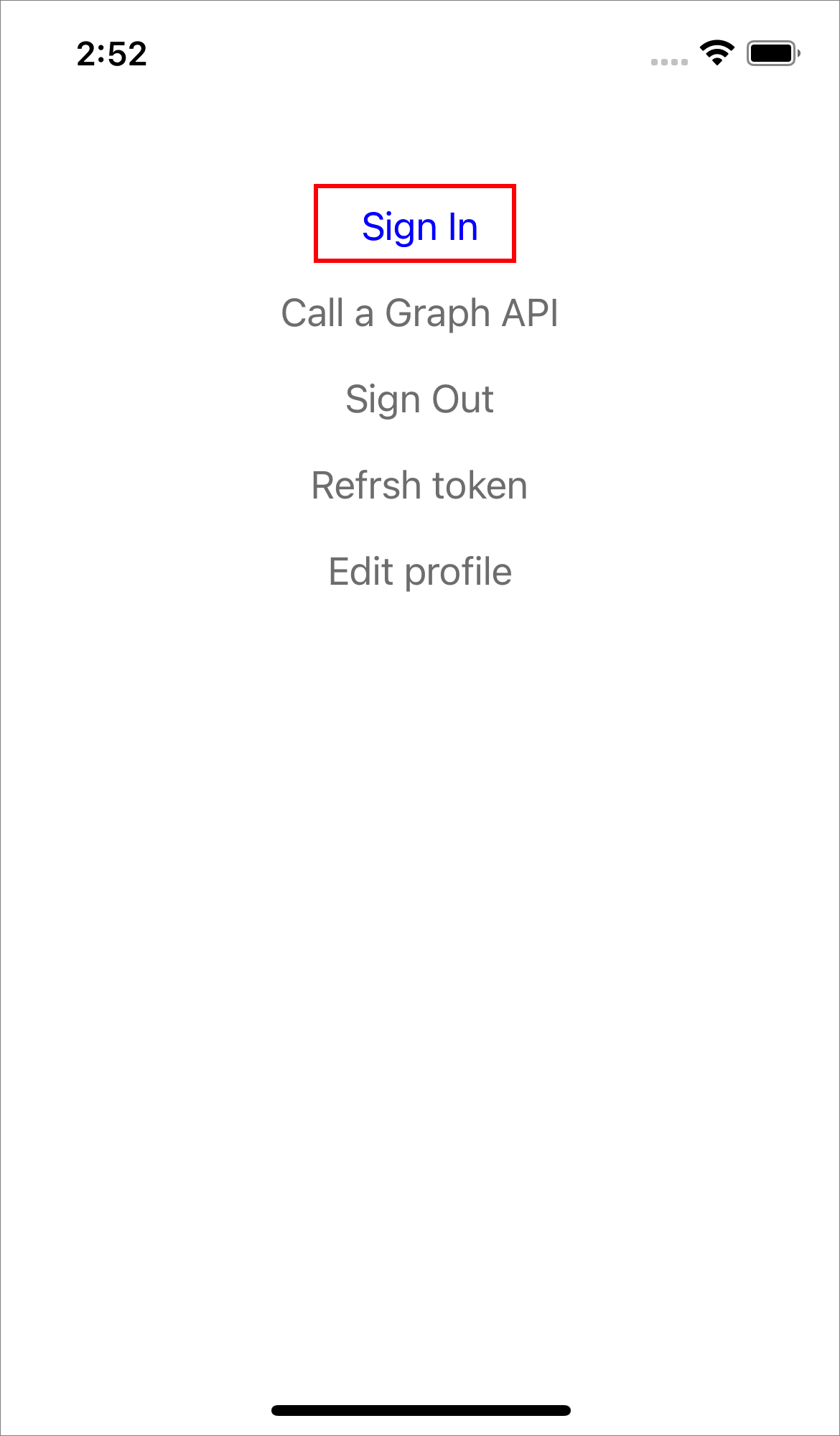

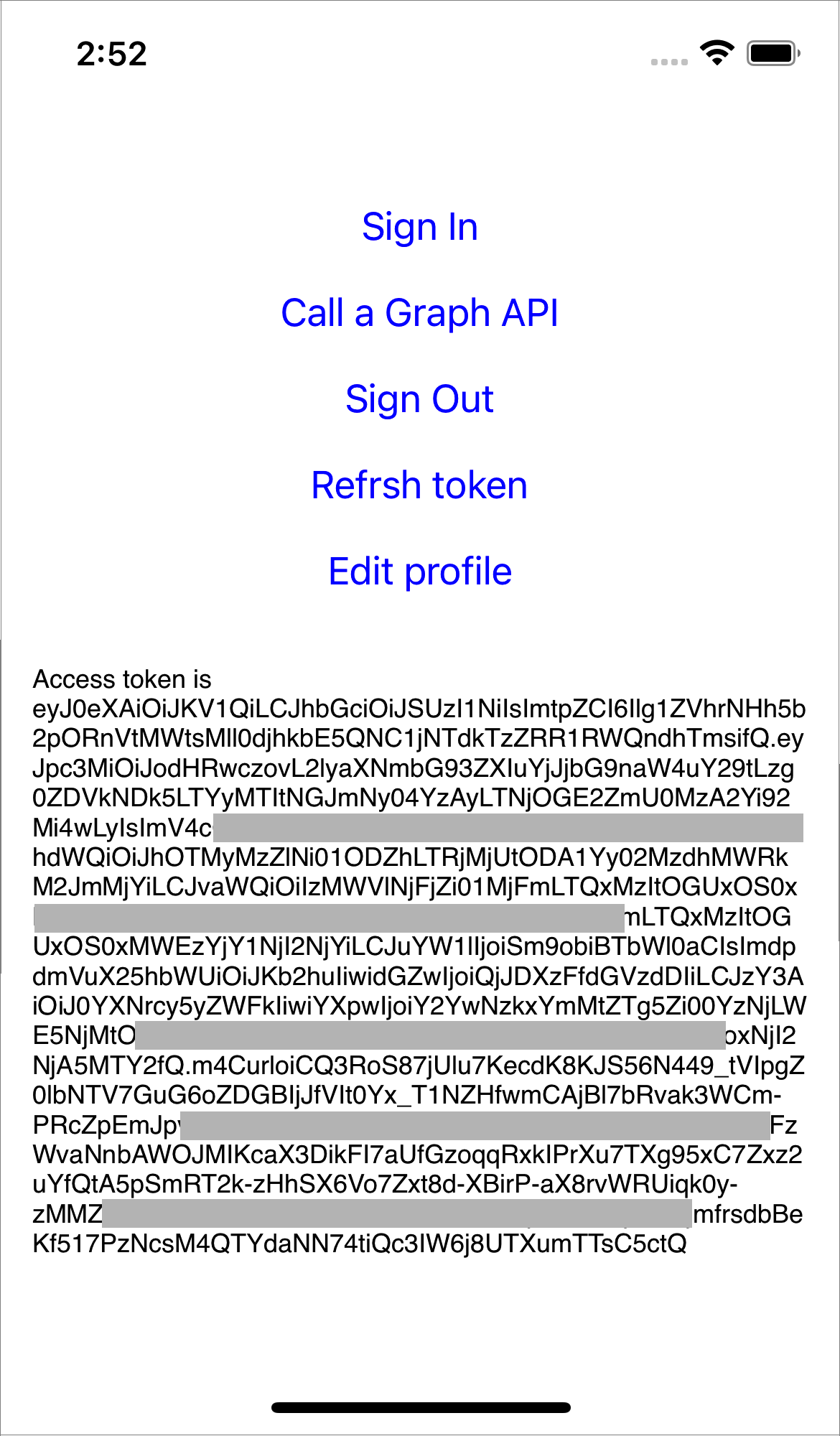

Stap 6: de mobiele app uitvoeren en testen

Bouw en voer het project uit met een simulator van een verbonden iOS-apparaat.

Selecteer Aanmelden en registreer u of meld u vervolgens aan met uw lokaal of sociale account van Azure AD B2C.

Als de verificatie is geslaagd, staat uw weergavenaam in de navigatiebalk.

Volgende stappen

Leer hoe u het volgende doet: