Verificatieopties zonder wachtwoord voor Microsoft Entra ID

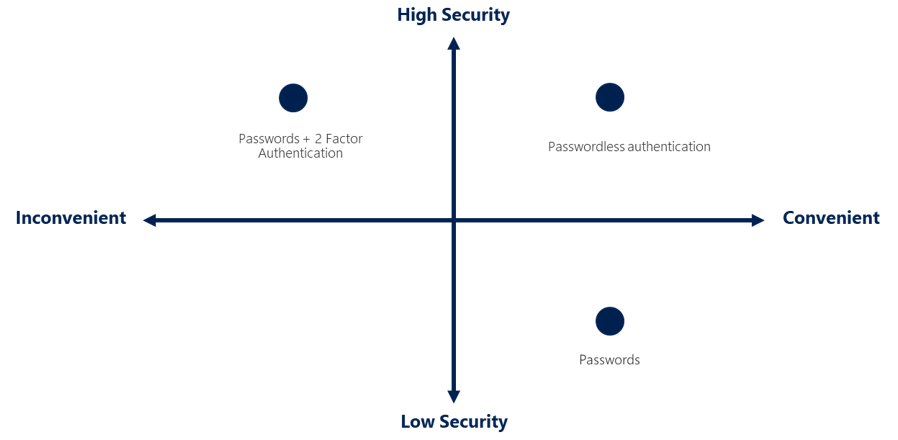

Functies zoals meervoudige verificatie (MFA) zijn een uitstekende manier om uw organisatie te beveiligen, maar gebruikers raken vaak gefrustreerd over de extra beveiligingslaag om hun wachtwoorden te onthouden. Verificatiemethoden zonder wachtwoord zijn handiger omdat het wachtwoord wordt verwijderd en vervangen door iets dat u hebt of iets wat u wel of niet weet.

| Verificatie | Iets dat u hebt | Iets wat u bent of weet |

|---|---|---|

| Zonder wachtwoord | Windows 10-apparaat, telefoon of beveiligingssleutel | Biometrische of pincode |

Elke organisatie heeft verschillende behoeften als het gaat om verificatie. Microsoft Entra ID en Azure Government integreren de volgende verificatieopties zonder wachtwoord:

- Windows Hello voor Bedrijven

- Platformreferenties voor macOS

- Platform-eenmalige aanmelding (PSSO) voor macOS met smartcardverificatie

- Microsoft Authenticator

- Wachtwoordsleutels (FIDO2)

- Verificatie op basis van certificaat

Windows Hello voor Bedrijven

Windows Hello voor Bedrijven is ideaal voor informatiewerkers die hun eigen Windows-pc hebben. De biometrische en pincodereferenties zijn rechtstreeks gekoppeld aan de pc van de gebruiker, waardoor toegang van anderen dan de eigenaar wordt voorkomen. Met PKI-integratie (Public Key Infrastructure) en ingebouwde ondersteuning voor eenmalige aanmelding (SSO) biedt Windows Hello voor Bedrijven een handige methode voor naadloze toegang tot bedrijfsresources on-premises en in de cloud.

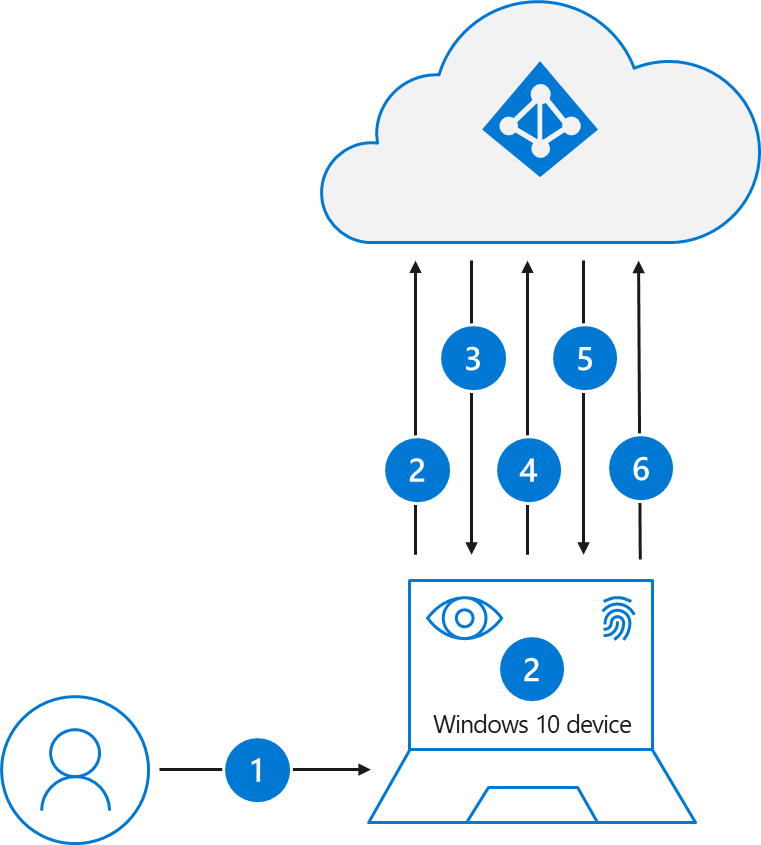

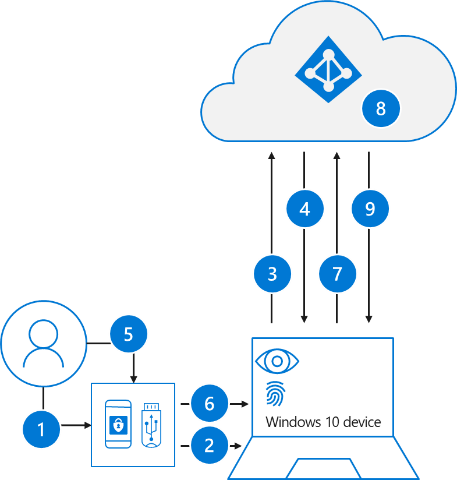

De volgende stappen laten zien hoe het aanmeldingsproces werkt met Microsoft Entra-id:

- Een gebruiker meldt zich aan bij Windows met behulp van biometrische of pincodebeweging. De beweging ontgrendelt de Windows Hello voor Bedrijven persoonlijke sleutel en wordt verzonden naar de cloudverificatiebeveiligingsondersteuningsprovider, de cloudverificatieprovider (CloudAP) genoemd. Zie Wat is een primair vernieuwingstoken? voor meer informatie over CloudAP.

- De CloudAP vraagt een nonce aan (een willekeurig willekeurig getal dat eenmaal kan worden gebruikt) van Microsoft Entra-id.

- Microsoft Entra-id retourneert een nonce die vijf minuten geldig is.

- CloudAP ondertekent de nonce met behulp van de persoonlijke sleutel van de gebruiker en retourneert de ondertekende nonce naar de Microsoft Entra-id.

- Microsoft Entra ID valideert de ondertekende nonce met behulp van de veilig geregistreerde openbare sleutel van de gebruiker op basis van de niet-handtekening. Microsoft Entra ID valideert de handtekening en valideert vervolgens de geretourneerde ondertekende nonce. Wanneer de nonce wordt gevalideerd, maakt Microsoft Entra-id een primair vernieuwingstoken (PRT) met een sessiesleutel die is versleuteld met de transportsleutel van het apparaat en retourneert deze naar de CloudAP.

- CloudAP ontvangt de versleutelde PULLT met sessiesleutel. CloudAP gebruikt de persoonlijke transportsleutel van het apparaat om de sessiesleutel te ontsleutelen en beveiligt de sessiesleutel met behulp van de Trusted Platform Module (TPM) van het apparaat.

- CloudAP retourneert een geslaagd verificatieantwoord op Windows. De gebruiker heeft vervolgens toegang tot Windows- en cloudtoepassingen en on-premises toepassingen met behulp van naadloze aanmelding (SSO).

De Windows Hello voor Bedrijven planningshandleiding kan worden gebruikt om u te helpen bij het nemen van beslissingen over het type Windows Hello voor Bedrijven implementatie en de opties die u moet overwegen.

Platformreferenties voor macOS

Platformreferenties voor macOS is een nieuwe mogelijkheid voor macOS die is ingeschakeld met behulp van de Microsoft Enterprise-extensie voor eenmalige aanmelding (SSOe). Het biedt een beveiligde enclave-ondersteunde cryptografische sleutel die wordt gebruikt voor eenmalige aanmelding in apps die gebruikmaken van Microsoft Entra ID voor verificatie. Het wachtwoord van het lokale account van de gebruiker wordt niet beïnvloed en is vereist om u aan te melden bij de Mac.

Met platformreferenties voor macOS kunnen gebruikers zonder wachtwoord gaan door Touch ID te configureren om het apparaat te ontgrendelen en phish-bestendige referenties te gebruiken op basis van Windows Hello voor Bedrijven technologie. Dit bespaart klantenorganisaties geld door de behoefte aan beveiligingssleutels te verwijderen en zero Trust-doelstellingen te verbeteren met behulp van integratie met de Secure Enclave.

Platformreferenties voor macOS kunnen ook worden gebruikt als phishingbestendige referentie voor gebruik in WebAuthn-uitdagingen, waaronder scenario's voor opnieuw verificatie van browsers. Beheerders van verificatiebeleid moeten de verificatiemethode voor wachtwoordsleutels (FIDO2) inschakelen ter ondersteuning van platformreferenties voor macOS als phishingbestendige referentie. Als u sleutelbeperkingsbeleid in uw FIDO-beleid gebruikt, moet u de AAGUID voor de macOS-platformreferentie toevoegen aan uw lijst met toegestane AAGUIDs: 7FD635B3-2EF9-4542-8D9D-164F2C771EFC.

- Een gebruiker ontgrendelt macOS met behulp van vingerafdruk of wachtwoordbeweging, waarmee de sleuteltas wordt ontgrendeld om toegang te bieden tot UserSecureEnclaveKey.

- De macOS vraagt een nonce aan (een willekeurig willekeurig getal dat slechts één keer kan worden gebruikt) van Microsoft Entra-id.

- Microsoft Entra-id retourneert een nonce die vijf minuten geldig is.

- Het besturingssysteem (OS) verzendt een aanmeldingsaanvraag naar Microsoft Entra-id met een ingesloten assertie die is ondertekend met de UserSecureEnclaveKey die zich in de Secure Enclave bevindt.

- Microsoft Entra ID valideert de ondertekende assertie met behulp van de veilig geregistreerde openbare sleutel van UserSecureEnclave-sleutel van de gebruiker. Microsoft Entra ID valideert de handtekening en nonce. Zodra de assertie is gevalideerd, maakt Microsoft Entra-id een primair vernieuwingstoken (PRT) dat is versleuteld met de openbare sleutel van de UserDeviceEncryptionKey die wordt uitgewisseld tijdens de registratie en stuurt het antwoord terug naar het besturingssysteem.

- Het besturingssysteem ontsleutelt en valideert het antwoord, haalt de SSO-tokens op, slaat deze op en deelt het met de SSO-extensie om eenmalige aanmelding te bieden. De gebruiker heeft toegang tot macOS-, cloud- en on-premises toepassingen met behulp van eenmalige aanmelding.

Raadpleeg macOS Platform SSO voor meer informatie over het configureren en implementeren van platformreferenties voor macOS.

Platform-eenmalige aanmelding voor macOS met SmartCard

Met platform-eenmalige aanmelding (PSSO) voor macOS kunnen gebruikers zonder wachtwoord gaan met behulp van de SmartCard-verificatiemethode. De gebruiker meldt zich aan bij de machine met behulp van een externe smartcard of een met smartcard compatibele harde token (zoals Yubikey). Zodra het apparaat is ontgrendeld, wordt de smartcard gebruikt met Microsoft Entra-id om eenmalige aanmelding toe te kennen aan alle apps die gebruikmaken van Microsoft Entra-id voor verificatie met behulp van verificatie op basis van certificaten (CBA). CBA moet worden geconfigureerd en ingeschakeld voor gebruikers om deze functie te laten werken. Zie Microsoft Entra-verificatie op basis van certificaten configureren voor het configureren van CBA.

Als u dit wilt inschakelen, moet een beheerder PSSO configureren met behulp van Microsoft Intune of een andere ondersteunde MDM-oplossing (Mobile Apparaatbeheer).

- Een gebruiker ontgrendelt macOS met behulp van een smartcardpin, waarmee de smartcard en de sleuteltas worden ontgrendeld om toegang te bieden tot apparaatregistratiesleutels die aanwezig zijn in Secure Enclave.

- De macOS vraagt een nonce aan (een willekeurig willekeurig getal dat slechts één keer kan worden gebruikt) van Microsoft Entra-id.

- Microsoft Entra-id retourneert een nonce die vijf minuten geldig is.

- Het besturingssysteem (OS) verzendt een aanmeldingsaanvraag naar Microsoft Entra-id met een ingesloten assertie die is ondertekend met het Microsoft Entra-certificaat van de gebruiker vanaf de smartcard.

- Microsoft Entra ID valideert de ondertekende assertie, handtekening en nonce. Zodra de assertie is gevalideerd, maakt Microsoft Entra-id een primair vernieuwingstoken (PRT) dat is versleuteld met de openbare sleutel van de UserDeviceEncryptionKey die wordt uitgewisseld tijdens de registratie en stuurt het antwoord terug naar het besturingssysteem.

- Het besturingssysteem ontsleutelt en valideert het antwoord, haalt de SSO-tokens op, slaat deze op en deelt het met de SSO-extensie om eenmalige aanmelding te bieden. De gebruiker heeft toegang tot macOS-, cloud- en on-premises toepassingen met behulp van eenmalige aanmelding.

Microsoft Authenticator

U kunt ook toestaan dat de telefoon van uw werknemer een verificatiemethode zonder wachtwoord wordt. U kunt de Authenticator-app al gebruiken als een handige optie voor meervoudige verificatie, naast een wachtwoord. U kunt de Authenticator-app ook gebruiken als een optie zonder wachtwoord.

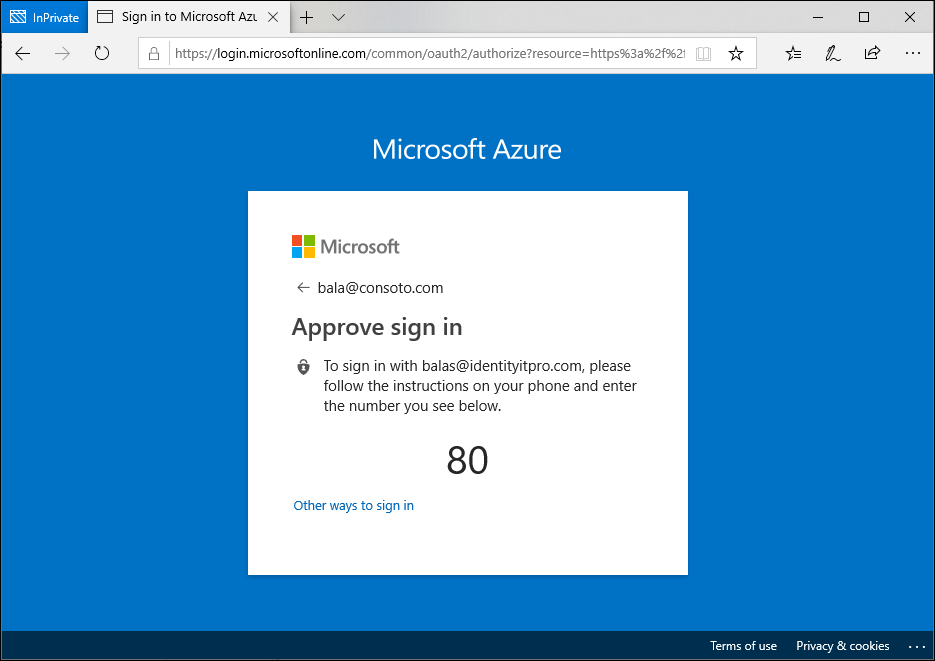

De Authenticator-app verandert elke iOS- of Android-telefoon in een sterke, wachtwoordloze referentie. Gebruikers kunnen zich aanmelden bij elk platform of elke browser door een melding op hun telefoon te ontvangen, waarbij een nummer op het scherm overeenkomt met het nummer op hun telefoon. Vervolgens kunnen ze hun biometrische gegevens (aanraking of gezicht) of pincode gebruiken om te bevestigen. Zie Microsoft Authenticator downloaden en installeren voor meer informatie over de installatie.

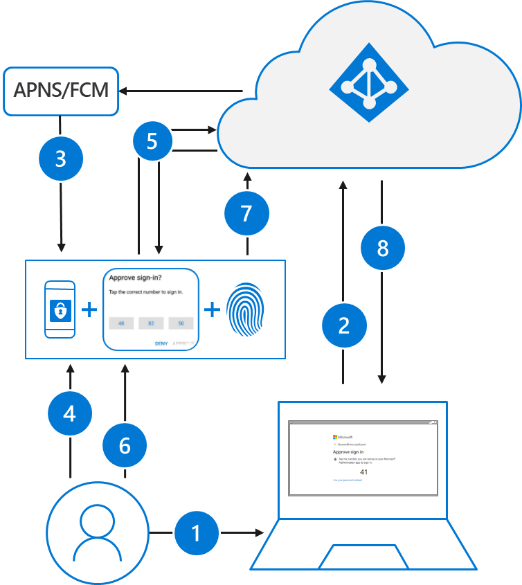

Verificatie zonder wachtwoord met Behulp van Microsoft Authenticator volgt hetzelfde basispatroon als Windows Hello voor Bedrijven. Het is iets ingewikkelder omdat de gebruiker moet worden geïdentificeerd, zodat de Microsoft Entra-id de versie van de Authenticator-app kan vinden die wordt gebruikt:

- De gebruiker voert zijn gebruikersnaam in.

- Microsoft Entra ID detecteert dat de gebruiker een sterke referentie heeft en start de stroom Sterke referenties.

- Er wordt een melding verzonden naar de app via Apple Push Notification Service (APNS) op iOS-apparaten of via Firebase Cloud Messaging (FCM) op Android-apparaten.

- De gebruiker ontvangt de pushmelding en opent de app.

- De app roept Microsoft Entra ID aan en ontvangt een proof-of-presence-uitdaging en nonce.

- De gebruiker voltooit de uitdaging door de biometrische of pincode in te voeren om de persoonlijke sleutel te ontgrendelen.

- De nonce is ondertekend met de persoonlijke sleutel en teruggestuurd naar Microsoft Entra-id.

- Microsoft Entra ID voert openbare/persoonlijke sleutelvalidatie uit en retourneert een token.

Voltooi de volgende procedures om aan de slag te gaan met aanmelden zonder wachtwoord:

Wachtwoordsleutels (FIDO2)

Gebruikers kunnen een wachtwoordsleutel (FIDO2) registreren en deze kiezen als hun primaire aanmeldingsmethode. Met een hardwareapparaat dat de verificatie afhandelt, wordt de beveiliging van een account verhoogd omdat er geen wachtwoord beschikbaar kan worden gesteld of geraden. Momenteel in preview kan een verificatiebeheerder ook een FIDO2-beveiliging inrichten namens een gebruiker met behulp van Microsoft Graph API en een aangepaste client. Inrichten namens gebruikers is momenteel beperkt tot beveiligingssleutels.

De FIDO (Fast IDentity Online) Alliance helpt open verificatiestandaarden te promoten en het gebruik van wachtwoorden als een vorm van verificatie te verminderen. FIDO2 is de nieuwste standaard die de webverificatiestandaard (WebAuthn) bevat. Met FIDO kunnen organisaties de WebAuthn-standaard toepassen met behulp van een externe beveiligingssleutel of een platformsleutel die is ingebouwd in een apparaat, om zich aan te melden zonder een gebruikersnaam of wachtwoord.

FIDO2-beveiligingssleutels zijn een onherstelbare op standaarden gebaseerde verificatiemethode zonder wachtwoord die in elke vormfactor kan worden geleverd. Ze zijn meestal USB-apparaten, maar ze kunnen ook Bluetooth of near-field communication (NFC) gebruiken. Wachtwoordsleutels (FIDO2) zijn gebaseerd op dezelfde WebAuthn-standaard en kunnen worden opgeslagen in Authenticator, of op mobiele apparaten, tablets of computers.

FIDO2-beveiligingssleutels kunnen worden gebruikt om zich aan te melden bij hun Microsoft Entra-id of hybride Windows 10-apparaten en eenmalige aanmelding te krijgen bij hun cloud- en on-premises resources. Gebruikers kunnen zich ook aanmelden bij ondersteunde browsers. FIDO2-beveiligingssleutels zijn een uitstekende optie voor ondernemingen die zeer beveiligingsgevoelig zijn of scenario's hebben of werknemers die hun telefoon niet als tweede factor willen gebruiken.

Zie Ondersteuning voor fido2-verificatie (passkey) met Microsoft Entra ID voor meer informatie over ondersteuning voor fido2-verificatie (wachtwoordsleutel). Zie Ondersteuning voor FIDO2-verificatie in de toepassingen die ze ontwikkelen voor aanbevolen procedures voor ontwikkelaars.

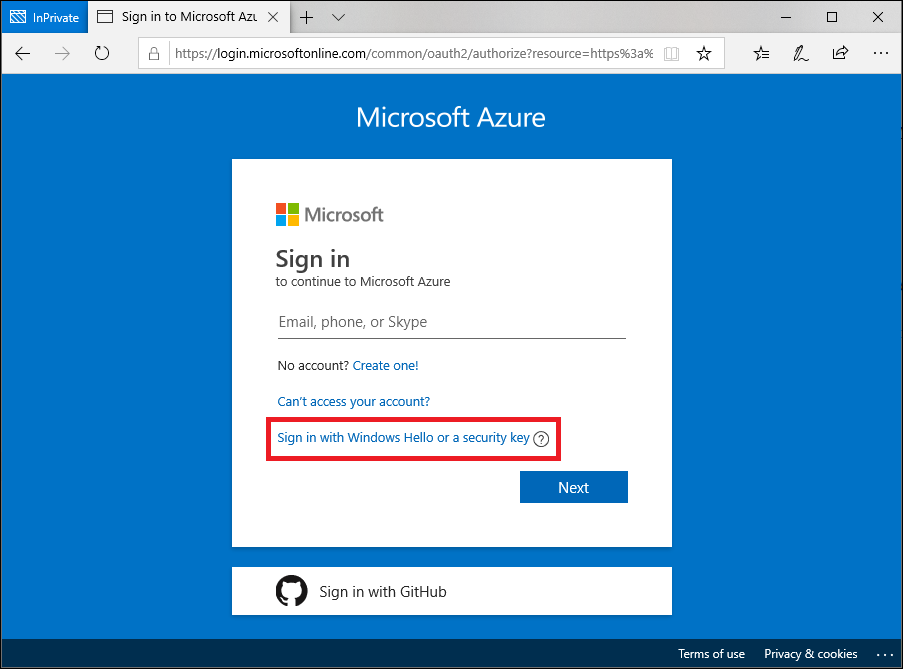

Het volgende proces wordt gebruikt wanneer een gebruiker zich aanmeldt met een FIDO2-beveiligingssleutel:

- De gebruiker sluit de FIDO2-beveiligingssleutel aan op de computer.

- Windows detecteert de FIDO2-beveiligingssleutel.

- Windows verzendt een verificatieaanvraag.

- Microsoft Entra-id stuurt een nonce terug.

- De gebruiker voltooit zijn gebaar om de persoonlijke sleutel te ontgrendelen die is opgeslagen in de beveiligde enclave van de FIDO2-beveiligingssleutel.

- De FIDO2-beveiligingssleutel ondertekent de nonce met de persoonlijke sleutel.

- De aanvraag voor het primaire vernieuwingstoken (PRT) met ondertekende nonce wordt verzonden naar De Microsoft Entra-id.

- Microsoft Entra ID verifieert de ondertekende nonce met behulp van de openbare FIDO2-sleutel.

- Microsoft Entra ID retourneert PRT om toegang tot on-premises resources in te schakelen.

Zie Voor een lijst FIDO2-beveiligingssleutelproviders een leverancier van fido2-beveiligingssleutels worden die compatibel zijn met Microsoft.

Voltooi de volgende procedures om aan de slag te gaan met FIDO2-beveiligingssleutels:

Verificatie op basis van certificaat

Met Microsoft Entra-verificatie op basis van certificaten (CBA) kunnen klanten gebruikers toestaan of vereisen dat ze zich rechtstreeks verifiëren met X.509-certificaten op basis van hun Microsoft Entra-id voor toepassingen en browseraanmelding. CBA stelt klanten in staat om phishingbestendige verificatie te gebruiken en zich aan te melden met een X.509-certificaat tegen hun PKI (Public Key Infrastructure).

Belangrijkste voordelen van het gebruik van Microsoft Entra CBA

| Vergoedingen | Beschrijving |

|---|---|

| Goede gebruikerservaring | - Gebruikers die verificatie op basis van certificaten nodig hebben, kunnen zich nu rechtstreeks verifiëren bij Microsoft Entra-id en hoeven niet te investeren in federatie. - Met de gebruikersinterface van de portal kunnen gebruikers eenvoudig configureren hoe certificaatvelden worden toegewezen aan een gebruikersobjectkenmerk om de gebruiker in de tenant op te zoeken (bindingen voor certificaatgebruikersnamen) - De gebruikersinterface van de portal voor het configureren van verificatiebeleid om te bepalen welke certificaten enkelvoudig en welke meervoudig zijn. |

| Eenvoudig te implementeren en beheren | - Microsoft Entra CBA is een gratis functie en u hebt geen betaalde edities van Microsoft Entra ID nodig om deze te gebruiken. - Complexe on-premises implementaties of netwerkconfiguratie niet nodig. - Rechtstreeks verifiëren bij Microsoft Entra-id. |

| Beveiligen | - On-premises wachtwoorden hoeven in geen enkele vorm in de cloud te worden opgeslagen. - Beschermt uw gebruikersaccounts door naadloos te werken met beleid voor voorwaardelijke toegang van Microsoft Entra, waaronder phishingbestendige meervoudige verificatie (MFA vereist gelicentieerde editie) en verouderde verificatie te blokkeren. - Sterke verificatieondersteuning waarbij gebruikers verificatiebeleid kunnen definiëren via de certificaatvelden, zoals verlener of beleids-OID (object-id's), om te bepalen welke certificaten in aanmerking komen als één factor versus multifactor. - De functie werkt naadloos met functies voor voorwaardelijke toegang en verificatiesterkte om MFA af te dwingen om uw gebruikers te beveiligen. |

Ondersteunde scenario's

De volgende scenario's worden ondersteund:

- Gebruikersaanmelding bij webbrowsertoepassingen op alle platforms.

- Gebruikersaanmelding bij Office Mobile-apps op iOS-/Android-platforms en systeemeigen Office-apps in Windows, waaronder Outlook, OneDrive, enzovoort.

- Aanmeldingen van gebruikers in mobiele systeemeigen browsers.

- Ondersteuning voor gedetailleerde verificatieregels voor meervoudige verificatie met behulp van de onderwerp- en beleids-OID's van de certificaatverlener.

- Certificaat-naar-gebruiker-accountbindingen configureren met behulp van een van de certificaatvelden:

- Alternatieve onderwerpnaam (SAN) PrincipalName en SAN RFC822Nare

- Onderwerpsleutel-id (SKI) en SHA1PublicKey

- Certificaat-naar-gebruiker-accountbindingen configureren met behulp van een van de kenmerken van het gebruikersobject:

- User Principal Name

- onPremisesUserPrincipalName

- CertificateUserIds

Ondersteunde scenario's

De volgende overwegingen zijn van toepassing:

- Beheerders kunnen verificatiemethoden zonder wachtwoord inschakelen voor hun tenant.

- Beheerders kunnen zich richten op alle gebruikers of gebruikers/beveiligingsgroepen in hun tenant selecteren voor elke methode.

- Gebruikers kunnen deze verificatiemethoden zonder wachtwoord registreren en beheren in hun accountportal.

- Gebruikers kunnen zich aanmelden met deze verificatiemethoden zonder wachtwoord:

- Authenticator-app: werkt in scenario's waarin Microsoft Entra-verificatie wordt gebruikt, inclusief in alle browsers, tijdens de installatie van Windows 10 en met geïntegreerde mobiele apps op elk besturingssysteem.

- Beveiligingssleutels: Werk op het vergrendelingsscherm voor Windows 10 en het web in ondersteunde browsers zoals Microsoft Edge (zowel verouderde als nieuwe Edge).

- Gebruikers kunnen referenties zonder wachtwoord gebruiken om toegang te krijgen tot resources in tenants waar ze gast zijn, maar ze kunnen nog steeds MFA in die resourcetenant uitvoeren. Zie Mogelijke dubbele meervoudige verificatie voor meer informatie.

- Gebruikers kunnen geen referenties zonder wachtwoord registreren binnen een tenant waar ze gast zijn, op dezelfde manier als ze geen wachtwoord hebben dat in die tenant wordt beheerd.

Niet-ondersteunde scenario's

U wordt aangeraden niet meer dan 20 sets sleutels te gebruiken voor elke methode zonder wachtwoord voor elk gebruikersaccount. Naarmate er meer sleutels worden toegevoegd, neemt de grootte van het gebruikersobject toe en ziet u een afname voor sommige bewerkingen. In dat geval moet u overbodige sleutels verwijderen. Zie De PowerShell-module WHfBTools gebruiken voor het opschonen van zwevende Windows Hello voor Bedrijven Sleutels voor meer informatie en de PowerShell-cmdlets voor het opschonen van sleutels. Gebruik de optionele parameter /UserPrincipalName om alleen sleutels voor een specifieke gebruiker op te vragen. De vereiste machtigingen moeten worden uitgevoerd als beheerder of de opgegeven gebruiker.

Wanneer u PowerShell gebruikt om een CSV-bestand te maken met alle bestaande sleutels, moet u de sleutels die u moet bewaren zorgvuldig identificeren en deze rijen uit het CSV-bestand verwijderen. Gebruik vervolgens het gewijzigde CSV-bestand met PowerShell om de resterende sleutels te verwijderen om het aantal accountsleutels onder de limiet te brengen.

Het is veilig om een sleutel te verwijderen die wordt gerapporteerd als 'Zwevend'='Waar' in het CSV-bestand. Een zwevende sleutel is een voor een apparaat dat niet meer is geregistreerd in Microsoft Entra-id. Als het verwijderen van alle zwevende objecten het gebruikersaccount nog steeds niet onder de limiet brengt, moet u de kolommen DeviceId en CreationTime bekijken om te bepalen welke sleutels moeten worden verwijderd. Zorg ervoor dat u een rij in het CSV-bestand verwijdert voor sleutels die u wilt behouden. Sleutels voor elke DeviceID die overeenkomt met apparaten die de gebruiker actief gebruikt, moeten vóór de verwijderingsstap worden verwijderd uit het CSV-bestand.

Een methode zonder wachtwoord kiezen

De keuze tussen deze drie opties zonder wachtwoord is afhankelijk van de beveiligings-, platform- en app-vereisten van uw bedrijf.

Hier volgen enkele factoren waarmee u rekening moet houden bij het kiezen van microsoft-technologie zonder wachtwoord:

| Windows Hello voor Bedrijven | Aanmelden zonder wachtwoord met de Authenticator-app | FIDO2-beveiligingssleutels | |

|---|---|---|---|

| Vereiste | Windows 10, versie 1809 of hoger Microsoft Entra ID |

Authenticator-app Telefoon (iOS- en Android-apparaten) |

Windows 10, versie 1903 of hoger Microsoft Entra ID |

| Wijze | Platform | Software | Hardware |

| Systemen en apparaten | Pc met een ingebouwde Trusted Platform Module (TPM) Pincode- en biometrische herkenning |

Pincode en biometrische herkenning op de telefoon | FIDO2-beveiligingsapparaten die compatibel zijn met Microsoft |

| Gebruikerservaring | Meld u aan met een pincode of biometrische herkenning (gezichts-, iris- of vingerafdruk) met Windows-apparaten. Windows Hello-verificatie is gekoppeld aan het apparaat; de gebruiker heeft zowel het apparaat als een aanmeldingsonderdeel nodig, zoals een pincode of biometrische factor voor toegang tot bedrijfsbronnen. |

Meld u aan met een mobiele telefoon met vingerafdrukscan, gezichts- of irisherkenning of pincode. Gebruikers melden zich aan bij een werk- of persoonlijk account vanaf hun pc of mobiele telefoon. |

Aanmelden met FIDO2-beveiligingsapparaat (biometrie, pincode en NFC) De gebruiker heeft toegang tot het apparaat op basis van organisatiebesturingselementen en verificatie op basis van pincode, biometrie met behulp van apparaten zoals USB-beveiligingssleutels en NFC-smartcards, sleutels of draagbare apparaten. |

| Ingeschakelde scenario's | Wachtwoordloze ervaring met Windows-apparaten. Van toepassing op een toegewezen werk-pc met de mogelijkheid voor eenmalige aanmelding bij apparaten en toepassingen. |

Wachtwoordloze oplossing overal met behulp van mobiele telefoon. Van toepassing op elk apparaat voor toegang tot werk- of persoonlijke toepassingen op internet. |

Ervaring zonder wachtwoord voor werknemers die biometrische gegevens, pincodes en NFC gebruiken. Van toepassing op gedeelde pc's en waarbij een mobiele telefoon geen haalbare optie is (zoals helpdeskpersoneel, openbare kiosk of ziekenhuisteam) |

Gebruik de volgende tabel om te kiezen welke methode uw vereisten en gebruikers ondersteunt.

| Persona | Scenario | Omgeving | Technologie zonder wachtwoord |

|---|---|---|---|

| Beheerder | Beveiligde toegang tot een apparaat voor beheertaken | Toegewezen Windows 10-apparaat | Windows Hello voor Bedrijven en/of FIDO2-beveiligingssleutel |

| Beheerder | Beheertaken op niet-Windows-apparaten | Mobiel of niet-Windows-apparaat | Aanmelden zonder wachtwoord met de Authenticator-app |

| Informatiemedewerker | Productiviteitswerk | Toegewezen Windows 10-apparaat | Windows Hello voor Bedrijven en/of FIDO2-beveiligingssleutel |

| Informatiemedewerker | Productiviteitswerk | Mobiel of niet-Windows-apparaat | Aanmelden zonder wachtwoord met de Authenticator-app |

| Frontline worker | Kiosken in een fabriek, fabriek, detailhandel of gegevensinvoer | Gedeelde Windows 10-apparaten | FIDO2-beveiligingssleutels |

Volgende stappen

Voltooi een van de volgende procedures om aan de slag te gaan met wachtwoordloos in Microsoft Entra ID:

- Fido2-beveiligingssleutel zonder wachtwoord aanmelden inschakelen

- Aanmelden zonder wachtwoord via telefoon inschakelen met de Authenticator-app