Sterkte van verificatie voor voorwaardelijke toegang

Verificatiesterkte is een besturingselement voor voorwaardelijke toegang dat aangeeft welke combinaties van verificatiemethoden kunnen worden gebruikt voor toegang tot een resource. Gebruikers kunnen voldoen aan de sterktevereisten door te verifiëren met een van de toegestane combinaties.

Een verificatiesterkte kan bijvoorbeeld vereisen dat alleen phishingbestendige verificatiemethoden worden gebruikt voor toegang tot een gevoelige resource. Om toegang te krijgen tot een niet-gevoelige resource, kunnen beheerders een andere verificatiesterkte maken die minder veilige meervoudige verificatiecombinaties (MFA) toestaat, zoals wachtwoord en sms-bericht.

Verificatiesterkte is gebaseerd op het beleid voor verificatiemethoden, waarbij beheerders verificatiemethoden kunnen instellen voor specifieke gebruikers en groepen die moeten worden gebruikt in federatieve Toepassingen van Microsoft Entra ID. Verificatiesterkte biedt meer controle over het gebruik van deze methoden op basis van specifieke scenario's, zoals toegang tot gevoelige resources, gebruikersrisico's, locatie en meer.

Scenario's voor verificatiesterkten

Verificatiesterkten kunnen klanten helpen deze scenario's aan te pakken:

- Specifieke verificatiemethoden vereisen voor toegang tot een gevoelige resource.

- Een specifieke verificatiemethode vereisen wanneer een gebruiker een gevoelige actie onderneemt binnen een toepassing (in combinatie met de context voor voorwaardelijke toegang).

- Vereisen dat gebruikers een specifieke verificatiemethode gebruiken wanneer ze toegang hebben tot gevoelige toepassingen buiten het bedrijfsnetwerk.

- Veiligere verificatiemethoden vereisen voor gebruikers met een hoog risico.

- Specifieke verificatiemethoden vereisen van gastgebruikers die toegang hebben tot een resourcetenant (in combinatie met instellingen voor meerdere tenants).

Sterke verificatie

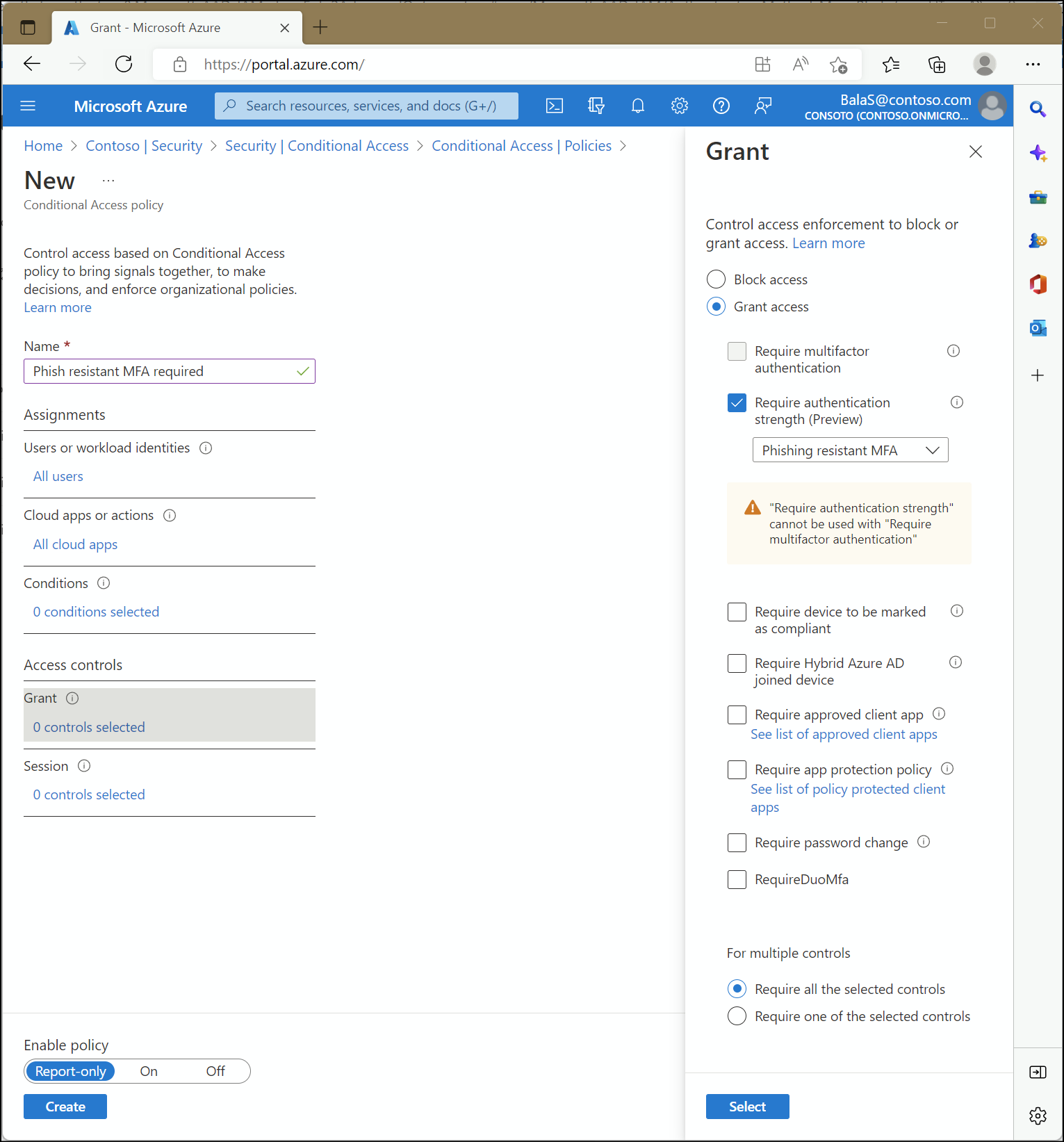

Beheer istrators kunnen een verificatiesterkte opgeven voor toegang tot een resource door een beleid voor voorwaardelijke toegang te maken met de Verificatiesterktebeheer vereisen. Ze kunnen kiezen uit drie ingebouwde verificatiesterkten: meervoudige verificatiesterkte, MFA-sterkte zonder wachtwoord en phishingbestendige MFA-sterkte. Ze kunnen ook een aangepaste verificatiesterkte maken op basis van de combinaties van verificatiemethodes die ze willen toestaan.

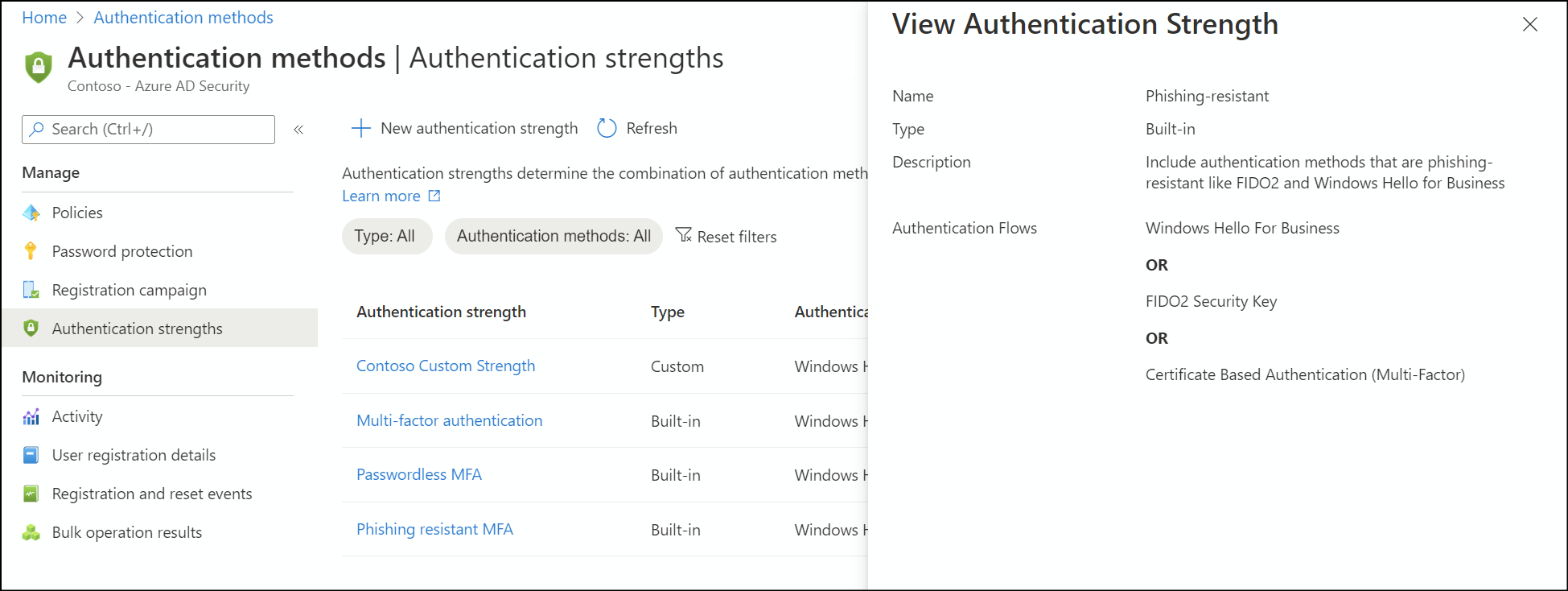

Ingebouwde verificatiesterkten

Ingebouwde verificatiesterkten zijn combinaties van verificatiemethoden die vooraf zijn gedefinieerd door Microsoft. Ingebouwde verificatiesterkten zijn altijd beschikbaar en kunnen niet worden gewijzigd. Microsoft werkt ingebouwde verificatiesterkten bij wanneer er nieuwe methoden beschikbaar komen.

De ingebouwde MFA-sterkte die bestand is tegen phishing biedt bijvoorbeeld de volgende combinaties:

Windows Hello voor Bedrijven

Of

FIDO2-beveiligingssleutel

Of

Verificatie op basis van Microsoft Entra-certificaten (multifactor)

De combinaties van verificatiemethoden voor elke ingebouwde verificatiesterkte worden vermeld in de volgende tabel. Deze combinaties omvatten methoden die moeten worden geregistreerd door gebruikers en moeten worden ingeschakeld in het beleid voor verificatiemethoden of het verouderde beleid voor MFA-instellingen.

- MFA-sterkte : dezelfde set combinaties die kunnen worden gebruikt om te voldoen aan de instelling Meervoudige verificatie vereisen.

- MFA-sterkte zonder wachtwoord: bevat verificatiemethoden die voldoen aan MFA, maar waarvoor geen wachtwoord is vereist.

- Phishingbestendige MFA-sterkte : bevat methoden waarvoor een interactie tussen de verificatiemethode en het aanmeldingsoppervlak is vereist.

| Combinatie van verificatiemethode | MFA-sterkte | MFA-sterkte zonder wachtwoord | Phishingbestendige MFA-sterkte |

|---|---|---|---|

| FIDO2-beveiligingssleutel | ✅ | ✅ | ✅ |

| Windows Hello voor Bedrijven | ✅ | ✅ | ✅ |

| Verificatie op basis van certificaten (Multi-Factor) | ✅ | ✅ | ✅ |

| Microsoft Authenticator (Telefoon aanmelden) | ✅ | ✅ | |

| Tijdelijke toegangspas (eenmalig gebruik EN multi-use) | ✅ | ||

| Wachtwoord + iets dat u hebt1 | ✅ | ||

| Federatieve één-factor + iets dat u hebt1 | ✅ | ||

| Federatieve multi-factor | ✅ | ||

| Verificatie op basis van certificaten (één factor) | |||

| Aanmelding via sms | |||

| Password | |||

| Federatieve één-factor |

1 Iets wat u hebt verwijst naar een van de volgende methoden: tekstbericht, spraak, pushmelding, software OATH-token of hardware-OATH-token.

De volgende API-aanroep kan worden gebruikt om definities van alle ingebouwde verificatiesterkten weer te geven:

GET https://graph.microsoft.com/beta/identity/conditionalAccess/authenticationStrength/policies?$filter=policyType eq 'builtIn'

Voorwaardelijke toegang Beheer istrators kunnen ook aangepaste verificatiesterkten maken om precies aan hun toegangsvereisten te voldoen. Zie De sterke punten voor aangepaste voorwaardelijke toegangsverificatie voor meer informatie.

Beperkingen

Beleid voor voorwaardelijke toegang wordt pas geëvalueerd na de eerste verificatie . Hierdoor wordt de initiële verificatie van een gebruiker niet beperkt. Stel dat u gebruikmaakt van de ingebouwde MFA-sterkte die bestand is tegen phishing. Gebruikers kunnen nog steeds hun wachtwoord typen, maar ze moeten zich aanmelden met een phishingbestendige methode, zoals FIDO2-beveiligingssleutel voordat ze kunnen doorgaan.

Meervoudige verificatie vereisen en Verificatiesterkte vereisen kan niet samen worden gebruikt in hetzelfde beleid voor voorwaardelijke toegang. Deze twee besturingselementen voor voorwaardelijke toegang kunnen niet samen worden gebruikt omdat de ingebouwde verificatiesterkte Meervoudige verificatie gelijk is aan het besturingselement Meervoudige verificatie vereisen.

Verificatiemethoden die momenteel niet worden ondersteund door verificatiesterkte : de verificatiemethode voor eenmalige verificatie via e-mail (gast) is niet opgenomen in de beschikbare combinaties.

Windows Hello voor Bedrijven: als de gebruiker zich heeft aangemeld met Windows Hello voor Bedrijven als primaire verificatiemethode, kan deze worden gebruikt om te voldoen aan een vereiste voor verificatiesterkte die Windows Hello voor Bedrijven omvat. Als de gebruiker zich echter heeft aangemeld met een andere methode, zoals wachtwoord als primaire verificatiemethode, en de verificatiesterkte vereist Windows Hello voor Bedrijven, wordt de gebruiker niet gevraagd zich aan te melden met Windows Hello voor Bedrijven. De gebruiker moet de sessie opnieuw starten, aanmeldingsopties kiezen en een methode selecteren die is vereist voor de verificatiesterkte.

Bekend probleem

- Geavanceerde opties voor FIDO2-beveiligingssleutel: geavanceerde opties worden niet ondersteund voor externe gebruikers met een thuistenant die zich in een andere Microsoft-cloud bevindt dan de resourcetenant.

Veelgestelde vragen

Moet ik verificatiesterkte of het beleid voor verificatiemethoden gebruiken?

Verificatiesterkte is gebaseerd op het beleid voor verificatiemethoden. Het beleid voor verificatiemethoden helpt bij het bereik en configureren van verificatiemethoden die moeten worden gebruikt voor Microsoft Entra-id door specifieke gebruikers en groepen. Verificatiesterkte maakt een andere beperking van methoden mogelijk voor specifieke scenario's, zoals toegang tot gevoelige resources, gebruikersrisico's, locatie en meer.

De beheerder van Contoso wil bijvoorbeeld toestaan dat hun gebruikers Microsoft Authenticator gebruiken met pushmeldingen of verificatiemodus zonder wachtwoord. De beheerder gaat naar de Microsoft Authenticator-instellingen in het beleid voor verificatiemethoden, bepaalt het beleid voor de relevante gebruikers en stelt de verificatiemodus in op Any.

Vervolgens wil de beheerder voor de meest gevoelige resource van Contoso de toegang beperken tot alleen verificatiemethoden zonder wachtwoord. De beheerder maakt een nieuw beleid voor voorwaardelijke toegang, met behulp van de ingebouwde MFA-sterkte zonder wachtwoord.

Als gevolg hiervan hebben gebruikers in Contoso toegang tot de meeste resources in de tenant met behulp van wachtwoord en pushmelding van Microsoft Authenticator OF alleen met Behulp van Microsoft Authenticator (telefonische aanmelding). Wanneer de gebruikers in de tenant echter toegang hebben tot de gevoelige toepassing, moeten ze Microsoft Authenticator (telefoon aanmelden) gebruiken.

Vereisten

- Microsoft Entra ID P1 : uw tenant moet een Microsoft Entra ID P1-licentie hebben om voorwaardelijke toegang te kunnen gebruiken. Indien nodig kunt u een gratis proefversie inschakelen.

- Gecombineerde registratie inschakelen: verificatiesterkten worden ondersteund bij het gebruik van gecombineerde MFA- en SSPR-registratie. Het gebruik van de verouderde registratie leidt tot een slechte gebruikerservaring, omdat de gebruiker methoden kan registreren die niet vereist zijn voor het beleid voor verificatiemethoden.