Een toepassing beheerderstoestemming verlenen voor de hele tenant

In dit artikel leert u hoe u tenantbrede beheerderstoestemming kunt verlenen aan een toepassing in Microsoft Entra ID. Als u wilt weten hoe u instellingen voor afzonderlijke gebruikerstoestemming configureert, raadpleegt u Configureren hoe eindgebruikers toestemming geven voor toepassingen.

Wanneer u beheerderstoestemming voor de hele tenant verleent aan een toepassing, geeft u de toepassing toegang tot de machtigingen die namens de hele organisatie zijn aangevraagd. Het verlenen van beheerderstoestemming namens een organisatie is een gevoelige bewerking, waardoor de uitgever van de toepassing mogelijk toegang heeft tot aanzienlijke delen van de gegevens van uw organisatie of de machtiging om bewerkingen met hoge bevoegdheden uit te voeren. Voorbeelden van dergelijke bewerkingen zijn mogelijk rolbeheer, volledige toegang tot alle postvakken of alle sites en volledige gebruikersimitatie. Daarom moet u zorgvuldig de machtigingen controleren die de toepassing aanvraagt voordat u toestemming verleent.

Standaard kan het verlenen van beheerderstoestemming voor de hele tenant aan een toepassing alle gebruikers toegang geven tot de toepassing, tenzij anders beperkt. Als u wilt beperken welke gebruikers zich kunnen aanmelden bij een toepassing, configureert u de app om gebruikerstoewijzing te vereisen en wijst u vervolgens gebruikers of groepen toe aan de toepassing.

Belangrijk

Het verlenen van beheerderstoestemming voor de hele tenant kan machtigingen intrekken die al voor die toepassing zijn verleend. Machtigingen die gebruikers al namens hen hebben verleend, worden niet beïnvloed.

Vereisten

Voor het verlenen van beheerderstoestemming voor de hele tenant moet u zich aanmelden als een gebruiker die gemachtigd is om toestemming te geven namens de organisatie.

Als u tenantbrede beheerderstoestemming wilt verlenen, hebt u het volgende nodig:

Een Microsoft Entra-gebruikersaccount met een van de volgende rollen:

- Globale beheerder of beheerder met bevoorrechte rol, voor het verlenen van toestemming voor apps die een machtiging aanvragen, voor elke API.

- Cloud Application Beheer istrator of Application Beheer istrator, voor het verlenen van toestemming voor apps die toestemming vragen voor elke API, met uitzondering van Microsoft Graph-app-rollen (toepassingsmachtigingen).

- Een aangepaste maprol die de machtiging bevat voor het verlenen van machtigingen aan toepassingen, voor de machtigingen die vereist zijn voor de toepassing.

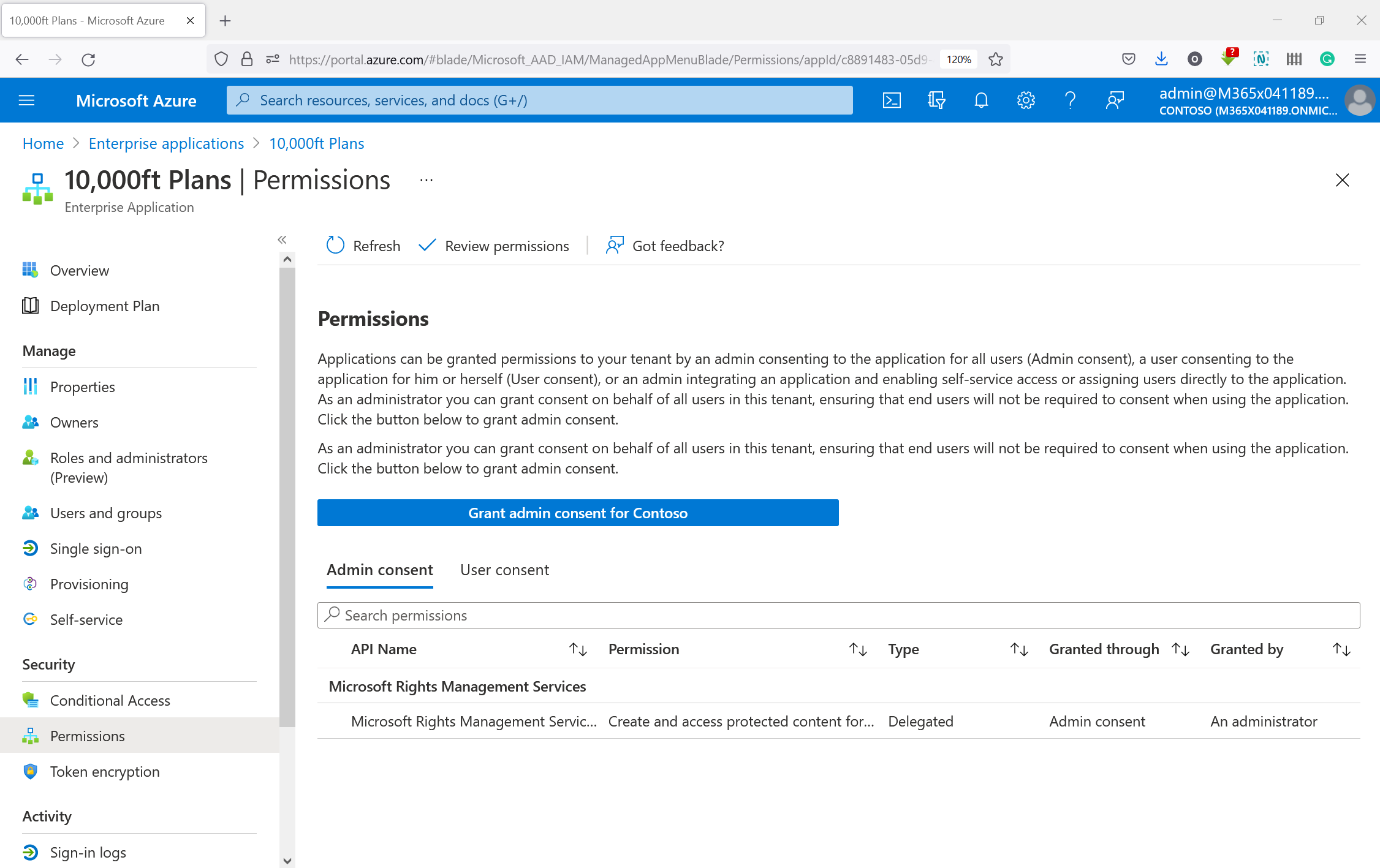

Beheerderstoestemming voor de hele tenant verlenen in het deelvenster Enterprise-apps

U kunt tenantbrede beheerderstoestemming verlenen via het deelvenster Bedrijfstoepassingen als de toepassing al is ingericht in uw tenant. Een app kan bijvoorbeeld worden ingericht in uw tenant als ten minste één gebruiker al toestemming heeft gegeven voor de toepassing. Zie Hoe en waarom toepassingen worden toegevoegd aan Microsoft Entra ID voor meer informatie.

Tip

Stappen in dit artikel kunnen enigszins variëren op basis van de portal waaruit u begint.

Een tenantbrede beheerderstoestemming verlenen aan een app die wordt vermeld in het deelvenster Bedrijfstoepassingen :

- Meld u aan bij het Microsoft Entra-beheercentrum als ten minste een cloudtoepassing Beheer istrator.

- Blader naar Bedrijfstoepassingen voor identiteitstoepassingen>>>Alle toepassingen.

- Voer de naam van de bestaande toepassing in het zoekvak in en selecteer vervolgens de toepassing in de zoekresultaten.

- Selecteer Machtigingen onder Beveiliging.

- Bekijk zorgvuldig de machtigingen die de toepassing nodig heeft. Als u akkoord gaat met de machtigingen die de toepassing vereist, selecteert u Beheerderstoestemming verlenen.

Beheerderstoestemming verlenen in App-registraties deelvenster

U kunt tenantbrede beheerderstoestemming verlenen vanuit App-registraties in het Microsoft Entra-beheercentrum voor toepassingen die uw organisatie heeft ontwikkeld en rechtstreeks in uw Microsoft Entra-tenant heeft geregistreerd.

Beheerderstoestemming voor de hele tenant verlenen vanuit App-registraties:

- Blader in het Microsoft Entra-beheercentrum naar Identiteitstoepassingen>> App-registraties> Alle toepassingen.

- Voer de naam van de bestaande toepassing in het zoekvak in en selecteer vervolgens de toepassing in de zoekresultaten.

- Selecteer API-machtigingen onder Beheren.

- Bekijk zorgvuldig de machtigingen die de toepassing nodig heeft. Als u akkoord gaat, selecteert u Beheerderstoestemming verlenen.

De URL samenstellen voor het verlenen van tenantbrede beheerderstoestemming

Wanneer u beheerderstoestemming voor de hele tenant verleent met behulp van een van de methoden die in de vorige sectie worden beschreven, wordt er een venster geopend vanuit het Microsoft Entra-beheercentrum om te vragen om beheerderstoestemming voor de hele tenant. Als u de client-id (ook wel de toepassings-id genoemd) van de toepassing kent, kunt u dezelfde URL maken om tenantbrede beheerderstoestemming te verlenen.

De URL voor tenantbrede beheerderstoestemming heeft de volgende indeling:

https://login.microsoftonline.com/{organization}/adminconsent?client_id={client-id}

waarbij geldt:

{client-id}is de client-id van de toepassing (ook wel toepassings-id genoemd).{organization}is de tenant-id of een geverifieerde domeinnaam van de tenant waarin u toestemming wilt geven voor de toepassing. U kunt de waardeorganizationsgebruiken die ervoor zorgt dat de toestemming plaatsvindt in de thuistenant van de gebruiker waarmee u zich aanmeldt.

Controleer zoals altijd zorgvuldig de machtigingen die een toepassing aanvraagt voordat u toestemming verleent.

Zie Beheer toestemming voor het Microsoft Identity Platform voor meer informatie over het samenstellen van de URL voor beheerderstoestemming voor de hele tenant.

Beheerderstoestemming verlenen voor gedelegeerde machtigingen met behulp van Microsoft Graph PowerShell

In deze sectie verleent u gedelegeerde machtigingen aan uw toepassing. Gedelegeerde machtigingen zijn machtigingen die uw toepassing nodig heeft voor toegang tot een API namens een aangemelde gebruiker. De machtigingen worden gedefinieerd door een resource-API en verleend aan uw bedrijfstoepassing, de clienttoepassing. Deze toestemming wordt verleend namens alle gebruikers.

In het volgende voorbeeld is de resource-API Microsoft Graph van object-id 7ea9e944-71ce-443d-811c-71e8047b557a. De Microsoft Graph API definieert de gedelegeerde machtigingen User.Read.All en Group.Read.All. Het consentType is AllPrincipals, waarmee wordt aangegeven dat u toestemming geeft namens alle gebruikers in de tenant. De object-id van de client enterprise-toepassing is b0d9b9e3-0ecf-4bfd-8dab-9273dd055a941.

Let op

Wees voorzichtig! Machtigingen die via een programma zijn verleend, zijn niet onderworpen aan controle of bevestiging. Ze worden onmiddellijk van kracht.

Verbinding maken bij Microsoft Graph PowerShell en meld u aan als ten minste een Cloud Application Beheer istrator.

Connect-MgGraph -Scopes "Application.ReadWrite.All", "DelegatedPermissionGrant.ReadWrite.All"Haal alle gedelegeerde machtigingen op die zijn gedefinieerd door Microsoft Graph (de resourcetoepassing) in uw tenanttoepassing. Identificeer de gedelegeerde machtigingen die u nodig hebt om de clienttoepassing te verlenen. In dit voorbeeld zijn

User.Read.Allde delegeringsmachtigingen enGroup.Read.AllGet-MgServicePrincipal -Filter "displayName eq 'Microsoft Graph'" -Property Oauth2PermissionScopes | Select -ExpandProperty Oauth2PermissionScopes | flVerdeel de gedelegeerde machtigingen aan de client enterprise-toepassing door de volgende aanvraag uit te voeren.

$params = @{ "ClientId" = "b0d9b9e3-0ecf-4bfd-8dab-9273dd055a94" "ConsentType" = "AllPrincipals" "ResourceId" = "7ea9e944-71ce-443d-811c-71e8047b557a" "Scope" = "User.Read.All Group.Read.All" } New-MgOauth2PermissionGrant -BodyParameter $params | Format-List Id, ClientId, ConsentType, ResourceId, ScopeBevestig dat u beheerderstoestemming voor de hele tenant hebt verleend door de volgende aanvraag uit te voeren.

Get-MgOauth2PermissionGrant -Filter "clientId eq 'b0d9b9e3-0ecf-4bfd-8dab-9273dd055a94' and consentType eq 'AllPrincipals'"

Beheerderstoestemming verlenen voor toepassingsmachtigingen met Microsoft Graph PowerShell

In deze sectie verleent u toepassingsmachtigingen aan uw bedrijfstoepassing. Toepassingsmachtigingen zijn machtigingen die uw toepassing nodig heeft voor toegang tot een resource-API. De machtigingen worden gedefinieerd door de resource-API en verleend aan uw bedrijfstoepassing. Dit is de principal-toepassing. Nadat u uw toepassing toegang hebt verleend tot de resource-API, wordt deze uitgevoerd als een achtergrondservice of daemon zonder een aangemelde gebruiker. Toepassingsmachtigingen worden ook wel app-rollen genoemd.

In het volgende voorbeeld verleent u de Microsoft Graph-toepassing (de principal van id b0d9b9e3-0ecf-4bfd-8dab-9273dd055a94) een app-rol (toepassingsmachtiging) van de id df021288-bdef-4463-88db-98f22de89214 die wordt weergegeven door een resource-API van id 7ea9e944-71ce-443d-811c-71e8047b557a.

Verbinding maken bij Microsoft Graph PowerShell en meld u aan als een Globale Beheer istrator.

Connect-MgGraph -Scopes "Application.ReadWrite.All", "AppRoleAssignment.ReadWrite.All"Haal de app-rollen op die zijn gedefinieerd door Microsoft Graph in uw tenant. Identificeer de app-rol die u nodig hebt om de client-bedrijfstoepassing te verlenen. In dit voorbeeld is

df021288-bdef-4463-88db-98f22de89214de id van de app-rol.Get-MgServicePrincipal -Filter "displayName eq 'Microsoft Graph'" -Property AppRoles | Select -ExpandProperty appRoles |flVerdeel de toepassingsmachtiging (app-rol) aan de principal-toepassing door de volgende aanvraag uit te voeren.

$params = @{

"PrincipalId" ="b0d9b9e3-0ecf-4bfd-8dab-9273dd055a94"

"ResourceId" = "7ea9e944-71ce-443d-811c-71e8047b557a"

"AppRoleId" = "df021288-bdef-4463-88db-98f22de89214"

}

New-MgServicePrincipalAppRoleAssignment -ServicePrincipalId 'b0d9b9e3-0ecf-4bfd-8dab-9273dd055a94' -BodyParameter $params |

Format-List Id, AppRoleId, CreatedDateTime, PrincipalDisplayName, PrincipalId, PrincipalType, ResourceDisplayName

Gebruik Graph Explorer om gedelegeerde en toepassingsmachtigingen te verlenen.

Beheerderstoestemming verlenen voor gedelegeerde machtigingen met behulp van Microsoft Graph API

In deze sectie verleent u gedelegeerde machtigingen aan uw toepassing. Gedelegeerde machtigingen zijn machtigingen die uw toepassing nodig heeft voor toegang tot een API namens een aangemelde gebruiker. De machtigingen worden gedefinieerd door een resource-API en verleend aan uw bedrijfstoepassing, de clienttoepassing. Deze toestemming wordt verleend namens alle gebruikers.

U moet zich aanmelden als ten minste een cloudtoepassing Beheer istrator.

In het volgende voorbeeld is de resource-API Microsoft Graph van object-id 7ea9e944-71ce-443d-811c-71e8047b557a. De Microsoft Graph API definieert de gedelegeerde machtigingen User.Read.All en Group.Read.All. Het consentType is AllPrincipals, waarmee wordt aangegeven dat u toestemming geeft namens alle gebruikers in de tenant. De object-id van de client enterprise-toepassing is b0d9b9e3-0ecf-4bfd-8dab-9273dd055a941.

Let op

Wees voorzichtig! Machtigingen die via een programma zijn verleend, zijn niet onderworpen aan controle of bevestiging. Ze worden onmiddellijk van kracht.

Haal alle gedelegeerde machtigingen op die zijn gedefinieerd door Microsoft Graph (de resourcetoepassing) in uw tenanttoepassing. Identificeer de gedelegeerde machtigingen die u nodig hebt om de clienttoepassing te verlenen. In dit voorbeeld zijn

User.Read.Allde delegeringsmachtigingen enGroup.Read.AllGET https://graph.microsoft.com/v1.0/servicePrincipals?$filter=displayName eq 'Microsoft Graph'&$select=id,displayName,appId,oauth2PermissionScopesVerdeel de gedelegeerde machtigingen aan de client enterprise-toepassing door de volgende aanvraag uit te voeren.

POST https://graph.microsoft.com/v1.0/oauth2PermissionGrants Request body { "clientId": "b0d9b9e3-0ecf-4bfd-8dab-9273dd055a94", "consentType": "AllPrincipals", "resourceId": "7ea9e944-71ce-443d-811c-71e8047b557a", "scope": "User.Read.All Group.Read.All" }Bevestig dat u beheerderstoestemming voor de hele tenant hebt verleend door de volgende aanvraag uit te voeren.

GET https://graph.microsoft.com/v1.0/oauth2PermissionGrants?$filter=clientId eq 'b0d9b9e3-0ecf-4bfd-8dab-9273dd055a94' and consentType eq 'AllPrincipals'

Beheerderstoestemming verlenen voor toepassingsmachtigingen met behulp van Microsoft Graph API

In deze sectie verleent u toepassingsmachtigingen aan uw bedrijfstoepassing. Toepassingsmachtigingen zijn machtigingen die uw toepassing nodig heeft voor toegang tot een resource-API. De machtigingen worden gedefinieerd door de resource-API en verleend aan uw bedrijfstoepassing. Dit is de principal-toepassing. Nadat u uw toepassing toegang hebt verleend tot de resource-API, wordt deze uitgevoerd als een achtergrondservice of daemon zonder een aangemelde gebruiker. Toepassingsmachtigingen worden ook wel app-rollen genoemd.

In het volgende voorbeeld verleent u de toepassing Microsoft Graph (de principal van id b0d9b9e3-0ecf-4bfd-8dab-9273dd055a94) een app-rol (toepassingsmachtiging) van de id df021288-bdef-4463-88db-98f22de89214 die wordt weergegeven door een resource-ondernemingstoepassing van id 7ea9e944-71ce-443d-811c-71e8047b557a.

U moet zich aanmelden als een Global Beheer istrator.

Haal de app-rollen op die zijn gedefinieerd door Microsoft Graph in uw tenant. Identificeer de app-rol die u nodig hebt om de client-bedrijfstoepassing te verlenen. In dit voorbeeld is de id van de app-rol

df021288-bdef-4463-88db-98f22de89214GET https://graph.microsoft.com/v1.0/servicePrincipals?$filter=displayName eq 'Microsoft Graph'&$select=id,displayName,appId,appRolesVerdeel de toepassingsmachtiging (app-rol) aan de principal-toepassing door de volgende aanvraag uit te voeren.

POST https://graph.microsoft.com/v1.0/servicePrincipals/7ea9e944-71ce-443d-811c-71e8047b557a/appRoleAssignedTo Request body { "principalId": "b0d9b9e3-0ecf-4bfd-8dab-9273dd055a94", "resourceId": "7ea9e944-71ce-443d-811c-71e8047b557a", "appRoleId": "df021288-bdef-4463-88db-98f22de89214" }