Installatiekopieën van het besturingssysteem van het knooppunt automatisch upgraden

AKS biedt meerdere kanalen voor automatisch upgraden die zijn toegewezen aan beveiligingsupdates op knooppuntniveau. Dit kanaal verschilt van kubernetes-versie-upgrades op clusterniveau en vervangt het.

Interacties tussen automatische upgrade van het knooppuntbesturingssysteem en automatische upgrade van cluster

Beveiligingsupdates op knooppuntniveau worden sneller uitgebracht dan kubernetes-patch- of secundaire versie-updates. Het kanaal voor automatische upgrade van het knooppuntbesturingssysteem biedt u flexibiliteit en maakt een aangepaste strategie mogelijk voor beveiligingsupdates op knooppuntniveau. Vervolgens kunt u een afzonderlijk plan kiezen voor automatische upgrades van Kubernetes-versies op clusterniveau.

Het is raadzaam om zowel automatische upgrades op clusterniveau als het kanaal voor automatische upgrade van het knooppuntbesturingssysteem samen te gebruiken. Planning kan worden afgestemd door twee afzonderlijke sets onderhoudsvensters - aksManagedAutoUpgradeSchedule toe te passen voor het kanaal voor automatische upgrade van het cluster en aksManagedNodeOSUpgradeSchedule voor het kanaal voor automatische upgrade van het knooppuntbesturingssysteem.

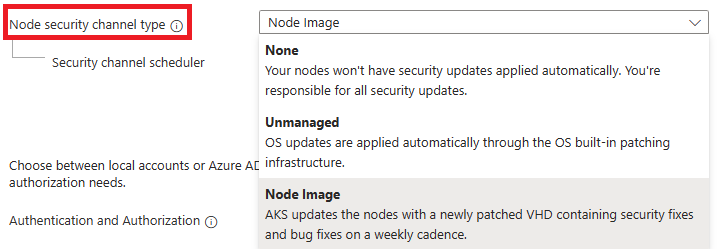

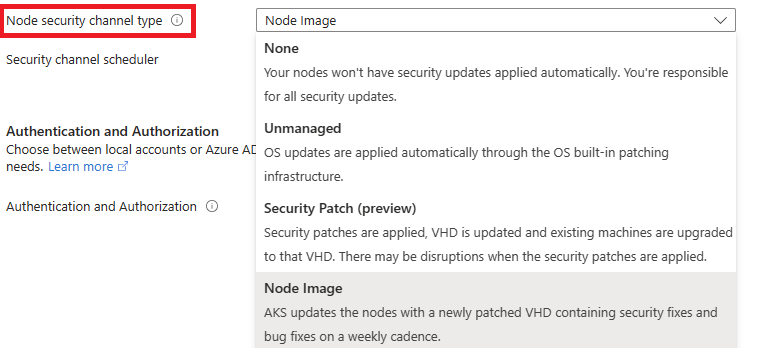

Kanalen voor upgrades van installatiekopieën van nodebesturingssystemen

Het geselecteerde kanaal bepaalt de timing van upgrades. Wanneer u wijzigingen aanbrengt in kanalen voor automatische upgrade van het knooppuntbesturingssysteem, kunt u maximaal 24 uur wachten totdat de wijzigingen van kracht worden. Nadat u van het ene kanaal naar het andere kanaal bent overgezet, wordt een nieuwe installatiekopie geactiveerd die leidt tot rolling knooppunten.

Notitie

Automatische upgrade van installatiekopieën van het knooppuntbesturingssysteem heeft geen invloed op de Kubernetes-versie van het cluster.

De volgende upgradekanalen zijn beschikbaar. U kunt een van deze opties kiezen:

| Channel | Beschrijving | Besturingssysteemspecifiek gedrag |

|---|---|---|

None |

Op uw knooppunten worden geen beveiligingsupdates automatisch toegepast. Dit betekent dat u alleen verantwoordelijk bent voor uw beveiligingsupdates. | N.v.t. |

Unmanaged |

Updates van het besturingssysteem worden automatisch toegepast via de ingebouwde patchinfrastructuur van het besturingssysteem. Nieuw toegewezen machines worden in eerste instantie niet gepatcht. De infrastructuur van het besturingssysteem patches op een bepaald moment. | Ubuntu en Azure Linux (CPU-knooppuntgroepen) passen beveiligingspatches toe via een upgrade zonder toezicht/dnf-automatisch ongeveer één keer per dag rond 06:00 UTC. Windows past niet automatisch beveiligingspatches toe, dus deze optie gedraagt zich op dezelfde manier als None. U moet het herstartproces beheren met behulp van een hulpprogramma zoals kured. |

SecurityPatch |

Beveiligingspatches voor het besturingssysteem, die door AKS zijn getest, volledig beheerd en worden toegepast met veilige implementatieprocedures. AKS werkt de virtuele harde schijf (VHD) van het knooppunt regelmatig bij met patches van de onderhoudsfunctie voor installatiekopieën met het label Alleen beveiliging. Er kunnen onderbrekingen optreden wanneer de beveiligingspatches worden toegepast op de knooppunten, maar AKS beperkt onderbrekingen door uw knooppunten alleen opnieuw in te stellen wanneer dat nodig is, zoals voor bepaalde kernelbeveiligingspakketten. Wanneer de patches worden toegepast, wordt de VHD bijgewerkt en worden bestaande machines bijgewerkt naar die VHD, waarbij onderhoudsvensters en piekinstellingen worden uitgevoerd. Als AKS besluit dat knooppunten opnieuw moeten worden teruggezet, worden knooppunten live gepatcht zonder pods leeg te maken en wordt er geen VHD-update uitgevoerd. Met deze optie worden de extra kosten in rekening gebracht voor het hosten van de VHD's in uw knooppuntresourcegroep. Als u dit kanaal gebruikt, worden upgrades zonder toezicht van Linux standaard uitgeschakeld. | Azure Linux biedt geen ondersteuning voor dit kanaal op VM's met GPU-functionaliteit. SecurityPatch werkt op kubernetes-patchversies die zijn afgeschaft, zolang de secundaire Kubernetes-versie nog steeds wordt ondersteund. |

NodeImage |

AKS werkt de knooppunten bij met een nieuw gepatchte VHD met beveiligingscorrecties en bugfixes op een wekelijkse frequentie. De update voor de nieuwe VHD is verstorend, na onderhoudsvensters en piekinstellingen. Er worden geen extra VHD-kosten gemaakt bij het kiezen van deze optie. Als u dit kanaal gebruikt, worden upgrades zonder toezicht van Linux standaard uitgeschakeld. Upgrades van knooppuntinstallatiekopieën ondersteunen patchversies die zijn afgeschaft, zolang de secundaire Kubernetes-versie nog steeds wordt ondersteund. Knooppuntinstallatiekopieën worden door AKS getest, volledig beheerd en toegepast met veilige implementatieprocedures |

Het kanaal voor automatische upgrade van het knooppuntbesturingssysteem instellen op een nieuw cluster

Stel het kanaal voor automatische upgrade van het knooppuntbesturingssysteem in op een nieuw cluster met behulp van de

az aks createopdracht met de--node-os-upgrade-channelparameter. In het volgende voorbeeld wordt het kanaal voor automatische upgrade van het knooppuntbesturingssysteem ingesteld opSecurityPatch.az aks create \ --resource-group myResourceGroup \ --name myAKSCluster \ --node-os-upgrade-channel SecurityPatch \ --generate-ssh-keys

Het kanaal voor automatische upgrade van het knooppuntbesturingssysteem instellen op een bestaand cluster

Stel het kanaal voor automatische upgrade van het knooppuntbesturingssysteem in op een bestaand cluster met behulp van de

az aks updateopdracht met de--node-os-upgrade-channelparameter. In het volgende voorbeeld wordt het kanaal voor automatische upgrade van het knooppuntbesturingssysteem ingesteld opSecurityPatch.az aks update --resource-group myResourceGroup --name myAKSCluster --node-os-upgrade-channel SecurityPatch

Eigendom en planning bijwerken

De standaardfrequentie betekent dat er geen gepland onderhoudsvenster wordt toegepast.

| Channel | Eigendom bijwerken | Standaardfrequentie |

|---|---|---|

Unmanaged |

Beveiligingsupdates op basis van het besturingssysteem. AKS heeft geen controle over deze updates. | 's Nachts rond 6AM UTC voor Ubuntu en Azure Linux. Maandelijks voor Windows. |

SecurityPatch |

AKS getest, volledig beheerd en toegepast met veilige implementatieprocedures. Raadpleeg verbeterde beveiliging en tolerantie van Canonical-workloads in Azure voor meer informatie. | Wekelijks. |

NodeImage |

AKS getest, volledig beheerd en toegepast met veilige implementatieprocedures. Zoek AKS-knooppuntinstallatiekopieën in releasetracker voor meer realtime informatie over releases | Wekelijks. |

Notitie

Hoewel Windows-beveiligingsupdates maandelijks worden uitgebracht, worden deze updates niet automatisch toegepast op Windows-knooppunten met behulp van het Unmanaged kanaal. Als u het Unmanaged kanaal kiest, moet u het proces voor opnieuw opstarten voor Windows-knooppunten beheren.

Bekende beperkingen voor knooppuntkanaal

Wanneer u het kanaal

node-imagevoor automatische upgrade van het cluster op dit moment instelt, wordt ook automatisch het kanaalNodeImagevoor automatische upgrade van het knooppuntbesturingssysteem ingesteld op . U kunt de waarde van het kanaal voor het automatisch upgraden van het knooppuntbesturingssysteem niet wijzigen als het kanaal voor automatische upgrade van het cluster isnode-image. Als u de kanaalwaarde voor het automatisch upgraden van het knooppuntbesturingssysteem wilt instellen, controleert u of de kanaalwaarde voor het cluster automatisch upgraden nietnode-imageis.Het

SecurityPatchkanaal wordt niet ondersteund in Windows OS-knooppuntgroepen.

Notitie

Gebruik CLI-versie 2.61.0 of hoger voor het SecurityPatch kanaal.

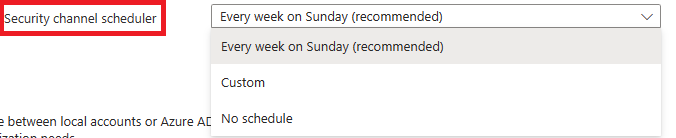

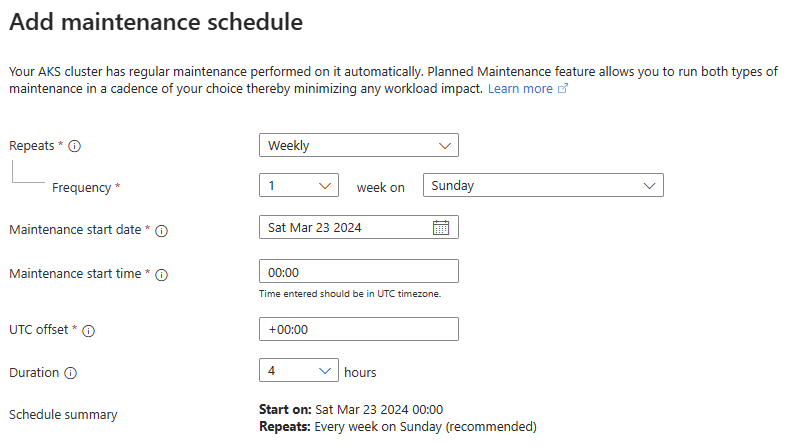

Geplande onderhoudsvensters voor nodebesturingssystemen

Gepland onderhoud voor de automatische upgrade van het knooppuntbesturingssysteem begint bij het opgegeven onderhoudsvenster.

Notitie

Gebruik een onderhoudsvenster van vier uur of meer om de juiste functionaliteit te garanderen.

Zie Gepland onderhoud gebruiken om onderhoudsvensters te plannen voor uw AKS-cluster (Azure Kubernetes Service) voor meer informatie over gepland onderhoud.

Veelgestelde vragen over automatische upgrades van het nodebesturingssysteem

Hoe kan ik de huidige waarde van nodeOsUpgradeChannel in een cluster controleren?

Voer de az aks show opdracht uit en controleer 'autoUpgradeProfile' om te bepalen op welke waarde de nodeOsUpgradeChannel waarde is ingesteld:

az aks show --resource-group myResourceGroup --name myAKSCluster --query "autoUpgradeProfile"

Hoe kan ik de status van automatische upgrades van het knooppuntbesturingssysteem controleren?

Als u de status van automatische upgrades van het knooppuntbesturingssystemen wilt bekijken, zoekt u activiteitenlogboeken op in uw cluster. U kunt ook specifieke upgradegebeurtenissen opzoeken, zoals vermeld in Een AKS-cluster upgraden. AKS verzendt ook upgradegerelateerde Event Grid-gebeurtenissen. Zie AKS als een Event Grid-bron voor meer informatie.

Kan ik de waarde van het kanaal voor het automatisch upgraden van het knooppuntbesturingssysteem wijzigen als mijn clusterkanaal voor automatische upgrade is ingesteld op node-image ?

Nee Wanneer u het kanaal node-imagevoor automatische upgrade van het cluster op dit moment instelt, wordt ook automatisch het kanaal NodeImagevoor automatische upgrade van het knooppuntbesturingssysteem ingesteld op . U kunt de waarde van het kanaal voor het automatisch upgraden van het knooppuntbesturingssysteem niet wijzigen als het kanaal voor automatische upgrade van het cluster is node-image. Als u de kanaalwaarden voor het automatisch upgraden van het knooppuntbesturingssysteem wilt wijzigen, moet u ervoor zorgen dat het kanaal voor automatische upgrade van het cluster niet node-imageis.

Waarom wordt SecurityPatch aanbevolen via Unmanaged kanaal?

Op het Unmanaged kanaal heeft AKS geen controle over hoe en wanneer de beveiligingsupdates worden geleverd. Hiermee SecurityPatchworden de beveiligingsupdates volledig getest en volgen ze veilige implementatieprocedures. SecurityPatch eert ook onderhoudsvensters. Zie Verbeterde beveiliging en tolerantie van Canonical-workloads in Azure voor meer informatie.

Leidt SecurityPatch dit altijd tot een nieuwe installatiekopie van mijn knooppunten?

AKS beperkt reimages tot alleen wanneer dit absoluut noodzakelijk is, zoals bepaalde kernelpakketten waarvoor mogelijk een reimage nodig is om volledig te worden toegepast. SecurityPatch is ontworpen om onderbrekingen zoveel mogelijk te minimaliseren. Als AKS besluit dat knooppunten opnieuw moeten worden teruggezet, worden knooppunten live gepatcht zonder pods leeg te maken en in dergelijke gevallen wordt er geen VHD-update uitgevoerd.

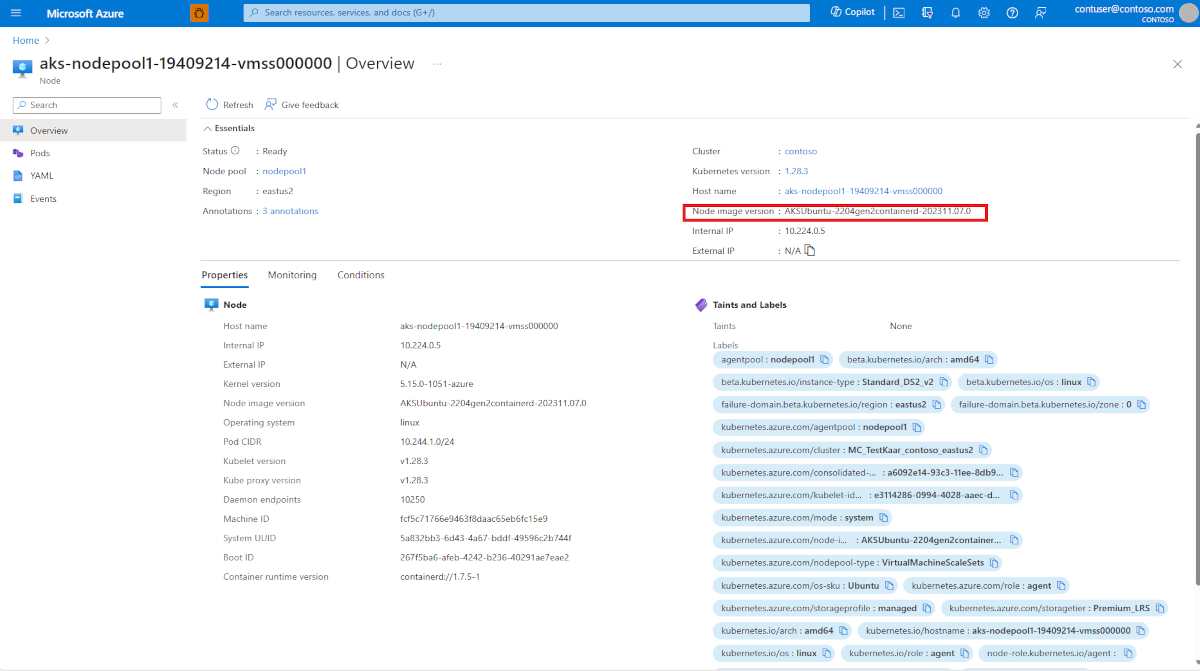

Hoe kan ik weten of een SecurityPatch of NodeImage upgrade wordt toegepast op mijn knooppunt?

Voer de volgende opdracht uit om knooppuntlabels te verkrijgen:

kubectl get nodes --show-labels

Onder de geretourneerde labels ziet u een lijn die lijkt op de volgende uitvoer:

kubernetes.azure.com/node-image-version=AKSUbuntu-2204gen2containerd-202311.07.0

Hier is AKSUbuntu-2204gen2containerdde versie van de basisknooppuntinstallatiekopieën. Indien van toepassing, volgt de versie van de beveiligingspatch doorgaans. In het bovenstaande voorbeeld is het 202311.07.0.

Dezelfde details worden ook opgezoekd in Azure Portal onder de labelweergave van het knooppunt:

Volgende stappen

Zie AKS-patch- en upgraderichtlijnen voor een gedetailleerde bespreking van best practices en andere overwegingen voor upgrades.

Azure Kubernetes Service

Feedback

Binnenkort: Gedurende 2024 worden GitHub Issues uitgefaseerd als het feedbackmechanisme voor inhoud. Dit wordt vervangen door een nieuw feedbacksysteem. Ga voor meer informatie naar: https://aka.ms/ContentUserFeedback.

Feedback verzenden en bekijken voor