Ontwikkelaarsaccounts autoriseren met behulp van Microsoft Entra ID in Azure API Management

VAN TOEPASSING OP: Ontwikkelaar | Basic v2 | Standaard | Standard v2 | Premie

In dit artikel leert u het volgende:

- Toegang tot de ontwikkelaarsportal inschakelen voor gebruikers van Microsoft Entra ID.

- Beheer groepen Microsoft Entra-gebruikers door externe groepen toe te voegen die de gebruikers bevatten.

Zie Beveiligde toegang tot de API Management-ontwikkelaarsportal voor een overzicht van de opties voor het beveiligen van de ontwikkelaarsportal.

Belangrijk

- Dit artikel is bijgewerkt met stappen voor het configureren van een Microsoft Entra-app met behulp van de Microsoft Authentication Library (MSAL).

- Als u eerder een Microsoft Entra-app hebt geconfigureerd voor gebruikersaanmelding met behulp van de Azure AD Authentication Library (ADAL), raden we u aan om te migreren naar MSAL.

Vereisten

Voltooi de quickstart een Azure API Management-exemplaar maken.

Importeer en publiceer een API in het Azure API Management-exemplaar.

Gebruik de Bash-omgeving in Azure Cloud Shell. Zie quickstart voor Bash in Azure Cloud Shell voor meer informatie.

Installeer de Azure CLI, indien gewenst, om CLI-referentieopdrachten uit te voeren. Als u in Windows of macOS werkt, kunt u Azure CLI uitvoeren in een Docker-container. Zie De Azure CLI uitvoeren in een Docker-container voor meer informatie.

Als u een lokale installatie gebruikt, meldt u zich aan bij Azure CLI met behulp van de opdracht az login. Volg de stappen die worden weergegeven in de terminal, om het verificatieproces te voltooien. Raadpleeg Aanmelden bij Azure CLI voor aanvullende aanmeldingsopties.

Installeer de Azure CLI-extensie bij het eerste gebruik, wanneer u hierom wordt gevraagd. Raadpleeg Extensies gebruiken met Azure CLI voor meer informatie over extensies.

Voer az version uit om de geïnstalleerde versie en afhankelijke bibliotheken te vinden. Voer az upgrade uit om te upgraden naar de nieuwste versie.

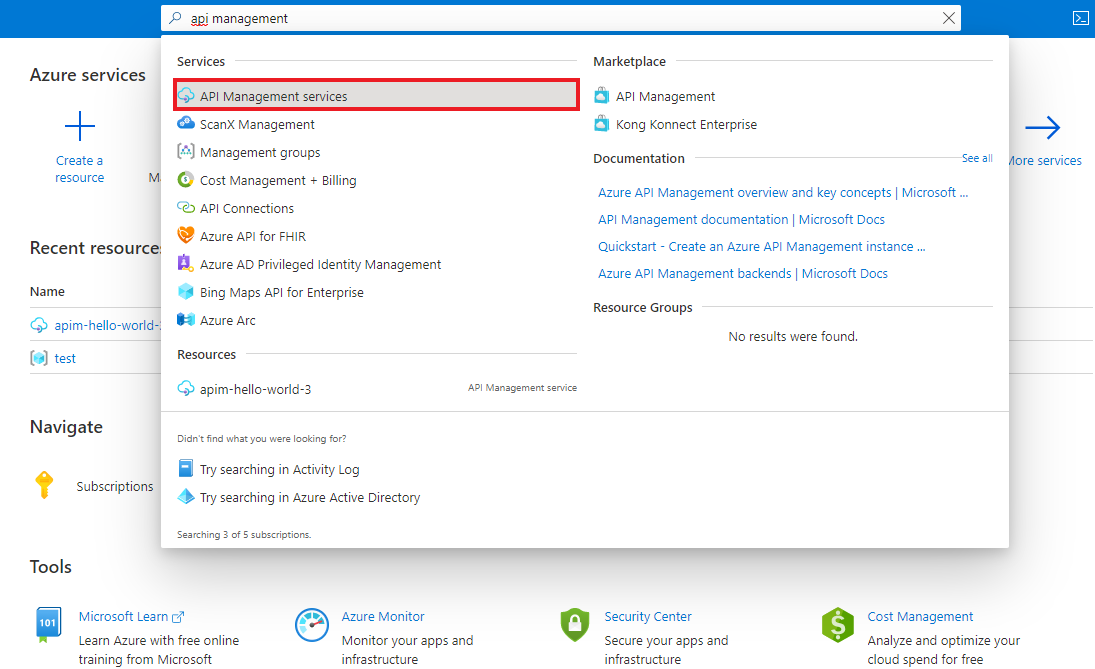

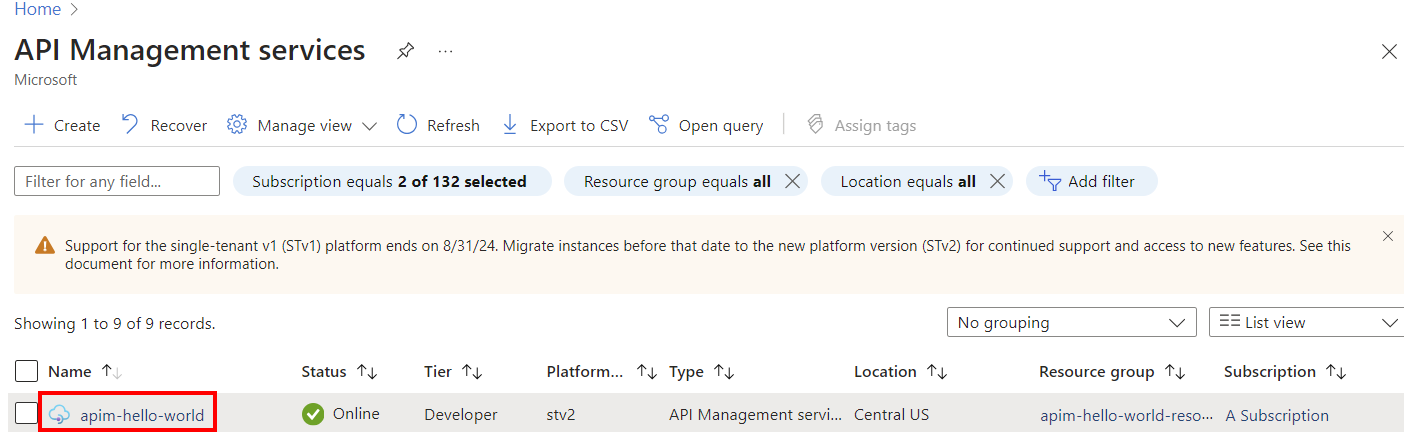

Ga naar uw API Management-exemplaar

Zoek en selecteer API Management-services in Azure Portal.

Selecteer uw API Management-exemplaar op de pagina API Management-services.

Gebruikersaanmelding inschakelen met behulp van Microsoft Entra ID - portal

Om de configuratie te vereenvoudigen, kan API Management automatisch een Microsoft Entra-toepassing en id-provider inschakelen voor gebruikers van de ontwikkelaarsportal. U kunt de Microsoft Entra-toepassing en id-provider ook handmatig inschakelen.

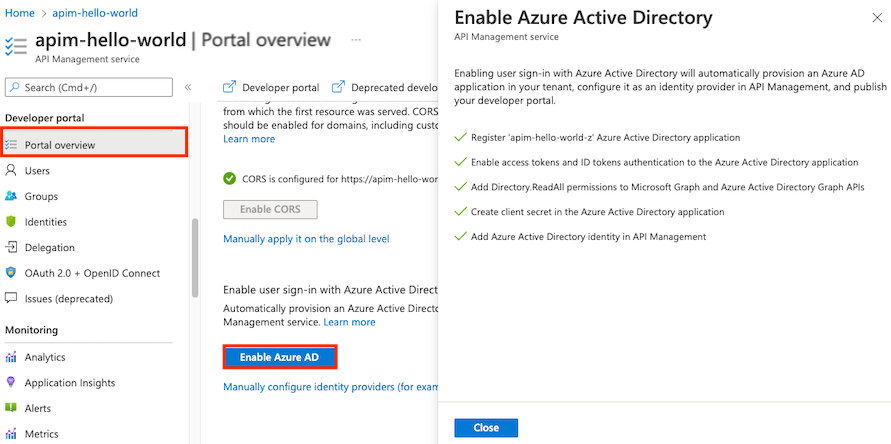

Microsoft Entra-toepassing en id-provider automatisch inschakelen

Selecteer in het linkermenu van uw API Management-exemplaar onder De ontwikkelaarsportal het portaloverzicht.

Schuif op de overzichtspagina van de portal omlaag naar Gebruikersaanmelding inschakelen met Microsoft Entra-id.

Selecteer Microsoft Entra-id inschakelen.

Selecteer Op de pagina Microsoft Entra-id inschakelen de optie Microsoft Entra-id inschakelen.

Selecteer Sluiten.

Nadat de Microsoft Entra-provider is ingeschakeld:

- Gebruikers in het opgegeven Microsoft Entra-exemplaar kunnen zich aanmelden bij de ontwikkelaarsportal met behulp van een Microsoft Entra-account.

- U kunt de Configuratie van Microsoft Entra beheren op de pagina Identiteiten van de ontwikkelaarsportal>in de portal.

- U kunt eventueel andere aanmeldingsinstellingen configureren door Id-instellingen> te selecteren. U kunt bijvoorbeeld anonieme gebruikers omleiden naar de aanmeldingspagina.

- Publiceer de ontwikkelaarsportal opnieuw na een configuratiewijziging.

Microsoft Entra-toepassing en id-provider handmatig inschakelen

Selecteer Identiteiten in het linkermenu van uw API Management-exemplaar onder de ontwikkelaarsportal.

Selecteer +Toevoegen bovenaan om het deelvenster Id-provider toevoegen aan de rechterkant te openen.

Selecteer onder Type de Microsoft Entra-id in de vervolgkeuzelijst. Zodra deze optie is geselecteerd, kunt u andere benodigde gegevens invoeren.

- Selecteer MSAL in de vervolgkeuzelijst Clientbibliotheek.

- Als u client-id en clientgeheim wilt toevoegen, raadpleegt u de stappen verderop in het artikel.

Sla de omleidings-URL op voor later gebruik.

Open Azure Portal in uw browser op een nieuw tabblad.

Navigeer naar App-registraties om een app te registreren in Active Directory.

Selecteer Nieuwe registratie. Stel op de pagina Een toepassing registreren de waarden als volgt in:

- Naam instellen op een beschrijvende naam, zoals developer-portal

- Stel ondersteunde accounttypen in op Accounts in elke organisatiemap.

- Selecteer in omleidings-URI de optie Toepassing met één pagina (SPA) en plak de omleidings-URL die u in een vorige stap hebt opgeslagen.

- Selecteer Registreren.

Nadat u de toepassing hebt geregistreerd, kopieert u de toepassings-id (client) op de pagina Overzicht .

Ga naar het browsertabblad met uw API Management-exemplaar.

Plak in het venster Id-provider toevoegen de waarde van de toepassings-id (client) in het vak Client-id .

Ga naar het browsertabblad met de app-registratie.

Selecteer de juiste app-registratie.

Selecteer Onder de sectie Beheren van het zijmenu certificaten en geheimen.

Selecteer op de pagina Certificaten en geheimen de knop Nieuw clientgeheim onder Clientgeheimen.

- Voer een beschrijving in.

- Selecteer een optie voor Verlopen.

- Kies Toevoegen.

Kopieer de waarde van het clientgeheim voordat u de pagina verlaat. U hebt dit later nodig.

Selecteer onder Beheren in het zijmenu tokenconfiguratie>+ Optionele claim toevoegen.

- Selecteer id in tokentype.

- Selecteer (controleer) de volgende claims: e-mail, family_name, given_name.

- Selecteer Toevoegen. Als u hierom wordt gevraagd, selecteert u Microsoft Graph-e-mail, profielmachtiging inschakelen.

Ga naar het browsertabblad met uw API Management-exemplaar.

Plak het geheim in het veld Clientgeheim in het deelvenster Id-provider toevoegen.

Belangrijk

Werk het clientgeheim bij voordat de sleutel verloopt.

Geef in de Aanmeldingstenant een tenantnaam of -id op die moet worden gebruikt voor aanmelding bij Microsoft Entra. Als er geen waarde is opgegeven, wordt het algemene eindpunt gebruikt.

Voeg in toegestane tenants specifieke Microsoft Entra-tenantnamen of id's toe voor aanmelding bij Microsoft Entra.

Nadat u de gewenste configuratie hebt opgegeven, selecteert u Toevoegen.

Publiceer de ontwikkelaarsportal voor de Configuratie van Microsoft Entra opnieuw om van kracht te worden. Selecteer in het linkermenu, onder Ontwikkelaarsportal, portaloverzicht>Publiceren.

Nadat de Microsoft Entra-provider is ingeschakeld:

- Gebruikers in de opgegeven Microsoft Entra-tenant(s) kunnen zich aanmelden bij de ontwikkelaarsportal met behulp van een Microsoft Entra-account.

- U kunt de Configuratie van Microsoft Entra beheren op de pagina Identiteiten van de ontwikkelaarsportal>in de portal.

- U kunt eventueel andere aanmeldingsinstellingen configureren door Id-instellingen> te selecteren. U kunt bijvoorbeeld anonieme gebruikers omleiden naar de aanmeldingspagina.

- Publiceer de ontwikkelaarsportal opnieuw na een configuratiewijziging.

Migreren naar MSAL

Als u eerder een Microsoft Entra-app hebt geconfigureerd voor gebruikersaanmelding met behulp van de ADAL, kunt u de portal gebruiken om de app te migreren naar MSAL en de id-provider bij te werken in API Management.

Microsoft Entra-app bijwerken voor MSAL-compatibiliteit

Zie Omleidings-URI's overschakelen naar het toepassingstype met één pagina voor stappen.

Configuratie van id-provider bijwerken

- Selecteer Identiteiten in het linkermenu van uw API Management-exemplaar onder de ontwikkelaarsportal.

- Selecteer Microsoft Entra-id in de lijst.

- Selecteer MSAL in de vervolgkeuzelijst Clientbibliotheek.

- Selecteer Bijwerken.

- Publiceer de ontwikkelaarsportal opnieuw.

Een externe Microsoft Entra-groep toevoegen

Nu u toegang hebt ingeschakeld voor gebruikers in een Microsoft Entra-tenant, kunt u het volgende doen:

- Voeg Microsoft Entra-groepen toe aan API Management. Groepen die zijn toegevoegd, moeten zich in de tenant bevinden waar uw API Management-exemplaar wordt geïmplementeerd.

- De zichtbaarheid van producten beheren met Behulp van Microsoft Entra-groepen.

- Navigeer naar de pagina App-registratie voor de toepassing die u in de vorige sectie hebt geregistreerd.

- Selecteer API-machtigingen.

- Voeg de volgende minimale toepassingsmachtigingen toe voor Microsoft Graph API:

User.Read.Alltoepassingsmachtiging: API Management kan het groepslidmaatschap van de gebruiker lezen om groepssynchronisatie uit te voeren op het moment dat de gebruiker zich aanmeldt.Group.Read.Alltoepassingsmachtiging: API Management kan de Microsoft Entra-groepen lezen wanneer een beheerder de groep probeert toe te voegen aan API Management met behulp van de blade Groepen in de portal.

- Selecteer Beheerderstoestemming verlenen voor {tenantname} zodat u toegang verleent voor alle gebruikers in deze map.

U kunt nu externe Microsoft Entra-groepen toevoegen vanaf het tabblad Groepen van uw API Management-exemplaar.

Selecteer Groepen onder De ontwikkelaarsportal in het zijmenu.

Selecteer de knop Microsoft Entra-groep toevoegen.

Selecteer de tenant in de vervolgkeuzelijst.

Zoek en selecteer de groep die u wilt toevoegen.

Selecteer de knop Selecteren.

Nadat u een externe Microsoft Entra-groep hebt toegevoegd, kunt u de eigenschappen ervan controleren en configureren:

- Selecteer de naam van de groep op het tabblad Groepen .

- Bewerk naam - en beschrijvingsgegevens voor de groep.

Gebruikers van het geconfigureerde Microsoft Entra-exemplaar kunnen nu:

- Meld u aan bij de ontwikkelaarsportal.

- Bekijk en abonneer u op groepen waarvoor ze zichtbaarheid hebben.

Notitie

Meer informatie over het verschil tussen gedelegeerde machtigingen en toepassingsmachtigingen in machtigingen en toestemming in het microsoft identity platform-artikel .

Microsoft Entra-groepen synchroniseren met API Management

Groepen die zijn geconfigureerd in Microsoft Entra, moeten worden gesynchroniseerd met API Management, zodat u ze aan uw exemplaar kunt toevoegen. Als de groepen niet automatisch worden gesynchroniseerd, voert u een van de volgende handelingen uit om groepsgegevens handmatig te synchroniseren:

- Meld u af en meld u aan bij Microsoft Entra-id. Deze activiteit activeert meestal synchronisatie van groepen.

- Zorg ervoor dat de Microsoft Entra-aanmeldingstenant op dezelfde manier is opgegeven (met behulp van een tenant-id of domeinnaam) in uw configuratie-instellingen in API Management. U geeft de aanmeldingstenant op in de id-provider van Microsoft Entra ID voor de ontwikkelaarsportal en wanneer u een Microsoft Entra-groep toevoegt aan API Management.

Ontwikkelaarsportal: Verificatie van Microsoft Entra-accounts toevoegen

In de ontwikkelaarsportal kunt u zich aanmelden met Microsoft Entra ID met behulp van de knop Aanmelden: OAuth-widget die is opgenomen op de aanmeldingspagina van de standaardinhoud van de ontwikkelaarsportal.

Hoewel er automatisch een nieuw account wordt gemaakt wanneer een nieuwe gebruiker zich aanmeldt met Microsoft Entra ID, kunt u overwegen om dezelfde widget toe te voegen aan de registratiepagina. Het aanmeldingsformulier: OAuth-widget vertegenwoordigt een formulier dat wordt gebruikt voor registratie met OAuth.

Belangrijk

U moet de portal opnieuw publiceren om de wijzigingen in de Microsoft Entra-id van kracht te laten worden.

Gerelateerde inhoud

- Meer informatie over Microsoft Entra ID en OAuth2.0.

- Meer informatie over MSAL en migreren naar MSAL.

- Problemen met netwerkconnectiviteit met Microsoft Graph oplossen vanuit een VNet.