Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of mappen te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen om mappen te wijzigen.

VAN TOEPASSING OP: Premium

Netwerkisolatie is een optionele functie van een API Management-werkruimtegateway. Dit artikel bevat vereisten voor netwerkresources wanneer u uw gateway integreert of injecteert in een virtueel Azure-netwerk. Sommige vereisten verschillen, afhankelijk van de gewenste inkomende en uitgaande toegangsmodus. De volgende modi worden ondersteund:

- Integratie van virtueel netwerk: openbare binnenkomende toegang, privé-uitgaande toegang

- Virtuele netwerkinjectie: privé-binnenkomende toegang, privé-uitgaande toegang

Zie Een virtueel netwerk gebruiken om inkomend of uitgaand verkeer voor Azure API Management te beveiligen voor achtergrondinformatie over netwerkopties in API Management.

Notitie

- De netwerkconfiguratie van een werkruimtegateway is onafhankelijk van de netwerkconfiguratie van het API Management-exemplaar.

- Op dit moment kan een werkruimtegateway alleen worden geconfigureerd in een virtueel netwerk wanneer de gateway wordt gemaakt. U kunt de netwerkconfiguratie of -instellingen van de gateway later niet wijzigen.

Netwerklocatie

Het virtuele netwerk moet zich in dezelfde regio en hetzelfde Azure-abonnement bevinden als het API Management-exemplaar.

Toegewezen subnet

- Het subnet dat wordt gebruikt voor integratie van virtuele netwerken of injectie, kan alleen worden gebruikt door één werkruimtegateway. Het kan niet worden gedeeld met een andere Azure-resource.

Subnetgrootte

- Minimum: /27 (32 adressen)

- Maximum: /24 (256 adressen) - aanbevolen

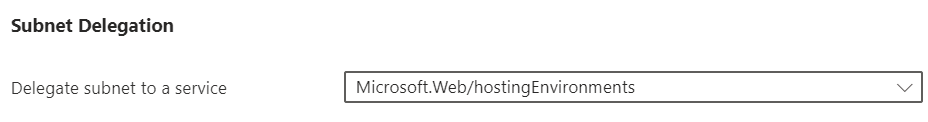

Delegatie van subnet

Het subnet moet als volgt worden gedelegeerd om de gewenste binnenkomende en uitgaande toegang in te schakelen.

Zie Een subnetdelegering toevoegen of verwijderen voor meer informatie over het configureren van subnetdelegering.

Voor de integratie van virtuele netwerken moet het subnet worden gedelegeerd aan de Service Microsoft.Web/serverFarms .

Notitie

De Microsoft.Web resourceprovider moet zijn geregistreerd in het abonnement, zodat u het subnet kunt delegeren aan de service. Zie Resourceprovider registreren voor stappen voor het registreren van een resourceprovider via de portal.

Zie Een subnetdelegering toevoegen of verwijderen voor meer informatie over het configureren van subnetdelegering.

Netwerkbeveiligingsgroep

Er moet een netwerkbeveiligingsgroep (NSG) zijn gekoppeld aan het subnet. Om een netwerkbeveiligingsgroep in te stellen, zie Een netwerkbeveiligingsgroep maken.

- Configureer de regels in de volgende tabel om uitgaande toegang tot Azure Storage en Azure Key Vault toe te staan. Dit zijn afhankelijkheden voor API Management.

- Configureer andere uitgaande regels die u nodig hebt voor de gateway om uw API-back-ends te bereiken.

- Configureer andere NSG-regels om te voldoen aan de netwerktoegangsvereisten van uw organisatie. NSG-regels kunnen bijvoorbeeld ook worden gebruikt om uitgaand verkeer naar internet te blokkeren en alleen toegang tot resources in uw virtuele netwerk toe te staan.

| Richting | Bron | Poortbereiken van bron | Doel | Poortbereiken van bestemming | protocol | Handeling | Doel |

|---|---|---|---|---|---|---|---|

| Vertrekkend | VirtualNetwork | * | Opslag | 443 | TCP | Toestaan | Afhankelijkheid van Azure Storage |

| Vertrekkend | VirtualNetwork | * | AzureKeyVault | 443 | TCP | Toestaan | Afhankelijkheid van Azure Key Vault |

Belangrijk

- Inkomende NSG-regels zijn niet van toepassing wanneer u een werkruimtegateway in een virtueel netwerk integreert voor privé-uitgaande toegang. Als u binnenkomende NSG-regels wilt afdwingen, gebruikt u virtuele netwerkinjectie in plaats van integratie.

- Dit verschilt van netwerken in de klassieke 'Premium'-versie, waarbij inkomende NSG-regels (Network Security Group-regels) zowel in externe als in interne modi voor virtuele netwerkinjectie worden afgedwongen. Meer informatie

DNS-instellingen voor virtuele netwerkinjectie

Voor virtuele netwerkinjectie moet u uw eigen DNS beheren om binnenkomende toegang tot uw werkruimtegateway in te schakelen.

Hoewel u de mogelijkheid hebt om een privé- of aangepaste DNS-server te gebruiken, raden we u aan:

- Configureer een privézone van Azure DNS.

- Koppel de privézone van Azure DNS aan het virtuele netwerk.

Meer informatie over het instellen van een privézone in Azure DNS.

Notitie

Als u een privé- of aangepaste DNS-resolver configureert in het virtuele netwerk dat wordt gebruikt voor injectie, moet u de naamomzetting voor Azure Key Vault-eindpunten (*.vault.azure.net) controleren. U wordt aangeraden een privé-DNS-zone van Azure te configureren. Hiervoor is geen aanvullende configuratie vereist om deze in te schakelen.

Toegang op standaardhostnaam

Wanneer u een API Management-werkruimte maakt, wordt aan de werkruimtegateway een standaardhostnaam toegewezen. De hostnaam is zichtbaar in Azure Portal op de overzichtspagina van de werkruimtegateway, samen met het privé-VIRTUELE IP-adres. De standaardhostnaam heeft de indeling <gateway-name>-<random hash>.gateway.<region>-<number>.azure-api.net. Voorbeeld: team-workspace-123456abcdef.gateway.uksouth-01.azure-api.net.

Notitie

De werkruimtegateway reageert alleen op aanvragen voor de hostnaam die is geconfigureerd op het eindpunt, niet op het privé-VIP-adres.

DNS-record configureren

Maak een A-record op uw DNS-server voor toegang tot de werkruimte vanuit uw virtuele netwerk. Wijs de eindpuntrecord toe aan het privé-VIP-adres van uw werkruimtegateway.

Voor testdoeleinden kunt u het hosts-bestand bijwerken op een virtuele machine in een subnet dat is verbonden met het virtuele netwerk waarin API Management wordt geïmplementeerd. Ervan uitgaande dat het privé-VIRTUELE IP-adres voor uw werkruimtegateway 10.1.0.5 is, kunt u het hostbestand toewijzen, zoals wordt weergegeven in het volgende voorbeeld. Het toewijzingsbestand voor hosts bevindt zich in %SystemDrive%\drivers\etc\hosts (Windows) of /etc/hosts (Linux, macOS).

| Intern virtueel IP-adres | Hostnaam van gateway |

|---|---|

| 10.1.0.5 | teamworkspace.gateway.westus.azure-api.net |