Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of mappen te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen om mappen te wijzigen.

In dit artikel wordt beschreven hoe u basisgebruikers- en wachtwoordverificatie uitschakelt voor het implementeren van code in Azure App Service-apps. In het artikel worden verschillende manieren uitgelegd om basisverificatie uit te schakelen, implementatiemethoden voor terugval indien van toepassing en hoe u toegangspogingen voor basisverificatie kunt controleren.

App Service biedt eenvoudige authenticatie voor FTP- en webimplementatieclients om verbinding te maken met behulp van gebruikersnaam- en wachtwoordreferenties. De basisverificatie-API's zijn handig om door het bestandssysteem van uw site te bladeren, stuurprogramma's en hulpprogramma's te uploaden en te implementeren met MSBuild. Zie Implementatiereferenties configureren voor Azure App Service voor meer informatie.

Ondernemingen vereisen vaak veiligere implementatiemethoden dan basisverificatie, zoals Microsoft Entra-id. Microsoft Entra OAuth 2.0-toegangstokens hebben een beperkte levensduur, zijn specifiek voor de toepassingen en resources waarvoor ze worden uitgegeven en kunnen niet opnieuw worden gebruikt. Autorisatie op basis van OAuth-tokens helpt bij het beperken van veel problemen met basisverificatie.

Met Microsoft Entra kunt u ook implementeren vanuit andere Azure-services met behulp van beheerde identiteiten. Zie Verificatietypen per implementatiemethode in Azure App Service voor meer informatie.

Vereiste voorwaarden

- Als u basisverificatie voor FTP-toegang tot een app wilt uitschakelen, moet u toegang op eigenaarsniveau hebben tot de app.

- Als u een rol wilt maken en toewijzen om te voorkomen dat gebruikers met lagere bevoegdheden basisverificatie inschakelen, moet u machtigingen voor eigenaar of gebruikertoegangsbeheerder hebben in het abonnement.

Basisverificatie uitschakelen

Voor FTP-implementatie wordt basisverificatie beheerd door de basicPublishingCredentialsPolicies/ftp parameter of de portaloptie Verificatiegegevens voor FTP-basis-verificatie publiceren.

Voor andere implementatiemethoden die gebruikmaken van basisverificatie, zoals Visual Studio, lokale Git en GitHub, wordt basisverificatie beheerd door de basicPublishingCredentialsPolicies/scm vlag of de portaloptie SCM Basic Authentication Publishing Credentials .

Opmerking

SCM-basisverificatie is vereist voor het inschakelen van FTP-basisverificatie.

Basisverificatie uitschakelen:

Zoek en selecteer App Services in Azure Portal en selecteer vervolgens uw app.

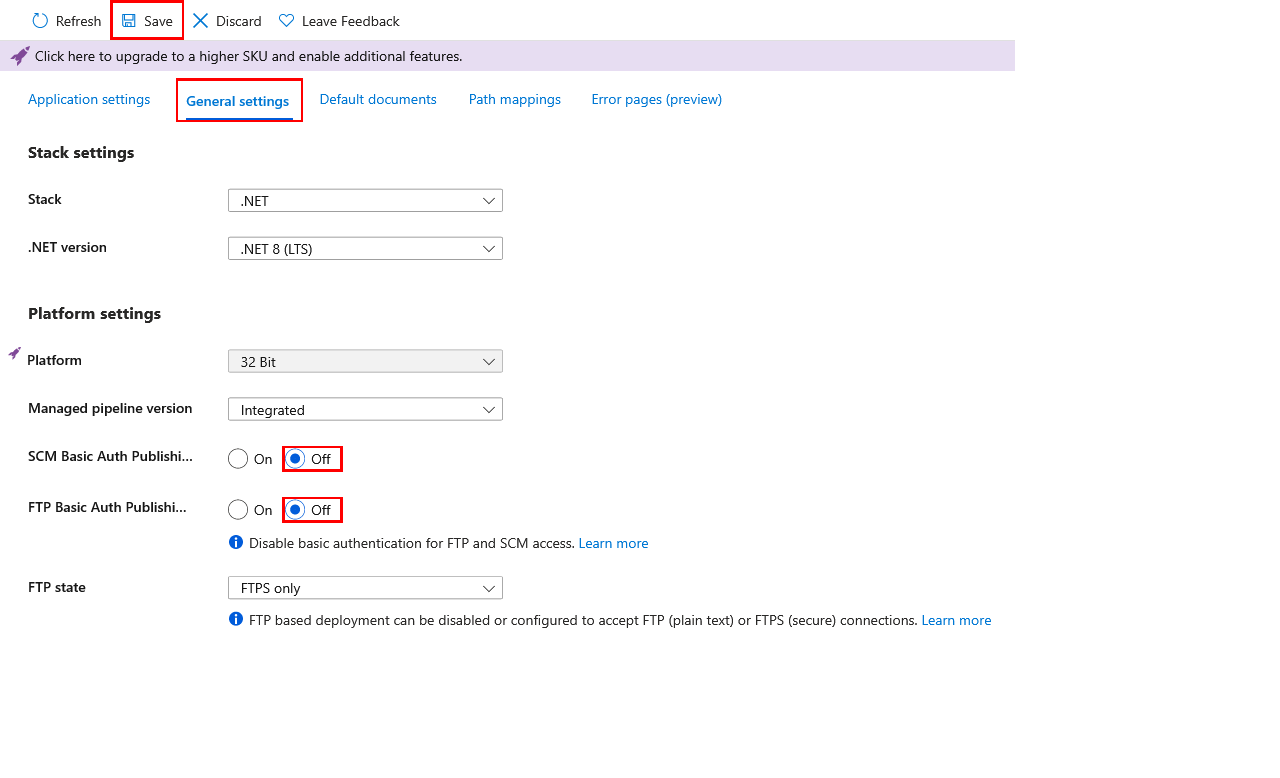

Selecteer in het linkernavigatiemenu van de app Configuratie>Algemene instellingen.

Selecteer Uit voor SCM Basic Auth Publishing Credentials, FTP Basic Auth Publishing Credentials, of beide, en selecteer vervolgens Opslaan.

Als u wilt controleren of FTP-toegang is geblokkeerd, probeert u verbinding te maken met uw app via FTP/FTPS. U krijgt een 401 niet-geverifieerd bericht.

Probeer de lokale Git-implementatie om te bevestigen dat git-toegang is geblokkeerd. U krijgt een bericht dat verificatie is mislukt .

Implementeren zonder basisverificatie

Wanneer u basisverificatie uitschakelt, werken implementatiemethoden die afhankelijk zijn van basisverificatie niet meer. Sommige implementatiemethoden hebben terugvalimplementatiemechanismen.

In de volgende tabel ziet u hoe verschillende implementatiemethoden zich gedragen wanneer basisverificatie is uitgeschakeld en het terugvalmechanisme, indien van toepassing. Zie Verificatietypen per implementatiemethode in Azure-app Service voor meer informatie.

| Implementatiemethode | Wanneer basisverificatie is uitgeschakeld |

|---|---|

| Visual Studio-implementatie | Voor implementatie met Microsoft Entra-verificatie is Visual Studio 2022 versie 17.12 of hoger vereist. |

| FTP | Werkt niet. |

| Lokale Git | Werkt niet. |

| Azure-opdrachtregelinterface (CLI) | In Azure CLI 2.48.1 of hoger vallen de volgende opdrachten terug op Microsoft Entra-verificatie:az webapp up.az webapp deploy.az webapp log deployment show.az webapp log deployment list.az webapp log download.az webapp log tail.az webapp browse.az webapp create-remote-connection.az webapp ssh.az functionapp deploy.az functionapp log deployment list.az functionapp log deployment show.az functionapp deployment source config-zip. |

| Maven-plugin of Gradle-plugin | Werken. |

| GitHub Actions | Bestaande GitHub Actions-werkstromen die gebruikmaken van basisverificatie werken niet. Verbreek de bestaande GitHub-configuratie en maak een nieuwe GitHub Actions-configuratie die gebruikmaakt van door de gebruiker toegewezen identiteit. Als de bestaande Implementatie van GitHub Actions handmatig is geconfigureerd, kunt u in plaats daarvan een service-principal of OpenID Connect gebruiken. Gebruik de optie Door de gebruiker toegewezen identiteit voor nieuwe GitHub Actions-werkstromen. |

| GitHub met de App Service-buildservice | Werkt niet. |

| Implementatie vanuit de creatiewizard van het portal | Als u een continue implementatiebron selecteert wanneer basisverificatie is ingesteld op Uitschakelen, wordt GitHub Actions geconfigureerd met de door de gebruiker toegewezen identiteitsoptie (OpenID Connect). |

| Bitbucket | Werkt niet. |

| Azure-repositories met de App Service-buildservice | Werkt niet. |

| Azure Repos met Azure Pipelines | Werken. |

Azure Pipelines met AzureWebApp taak |

Werken. |

Een aangepaste rol maken om te voorkomen dat basisverificatie wordt ingeschakeld

Als u wilt voorkomen dat gebruikers met lagere bevoegdheden basisverificatie inschakelen voor elke app, kunt u een aangepaste rol maken en de gebruikers toewijzen aan de rol.

Selecteer in Azure Portal het abonnement waar u de aangepaste rol wilt maken.

Selecteer in het linkernavigatiemenu de optie Access Control (IAM)>Add>custom role.

Geef op de pagina Een aangepaste rol maken de rol een naam en selecteer Volgende vervolgens.

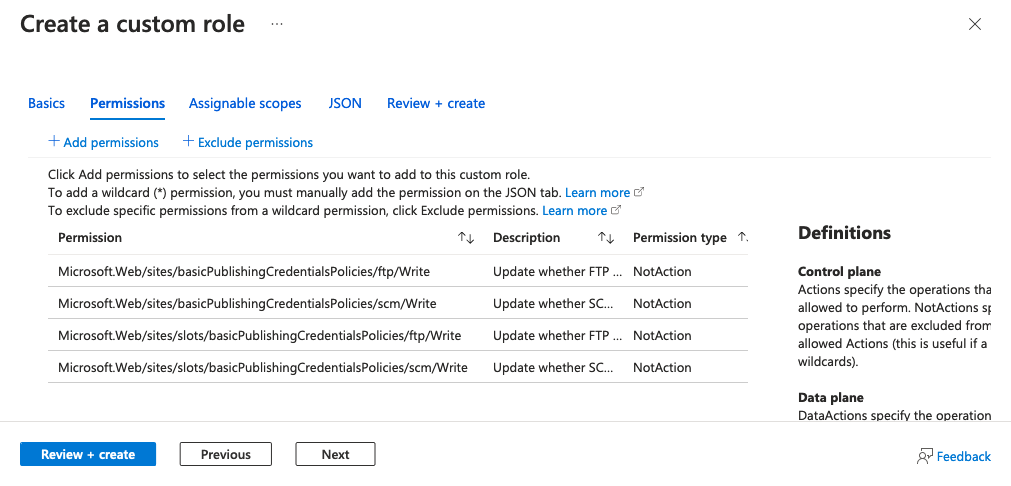

Selecteer machtigingen uitsluiten op het tabblad Machtigingen.

Zoek en selecteer Microsoft Web Apps.

Zoek en vouw microsoft.web/sites/basicPublishingCredentialsPolicies uit.

Selecteer het vak schrijven en selecteer vervolgens Toevoegen. Met deze stap wordt de bewerking toegevoegd aan NotActions voor de rol.

Selecteer Machtigingen uitsluiten opnieuw.

Zoek en vouw microsoft.web/sites/slots/basicPublishingCredentialsPolicies uit, selecteer het vak Schrijven en selecteer vervolgens Toevoegen.

Het tabblad Machtigingen moet er nu uitzien als in de volgende schermafbeelding. Selecteer Review + aanmaken en selecteer vervolgens Maken.

U kunt deze rol nu toewijzen aan de gebruikers van uw organisatie. Zie Aangepaste Azure-rollen maken of bijwerken met behulp van Azure Portal voor meer informatie.

Controleren op basisverificatiepogingen

Alle geslaagde en geprobeerde aanmeldingen worden geregistreerd bij het Azure Monitor-logboektype AppServiceAuditLogs . Volg de stappen bij Logboeken verzenden naar Azure Monitor en schakel het verzenden van het AppServiceAuditLogs logboektype in om pogingen tot en geslaagde aanmeldingen op FTP en Web Deploy te controleren.

Als u wilt controleren of de logboeken naar uw geselecteerde services worden verzonden, meldt u zich aan via FTP of Web Deploy. In het volgende voorbeeld ziet u een logboek van een opslagaccount.

{

"time": "2023-10-16T17:42:32.9322528Z",

"ResourceId": "/SUBSCRIPTIONS/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/RESOURCEGROUPS/MYRESOURCEGROUP/PROVIDERS/MICROSOFT.WEB/SITES/MY-DEMO-APP",

"Category": "AppServiceAuditLogs",

"OperationName": "Authorization",

"Properties": {

"User": "$my-demo-app",

"UserDisplayName": "$my-demo-app",

"UserAddress": "24.19.191.170",

"Protocol": "FTP"

}

}

Basisbeleid voor verificatie gebruiken

Met Azure Policy kunt u organisatiestandaarden afdwingen en naleving op schaal beoordelen. U kunt Azure Policy gebruiken om te controleren op alle apps die nog steeds basisverificatie gebruiken en alle niet-compatibele resources herstellen. De volgende lijst bevat ingebouwde beleidsregels voor het controleren en herstellen van basisverificatie in App Service:

In de volgende lijst ziet u de bijbehorende beleidsregels voor slots:

Verwante inhoud

- Verificatietypen per implementatiemethode in Azure App Service

- Doorlopende implementatie configureren naar Azure App Service

- Implementeren in Azure App Service met behulp van GitHub Actions

- Implementeren in Azure App Service met behulp van Git lokaal

- Uw app implementeren in Azure-app Service met behulp van FTP/S