Gateway-vereiste integratie van virtueel netwerk configureren

Gateway-vereiste virtuele netwerkintegratie ondersteunt het maken van verbinding met een virtueel netwerk in een andere regio of met een klassiek virtueel netwerk. Gateway-vereiste integratie van virtuele netwerken werkt alleen voor Windows-abonnementen. Het is raadzaam om regionale integratie van virtuele netwerken te gebruiken om te integreren met virtuele netwerken.

Gateway-vereiste integratie van virtueel netwerk:

- Hiermee kan een app verbinding maken met slechts één virtueel netwerk tegelijk.

- Hiermee kunnen maximaal vijf virtuele netwerken worden geïntegreerd in een App Service-plan.

- Hiermee kan hetzelfde virtuele netwerk worden gebruikt door meerdere apps in een App Service-plan zonder dat dit van invloed is op het totale aantal dat door een App Service-plan kan worden gebruikt. Als u zes apps hebt die gebruikmaken van hetzelfde virtuele netwerk in hetzelfde App Service-plan dat telt als één virtueel netwerk dat wordt gebruikt.

- SLA op de gateway kan van invloed zijn op de algehele SLA.

- Hiermee kunnen uw apps de DNS gebruiken waarmee het virtuele netwerk is geconfigureerd.

- Vereist een gateway op basis van een virtuele netwerkroute die is geconfigureerd met een SSTP-punt-naar-site-VPN voordat deze kan worden verbonden met een app.

U kunt de gateway-vereiste integratie van virtuele netwerken niet gebruiken:

- Met een virtueel netwerk dat is verbonden met ExpressRoute.

- Vanuit een Linux-app.

- Vanuit een Windows-container.

- Toegang tot met service-eindpunt beveiligde resources.

- Als u app-Instellingen wilt oplossen, verwijst u naar een met het netwerk beveiligde sleutelkluis.

- Met een co-existentiegateway die zowel ExpressRoute als punt-naar-site- of site-naar-site-VPN's ondersteunt.

Regionale integratie van virtuele netwerken beperkt de hierboven genoemde beperkingen.

Een gateway instellen in uw virtuele Azure-netwerk

Ga als volgende te werk om een gateway te maken:

Maak de VPN-gateway en het subnet. Selecteer een op route gebaseerd VPN-type.

Stel de punt-naar-site-adressen in. Als de gateway zich niet in de basis-SKU bevindt, moet IKEV2 worden uitgeschakeld in de punt-naar-site-configuratie en moet SSTP worden geselecteerd. De punt-naar-site-adresruimte moet zich in de RFC 1918-adresblokken 10.0.0.0/8, 172.16.0.0/12 en 192.168.0.0/16.

Als u de gateway maakt voor gebruik met gateway-vereiste virtuele netwerkintegratie, hoeft u geen certificaat te uploaden. Het maken van de gateway kan 30 minuten duren. U kunt uw app pas integreren met uw virtuele netwerk als de gateway is gemaakt.

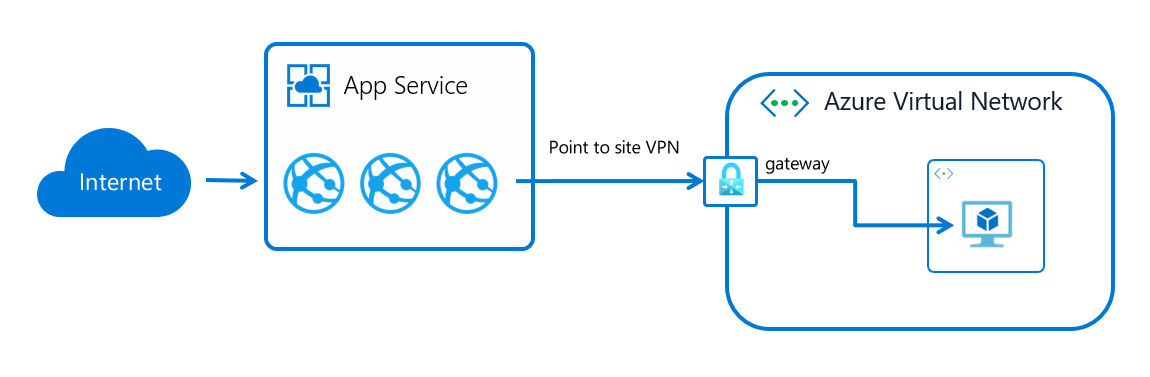

Hoe gateway-vereiste integratie van virtuele netwerken werkt

Gateway-vereiste integratie van virtuele netwerken is gebouwd op basis van punt-naar-site-VPN-technologie. Punt-naar-site VPN's beperken de netwerktoegang tot de virtuele machine die als host fungeert voor de app. Apps kunnen alleen verkeer naar internet verzenden via hybride verbindingen of via integratie van virtuele netwerken. Wanneer uw app is geconfigureerd met de portal voor het gebruik van gateway-vereiste integratie van virtuele netwerken, wordt namens u een complexe onderhandeling beheerd om certificaten op de gateway en de toepassingszijde te maken en toe te wijzen. Het resultaat is dat de werkrollen die worden gebruikt om uw apps te hosten, rechtstreeks verbinding kunnen maken met de gateway van het virtuele netwerk in het geselecteerde virtuele netwerk.

Toegang tot on-premises bronnen

Apps hebben toegang tot on-premises resources door te integreren met virtuele netwerken die site-naar-site-verbindingen hebben. Als u gateway-vereiste integratie van virtuele netwerken gebruikt, werkt u uw on-premises VPN-gatewayroutes bij met uw punt-naar-site-adresblokken. Wanneer de site-naar-site-VPN voor het eerst wordt ingesteld, moeten de scripts die worden gebruikt om deze te configureren routes correct instellen. Als u de punt-naar-site-adressen toevoegt nadat u uw site-naar-site-VPN hebt gemaakt, moet u de routes handmatig bijwerken. Details over hoe u dit doet, verschilt per gateway en worden hier niet beschreven.

BGP-routes van on-premises worden niet automatisch doorgegeven aan App Service. U moet ze handmatig doorgeven aan de punt-naar-site-configuratie met behulp van de stappen in dit document Aangepaste routes adverteren voor P2S VPN-clients.

Notitie

De gateway-vereiste functie voor integratie van virtuele netwerken integreert geen app met een virtueel netwerk met een ExpressRoute-gateway. Zelfs als de ExpressRoute-gateway is geconfigureerd in de co-existentiemodus, werkt de integratie van het virtuele netwerk niet. Als u toegang nodig hebt tot resources via een ExpressRoute-verbinding, gebruikt u de functie voor regionale integratie van virtuele netwerken of een App Service Environment, die in uw virtuele netwerk wordt uitgevoerd.

Peering

Als u gateway-vereiste integratie van virtuele netwerken met peering gebruikt, moet u nog enkele items configureren. Peering configureren voor gebruik met uw app:

- Voeg een peeringverbinding toe aan het virtuele netwerk waarmee uw app verbinding maakt. Wanneer u de peeringverbinding toevoegt, schakelt u toegang tot het virtuele netwerk toestaan in en selecteert u Doorgestuurd verkeer toestaan en gatewaydoorvoer toestaan.

- Voeg een peeringverbinding toe aan het virtuele netwerk dat wordt gekoppeld aan het virtuele netwerk waarmee u bent verbonden. Wanneer u de peeringverbinding toevoegt aan het virtuele doelnetwerk, schakelt u toegang tot het virtuele netwerk toestaan in en selecteert u Doorgestuurd verkeer toestaan en externe gateways toestaan.

- Ga naar VNet-integratie van App Service-plannen>>in de portal. Selecteer het virtuele netwerk waaraan uw app verbinding maakt. Voeg in de sectie Routering het adresbereik toe van het virtuele netwerk dat is gekoppeld aan het virtuele netwerk waarmee uw app is verbonden.

Integratie van virtuele netwerken beheren

Verbinding maken en de verbinding verbreken met een virtueel netwerk bevindt zich op app-niveau. Bewerkingen die van invloed kunnen zijn op de integratie van virtuele netwerken in meerdere apps, bevinden zich op het niveau van het App Service-plan. Via de VNet-integratieportal voor app-netwerken >>krijgt u meer informatie over uw virtuele netwerk. U kunt vergelijkbare informatie zien op het niveau van het App Service-plan in de VNet-integratieportal van het App Service-plan.>>

De enige bewerking die u kunt uitvoeren in de app-weergave van uw exemplaar van de integratie van het virtuele netwerk, is door de verbinding met uw app te verbreken van het virtuele netwerk waarin deze momenteel is verbonden. Als u de verbinding tussen uw app en een virtueel netwerk wilt verbreken, selecteert u Verbinding verbreken. Uw app wordt opnieuw opgestart wanneer u de verbinding met een virtueel netwerk verbreekt. Als u de verbinding verbreekt, wordt uw virtuele netwerk niet gewijzigd. Het subnet of de gateway wordt niet verwijderd. Als u vervolgens uw virtuele netwerk wilt verwijderen, verbreekt u eerst de verbinding met uw app met het virtuele netwerk en verwijdert u de resources in het netwerk, zoals gateways.

In de gebruikersinterface voor de integratie van virtuele netwerken van Het App Service-plan ziet u alle virtuele netwerkintegraties die door de apps in uw App Service-plan worden gebruikt. Als u meer informatie over elk virtueel netwerk wilt zien, selecteert u het virtuele netwerk waarin u geïnteresseerd bent. Er zijn twee acties die u hier kunt uitvoeren voor gateway-vereiste virtuele netwerkintegratie:

- Synchronisatienetwerk: de synchronisatienetwerkbewerking wordt alleen gebruikt voor de gateway-vereiste functie voor integratie van virtuele netwerken. Door een synchronisatienetwerkbewerking uit te voeren, zorgt u ervoor dat uw certificaten en netwerkgegevens gesynchroniseerd zijn. Als u de DNS van uw virtuele netwerk toevoegt of wijzigt, voert u een synchronisatienetwerkbewerking uit. Met deze bewerking worden alle apps die gebruikmaken van dit virtuele netwerk opnieuw opgestart. Deze bewerking werkt niet als u een app en een virtueel netwerk gebruikt dat deel uitmaakt van verschillende abonnementen.

- Routes toevoegen: Routes voor uitgaand verkeer toevoegen aan uw virtuele netwerk.

Het privé-IP-adres dat aan het exemplaar is toegewezen, wordt weergegeven via de omgevingsvariabele WEBSITE_PRIVATE_IP. In de gebruikersinterface van de Kudu-console ziet u ook de lijst met omgevingsvariabelen die beschikbaar zijn voor de web-app. Dit IP-adres is een IP van het adresbereik van de punt-naar-site-adresgroep die is geconfigureerd op de gateway van het virtuele netwerk. Dit IP-adres wordt door de web-app gebruikt om verbinding te maken met de resources via het virtuele Azure-netwerk.

Notitie

De waarde van WEBSITE_PRIVATE_IP moet worden gewijzigd. Het is echter een IP binnen het adresbereik van het punt-naar-site-adresbereik, dus u moet toegang vanuit het hele adresbereik toestaan.

Routering van gateway-vereiste integratie van virtuele netwerken

De routes die in uw virtuele netwerk zijn gedefinieerd, worden gebruikt om verkeer vanuit uw app naar uw virtuele netwerk te leiden. Als u meer uitgaand verkeer naar het virtuele netwerk wilt verzenden, voegt u deze adresblokken hier toe. Deze mogelijkheid werkt alleen met gateway-vereiste integratie van virtuele netwerken. Routetabellen hebben geen invloed op uw app-verkeer wanneer u gateway-vereiste virtuele netwerkintegratie gebruikt.

Gateway-vereiste certificaten voor integratie van virtuele netwerken

Wanneer gateway-vereiste integratie van virtuele netwerken is ingeschakeld, is er een vereiste uitwisseling van certificaten om de beveiliging van de verbinding te garanderen. Samen met de certificaten zijn de DNS-configuratie, routes en andere vergelijkbare dingen die het netwerk beschrijven.

Als certificaten of netwerkgegevens worden gewijzigd, selecteert u Netwerk synchroniseren. Wanneer u Sync Network selecteert, veroorzaakt u een korte storing in de connectiviteit tussen uw app en uw virtuele netwerk. Uw app is niet opnieuw opgestart, maar het verlies van connectiviteit kan ertoe leiden dat uw site niet goed functioneert.

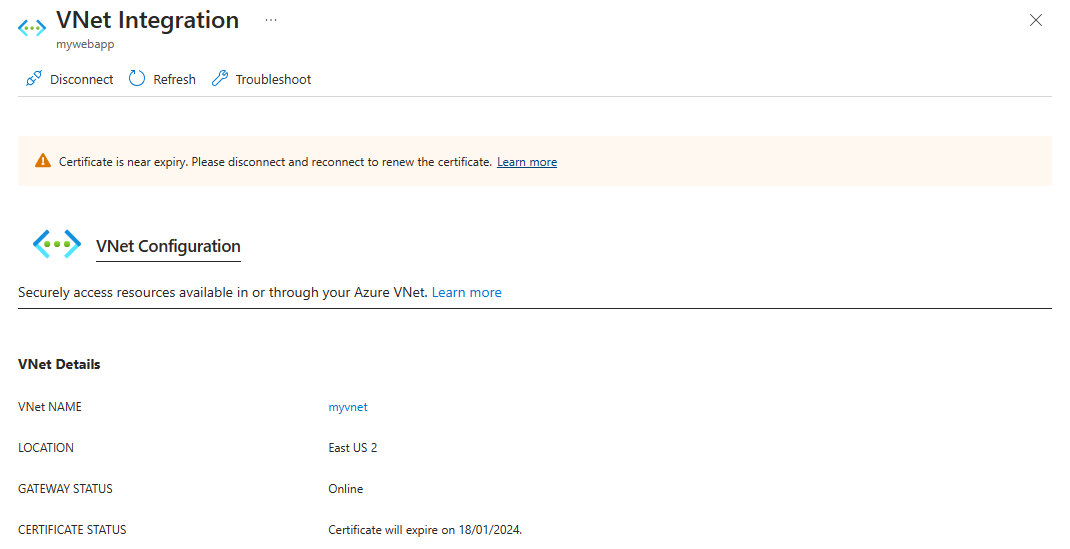

Certificaat vernieuwen

Het certificaat dat wordt gebruikt door de gateway-vereiste integratie van virtuele netwerken heeft een levensduur van 8 jaar. Als u apps hebt met gateway-vereiste virtuele netwerkintegraties die langer leven, moet u het certificaat vernieuwen. U kunt controleren of uw certificaat is verlopen of minder dan 6 maanden is verlopen door naar de pagina VNet-integratie in Azure Portal te gaan.

U kunt uw certificaat vernieuwen wanneer in de portal een bijna verlopen of verlopen certificaat wordt weergegeven. Als u het certificaat wilt vernieuwen, moet u de verbinding verbreken en opnieuw verbinding maken met het virtuele netwerk. Opnieuw verbinding maken veroorzaakt een korte storing in de connectiviteit tussen uw app en uw virtuele netwerk. Uw app is niet opnieuw opgestart, maar het verlies van connectiviteit kan ertoe leiden dat uw site niet goed functioneert.

Prijsdetails

Er zijn drie kosten verbonden aan het gebruik van de gateway-vereiste functie voor integratie van virtuele netwerken:

- Prijscategorie voor App Service-abonnementen: uw apps moeten zich in een Basic-, Standard-, Premium-, Premium v2- of Premium v3 App Service-abonnement bevinden. Zie App Service-prijzen voor meer informatie over deze kosten.

- Kosten voor gegevensoverdracht: er worden kosten in rekening gebracht voor uitgaande gegevens, zelfs als het virtuele netwerk zich in hetzelfde datacenter bevindt. Deze kosten worden beschreven in de prijsinformatie voor gegevensoverdracht.

- Vpn-gatewaykosten: er zijn kosten verbonden aan de gateway van het virtuele netwerk die vereist is voor het punt-naar-site-VPN. Zie prijzen voor VPN Gateway voor meer informatie.

Problemen oplossen

Veel dingen kunnen voorkomen dat uw app een specifieke host en poort bereikt. Meestal is het een van deze dingen:

- Een firewall is in de weg. Als u een firewall hebt, raakt u de TCP-time-out. De TCP-time-out is in dit geval 21 seconden. Gebruik het tcpping-hulpprogramma om de connectiviteit te testen. TCP-time-outs kunnen worden veroorzaakt door veel dingen buiten firewalls, maar begin daar.

- DNS is niet toegankelijk. De DNS-time-out is 3 seconden per DNS-server. Als u twee DNS-servers hebt, is de time-out 6 seconden. Gebruik nameresolver om te zien of DNS werkt. U kunt nslookup niet gebruiken, omdat hiermee niet de DNS wordt gebruikt waarmee uw virtuele netwerk is geconfigureerd. Als u niet toegankelijk bent, kunt u een firewall of NSG hebben die de toegang tot DNS blokkeert of de toegang tot DNS kan worden geblokkeerd.

Als deze items uw problemen niet beantwoorden, zoekt u eerst naar zaken zoals:

- Is het punt-naar-site-adresbereik in de RFC 1918-bereiken (10.0.0.0-10.255.255.255 / 172.16.16.10.0-172.31.255.255 / 192.168.0.0-192.168.255.255)?

- Wordt de gateway weergegeven als in de portal? Als uw gateway niet beschikbaar is, brengt u deze weer omhoog.

- Worden certificaten gesynchroniseerd of vermoedt u dat de netwerkconfiguratie is gewijzigd? Als uw certificaten niet zijn gesynchroniseerd of als u vermoedt dat er een wijziging is aangebracht in de configuratie van uw virtuele netwerk die niet is gesynchroniseerd met uw ASP's, selecteert u Netwerk synchroniseren.

- Als u een VPN gebruikt, is de on-premises gateway geconfigureerd voor het routeren van verkeer naar Azure? Als u eindpunten in uw virtuele netwerk kunt bereiken, maar niet on-premises, controleert u uw routes.

- Wilt u een co-existentiegateway gebruiken die zowel punt-naar-site als ExpressRoute ondersteunt? Co-existentiegateways worden niet ondersteund met integratie van virtuele netwerken.

Netwerkproblemen opsporen is een uitdaging omdat u niet kunt zien wat de toegang tot een specifieke combinatie van host:poort blokkeert. Enkele oorzaken zijn:

- U hebt een firewall op uw host die de toegang tot de toepassingspoort van uw punt-naar-site-IP-bereik voorkomt. Voor het kruisen van subnetten is vaak openbare toegang vereist.

- Uw doelhost is offline.

- Uw toepassing is niet beschikbaar.

- U had het verkeerde IP- of hostnaam.

- Uw toepassing luistert op een andere poort dan u had verwacht. U kunt uw proces-id vergelijken met de luisterpoort met behulp van 'netstat -aon' op de eindpunthost.

- Uw netwerkbeveiligingsgroepen worden zodanig geconfigureerd dat ze de toegang tot uw toepassingshost en -poort van uw punt-naar-site-IP-bereik voorkomen.

U weet niet welk adres uw app daadwerkelijk gebruikt. Dit kan elk adres in het punt-naar-site-adresbereik zijn, dus u moet toegang vanuit het hele adresbereik toestaan.

Meer stappen voor foutopsporing zijn:

- Verbinding maken naar een virtuele machine in uw virtuele netwerk en probeer uw resourcehost:poort daar te bereiken. Als u wilt testen op TCP-toegang, gebruikt u de PowerShell-opdracht Test-Net Verbinding maken ion. De syntaxis is:

Test-NetConnection hostname [optional: -Port]

- Open een toepassing op een VIRTUELE machine en test de toegang tot die host en poort vanuit de console vanuit uw app met behulp van tcpping.

On-premises resources

Als uw app geen on-premises resource kan bereiken, controleert u of u de resource vanuit uw virtuele netwerk kunt bereiken. Gebruik de PowerShell-opdracht Test-Net Verbinding maken ion om te controleren op TCP-toegang. Als uw VM uw on-premises resource niet kan bereiken, is uw VPN- of ExpressRoute-verbinding mogelijk niet juist geconfigureerd.

Als uw virtuele netwerk-gehoste VM uw on-premises systeem kan bereiken, maar uw app dat niet kan, is de oorzaak waarschijnlijk een van de volgende redenen:

- Uw routes zijn niet geconfigureerd met uw subnet of punt-naar-site-adresbereiken in uw on-premises gateway.

- Uw netwerkbeveiligingsgroepen blokkeren de toegang voor uw punt-naar-site IP-bereik.

- Uw on-premises firewalls blokkeren verkeer van uw punt-naar-site-IP-bereik.

- U probeert een niet-RFC 1918-adres te bereiken met behulp van de functie voor regionale integratie van virtuele netwerken.

Zie de handleiding voor het oplossen van problemen met de integratie van virtuele netwerken voor meer informatie.

Feedback

Binnenkort: Gedurende 2024 worden GitHub Issues uitgefaseerd als het feedbackmechanisme voor inhoud. Dit wordt vervangen door een nieuw feedbacksysteem. Ga voor meer informatie naar: https://aka.ms/ContentUserFeedback.

Feedback verzenden en bekijken voor