Door de klant beheerde sleutels configureren met beheerde Hardware Security Module voor Azure NetApp Files-volumeversleuteling

Azure NetApp Files-volumeversleuteling met door de klant beheerde sleutels met de beheerde HSM (Hardware Security Module) is een extensie voor door de klant beheerde sleutels voor de versleutelingsfunctie voor Azure NetApp Files-volumes. Door de klant beheerde sleutels met HSM kunt u uw versleutelingssleutels opslaan in een veiligerE FIPS 140-2 Level 3 HSM in plaats van de FIPS 140-2 Level 1- of Level 2-service die wordt gebruikt door Azure Key Vault (AKV).

Vereisten

- Door de klant beheerde sleutels met beheerde HSM worden ondersteund met behulp van de API-versie 2022.11 of hoger.

- Door de klant beheerde sleutels met beheerde HSM worden alleen ondersteund voor Azure NetApp Files-accounts die geen bestaande versleuteling hebben.

- Voordat u een volume maakt met een door de klant beheerde sleutel met een beheerd HSM-volume, moet u het volgende hebben:

- er is een Azure Key Vault gemaakt met ten minste één sleutel.

- Voor de sleutelkluis moet voorlopig verwijderen en beveiliging tegen opschonen zijn ingeschakeld.

- De sleutel moet RSA zijn.

- een VNet gemaakt met een subnet dat is gedelegeerd aan Microsoft.Netapp/volumes.

- een door de gebruiker of het systeem toegewezen identiteit voor uw Azure NetApp Files-account.

- een beheerde HSM ingericht en geactiveerd.

- er is een Azure Key Vault gemaakt met ten minste één sleutel.

Ondersteunde regio’s

- Australië - centraal

- Australië - centraal 2

- Australië - oost

- Australië - zuidoost

- Brazilië - zuid

- Brazilië - zuidoost

- Canada - midden

- Canada - oost

- India - centraal

- Central US

- Azië - oost

- VS - oost

- VS - oost 2

- Frankrijk - centraal

- Duitsland - noord

- Duitsland - west-centraal

- Israël - centraal

- Italië - noord

- Japan - oost

- Japan - west

- Korea - centraal

- VS - noord-centraal

- Europa - noord

- Noorwegen - oost

- Noorwegen - west

- Qatar - centraal

- Zuid-Afrika - noord

- VS - zuid-centraal

- India - zuid

- Azië - zuidoost

- Centraal Spanje

- Zweden - centraal

- Zwitserland - noord

- Zwitserland - west

- UAE - centraal

- VAE - noord

- Verenigd Koninkrijk Zuid

- Europa -west

- VS - west

- VS - west 2

- US - west 3

De functie registreren

Deze functie is momenteel beschikbaar in preview. U moet de functie registreren voordat u deze voor het eerst gebruikt. Na de registratie is de functie ingeschakeld en werkt deze op de achtergrond. Er is geen UI-besturingselement vereist.

Registreer de functie:

Register-AzProviderFeature -ProviderNamespace Microsoft.NetApp -FeatureName ANFManagedHsmEncryptionControleer de status van de functieregistratie:

Notitie

De RegistrationState heeft mogelijk maximaal 60 minuten de

Registeringstatus voordat deze wordt gewijzigdRegistered. Wacht totdat de status Geregistreerd is voordat u doorgaat.Get-AzProviderFeature -ProviderNamespace Microsoft.NetApp -FeatureName ANFManagedHsmEncryption

U kunt ook Azure CLI-opdrachten az feature register gebruiken en az feature show de functie registreren en de registratiestatus weergeven.

Door de klant beheerde sleutels configureren met beheerde HSM voor door het systeem toegewezen identiteit

Wanneer u door de klant beheerde sleutels met een door het systeem toegewezen identiteit configureert, configureert Azure het NetApp-account automatisch door een door het systeem toegewezen identiteit toe te voegen. Het toegangsbeleid wordt gemaakt in uw Azure Key Vault met sleutelmachtigingen voor Ophalen, Versleutelen en Ontsleutelen.

Vereisten

Als u een door het systeem toegewezen identiteit wilt gebruiken, moet De Azure Key Vault worden geconfigureerd voor het gebruik van kluistoegangsbeleid als machtigingsmodel. Anders moet u een door de gebruiker toegewezen identiteit gebruiken.

Stappen

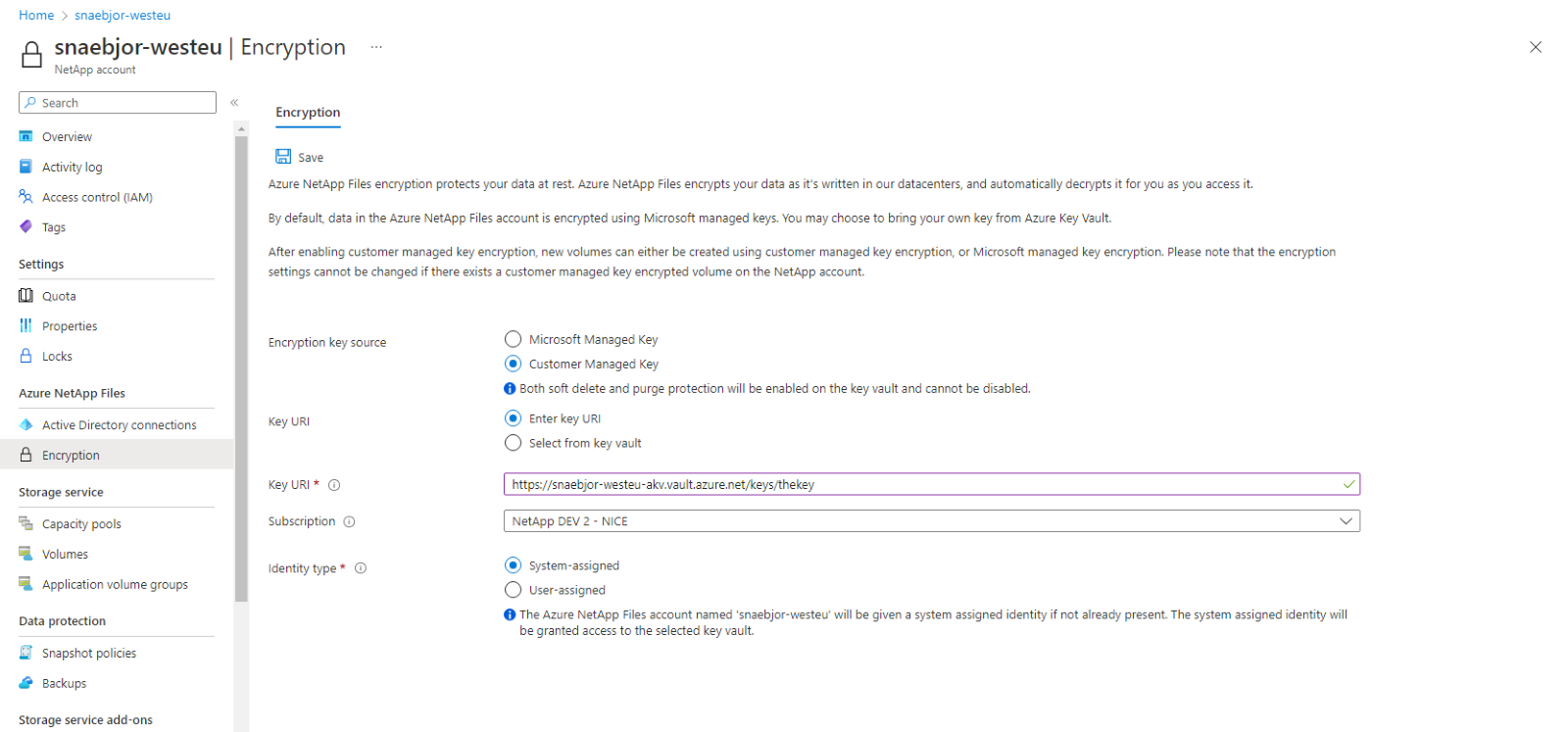

Navigeer in Azure Portal naar Azure NetApp Files en selecteer Vervolgens Versleuteling.

Geef in het menu Versleuteling de volgende waarden op:

- Voor de bron van de versleutelingssleutel selecteert u Door de klant beheerde sleutel.

- Voor sleutel-URI selecteert u Sleutel-URI invoeren en geeft u vervolgens de URI op voor de beheerde HSM.

- Selecteer het NetApp-abonnement.

- Voor identiteitstype selecteert u Door het systeem toegewezen.

Selecteer Opslaan.

Door de klant beheerde sleutels configureren met beheerde HSM voor door de gebruiker toegewezen identiteit

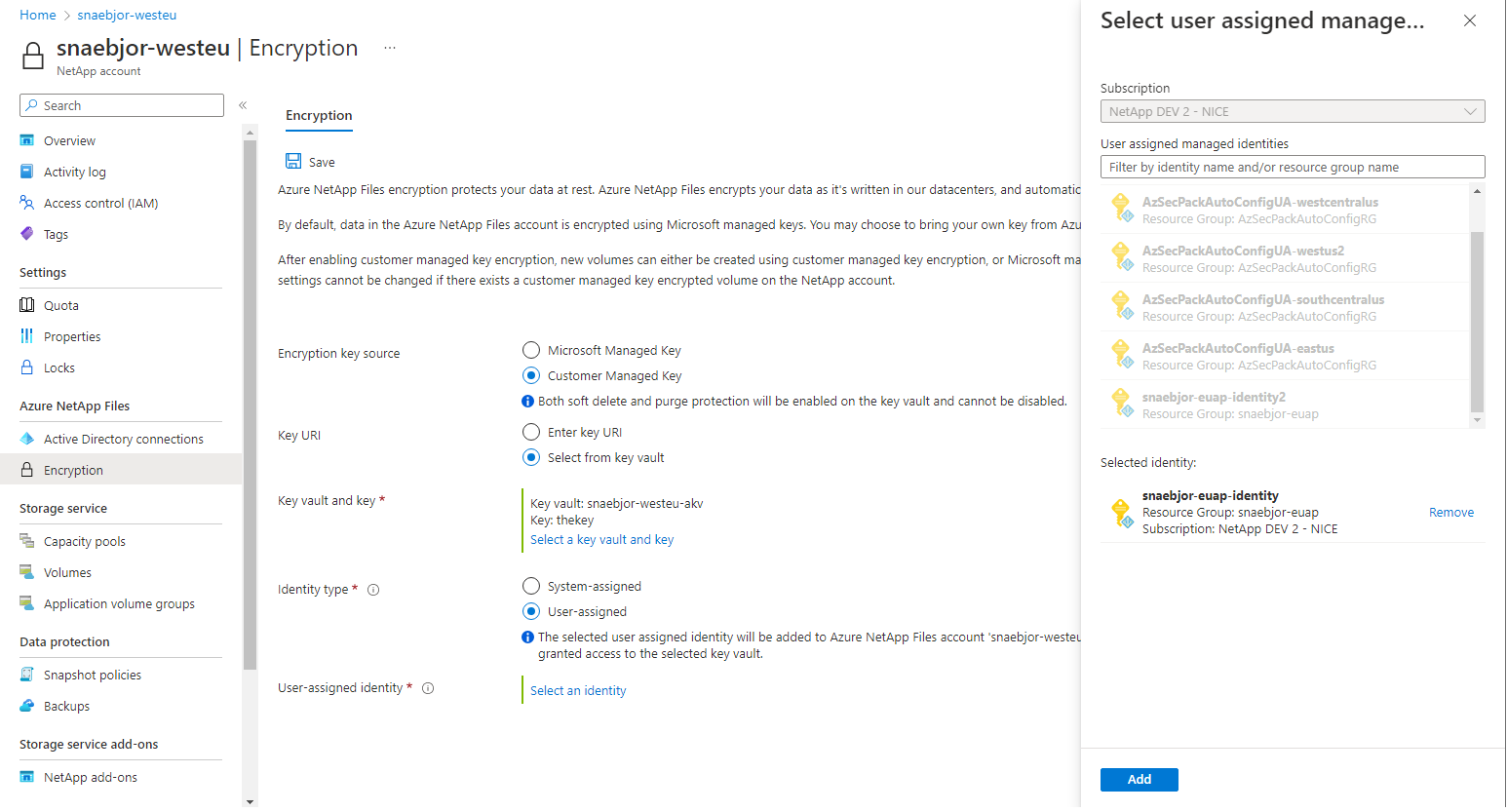

Navigeer in Azure Portal naar Azure NetApp Files en selecteer Vervolgens Versleuteling.

Geef in het menu Versleuteling de volgende waarden op:

- Voor de bron van de versleutelingssleutel selecteert u Door de klant beheerde sleutel.

- Voor sleutel-URI selecteert u Sleutel-URI invoeren en geeft u vervolgens de URI op voor de beheerde HSM.

- Selecteer het NetApp-abonnement.

- Voor identiteitstype selecteert u Door de gebruiker toegewezen.

Wanneer u Door de gebruiker toegewezen selecteert, wordt er een contextvenster geopend om de identiteit te selecteren.

- Als uw Azure Key Vault is geconfigureerd voor het gebruik van een kluistoegangsbeleid, configureert Azure het NetApp-account automatisch en voegt de door de gebruiker toegewezen identiteit toe aan uw NetApp-account. Het toegangsbeleid wordt gemaakt in uw Azure Key Vault met sleutelmachtigingen voor Ophalen, Versleutelen en Ontsleutelen.

- Als uw Azure Key Vault is geconfigureerd voor het gebruik van op rollen gebaseerd toegangsbeheer van Azure (RBAC), controleert u of de geselecteerde door de gebruiker toegewezen identiteit een roltoewijzing heeft voor de sleutelkluis met machtigingen voor gegevensacties:

- "Microsoft.KeyVault/vaults/keys/read"

- "Microsoft.KeyVault/vaults/keys/encrypt/action"

- 'Microsoft.KeyVault/vaults/keys/decrypt/action' De door de gebruiker toegewezen identiteit die u selecteert, wordt toegevoegd aan uw NetApp-account. Omdat RBAC kan worden aangepast, configureert Azure Portal geen toegang tot de sleutelkluis. Zie Azure RBAC-geheim, sleutel- en certificaatmachtigingen gebruiken met Key Vault voor meer informatie

Selecteer Opslaan.