Active Directory-verbindingen maken en beheren voor Azure NetApp Files

Voor verschillende functies van Azure NetApp Files moet u een Active Directory-verbinding hebben. U moet bijvoorbeeld een Active Directory-verbinding hebben voordat u een SMB-volume, een NFSv4.1 Kerberos-volume of een volume met twee protocollen kunt maken. In dit artikel leest u hoe u Active Directory-verbindingen voor Azure NetApp Files maakt en beheert.

Vereisten en overwegingen voor Active Directory-verbindingen

Belangrijk

U moet de richtlijnen volgen die worden beschreven in De richtlijnen voor Active Directory-domein Services-siteontwerp en -planning voor Azure NetApp Files voor Active Directory-domein Services (AD DS) of Microsoft Entra Domain Services die worden gebruikt met Azure NetApp Files.

Voordat u de AD-verbinding maakt, controleert u Active Directory-verbindingen voor Azure NetApp Files wijzigen om inzicht te hebben in de gevolgen van het aanbrengen van wijzigingen in de ad-verbindingsconfiguratieopties nadat de AD-verbinding is gemaakt. Wijzigingen in de configuratieopties voor AD-verbindingen verstoren de toegang tot clients en sommige opties kunnen helemaal niet worden gewijzigd.

Er moet een Azure NetApp Files-account worden gemaakt in de regio waar de Azure NetApp Files-volumes moeten worden geïmplementeerd.

Standaard staat Azure NetApp Files slechts één Ad-verbinding (Active Directory) toe per abonnement.

U kunt één Active Directory-verbinding per NetApp-account maken.

Voordat u zich inschrijft voor deze functie, controleert u het veld Active Directory-type op uw accountpagina.

Het beheerdersaccount van Azure NetApp Files AD-verbinding moet de volgende eigenschappen hebben:

- Het moet een AD DS-domeingebruikersaccount zijn in hetzelfde domein waarin de Azure NetApp Files-computeraccounts worden gemaakt.

- Het moet beschikken over de machtiging voor het maken van computeraccounts (bijvoorbeeld AD-domeindeelname) in het pad van de AD DS-organisatie-eenheid die is opgegeven in de optie Organisatie-eenheidspad van de AD-verbinding.

- Het kan geen door een groep beheerd serviceaccount zijn.

Het AD-verbindingsbeheerdersaccount ondersteunt Kerberos AES-128- en Kerberos AES-256-versleutelingstypen voor verificatie met AD DS voor het maken van computeraccounts van Azure NetApp Files (bijvoorbeeld bewerkingen voor AD-domeindeelname).

Als u de AES-versleuteling wilt inschakelen voor het beheerdersaccount van de Azure NetApp Files AD-verbinding, moet u een AD-domeingebruikersaccount gebruiken dat lid is van een van de volgende AD DS-groepen:

- Domain Admins

- Enterprise Admins

- Beheerders

- Accountoperators

- Microsoft Entra Domain Services Administrators _ (alleen Microsoft Entra Domain Services)_

- U kunt ook een AD-domeingebruikersaccount met

msDS-SupportedEncryptionTypesschrijfmachtigingen voor het AD-verbindingsbeheerdersaccount gebruiken om de eigenschap Kerberos-versleutelingstype in te stellen op het beheerdersaccount van de AD-verbinding.

Notitie

Wanneer u de instelling wijzigt om AES in te schakelen voor het AD-verbindingsbeheerdersaccount, is het een aanbevolen procedure om een gebruikersaccount met schrijfmachtigingen te gebruiken voor het AD-object dat niet de Azure NetApp Files AD-beheerder is. U kunt dit doen met een ander domeinbeheerdersaccount of door het beheer te delegeren aan een account. Zie Beheer delegeren met behulp van OE-objecten voor meer informatie.

Als u zowel AES-128- als AES-256 Kerberos-versleuteling instelt op het beheerdersaccount van de AD-verbinding, onderhandelt de Windows-client over het hoogste versleutelingsniveau dat wordt ondersteund door uw AD DS. Als bijvoorbeeld zowel AES-128 als AES-256 worden ondersteund en de client AES-256 ondersteunt, wordt AES-256 gebruikt.

Als u AES-versleutelingsondersteuning wilt inschakelen voor het beheerdersaccount in de AD-verbinding, voert u de volgende Active Directory PowerShell-opdrachten uit:

Get-ADUser -Identity <ANF AD connection account username> Set-ADUser -KerberosEncryptionType <encryption_type>KerberosEncryptionTypeis een parameter met meerdere waarden die AES-128- en AES-256-waarden ondersteunt.Raadpleeg de documentatie voor Set-ADUser voor meer informatie.

Als u bepaalde Kerberos-versleutelingstypen wilt in- en uitschakelen voor Active Directory-computeraccounts voor windows-hosts die lid zijn van een domein die worden gebruikt met Azure NetApp Files, moet u het groepsbeleid

Network Security: Configure Encryption types allowed for Kerberosgebruiken.Stel de registersleutel

HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Policies\System\Kerberos\Parameters\SupportedEncryptionTypesniet in. Als u dit doet, wordt Kerberos-verificatie verbroken met Azure NetApp Files voor de Windows-host waar deze registersleutel handmatig is ingesteld.Notitie

De standaardbeleidsinstelling

Network Security: Configure Encryption types allowed for KerberosisNot Defined. Wanneer deze beleidsinstelling is ingesteld opNot Defined, zijn alle versleutelingstypen behalve DES beschikbaar voor Kerberos-versleuteling. U hebt de mogelijkheid om alleen ondersteuning in te schakelen voor bepaalde Kerberos-versleutelingstypen (bijvoorbeeldAES128_HMAC_SHA1ofAES256_HMAC_SHA1). Het standaardbeleid moet echter voldoende zijn in de meeste gevallen bij het inschakelen van AES-versleutelingsondersteuning met Azure NetApp Files.Raadpleeg netwerkbeveiliging voor meer informatie: Versleutelingstypen configureren die zijn toegestaan voor Kerberos - of Windows-configuraties voor ondersteunde Kerberos-versleutelingstypen

LDAP-query's worden alleen van kracht in het domein dat is opgegeven in de Active Directory-verbindingen (het veld AD DNS-domeinnaam ). Dit gedrag is van toepassing op NFS-, SMB- en dual-protocolvolumes.

-

Er treedt standaard een time-out op voor LDAP-query's als ze niet tijdig kunnen worden voltooid. Als een LDAP-query mislukt vanwege een time-out, mislukken de gebruikers- en/of groepszoekacties en kan de toegang tot het Azure NetApp Files-volume worden geweigerd, afhankelijk van de machtigingsinstellingen van het volume.

Time-outs voor query's kunnen optreden in grote LDAP-omgevingen met veel gebruikers- en groepsobjecten, via trage WAN-verbindingen en als een LDAP-server te veel wordt gebruikt met aanvragen. De time-outinstelling van Azure NetApp Files voor LDAP-query's is ingesteld op 10 seconden. Overweeg om gebruik te maken van de DN-functies van de gebruiker en groep op de Active Directory-verbinding voor de LDAP-server om zoekopdrachten te filteren als u problemen ondervindt met time-outs voor LDAP-query's.

NetApp-accounts en Active Directory-type

U kunt de overzichtspagina van het NetApp-account gebruiken om het Active Directory-accounttype te bevestigen. Er zijn drie waarden voor het AD-type:

- NB: Bestaand NetApp-account dat slechts één AD-configuratie per abonnement en regio ondersteunt. De AD-configuratie wordt niet gedeeld met andere NetApp-accounts in het abonnement.

- Meerdere AD: NetApp-account ondersteunt één AD-configuratie in elk NetApp-account in het abonnement. Dit maakt meer dan één AD-verbinding per abonnement mogelijk wanneer u meerdere NetApp-accounts gebruikt.

- Gedeelde AD: NetApp-account ondersteunt slechts één AD-configuratie per abonnement en regio, maar de configuratie wordt gedeeld tussen NetApp-accounts in het abonnement en de regio.

Zie Storage-hiërarchie van Azure NetApp Files voor meer informatie over de relatie tussen NetApp-accounts en abonnementen.

Een Active Directory-verbinding maken

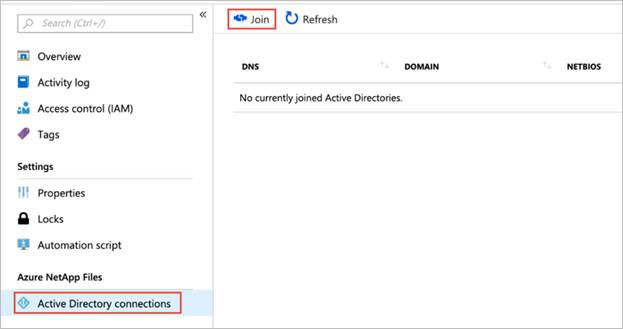

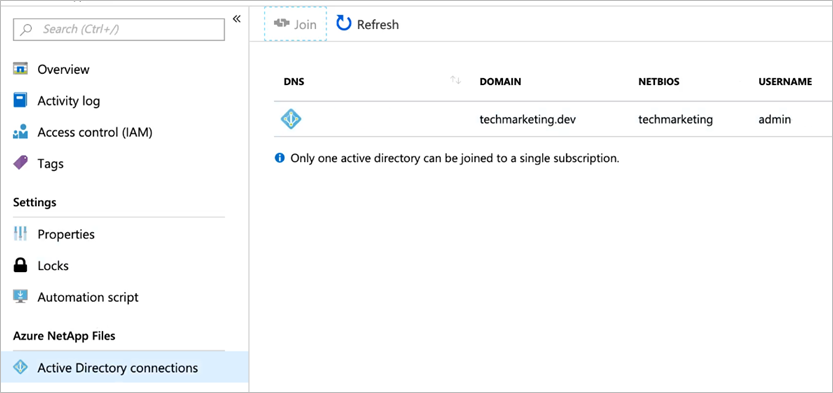

Selecteer Active Directory-verbindingen in uw NetApp-account en vervolgens Deelnemen.

Notitie

Azure NetApp Files ondersteunt slechts één Active Directory-verbinding binnen dezelfde regio en hetzelfde abonnement.

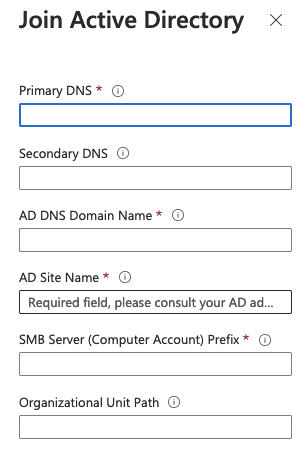

Geef in het venster Deelnemen aan Active Directory de volgende informatie op op basis van de Domain Services die u wilt gebruiken:

Primaire DNS (vereist)

Dit is het IP-adres van de primaire DNS-server die is vereist voor bewerkingen voor Active Directory-domeindeelname, SMB-verificatie, Kerberos en LDAP-bewerkingen.Secundaire DNS

Dit is het IP-adres van de secundaire DNS-server die is vereist voor active Directory-domeindeelnamebewerkingen, SMB-verificatie, Kerberos- en LDAP-bewerkingen.Notitie

Het wordt aanbevolen om een secundaire DNS-server te configureren. Zie De richtlijnen voor het ontwerpen en plannen van Active Directory-domein Services-sites voor Azure NetApp Files. Zorg ervoor dat uw DNS-serverconfiguratie voldoet aan de vereisten voor Azure NetApp Files. Anders kunnen bewerkingen van de Azure NetApp Files-service, SMB-verificatie, Kerberos of LDAP-bewerkingen mislukken.

Als u Microsoft Entra Domain Services gebruikt, gebruikt u respectievelijk de IP-adressen van de Microsoft Entra Domain Services-domeincontrollers voor primaire DNS en secundaire DNS.

AD DNS Domain Name (vereist)

Dit is de volledig gekwalificeerde domeinnaam van de AD DS die wordt gebruikt met Azure NetApp Files (bijvoorbeeldcontoso.com).AD-sitenaam (vereist)

Dit is de AD DS-sitenaam die Azure NetApp Files GEBRUIKT voor detectie van domeincontrollers.De standaardsitenaam voor zowel AD DS als Microsoft Entra Domain Services is

Default-First-Site-Name. Volg de naamconventies voor sitenamen als u de naam van de site wilt wijzigen.Notitie

Zie De richtlijnen voor het ontwerpen en plannen van Active Directory-domein Services-sites voor Azure NetApp Files. Zorg ervoor dat uw AD DS-siteontwerp en -configuratie voldoen aan de vereisten voor Azure NetApp Files. Anders kunnen bewerkingen van de Azure NetApp Files-service, SMB-verificatie, Kerberos of LDAP-bewerkingen mislukken.

SMB-servervoorvoegsel (computeraccount) (vereist)

Dit is het naamgevingsvoorvoegsel voor nieuwe computeraccounts die zijn gemaakt in AD DS voor Azure NetApp Files SMB-, dual-protocol- en NFSv4.1 Kerberos-volumes.Als de naamgevingsstandaard die uw organisatie gebruikt voor bestandsservices bijvoorbeeld is

NAS-01,NAS-02enzovoort, gebruiktNASu voor het voorvoegsel.Azure NetApp Files maakt indien nodig extra computeraccounts in AD DS.

Belangrijk

De naam van het voorvoegsel van de SMB-server wijzigen nadat u de Active Directory-verbinding hebt gemaakt, is verstorend. U moet bestaande SMB-shares opnieuw koppelen nadat u het voorvoegsel van de SMB-server hebt hernoemd.

Pad naar organisatie-eenheid

Dit is het LDAP-pad voor de organisatie-eenheid (OE) waar SMB-servercomputeraccounts worden gemaakt. Dat wil ikOU=second level, OU=first levelwel. Als u bijvoorbeeld een organisatie-eenheid wilt gebruiken die is gemaaktANFin de hoofdmap van het domein, zou de waarde zijnOU=ANF.Als er geen waarde wordt opgegeven, gebruikt Azure NetApp Files de

CN=Computerscontainer.Als u Azure NetApp Files gebruikt met Microsoft Entra Domain Services, is het pad van de organisatie-eenheid

OU=AADDC Computers

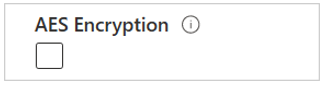

AES-versleuteling

Met deze optie schakelt u ondersteuning voor AES-versleutelingsverificatie in voor het beheerdersaccount van de AD-verbinding.

Zie Vereisten voor Active Directory-verbindingen voor vereisten.

-

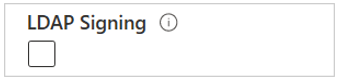

Met deze optie schakelt u LDAP-ondertekening in. Deze functionaliteit maakt integriteitscontrole mogelijk voor SASL-bindingen (Simple Authentication and Security Layer) van Azure NetApp Files en de door de gebruiker opgegeven Active Directory-domein Services-domeincontrollers.

Azure NetApp Files ondersteunt LDAP-kanaalbinding als zowel LDAP-ondertekening als LDAP via TLS-instellingen zijn ingeschakeld in de Active Directory-verbinding. Zie ADV190023 | voor meer informatie Microsoft-richtlijnen voor het inschakelen van LDAP-kanaalbinding en LDAP-ondertekening.

Notitie

DNS PTR-records voor de AD DS-computeraccounts moeten worden gemaakt in de AD DS-organisatie-eenheid die is opgegeven in de Azure NetApp Files AD-verbinding om LDAP-ondertekening te laten werken.

Lokale NFS-gebruikers met LDAP toestaan Met deze optie kunnen lokale NFS-clientgebruikers toegang krijgen tot NFS-volumes. Als u deze optie instelt, worden uitgebreide groepen voor NFS-volumes uitgeschakeld, waardoor het aantal ondersteunde groepen voor een gebruiker wordt beperkt tot 16. Wanneer deze optie is ingeschakeld, worden groepen buiten de limiet van 16 groepen niet gehonoreerd in toegangsmachtigingen. Zie Lokale NFS-gebruikers met LDAP toegang geven tot een volume met twee protocollen voor meer informatie.

LDAP via TLS

Met deze optie schakelt u LDAP via TLS in voor beveiligde communicatie tussen een Azure NetApp Files-volume en de Active Directory LDAP-server. U kunt LDAP inschakelen via TLS voor NFS-, SMB- en dual-protocolvolumes van Azure NetApp Files.

Notitie

LDAP via TLS mag niet worden ingeschakeld als u Microsoft Entra Domain Services gebruikt. Microsoft Entra Domain Services maakt gebruik van LDAPS (poort 636) om LDAP-verkeer te beveiligen in plaats van LDAP via TLS (poort 389).

Zie LDAP-verificatie inschakelen Active Directory-domein Services (AD DS) voor NFS-volumes voor meer informatie.

Ca-basiscertificaat van de server

Met deze optie uploadt u het CA-certificaat dat wordt gebruikt met LDAP via TLS.

Zie LDAP-verificatie inschakelen Active Directory-domein Services (AD DS) voor NFS-volumes voor meer informatie.

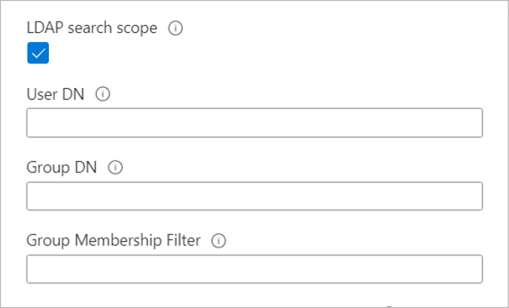

LDAP-zoekbereik, gebruikers-DN, groep-DN en filter voor groepslidmaatschap

De optie ldap-zoekbereik optimaliseert Azure NetApp Files Storage LDAP-query's voor gebruik met grote AD DS-topologieën en LDAP met uitgebreide groepen of Unix-beveiligingsstijl met een volume met twee protocollen van Azure NetApp Files.

Met de DN- en groeps-DN-opties kunt u de zoekbasis instellen in AD DS LDAP. Deze opties beperken de zoekgebieden voor LDAP-query's, waardoor de zoektijd wordt verkort en de time-outs van LDAP-query's worden verminderd.

Met de optie Groepslidmaatschapsfilter kunt u een aangepast zoekfilter maken voor gebruikers die lid zijn van specifieke AD DS-groepen.

Zie AD DS LDAP configureren met uitgebreide groepen voor toegang tot NFS-volumes voor informatie over deze opties.

Voorkeursserver voor LDAP-client

Met de optie Voorkeursserver voor LDAP-client kunt u de IP-adressen van maximaal twee AD-servers verzenden als een door komma's gescheiden lijst. In plaats van opeenvolgend contact te maken met alle gedetecteerde AD-services voor een domein, neemt de LDAP-client eerst contact op met de opgegeven servers.

Versleutelde SMB-verbindingen met domeincontroller

Versleutelde SMB-verbindingen met domeincontroller geeft aan of versleuteling moet worden gebruikt voor communicatie tussen een SMB-server en domeincontroller. Wanneer deze functie is ingeschakeld, wordt alleen SMB3 gebruikt voor versleutelde domeincontrollerverbindingen.

Deze functie is momenteel beschikbaar in preview. Als dit de eerste keer is dat u versleutelde SMB-verbindingen met een domeincontroller gebruikt, moet u deze registreren:

Register-AzProviderFeature -ProviderNamespace Microsoft.NetApp -FeatureName ANFEncryptedSMBConnectionsToDCControleer de status van de functieregistratie:

Notitie

De RegistrationState heeft mogelijk maximaal 60 minuten de

Registeringstatus voordat deze wordt gewijzigdRegistered. Wacht totdat de status isRegisteredingesteld voordat u doorgaat.Get-AzProviderFeature -ProviderNamespace Microsoft.NetApp -FeatureName ANFEncryptedSMBConnectionsToDCU kunt ook Azure CLI-opdrachten

az feature registergebruiken enaz feature showde functie registreren en de registratiestatus weergeven.Gebruikers van back-upbeleid Met deze optie worden extra beveiligingsbevoegdheden verleend aan AD DS-domeingebruikers of -groepen waarvoor verhoogde back-upbevoegdheden zijn vereist ter ondersteuning van back-up-, herstel- en migratiewerkstromen in Azure NetApp Files. De opgegeven AD DS-gebruikersaccounts of -groepen hebben verhoogde NTFS-machtigingen op bestand- of mapniveau.

De volgende bevoegdheden zijn van toepassing wanneer u de instelling back-upbeleidsgebruikers gebruikt:

Bevoegdheid Beschrijving SeBackupPrivilegeMaak een back-up van bestanden en mappen, waarbij acl's worden overschreven. SeRestorePrivilegeHerstel bestanden en mappen, waarbij acl's worden overschreven.

Stel een geldige gebruikers- of groeps-SID in als bestandseigenaar.SeChangeNotifyPrivilegeControle op bladeren negeren.

Gebruikers met deze bevoegdheid hoeven geen machtigingenxte hebben om mappen of symlinks te doorlopen.Gebruikers met beveiligingsbevoegdheden

Deze optie verleent beveiligingsbevoegdheden (SeSecurityPrivilege) aan AD DS-domeingebruikers of -groepen waarvoor verhoogde bevoegdheden zijn vereist voor toegang tot Azure NetApp Files-volumes. De opgegeven AD DS-gebruikers of -groepen kunnen bepaalde acties uitvoeren op SMB-shares waarvoor beveiligingsbevoegdheden niet standaard zijn toegewezen aan domeingebruikers.

De volgende bevoegdheid is van toepassing wanneer u de gebruikersinstelling beveiligingsbevoegdheden gebruikt:

Bevoegdheid Beschrijving SeSecurityPrivilegeLogboekbewerkingen beheren. Deze functie wordt gebruikt voor het installeren van SQL Server in bepaalde scenario's waarbij tijdelijk een AD DS-domeinaccount zonder administrator moet worden verleend aan verhoogde beveiligingsbevoegdheden.

Notitie

Het gebruik van de functie Beveiligingsbevoegdheden voor gebruikers is afhankelijk van de functie continue beschikbaarheidsshares van SMB. Continue beschikbaarheid van SMB wordt niet ondersteund voor aangepaste toepassingen. Het wordt alleen ondersteund voor workloads met Citrix App Layering, FSLogix-gebruikersprofielcontainers en Microsoft SQL Server (niet Linux SQL Server).

Belangrijk

Als u de functie Beveiligingsbevoegdheden voor gebruikers gebruikt, moet u een wachtlijstaanvraag indienen via de openbare wachtlijstverzendingspagina van Azure NetApp Files SMB Continuous Availability Shares. Wacht op een officiële bevestigingsmail van het Azure NetApp Files-team voordat u deze functie gebruikt.

Deze functie is optioneel en wordt alleen ondersteund met SQL Server. Het AD DS-domeinaccount dat wordt gebruikt voor het installeren van SQL Server, moet al bestaan voordat u het toevoegt aan de optie Gebruikers met beveiligingsbevoegdheden . Wanneer u het SQL Server-installatieaccount toevoegt aan de optie Beveiligingsbevoegdheden , kan de Azure NetApp Files-service het account valideren door contact op te maken met een AD DS-domeincontroller. Deze actie kan mislukken als Azure NetApp Files geen contact kan maken met de AD DS-domeincontroller.Zie sql Server-installatie mislukt voor meer informatie over

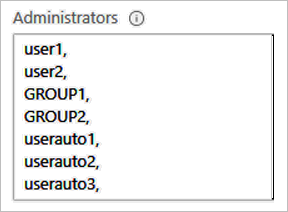

SeSecurityPrivilegeen SQL Server als het installatieaccount geen bepaalde gebruikersrechten heeft.Beheerdersbevoegdheden voor gebruikers

Met deze optie worden extra beveiligingsbevoegdheden verleend aan AD DS-domeingebruikers of -groepen waarvoor verhoogde bevoegdheden zijn vereist voor toegang tot de Azure NetApp Files-volumes. De opgegeven accounts hebben verhoogde machtigingen op bestand- of mapniveau.

Notitie

De domeinbeheerders worden automatisch toegevoegd aan de groep Beheerdersbevoegdheden.

Notitie

Deze bevoegdheid is handig voor gegevensmigraties.

De volgende bevoegdheden zijn van toepassing wanneer u de gebruikersinstelling Beheerdersbevoegdheden gebruikt:

Bevoegdheid Beschrijving SeBackupPrivilegeMaak een back-up van bestanden en mappen, waarbij acl's worden overschreven. SeRestorePrivilegeHerstel bestanden en mappen, waarbij acl's worden overschreven.

Stel een geldige gebruikers- of groeps-SID in als bestandseigenaar.SeChangeNotifyPrivilegeControle op bladeren negeren.

Gebruikers met deze bevoegdheid hoeven geen machtigingen voor doorkruising (x) te hebben om mappen of symlinks te doorlopen.SeTakeOwnershipPrivilegeEigenaar worden van bestanden of andere objecten. SeSecurityPrivilegeLogboekbewerkingen beheren. SeChangeNotifyPrivilegeControle op bladeren negeren.

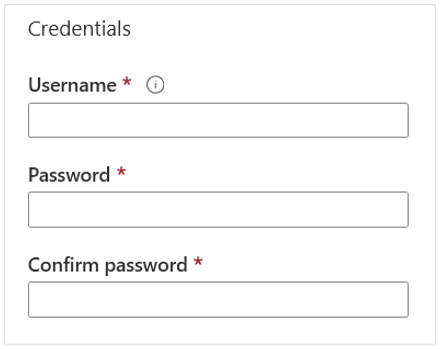

Gebruikers met deze bevoegdheid hoeven geen machtigingen voor doorkruising (x) te hebben om mappen of symlinks te doorlopen.Referenties, inclusief uw gebruikersnaam en wachtwoord

Belangrijk

Hoewel Active Directory ondersteuning biedt voor wachtwoorden van 256 tekens, mogen Active Directory-wachtwoorden met Azure NetApp Files niet langer zijn dan 64 tekens.

Selecteer Deelnemen.

De Active Directory-verbinding die u hebt gemaakt, wordt weergegeven.

Eén Active Directory-verbinding maken per NetApp-account (preview)

Met deze functie kan elk NetApp-account binnen een Azure-abonnement een eigen AD-verbinding hebben. Zodra deze is geconfigureerd, wordt de AD-verbinding van het NetApp-account gebruikt wanneer u een SMB-volume, een NFSv4.1 Kerberos-volume of een volume met twee protocollen maakt. Dat betekent dat Azure NetApp Files meer dan één AD-verbinding per Azure-abonnement ondersteunt wanneer meerdere NetApp-accounts worden gebruikt.

Notitie

Als voor een abonnement deze functie en de functie Gedeelde Active Directory zijn ingeschakeld, delen de bestaande accounts nog steeds de AD-configuratie. Nieuwe NetApp-accounts die in het abonnement zijn gemaakt, kunnen hun eigen AD-configuraties gebruiken. U kunt uw configuratie bevestigen op de overzichtspagina van uw account in het veld AD-type .

Overwegingen

- Het bereik van elke AD-configuratie is beperkt tot het bovenliggende NetApp-account.

De functie registreren

De functie voor het maken van één AD-verbinding per NetApp-account is momenteel beschikbaar als preview-versie. U moet de functie registreren voordat u deze voor het eerst gebruikt. Na de registratie is de functie ingeschakeld en werkt deze op de achtergrond.

Registreer de functie:

Register-AzProviderFeature -ProviderNamespace Microsoft.NetApp -FeatureName ANFMultipleActiveDirectoryControleer de status van de functieregistratie:

Notitie

De RegistrationState heeft mogelijk maximaal 60 minuten de

Registeringstatus voordat deze wordt gewijzigdRegistered. Wacht totdat de status Geregistreerd is voordat u doorgaat.Get-AzProviderFeature -ProviderNamespace Microsoft.NetApp -FeatureName ANFMultipleActiveDirectory

U kunt ook Azure CLI-opdrachten az feature register gebruiken en az feature show de functie registreren en de registratiestatus weergeven.

Meerdere NetApp-accounts in hetzelfde abonnement en dezelfde regio toewijzen aan één AD-verbinding (preview)

Met de functie Gedeelde AD kunnen alle NetApp-accounts een AD-verbinding delen die is gemaakt door een van de NetApp-accounts die deel uitmaken van hetzelfde abonnement en dezelfde regio. Als u deze functie gebruikt, kunnen alle NetApp-accounts in hetzelfde abonnement en dezelfde regio de algemene AD-configuratie gebruiken om een SMB-volume, een NFSv4.1 Kerberos-volume of een volume met twee protocollen te maken. Wanneer u deze functie gebruikt, is de AD-verbinding zichtbaar in alle NetApp-accounts die zich onder hetzelfde abonnement en dezelfde regio bevinden.

Met de introductie van de functie voor het maken van een AD-verbinding per NetApp-account worden nieuwe functieregistratie voor de gedeelde AD-functie niet geaccepteerd.

Notitie

U kunt zich registreren voor het gebruik van één AD-verbinding per NetApp-account als u al bent ingeschreven in de preview voor Gedeelde AD. Als u momenteel voldoet aan het maximum van 10 NetApp-accounts per Azure-regio per abonnement, moet u een ondersteuningsaanvraag initiëren om de limiet te verhogen. U kunt uw configuratie bevestigen op de overzichtspagina van uw account in het veld AD-type .

Wachtwoord voor Active Directory-computeraccount opnieuw instellen

Als u het wachtwoord van het AD-computeraccount op de AD-server per ongeluk opnieuw instelt of als de AD-server onbereikbaar is, kunt u het wachtwoord van het computeraccount veilig opnieuw instellen om de verbinding met uw volumes te behouden. Een reset is van invloed op alle volumes op de SMB-server.

De functie registreren

De functie wachtwoord van het Active Directory-computeraccount opnieuw instellen is momenteel beschikbaar als openbare preview. Als u deze functie voor het eerst gebruikt, moet u de functie eerst registreren.

- Registreer de functie wachtwoord van het Active Directory-computeraccount opnieuw instellen:

Register-AzProviderFeature -ProviderNamespace Microsoft.NetApp -FeatureName ANFResetADAccountForVolume

- Controleer de status van de functieregistratie. De RegistrationState heeft mogelijk maximaal 60 minuten de

Registeringstatus voordat deze wordt gewijzigdRegistered. Wacht totdat de status isRegisteredingesteld voordat u doorgaat.

Get-AzProviderFeature -ProviderNamespace Microsoft.NetApp -FeatureName ANFResetADAccountForVolume

U kunt ook Azure CLI-opdrachten az feature register gebruiken en az feature show de functie registreren en de registratiestatus weergeven.

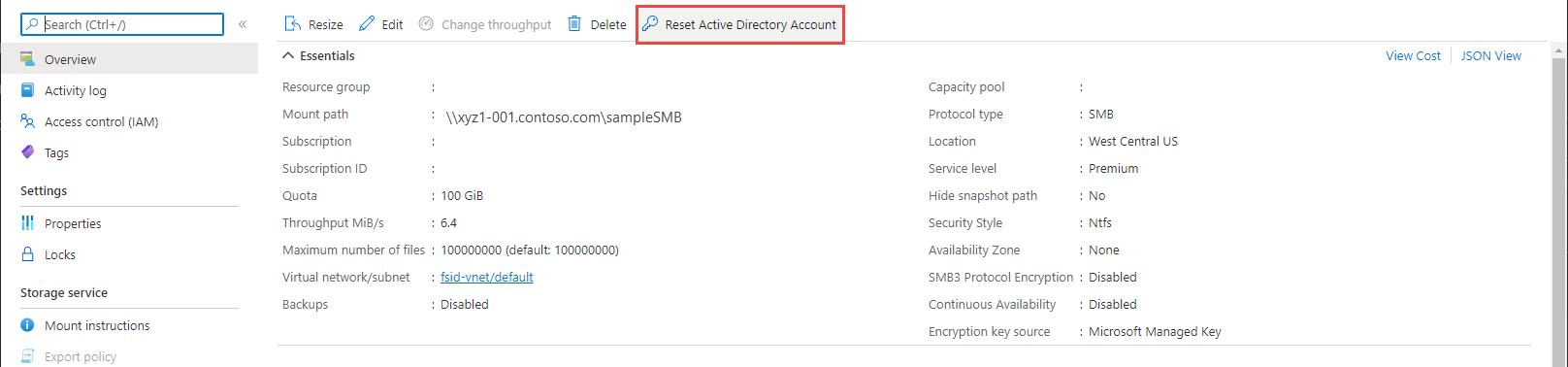

Stappen

- Navigeer naar het menu Overzicht van volume. Selecteer Active Directory-account opnieuw instellen.

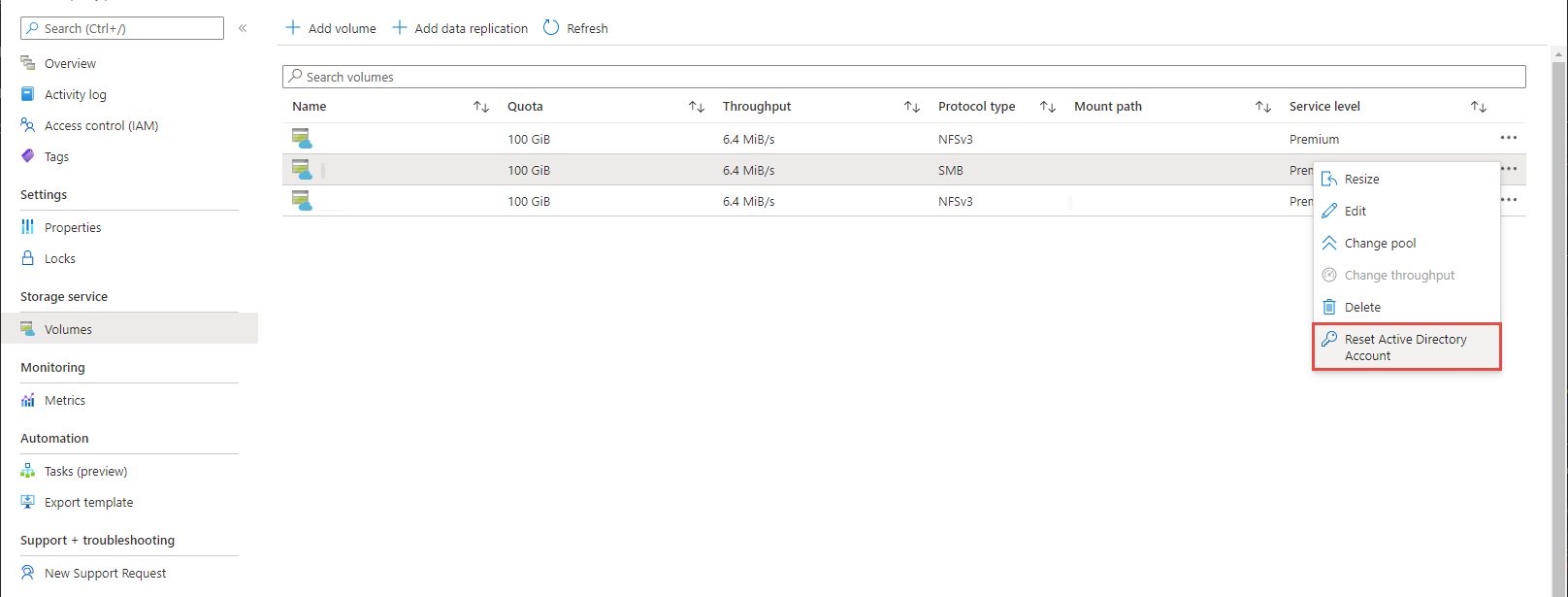

U kunt ook naar het menu Volumes navigeren. Identificeer het volume waarvoor u het Active Directory-account opnieuw wilt instellen en selecteer de drie puntjes (

U kunt ook naar het menu Volumes navigeren. Identificeer het volume waarvoor u het Active Directory-account opnieuw wilt instellen en selecteer de drie puntjes (...) aan het einde van de rij. Selecteer Active Directory-account opnieuw instellen.

- Er wordt een waarschuwingsbericht weergegeven met uitleg over de gevolgen van deze actie. Typ ja in het tekstvak om door te gaan.

Volgende stappen

- Richtlijnen voor het ontwerpen en plannen van Active Directory-domein Services-sites voor Azure NetApp Files

- Active Directory-verbindingen wijzigen

- Een SMB-volume maken

- Een volume met twee protocollen maken

- NFSv4.1 Kerberos-versleuteling configureren

- Een nieuw Active Directory-forest installeren met behulp van Azure CLI

- LDAP-verificatie van Active Directory-domein Services (AD DS) inschakelen voor NFS-volumes

- AD DS LDAP met uitgebreide groepen voor toegang tot NFS-volumes

- Toegang tot SMB-volumes vanaf virtuele Windows-machines die zijn toegevoegd aan Microsoft Entra