Ontwerparchitectuur voor Azure Bastion

Azure Bastion biedt meerdere implementatiearchitecturen, afhankelijk van de geselecteerde SKU en optieconfiguraties. Voor de meeste SKU's wordt Bastion geïmplementeerd in een virtueel netwerk en ondersteunt peering van virtuele netwerken. Azure Bastion beheert met name RDP-/SSH-connectiviteit met VM's die zijn gemaakt in de lokale of gekoppelde virtuele netwerken.

RDP en SSH zijn twee van de fundamentele middelen waarmee u verbinding kunt maken met uw werkbelastingen die worden uitgevoerd in Azure. Het beschikbaar maken van RDP-/SSH-poorten via internet is niet gewenst en wordt gezien als een aanzienlijke bedreiging. Dit komt vaak door kwetsbaarheden in protocollen. Om deze dreiging te beheersen, kunt u Bastion-hosts (ook wel jump-servers genoemd) aan de openbare kant van uw perimeternetwerk implementeren. Bastion-hostservers zijn ontworpen en geconfigureerd om aanvallen te weerstaan. Bastion-servers bieden ook RDP- en SSH-connectiviteit met de workloads achter het bastion en verder binnen het netwerk.

De SKU die u selecteert wanneer u Bastion implementeert, bepaalt de architectuur en de beschikbare functies. U kunt upgraden naar een hogere SKU om meer functies te ondersteunen, maar u kunt een SKU niet downgraden na de implementatie. Bepaalde architecturen, zoals alleen-privé en ontwikkelaars-SKU, moeten worden geconfigureerd op het moment van implementatie.

Implementatie - Basis-SKU en hoger

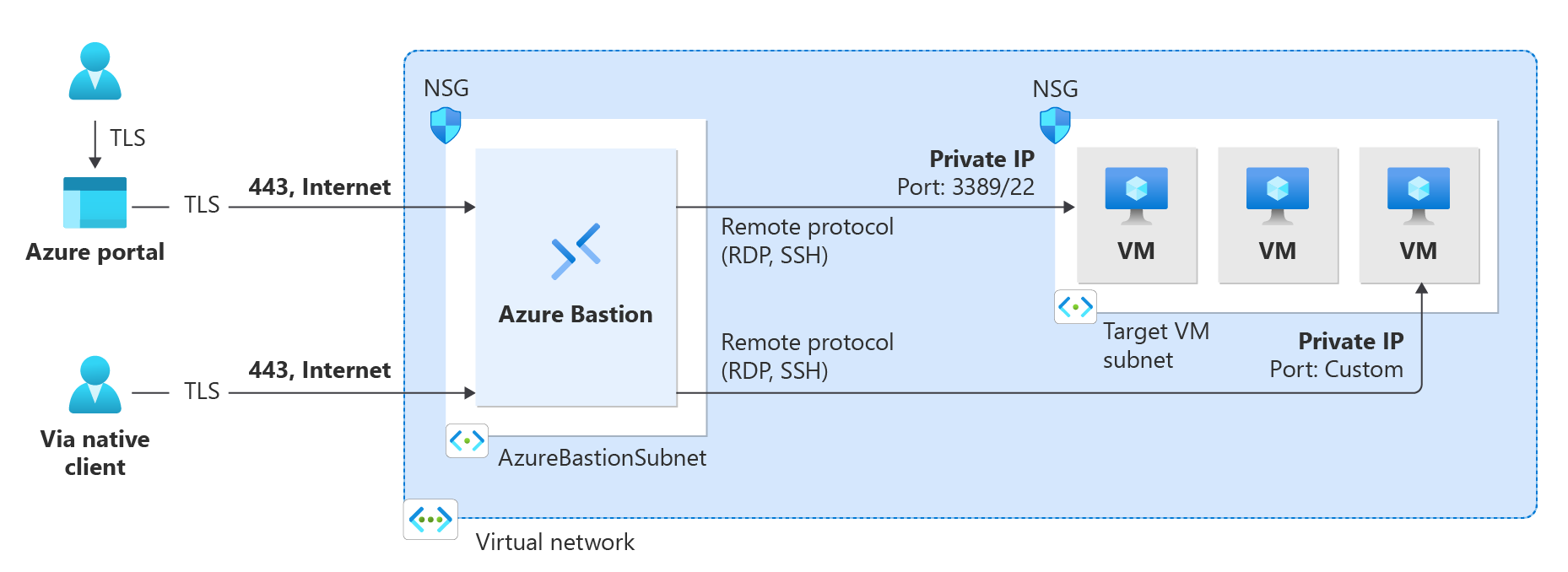

Wanneer u met de Basic-SKU of hoger werkt, gebruikt Bastion de volgende architectuur en werkstroom.

- De Bastion-host wordt geïmplementeerd in het virtuele netwerk dat het Subnet AzureBastionSubnet bevat dat minimaal /26 voorvoegsel heeft.

- De gebruiker maakt verbinding met Azure Portal met behulp van een HTML5-browser en selecteert de virtuele machine waarmee verbinding moet worden gemaakt. Een openbaar IP-adres is niet vereist op de Azure-VM.

- De RDP-/SSH-sessie wordt met één klik geopend in de browser.

Voor sommige configuraties kan de gebruiker verbinding maken met de virtuele machine via de systeemeigen besturingssysteemclient.

Zie voor configuratiestappen:

- Bastion automatisch implementeren - alleen basic-SKU

- Bastion implementeren met behulp van handmatig opgegeven instellingen

Implementatie - Ontwikkelaars-SKU

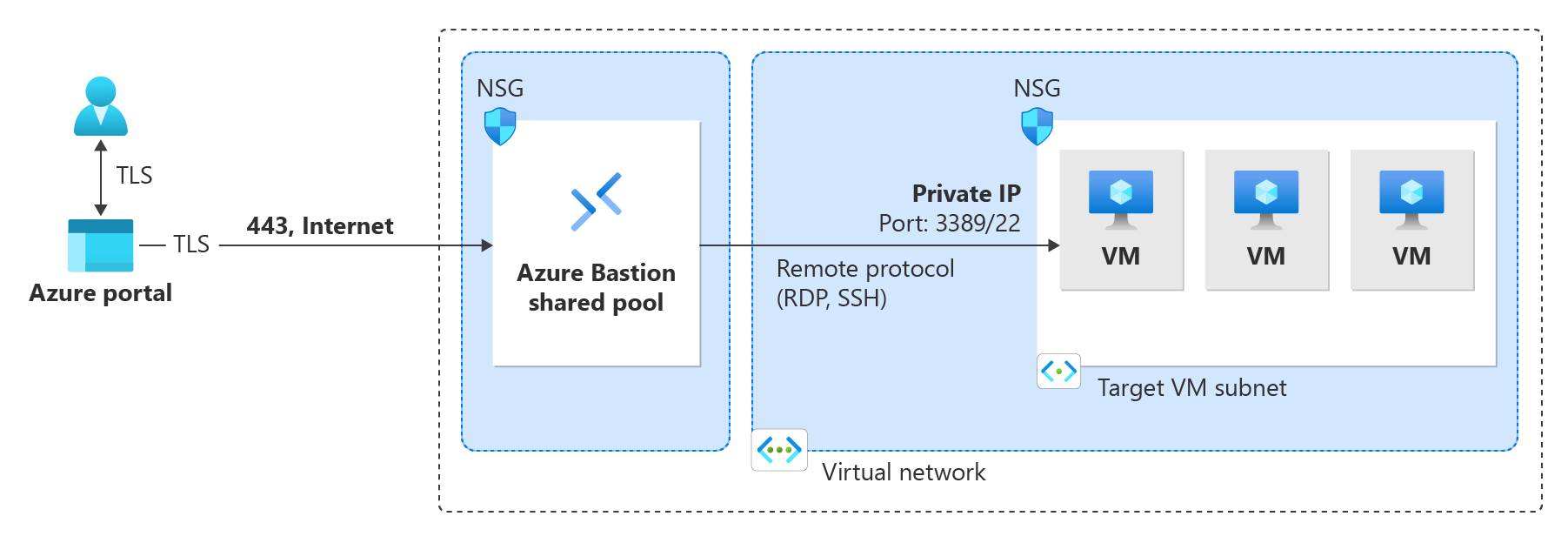

De Bastion Developer SKU is een gratis, lichtgewicht SKU. Deze SKU is ideaal voor Dev/Test-gebruikers die veilig verbinding willen maken met hun VM's, maar geen extra Bastion-functies of hostschalen nodig hebben. Met de ontwikkelaars-SKU kunt u rechtstreeks via de pagina verbinding maken met één Virtuele Azure-machine tegelijk.

Wanneer u Bastion implementeert met behulp van de ontwikkelaars-SKU, zijn de implementatievereisten anders dan wanneer u implementeert met behulp van andere SKU's. Wanneer u een bastionhost maakt, wordt een host doorgaans geïmplementeerd in het AzureBastionSubnet in uw virtuele netwerk. De Bastion-host is toegewezen voor uw gebruik. Wanneer u de Developer-SKU gebruikt, wordt een bastionhost niet geïmplementeerd in uw virtuele netwerk en hebt u geen AzureBastionSubnet nodig. De bastionhost voor de ontwikkelaars-SKU is echter geen toegewezen resource. In plaats daarvan maakt het deel uit van een gedeelde pool.

Omdat de bastionresource developer-SKU niet is toegewezen, zijn de functies voor de ontwikkelaars-SKU beperkt. Zie de sectie Bastion-configuratie-instellingen SKU voor functies die worden vermeld door SKU. U kunt de developer-SKU altijd upgraden naar een hogere SKU als u meer functies wilt ondersteunen. Zie Een SKU upgraden.

Zie Azure Bastion - Developer SKU implementeren voor meer informatie over de developer-SKU.

Implementatie - alleen privé (preview)

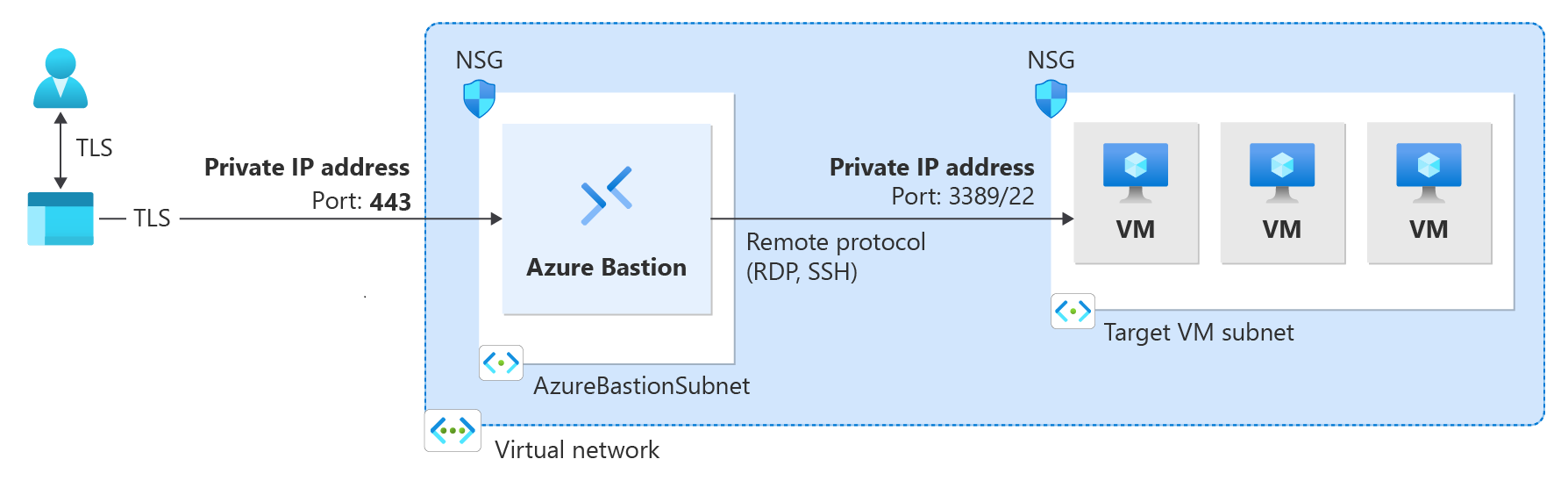

Privé-only Bastion-implementaties vergrendelen workloads end-to-end door een niet-internetrouteerbare implementatie van Bastion te maken die alleen toegang tot privé-IP-adressen toestaat. Bastion-implementaties met alleen privétoegang staan geen verbindingen met de bastionhost toe via een openbaar IP-adres. Met een reguliere Azure Bastion-implementatie kunnen gebruikers echter verbinding maken met de bastionhost met behulp van een openbaar IP-adres.

In het diagram ziet u de implementatiearchitectuur voor alleen-privétoegang van Bastion. Een gebruiker die is verbonden met Azure via ExpressRoute-privépeering, kan veilig verbinding maken met Bastion met behulp van het privé-IP-adres van de bastionhost. Bastion kan vervolgens de verbinding maken via een privé-IP-adres naar een virtuele machine die zich binnen hetzelfde virtuele netwerk bevindt als de bastionhost. In een privé-only Bastion-implementatie staat Bastion geen uitgaande toegang buiten het virtuele netwerk toe.

Overwegingen:

Bastion met alleen privétoegang wordt geconfigureerd op het moment van implementatie en vereist de Premium SKU-laag.

U kunt niet wijzigen van een reguliere Bastion-implementatie in een alleen-privé-implementatie.

Als u Bastion alleen-privé wilt implementeren in een virtueel netwerk dat al een Bastion-implementatie heeft, verwijdert u Eerst Bastion uit uw virtuele netwerk en implementeert u Bastion vervolgens als alleen-privénetwerk. U hoeft het AzureBastionSubnet niet te verwijderen en opnieuw te maken.

Als u end-to-end privéconnectiviteit wilt maken, maakt u verbinding met behulp van de systeemeigen client in plaats van verbinding te maken via Azure Portal.

Als uw clientcomputer on-premises en niet-Azure is, moet u een ExpressRoute- of VPN-verbinding implementeren en een IP-verbinding inschakelen op basis van IP op de Bastion-resource

Zie Bastion als alleen-privé implementeren voor meer informatie over alleen-privé-implementaties.