Verbinding maken met Azure Resource Manager op uw Azure Stack Edge-apparaat

VAN TOEPASSING OP:  Azure Stack Edge Pro - GPU

Azure Stack Edge Pro - GPU Azure Stack Edge Pro 2

Azure Stack Edge Pro 2 Azure Stack Edge Pro R

Azure Stack Edge Pro R Azure Stack Edge Mini R

Azure Stack Edge Mini R

Azure Resource Manager biedt een beheerlaag waarmee u resources in uw Azure-abonnement kunt maken, bijwerken en verwijderen. Het Azure Stack Edge-apparaat ondersteunt dezelfde Azure Resource Manager API's om VM's te maken, bij te werken en te verwijderen in een lokaal abonnement. Met deze ondersteuning kunt u het apparaat op een manier beheren die consistent is met de cloud.

In dit artikel wordt beschreven hoe u verbinding maakt met de lokale API's op uw Azure Stack Edge-apparaat via Azure Resource Manager met behulp van Azure PowerShell.

Eindpunten op Azure Stack Edge-apparaat

De volgende tabel bevat een overzicht van de verschillende eindpunten die beschikbaar zijn op uw apparaat, de ondersteunde protocollen en de poorten voor toegang tot deze eindpunten. In het hele artikel vindt u verwijzingen naar deze eindpunten.

| # | Eindpunt | Ondersteunde protocollen | Gebruikte poort | Gebruikt voor |

|---|---|---|---|---|

| 1. | Azure Resource Manager | https | 443 | Verbinding maken met Azure Resource Manager voor automatisering |

| 2. | Beveiligingstokenservice | https | 443 | Verifiëren via toegangs- en vernieuwingstokens |

| 3. | Blob* | https | 443 | Verbinding maken met Blob Storage via REST |

* Verbinding met blob-opslageindpunt is niet vereist om verbinding te maken met Azure Resource Manager.

Verbinding maken met Azure Resource Manager-werkstroom

Voor het proces voor het maken van verbinding met lokale API's van het apparaat met behulp van Azure Resource Manager zijn de volgende stappen vereist:

| Stap # | Doe deze stap... | .. op deze locatie. |

|---|---|---|

| 1. | Uw Azure Stack Edge-apparaat configureren | Lokale webinterface |

| 2. | Certificaten maken en installeren | Windows-client/lokale webinterface |

| 3. | De vereisten controleren en configureren | Windows-client |

| 4. | Azure PowerShell instellen op de client | Windows-client |

| 5. | Hostbestand wijzigen voor eindpuntnaamomzetting | Windows-client of DNS-server |

| 6. | Controleer of de naam van het eindpunt is omgezet | Windows-client |

| 7. | Azure PowerShell-cmdlets gebruiken om de verbinding met Azure Resource Manager te controleren | Windows-client |

In de volgende secties worden alle bovenstaande stappen beschreven bij het maken van verbinding met Azure Resource Manager.

Vereisten

Voordat u begint, moet u ervoor zorgen dat de client die wordt gebruikt voor het maken van verbinding met het apparaat via Azure Resource Manager TLS 1.2 gebruikt. Ga voor meer informatie naar TLS 1.2 configureren op een Windows-client die toegang heeft tot een Azure Stack Edge-apparaat.

Stap 1: Azure Stack Edge-apparaat configureren

Voer de volgende stappen uit in de lokale webgebruikersinterface van uw Azure Stack Edge-apparaat.

Voltooi de netwerkinstellingen voor uw Azure Stack Edge-apparaat.

Noteer het IP-adres van het apparaat. U gebruikt dit IP-adres later.

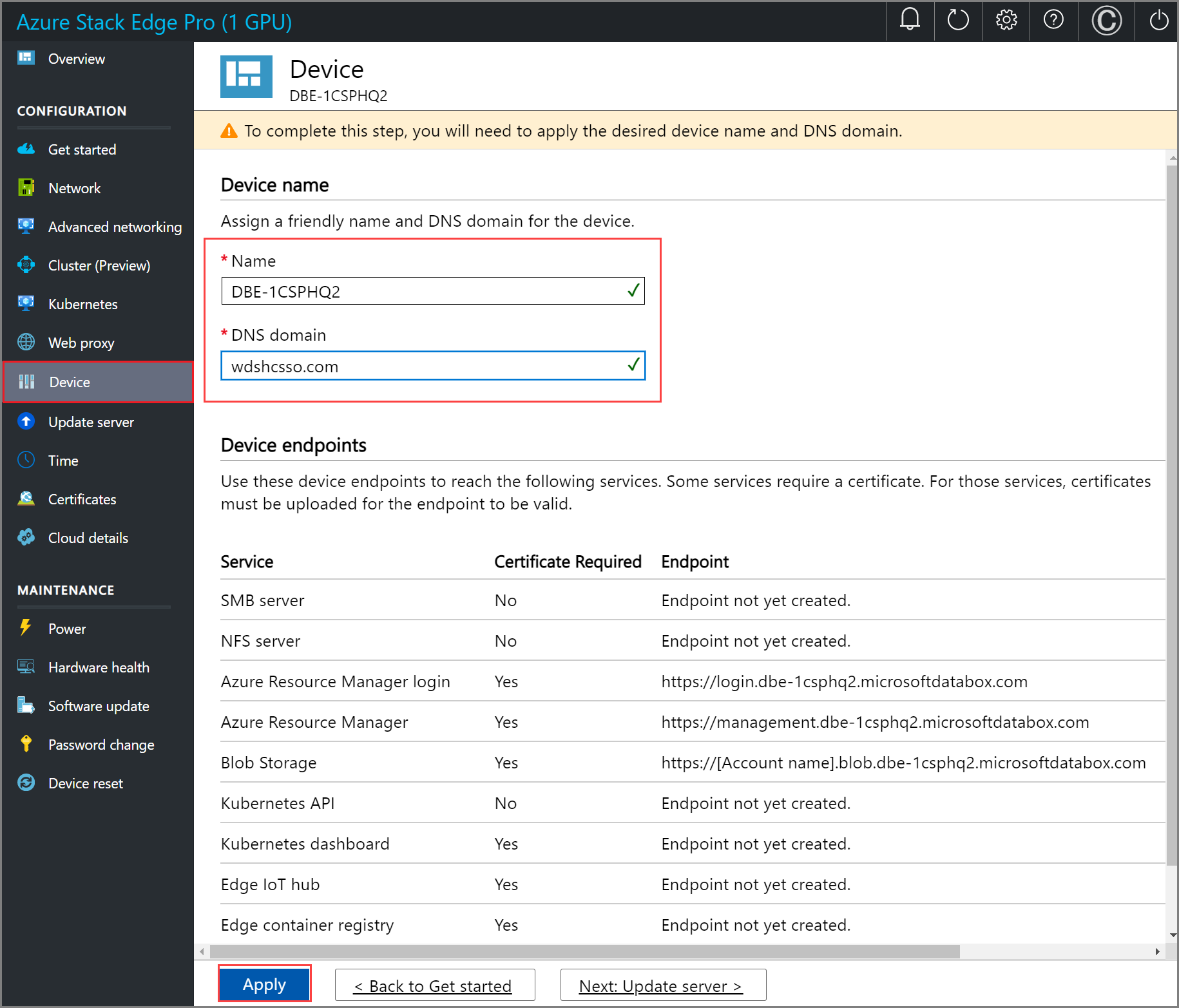

Configureer de apparaatnaam en het DNS-domein vanaf de pagina Apparaat . Noteer de apparaatnaam en het DNS-domein, zoals u deze later gaat gebruiken.

Belangrijk

De apparaatnaam, dns-domein wordt gebruikt om de eindpunten te vormen die beschikbaar worden gesteld. Gebruik de Azure Resource Manager- en Blob-eindpunten vanaf de pagina Apparaat in de lokale webgebruikersinterface.

Stap 2: Certificaten maken en installeren

Certificaten zorgen ervoor dat uw communicatie wordt vertrouwd. Op uw Azure Stack Edge-apparaat worden automatisch zelfondertekende apparaten, blob- en Azure Resource Manager-certificaten gegenereerd. U kunt eventueel ook uw eigen ondertekende blob- en Azure Resource Manager-certificaten meenemen.

Wanneer u een ondertekend certificaat zelf inbrengt, hebt u ook de bijbehorende ondertekeningsketen van het certificaat nodig. Voor de ondertekeningsketen, Azure Resource Manager en de blobcertificaten op het apparaat hebt u de bijbehorende certificaten op de clientcomputer ook nodig om het apparaat te verifiëren en te communiceren.

Als u verbinding wilt maken met Azure Resource Manager, moet u ondertekeningsketen- en eindpuntcertificaten maken of ophalen, deze certificaten importeren op uw Windows-client en deze certificaten ten slotte uploaden op het apparaat.

Certificaten maken

Voor alleen test- en ontwikkelingsgebruik kunt u Windows PowerShell gebruiken om certificaten op uw lokale systeem te maken. Volg deze richtlijnen tijdens het maken van de certificaten voor de client:

U moet eerst een basiscertificaat maken voor de ondertekeningsketen. Zie de stappen voor het maken van certificaten voor ondertekeningsketens voor meer informatie.

U kunt vervolgens de eindpuntcertificaten maken voor Azure Resource Manager en blob (optioneel). U kunt deze eindpunten ophalen via de pagina Apparaat in de lokale webgebruikersinterface. Zie de stappen voor het maken van eindpuntcertificaten.

Zorg ervoor dat voor al deze certificaten de onderwerpnaam en alternatieve onderwerpnaam voldoen aan de volgende richtlijnen:

Type Onderwerpnaam (SN) Alternatieve naam voor onderwerp (SAN) Voorbeeld van onderwerpnaam Azure Resource Manager management.<Device name>.<Dns Domain>login.<Device name>.<Dns Domain>management.<Device name>.<Dns Domain>management.mydevice1.microsoftdatabox.comBlob Storage* *.blob.<Device name>.<Dns Domain>*.blob.< Device name>.<Dns Domain>*.blob.mydevice1.microsoftdatabox.comMeerdere SAN-certificaten voor beide eindpunten <Device name>.<dnsdomain>login.<Device name>.<Dns Domain>management.<Device name>.<Dns Domain>*.blob.<Device name>.<Dns Domain>mydevice1.microsoftdatabox.com

* Blob Storage is niet vereist om verbinding te maken met Azure Resource Manager. Deze wordt hier vermeld voor het geval u lokale opslagaccounts op uw apparaat maakt.

Voor meer informatie over certificaten gaat u naar het uploaden van certificaten op uw apparaat en het importeren van certificaten op de clients die toegang hebben tot uw apparaat.

Certificaten uploaden op het apparaat

De certificaten die u in de vorige stap hebt gemaakt, bevinden zich in het persoonlijke archief op uw client. Deze certificaten moeten op uw client worden geëxporteerd naar de juiste indelingsbestanden die vervolgens naar uw apparaat kunnen worden geüpload.

Het basiscertificaat moet worden geëxporteerd als een DER-indelingsbestand met .cer bestandsextensie. Zie Certificaten exporteren als een .cer-indelingsbestand voor gedetailleerde stappen.

De eindpuntcertificaten moeten worden geëxporteerd als PFX-bestanden met persoonlijke sleutels. Zie Certificaten exporteren als PFX-bestand met persoonlijke sleutels voor gedetailleerde stappen.

De basis- en eindpuntcertificaten worden vervolgens op het apparaat geüpload met behulp van de optie +Certificaat toevoegen op de pagina Certificaten in de lokale webgebruikersinterface. Als u de certificaten wilt uploaden, volgt u de stappen in Certificaten uploaden.

Certificaten importeren op de client met Azure PowerShell

De Windows-client waar u de Azure Resource Manager-API's aanroept, moet vertrouwen met het apparaat tot stand brengen. Daartoe moeten de certificaten die u in de vorige stap hebt gemaakt, worden geïmporteerd op uw Windows-client in het juiste certificaatarchief.

Het basiscertificaat dat u hebt geëxporteerd als de DER-indeling met .cer-extensie , moet nu worden geïmporteerd in de vertrouwde basiscertificeringsinstanties op uw clientsysteem. Zie Certificaten importeren in het archief vertrouwde basiscertificeringsinstanties voor gedetailleerde stappen.

De eindpuntcertificaten die u als pfx hebt geëxporteerd, moeten worden geëxporteerd als .cer. Deze .cer wordt vervolgens geïmporteerd in het persoonlijke certificaatarchief op uw systeem. Zie Certificaten importeren in persoonlijk archief voor gedetailleerde stappen.

Stap 3: PowerShell installeren op de client

Uw Windows-client moet voldoen aan de volgende vereisten:

Voer Windows PowerShell 5.1 uit. U moet Beschikken over Windows PowerShell 5.1. Voer de volgende cmdlet uit om de versie van PowerShell op uw systeem te controleren:

$PSVersionTable.PSVersionVergelijk de primaire versie en zorg ervoor dat deze 5.1 of hoger is.

Als u een verouderde versie hebt, raadpleegt u Bestaande Windows PowerShell upgraden.

Als u geen PowerShell 5.1 hebt, volgt u Windows PowerShell installeren.

Hieronder ziet u een voorbeeld van uitvoer.

Windows PowerShell Copyright (C) Microsoft Corporation. All rights reserved. Try the new cross-platform PowerShell https://aka.ms/pscore6 PS C:\windows\system32> $PSVersionTable.PSVersion Major Minor Build Revision ----- ----- ----- -------- 5 1 19041 906U hebt toegang tot de PowerShell Gallery.

Voer PowerShell uit als beheerder. Controleer of de PowerShellGet-versie ouder is dan 2.2.3. Controleer ook of het

PSGalleryis geregistreerd als opslagplaats.Install-Module PowerShellGet -MinimumVersion 2.2.3 Import-Module -Name PackageManagement -ErrorAction Stop Get-PSRepository -Name "PSGallery"Hieronder ziet u een voorbeeld van uitvoer.

PS C:\windows\system32> Install-Module PowerShellGet -MinimumVersion 2.2.3 PS C:\windows\system32> Import-Module -Name PackageManagement -ErrorAction Stop PS C:\windows\system32> Get-PSRepository -Name "PSGallery" Name InstallationPolicy SourceLocation ---- ------------------ -------------- PSGallery Trusted https://www.powershellgallery.com/api/v2

Als uw opslagplaats niet wordt vertrouwd of als u meer informatie nodig hebt, raadpleegt u De toegankelijkheid in de PowerShell Gallery valideren.

Stap 4: Azure PowerShell instellen op de client

Installeer Azure PowerShell-modules op uw client die met uw apparaat werken.

Voer PowerShell uit als beheerder. U moet toegang hebben tot de PowerShell-galerie.

Controleer eerst of er geen bestaande versies van

AzureRMenAzmodules op uw client zijn. Voer de volgende opdrachten uit om dit te controleren:# Check existing versions of AzureRM modules Get-InstalledModule -Name AzureRM -AllVersions # Check existing versions of Az modules Get-InstalledModule -Name Az -AllVersionsAls er bestaande versies zijn, gebruikt u de

Uninstall-Modulecmdlet om te verwijderen. Zie voor meer informatieVoer de volgende opdracht uit om de vereiste Azure PowerShell-modules te installeren vanuit de PowerShell Gallery:

Als uw client Gebruikmaakt van PowerShell Core versie 7.0 of hoger:

# Install the Az.BootStrapper module. Select Yes when prompted to install NuGet. Install-Module -Name Az.BootStrapper # Install and import the API Version Profile into the current PowerShell session. Use-AzProfile -Profile 2020-09-01-hybrid -Force # Confirm the installation of PowerShell Get-Module -Name "Az*" -ListAvailableAls uw client PowerShell 5.1 of hoger gebruikt:

#Install the Az module version 1.10.0 Install-Module -Name Az -RequiredVersion 1.10.0

Zorg ervoor dat de juiste Az-moduleversie wordt uitgevoerd aan het einde van de installatie.

Als u PowerShell 7 of hoger hebt gebruikt, geeft de volgende voorbeelduitvoer aan dat de Az-modules versie 2.0.1 (of hoger) zijn geïnstalleerd.

PS C:\windows\system32> Install-Module -Name Az.BootStrapper PS C:\windows\system32> Use-AzProfile -Profile 2020-09-01-hybrid -Force Loading Profile 2020-09-01-hybrid PS C:\windows\system32> Get-Module -Name "Az*" -ListAvailableAls u PowerShell 5.1 of hoger hebt gebruikt, geeft de volgende voorbeelduitvoer aan dat de Az-modules versie 1.10.0 zijn geïnstalleerd.

PS C:\WINDOWS\system32> Get-InstalledModule -Name Az -AllVersions Version Name Repository Description ------- ---- ---------- ----------- 1.10.0 Az PSGallery Mic... PS C:\WINDOWS\system32>

Stap 5: Hostbestand wijzigen voor eindpuntnaamomzetting

U voegt nu het IP-adres van het apparaat toe aan:

- Het hostbestand op de client, OF

- De DNS-serverconfiguratie

Belangrijk

We raden aan de DNS-serverconfiguratie aan te passen voor de eindpuntnaamomzetting.

Voer de volgende stappen uit op uw Windows-client die u gebruikt om verbinding te maken met het apparaat:

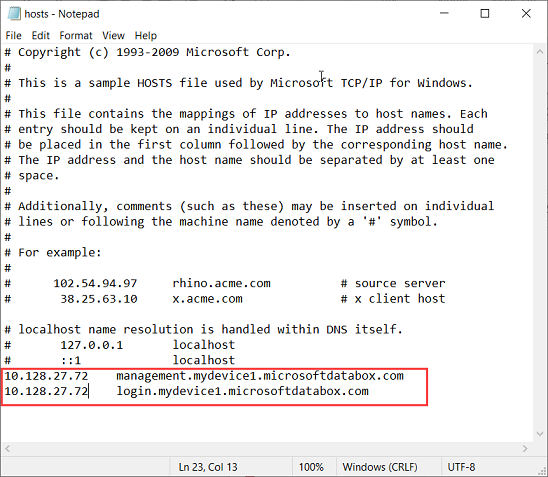

Start Kladblok als beheerder en open vervolgens het hostbestand op C:\Windows\System32\Drivers\etc.

Voeg de volgende vermeldingen toe aan uw hosts-bestand, waarbij u de juiste waarden voor uw apparaat invoert:

<Device IP> login.<appliance name>.<DNS domain> <Device IP> management.<appliance name>.<DNS domain> <Device IP> <storage name>.blob.<appliance name>.<DNS domain>Belangrijk

De vermelding in het hosts-bestand moet exact overeenkomen met de vermelding die is opgegeven om in een latere stap verbinding te maken met Azure Resource Manager. Zorg ervoor dat de vermelding van het DNS-domein hier allemaal in kleine letters staat. Als u de waarden voor de

<appliance name>en<DNS domain>wilt ophalen, gaat u naar de pagina Apparaat in de lokale gebruikersinterface van uw apparaat.U hebt het IP-adres van het apparaat opgeslagen vanuit de lokale webgebruikersinterface in een eerdere stap.

De

login.<appliance name>.<DNS domain>vermelding is het eindpunt voor Security Token Service (STS). STS is verantwoordelijk voor het maken, valideren, verlengen en annuleren van beveiligingstokens. De beveiligingstokenservice wordt gebruikt om het toegangstoken te maken en het token te vernieuwen dat wordt gebruikt voor continue communicatie tussen het apparaat en de client.Het eindpunt voor blobopslag is optioneel wanneer u verbinding maakt met Azure Resource Manager. Dit eindpunt is nodig bij het overdragen van gegevens naar Azure via opslagaccounts.

Gebruik de volgende afbeelding ter referentie. Sla het bestand met hosts op.

Stap 6: De oplossing van de eindpuntnaam controleren op de client

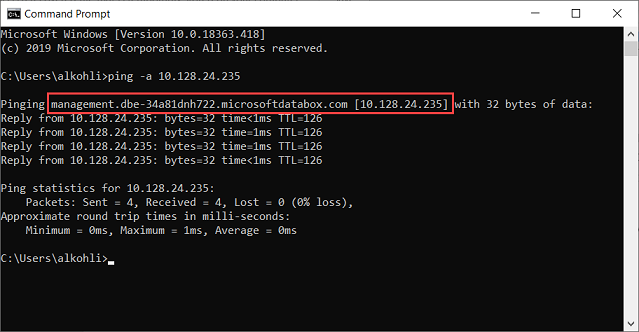

Controleer of de eindpuntnaam is omgezet op de client die u gebruikt om verbinding te maken met het apparaat.

U kunt het

ping.exeopdrachtregelprogramma gebruiken om te controleren of de naam van het eindpunt is omgezet. Op basis van een IP-adres retourneert depingopdracht de TCP/IP-hostnaam van de computer die u traceert.Voeg de

-aschakeloptie toe aan de opdrachtregel, zoals wordt weergegeven in het onderstaande voorbeeld. Als de hostnaam retourneert, retourneert deze mogelijk waardevolle informatie in het antwoord.

Stap 7: Azure Resource Manager-omgeving instellen

Stel de Azure Resource Manager-omgeving in en controleer of uw apparaat naar clientcommunicatie via Azure Resource Manager prima werkt. Voer de volgende stappen uit voor deze verificatie:

Gebruik de cmdlet

Add-AzEnvironmentom ervoor te zorgen dat de communicatie via Azure Resource Manager goed werkt en de API-aanroepen worden uitgevoerd via de poort die is toegewezen voor Azure Resource Manager - 443.Met de cmdlet

Add-AzEnvironmentvoegt u eindpunten en metagegevens toe om Azure Resource Manager-cmdlets te gebruiken om verbinding te maken met een nieuw exemplaar van Azure Resource Manager.Belangrijk

De EINDPUNT-URL van Azure Resource Manager die u in de volgende cmdlet opgeeft, is hoofdlettergevoelig. Zorg ervoor dat de eindpunt-URL allemaal in kleine letters staat en overeenkomt met wat u hebt opgegeven in het hosts-bestand. Als de case niet overeenkomt, wordt er een fout weergegeven.

Add-AzEnvironment -Name <Environment Name> -ARMEndpoint "https://management.<appliance name>.<DNSDomain>/"Hieronder ziet u een voorbeeld van de uitvoer:

PS C:\WINDOWS\system32> Add-AzEnvironment -Name AzASE -ARMEndpoint "https://management.myasegpu.wdshcsso.com/" Name Resource Manager Url ActiveDirectory Authority ---- -------------------- ------------------------- AzASE https://management.myasegpu.wdshcsso.com/ https://login.myasegpu.wdshcsso.c...Stel de omgeving in als Azure Stack Edge en de poort die moet worden gebruikt voor Azure Resource Manager-aanroepen als 443. U definieert de omgeving op twee manieren:

Stel de omgeving in. Typ de volgende opdracht:

Set-AzEnvironment -Name <Environment Name>Hier volgt een voorbeeld van uitvoer.

PS C:\WINDOWS\system32> Set-AzEnvironment -Name AzASE Name Resource Manager Url ActiveDirectory Authority ---- -------------------- ------------------------- AzASE https://management.myasegpu.wdshcsso.com/ https://login.myasegpu.wdshcsso.c...Ga naar Set-AzEnvironment voor meer informatie.

Definieer de inline omgeving voor elke cmdlet die u uitvoert. Dit zorgt ervoor dat alle API-aanroepen de juiste omgeving doorlopen. Standaard worden de aanroepen via het openbare Azure-apparaat doorlopen, maar u wilt dat deze de omgeving doorlopen die u hebt ingesteld voor een Azure Stack Edge-apparaat.

Zie meer informatie over het schakelen tussen Az-omgevingen.

Roep de API's van het lokale apparaat aan om de verbindingen met Azure Resource Manager te verifiëren.

Deze referenties zijn voor een lokaal computeraccount en worden alleen gebruikt voor API-toegang.

U kunt verbinding maken via

login-AzAccountof viaConnect-AzAccountde opdracht.Als u zich wilt aanmelden, typt u de volgende opdracht.

$pass = ConvertTo-SecureString "<Your password>" -AsPlainText -Force; $cred = New-Object System.Management.Automation.PSCredential("EdgeArmUser", $pass) Connect-AzAccount -EnvironmentName AzASE -TenantId c0257de7-538f-415c-993a-1b87a031879d -credential $credGebruik de tenant-id c0257de7-538f-415c-993a-1b87a031879d, zoals in dit exemplaar is vastgelegd. Gebruik de volgende gebruikersnaam en het volgende wachtwoord.

Gebruikersnaam - EdgeArmUser

Wachtwoord - stel het wachtwoord in voor Azure Resource Manager en gebruik dit wachtwoord om u aan te melden.

Hier volgt een voorbeeld van uitvoer voor het

Connect-AzAccountvolgende:PS C:\windows\system32> $pass = ConvertTo-SecureString "<Your password>" -AsPlainText -Force; PS C:\windows\system32> $cred = New-Object System.Management.Automation.PSCredential("EdgeArmUser", $pass) PS C:\windows\system32> Connect-AzAccount -EnvironmentName AzASE -TenantId c0257de7-538f-415c-993a-1b87a031879d -credential $cred Account SubscriptionName TenantId Environment ------- ---------------- -------- ----------- EdgeArmUser@localhost Default Provider Subscription c0257de7-538f-415c-993a-1b87a031879d AzASE PS C:\windows\system32>U kunt zich ook aanmelden door de

login-AzAccountcmdlet te gebruiken.login-AzAccount -EnvironmentName <Environment Name> -TenantId c0257de7-538f-415c-993a-1b87a031879dHier volgt een voorbeeld van uitvoer.

PS C:\WINDOWS\system32> login-AzAccount -EnvironmentName AzASE -TenantId c0257de7-538f-415c-993a-1b87a031879d Account SubscriptionName TenantId ------- ---------------- -------- EdgeArmUser@localhost Default Provider Subscription c0257de7-538f-415c-993a-1b87a... PS C:\WINDOWS\system32>

Gebruik de

Get-AzResourceopdracht om te controleren of de verbinding met het apparaat werkt. Met deze opdracht moeten alle resources worden geretourneerd die lokaal op het apparaat aanwezig zijn.Hier volgt een voorbeeld van uitvoer.

PS C:\WINDOWS\system32> Get-AzResource Name : aseimagestorageaccount ResourceGroupName : ase-image-resourcegroup ResourceType : Microsoft.Storage/storageaccounts Location : dbelocal ResourceId : /subscriptions/.../resourceGroups/ase-image-resourcegroup/providers/Microsoft.Storage/storageac counts/aseimagestorageaccount Tags : Name : myaselinuxvmimage1 ResourceGroupName : ASERG ResourceType : Microsoft.Compute/images Location : dbelocal ResourceId : /subscriptions/.../resourceGroups/ASERG/providers/Microsoft.Compute/images/myaselinuxvmimage1 Tags : Name : ASEVNET ResourceGroupName : ASERG ResourceType : Microsoft.Network/virtualNetworks Location : dbelocal ResourceId : /subscriptions/.../resourceGroups/ASERG/providers/Microsoft.Network/virtualNetworks/ASEVNET Tags : PS C:\WINDOWS\system32>

Als u problemen ondervindt met uw Azure Resource Manager-verbindingen, raadpleegt u Problemen met Azure Resource Manager oplossen voor hulp.

Belangrijk

De verbinding met Azure Resource Manager verloopt elke 1,5 uur of als uw Azure Stack Edge-apparaat opnieuw wordt opgestart. Als dit gebeurt, retourneren alle cmdlets die u uitvoert, foutberichten over het effect dat u niet meer bent verbonden met Azure. U moet zich opnieuw aanmelden.

Omgevingen omschakelen

Mogelijk moet u schakelen tussen twee omgevingen.

Voer de opdracht uit Disconnect-AzAccount om over te schakelen naar een andere AzEnvironment. Als u en Login-AzAccount zonder gebruik Set-AzEnvironment Disconnect-AzAccountgebruikt, wordt de omgeving niet overgeschakeld.

In de volgende voorbeelden ziet u hoe u kunt schakelen tussen twee omgevingen en AzASE1 AzASE2.

Vermeld eerst alle bestaande omgevingen op uw client.

PS C:\WINDOWS\system32> Get-AzEnvironment

Name Resource Manager Url ActiveDirectory Authority

---- -------------------- -------------------------

AzureChinaCloud https://management.chinacloudapi.cn/ https://login.chinacloudapi.cn/

AzureCloud https://management.azure.com/ https://login.microsoftonline.com/

AzureGermanCloud https://management.microsoftazure.de/ https://login.microsoftonline.de/

AzDBE1 https://management.HVTG1T2-Test.microsoftdatabox.com https://login.hvtg1t2-test.microsoftdatabox.com/adfs/

AzureUSGovernment https://management.usgovcloudapi.net/ https://login.microsoftonline.us/

AzDBE2 https://management.CVV4PX2-Test.microsoftdatabox.com https://login.cvv4px2-test.microsoftdatabox.com/adfs/

Haal vervolgens op met welke omgeving u momenteel bent verbonden via uw Azure Resource Manager.

PS C:\WINDOWS\system32> Get-AzContext |fl *

Name : Default Provider Subscription (...) - EdgeArmUser@localhost

Account : EdgeArmUser@localhost

Environment : AzDBE2

Subscription : ...

Tenant : c0257de7-538f-415c-993a-1b87a031879d

TokenCache : Microsoft.Azure.Commands.Common.Authentication.ProtectedFileTokenCache

VersionProfile :

ExtendedProperties : {}

U moet nu de verbinding met de huidige omgeving verbreken voordat u overschakelt naar de andere omgeving.

PS C:\WINDOWS\system32> Disconnect-AzAccount

Id : EdgeArmUser@localhost

Type : User

Tenants : {c0257de7-538f-415c-993a-1b87a031879d}

AccessToken :

Credential :

TenantMap : {}

CertificateThumbprint :

ExtendedProperties : {[Subscriptions, ...], [Tenants, c0257de7-538f-415c-993a-1b87a031879d]}

Meld u aan bij de andere omgeving. Hieronder ziet u een voorbeeld van de uitvoer.

PS C:\WINDOWS\system32> Login-AzAccount -Environment "AzDBE1" -TenantId $ArmTenantId

Account SubscriptionName TenantId Environment

------- ---------------- -------- -----------

EdgeArmUser@localhost Default Provider Subscription c0257de7-538f-415c-993a-1b87a031879d AzDBE1

Voer deze cmdlet uit om te bevestigen met welke omgeving u bent verbonden.

PS C:\WINDOWS\system32> Get-AzContext |fl *

Name : Default Provider Subscription (...) - EdgeArmUser@localhost

Account : EdgeArmUser@localhost

Environment : AzDBE1

Subscription : ...

Tenant : c0257de7-538f-415c-993a-1b87a031879d

TokenCache : Microsoft.Azure.Commands.Common.Authentication.ProtectedFileTokenCache

VersionProfile :

ExtendedProperties : {}

U bent nu overgeschakeld naar de beoogde omgeving.