Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of mappen te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen om mappen te wijzigen.

De aanbevolen methode voor het verifiëren van een door Azure gehoste app voor andere Azure-resources is het gebruik van een beheerde identiteit. Deze benadering wordt ondersteund voor de meeste Azure-services, waaronder apps die worden gehost op Azure App Service, Azure Container Apps en Azure Virtual Machines. Ontdek meer over verschillende verificatietechnieken en benaderingen op de verificatieoverzicht pagina. In de volgende secties leert u het volgende:

- Essentiële concepten voor beheerde identiteiten

- Een door het systeem toegewezen beheerde identiteit voor uw app maken

- Rollen toewijzen aan de door het systeem toegewezen beheerde identiteit

- Verifiëren met behulp van de door het systeem toegewezen beheerde identiteit vanuit uw app-code

Essentiële concepten voor beheerde identiteiten

Met een beheerde identiteit kan uw app veilig verbinding maken met andere Azure-resources zonder gebruik te maken van geheime sleutels of andere toepassingsgeheimen. Intern houdt Azure de identiteit bij en met welke resources verbinding mag worden gemaakt. Azure gebruikt deze informatie om automatisch Microsoft Entra-tokens voor de app te verkrijgen, zodat deze verbinding kan maken met andere Azure-resources.

Er zijn twee typen beheerde identiteiten waarmee u rekening moet houden bij het configureren van uw gehoste app:

- Systeem-toegewezen beheerde identiteiten zijn rechtstreeks ingeschakeld op een Azure-resource en zijn gekoppeld aan de levenscyclus ervan. Wanneer de resource wordt verwijderd, verwijdert Azure de identiteit automatisch voor u. Door het systeem toegewezen identiteiten bieden een minimalistische benadering voor het gebruik van beheerde identiteiten.

- door de gebruiker toegewezen beheerde identiteiten worden gemaakt als zelfstandige Azure-resources en bieden meer flexibiliteit en mogelijkheden. Ze zijn ideaal voor oplossingen met meerdere Azure-resources die dezelfde identiteit en machtigingen moeten delen. Als bijvoorbeeld meerdere virtuele machines toegang moeten hebben tot dezelfde set Azure-resources, biedt een door de gebruiker toegewezen beheerde identiteit herbruikbaar en geoptimaliseerd beheer.

Aanbeveling

Meer informatie over het selecteren en beheren van door het systeem toegewezen en door de gebruiker toegewezen beheerde identiteiten in het artikel met aanbevelingen voor aanbevolen procedures voor beheerde identiteiten.

In de volgende secties worden de stappen beschreven voor het inschakelen en gebruiken van een door het systeem toegewezen beheerde identiteit voor een door Azure gehoste app. Als u een door de gebruiker toegewezen beheerde identiteit wilt gebruiken, gaat u naar het artikel door de gebruiker toegewezen beheerde identiteiten artikel voor meer informatie.

Een door het systeem toegewezen beheerde identiteit inschakelen in de Azure-hostingresource

Als u aan de slag wilt gaan met een door het systeem toegewezen beheerde identiteit met uw app, schakelt u de identiteit in op de Azure-resource die als host fungeert voor uw app, zoals een Azure App Service, Azure Container App of azure Virtual Machine.

U kunt een door het systeem toegewezen beheerde identiteit inschakelen voor een Azure-resource met behulp van Azure Portal of de Azure CLI.

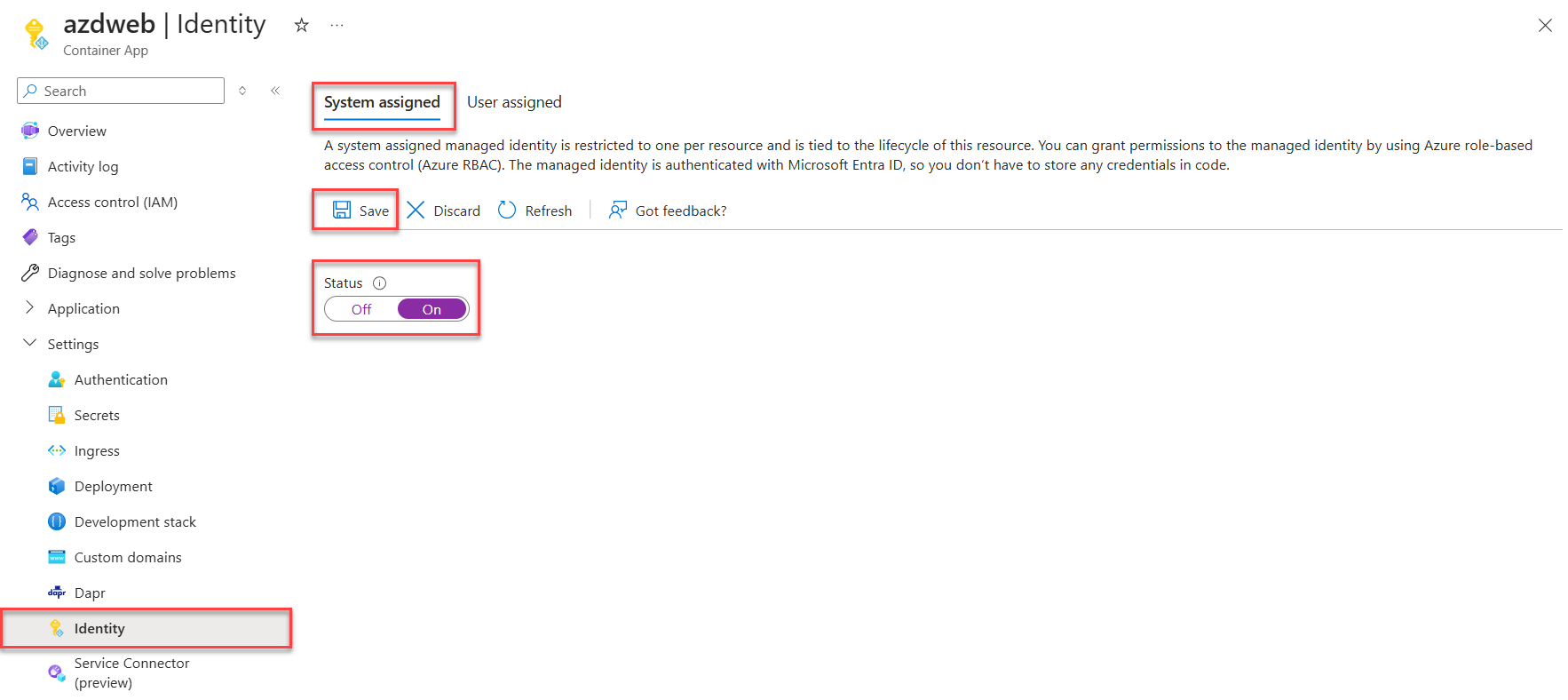

Navigeer in Azure Portal naar de resource die als host fungeert voor uw toepassingscode, zoals een Azure App Service- of Azure Container App-exemplaar.

Vouw op de pagina Overzicht van de resource de Instellingen uit en selecteer Identiteit in de navigatie.

Schakel op de pagina Identity de schuifregelaar Status in op Op.

Selecteer Opslaan om uw wijzigingen toe te passen.

Rollen toewijzen aan de beheerde identiteit

Bepaal vervolgens welke rollen uw app nodig heeft en wijs deze rollen toe aan de beheerde identiteit. U kunt rollen toewijzen aan een beheerde identiteit op de volgende niveaus:

- Resource: de toegewezen rollen zijn alleen van toepassing op die specifieke resource.

- Resourcegroep: De toegewezen rollen zijn van toepassing op alle bronnen in de resourcegroep.

- Abonnement: de toegewezen rollen zijn van toepassing op alle resources in het abonnement.

In het volgende voorbeeld ziet u hoe u rollen toewijst binnen het bereik van de resourcegroep, omdat veel apps al hun gerelateerde Azure-resources beheren met één resourcegroep.

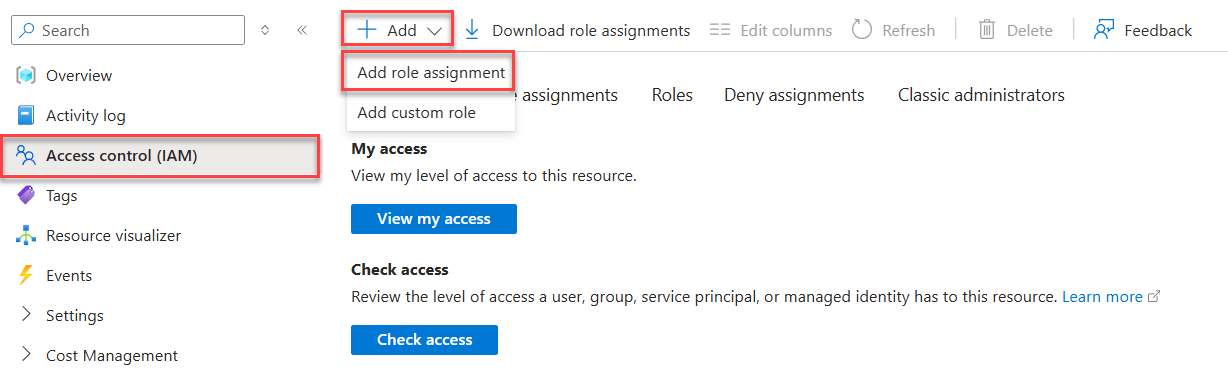

Navigeer naar de pagina Overzicht van de resourcegroep die de app bevat met de door het systeem toegewezen beheerde identiteit.

Selecteer IAM- (Access Control) in het linkernavigatievenster.

Selecteer op de pagina Toegangsbeheer (IAM) + toevoegen in het bovenste menu en kies vervolgens Roltoewijzing toevoegen om naar de pagina Roltoewijzing toevoegen te navigeren.

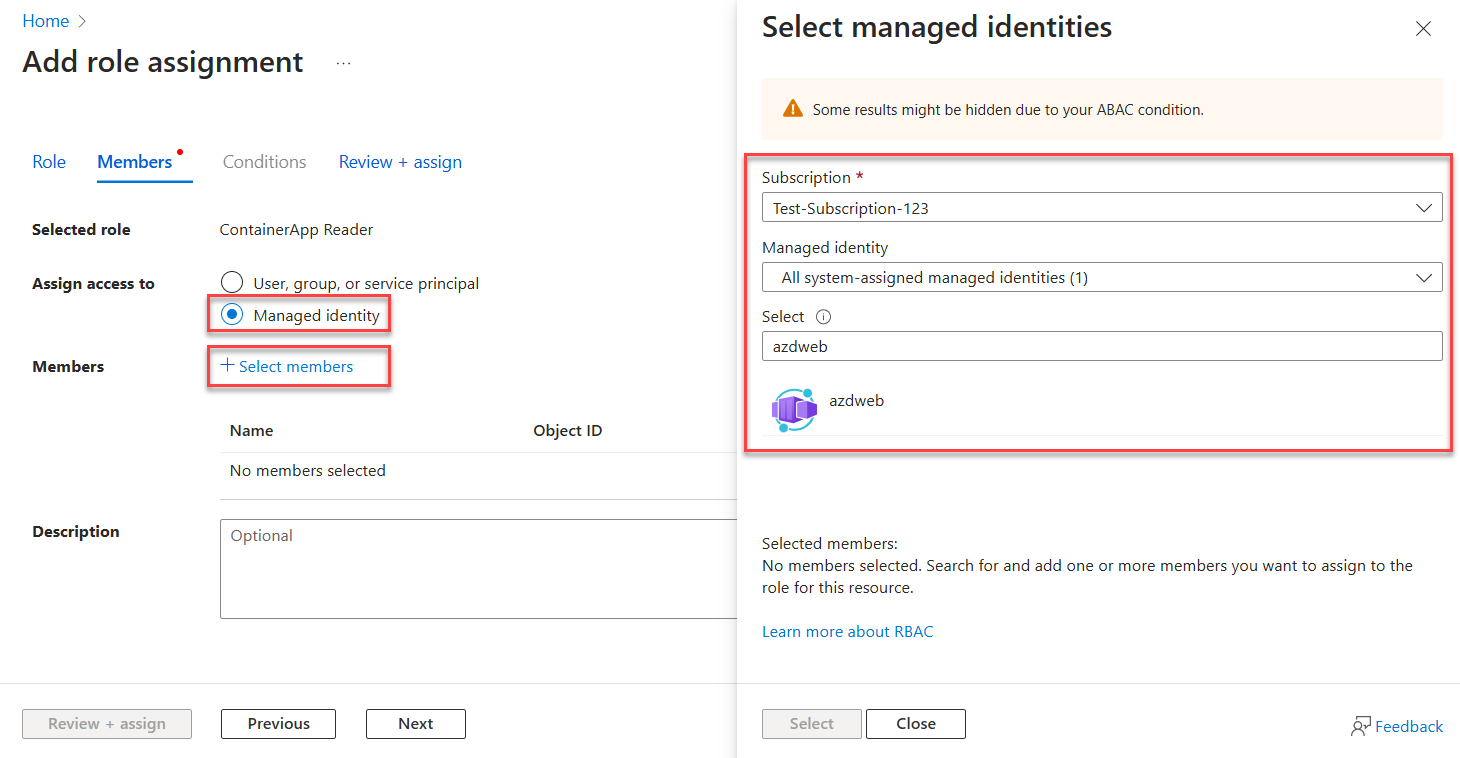

Op de pagina Roltoewijzing toevoegen pagina wordt een werkstroom met tabbladen met meerdere stappen weergegeven om rollen toe te wijzen aan identiteiten. Gebruik op het eerste tabblad Rol het zoekvak bovenaan om de rol te vinden die u aan de identiteit wilt toewijzen.

Selecteer de rol in de resultaten en kies vervolgens Volgende om naar het tabblad Leden te gaan.

Voor de optie Toegang toewijzen aan selecteer Beheerde identiteit.

Voor de optie Leden kiest u + Selecteer leden om het Selecteer beheerde identiteiten deelvenster te openen.

Gebruik in het deelvenster Beheerde identiteiten selecteren de dropdowns Abonnement en Beheerde identiteit om de zoekresultaten voor uw beheerde identiteiten te filteren. Gebruik de Selecteer zoekvak om de systeemidentiteit te vinden die u hebt ingeschakeld voor de Azure-resource die als host fungeert voor uw app.

Selecteer de identiteit en kies Selecteer onderaan het deelvenster om door te gaan.

Selecteer Beoordelen en toewijzen onderaan de pagina.

Selecteer op het laatste tabblad Beoordelen en toewijzen, Beoordelen en toewijzen om de werkstroom te voltooien.

Verifiëren bij Azure-services vanuit uw app

De Azure Identity-bibliotheek biedt verschillende referenties: implementaties van TokenCredential die zijn aangepast voor de ondersteuning van diverse scenario's en Microsoft Entra-authenticatiestromen. Omdat beheerde identiteit niet beschikbaar is wanneer deze lokaal wordt uitgevoerd, laten de stappen zien welke referenties moeten worden gebruikt in welk scenario:

-

lokale ontwikkelomgeving: gebruik alleen tijdens de lokale ontwikkelingeen klasse met de naam DefaultAzureCredential voor een vooraf bepaalde, vooraf geconfigureerde keten van inloggegevens.

DefaultAzureCredentialdetecteert gebruikersreferenties vanuit uw lokale hulpprogramma's of IDE, zoals de Azure CLI of Visual Studio Code. Het biedt ook flexibiliteit en gemak voor nieuwe pogingen, wachttijden voor antwoorden en ondersteuning voor meerdere verificatieopties. Ga naar het artikel Verifiëren bij Azure-services tijdens lokale ontwikkeling voor meer informatie. - Door Azure gehoste apps: wanneer uw app wordt uitgevoerd in Azure, gebruikt u ManagedIdentityCredential om de beheerde identiteit die is geconfigureerd voor uw app veilig te detecteren. Als u dit exacte type referentie opgeeft, voorkomt u dat andere beschikbare referenties onverwacht worden opgehaald.

De code implementeren

Voeg het azure-identity-pakket toe aan uw toepassing door naar de map van het toepassingsproject te navigeren en de volgende opdracht uit te voeren:

pip install azure-identity

Azure-services worden geopend met behulp van gespecialiseerde clientklassen uit de verschillende Azure SDK-clientbibliotheken. In het volgende codevoorbeeld wordt gedemonstreerd hoe u een inloggegevensinstantie maakt en gebruikt met een Azure SDK-serviceclient. Voer in uw toepassingscode de volgende stappen uit om te verifiëren met behulp van een beheerde identiteit:

- Importeer de

ManagedIdentityCredentialklasse uit deazure.identitymodule. - Maak een

ManagedIdentityCredentialobject. - Geef het

ManagedIdentityCredentialobject door aan de Azure SDK-clientconstructor.

In het volgende voorbeeld ziet u hoe u een BlobServiceClient identiteit kunt verifiëren met behulp van een door het systeem toegewezen beheerde identiteit:

from azure.identity import ManagedIdentityCredential

from azure.storage.blob import BlobServiceClient

# Authenticate using system-assigned managed identity

credential = ManagedIdentityCredential()

blob_service_client = BlobServiceClient(

account_url="https://<account-name>.blob.core.windows.net",

credential=credential

)

Wanneer u lokaal ontwikkelt, kunt u deze gebruiken DefaultAzureCredential om referenties te detecteren vanuit lokale ontwikkelhulpprogramma's. Wanneer deze wordt geïmplementeerd in Azure, stapt u over naar ManagedIdentityCredential in productiescenario's.

import os

from azure.identity import DefaultAzureCredential, ManagedIdentityCredential

from azure.storage.blob import BlobServiceClient

# Use ManagedIdentityCredential in Azure, DefaultAzureCredential locally

if os.getenv("WEBSITE_HOSTNAME"):

credential = ManagedIdentityCredential()

else:

credential = DefaultAzureCredential()

blob_service_client = BlobServiceClient(

account_url="https://<account-name>.blob.core.windows.net",

credential=credential

)