Toepassingsverbinding en beveiligingsbeleid voor uw organisatie wijzigen

Belangrijk

Azure DevOps biedt geen ondersteuning voor verificatie van alternatieve referenties. Als u nog steeds alternatieve referenties gebruikt, raden we u sterk aan over te schakelen naar een veiligere verificatiemethode.

In dit artikel wordt beschreven hoe u het beveiligingsbeleid van uw organisatie beheert waarmee wordt bepaald hoe toepassingen toegang hebben tot services en resources in uw organisatie. U hebt toegang tot de meeste van deze beleidsregels in organisatie-instellingen.

Vereisten

Machtigingen: lid zijn van de groep Beheerders van projectverzamelingen. Eigenaren van organisaties zijn automatisch lid van deze groep.

Een beleid beheren

Voer de volgende stappen uit om de toepassingsverbinding, beveiliging en gebruikersbeleid voor uw organisatie te wijzigen.

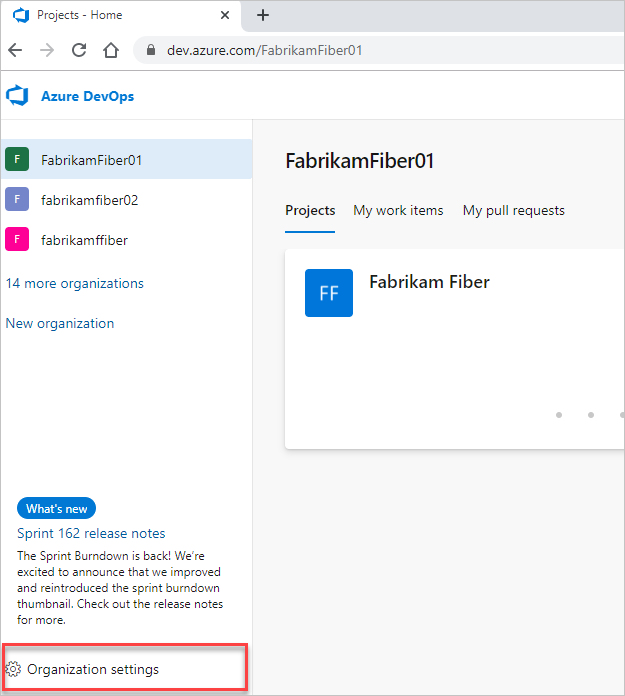

Meld u aan bij uw organisatie (

https://dev.azure.com/{yourorganization}).Selecteer

Organisatie-instellingen.

Organisatie-instellingen.

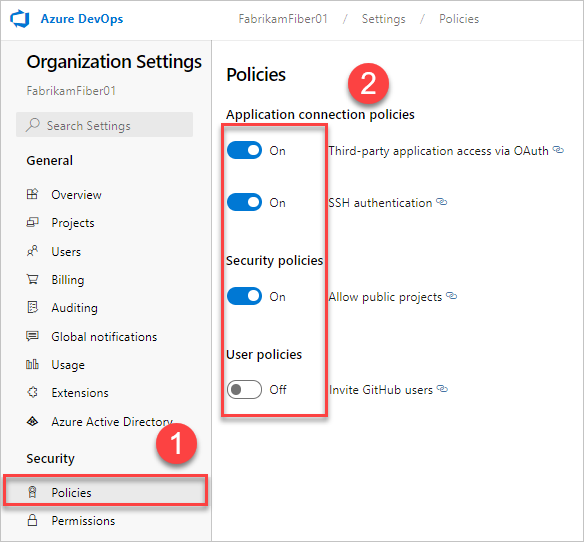

Selecteer Beleid en schakel vervolgens uw beleid zo nodig in of uit.

Toepassingsverbindingsbeleid wijzigen

Om naadloze toegang tot uw organisatie mogelijk te maken zonder herhaaldelijk om gebruikersreferenties te vragen, gebruiken toepassingen vaak de volgende verificatiemethoden:

OAuth: tokens genereren voor toegang tot REST API's voor Azure DevOps. Alle REST API's accepteren OAuth-tokens, waardoor deze de voorkeursmethode is voor integratie via persoonlijke toegangstokens (PAT's). De organisatie-, profielen- en PAT-beheer-API's ondersteunen alleen OAuth. U kunt ook OAuth-tokens met Microsoft Entra ID gebruiken om veilige en naadloze verificatie te bieden voor gebruikers binnen uw organisatie.

SSH: Versleutelingssleutels genereren voor gebruik met Linux, macOS en Windows waarop Git voor Windows wordt uitgevoerd. U kunt geen Git-referentiebeheerders of PAT's gebruiken voor HTTPS-verificatie met SSH.

PAW's: tokens genereren voor:

- Toegang tot specifieke resources of activiteiten, zoals builds of werkitems.

- Clients zoals Xcode en NuGet die gebruikersnamen en wachtwoorden als basisreferenties vereisen en geen ondersteuning bieden voor Microsoft-account- en Microsoft Entra-functies, zoals meervoudige verificatie.

- Toegang tot REST API's voor Azure DevOps.

Standaard staat uw organisatie toegang toe voor alle verificatiemethoden.

U kunt de toegang voor OAuth- en SSH-sleutels beperken door dit toepassingsverbindingsbeleid uit te schakelen:

- Niet-Microsoft-toepassing via OAuth: schakel niet-Microsoft-toepassingen in voor toegang tot resources in uw organisatie via OAuth. Dit beleid is standaard uitgeschakeld voor alle nieuwe organisaties. Als u toegang wilt tot niet-Microsoft-toepassingen, schakelt u dit beleid in om ervoor te zorgen dat deze apps toegang hebben tot resources in uw organisatie.

- SSH-verificatie: schakel toepassingen in om via SSH verbinding te maken met de Git-opslagplaatsen van uw organisatie.

Wanneer u de toegang tot een verificatiemethode weigert, heeft geen toepassing via die methode toegang tot uw organisatie. Elke toepassing die eerder toegang had, ondervindt verificatiefouten en verliest de toegang.

Als u de toegang voor PAW's wilt verwijderen, trekt u deze in.

Beleid voor voorwaardelijke toegang wijzigen

Met Microsoft Entra ID kunnen tenants definiëren welke gebruikers toegang hebben tot Microsoft-resources via hun functie voor beleid voor voorwaardelijke toegang (CAP). Tenantbeheerders kunnen voorwaarden instellen waaraan gebruikers moeten voldoen om toegang te krijgen. De gebruiker moet bijvoorbeeld:

- Lid zijn van een specifieke beveiligingsgroep

- Behoort tot een bepaalde locatie en/of netwerk

- Een specifiek besturingssysteem gebruiken

- Een ingeschakeld apparaat gebruiken in een beheersysteem

Afhankelijk van de voorwaarden waaraan de gebruiker voldoet, kunt u vervolgens meervoudige verificatie vereisen, verdere controles instellen om toegang te krijgen of de toegang helemaal blokkeren.

CAP-ondersteuning in Azure DevOps

Wanneer u zich aanmeldt bij de webportal van een door Microsoft Entra ID ondersteunde organisatie, voert Microsoft Entra ID altijd validatie uit voor beleidsregels voor voorwaardelijke toegang (CAP's) die zijn ingesteld door tenantbeheerders.

Azure DevOps kan ook meer CAP-validatie uitvoeren wanneer u bent aangemeld en door een door Microsoft Entra ID ondersteunde organisatie navigeert:

- Als het organisatiebeleid 'Validatie van ip-beleid voor voorwaardelijke toegang inschakelen' is ingeschakeld, controleren we het IP-afschermingsbeleid op zowel web- als niet-interactieve stromen, zoals niet-Microsoft-clientstromen, zoals het gebruik van een PAT met Git-bewerkingen.

- Aanmeldingsbeleid kan ook worden afgedwongen voor PAW's. Voor het gebruik van PAT's om Microsoft Entra ID-aanroepen uit te voeren, is naleving vereist van alle aanmeldingsbeleidsregels die zijn ingesteld. Als een aanmeldingsbeleid bijvoorbeeld vereist dat een gebruiker zich om de zeven dagen aanmeldt, moet u zich ook om de zeven dagen aanmelden om PAT's te blijven gebruiken voor Microsoft Entra ID-aanvragen.

- Als u geen CAPs wilt toepassen op Azure DevOps, verwijdert u Azure DevOps als resource voor het CAP. We dwingen CAPs niet af op Azure DevOps op organisatiebasis.

We ondersteunen alleen MFA-beleid op webstromen. Als niet-interactieve stromen niet voldoen aan het beleid voor voorwaardelijke toegang, wordt de gebruiker niet om MFA gevraagd en wordt deze in plaats daarvan geblokkeerd.

Voorwaarden op basis van IP

Voor zowel IPv4- als IPv6-adressen worden ip-fencingbeleid (CAPs) ondersteund. Als uw IPv6-adres wordt geblokkeerd, moet u ervoor zorgen dat de tenantbeheerder CAPs heeft geconfigureerd om uw IPv6-adres toe te staan. Overweeg bovendien het IPv4-adres op te nemen voor elk standaard IPv6-adres in alle CAP-voorwaarden.

Als gebruikers toegang hebben tot de aanmeldingspagina van Microsoft Entra via een ander IP-adres dan het adres dat wordt gebruikt voor toegang tot Azure DevOps-resources (gemeenschappelijk met VPN-tunneling), controleert u uw VPN-configuratie of netwerkinfrastructuur. Zorg ervoor dat u alle gebruikte IP-adressen in de CAPs van uw tenantbeheerder opneemt.

Verwante artikelen:

- Toegangsbeleid aanvragen uitschakelen

- Gebruikers beperken tot het maken van nieuwe organisaties met Microsoft Entra-beleid

- Team- en projectbeheerders beperken om nieuwe gebruikers uit te nodigen

- Meer informatie over voorwaardelijke toegang in Microsoft Entra-id

- Meer informatie over instructies en vereisten voor voorwaardelijke toegang