Toegang tot specifieke functies beheren

Azure DevOps Services | Azure DevOps Server 2022 - Azure DevOps Server 2019

Het beheren van toegang tot specifieke functies in Azure DevOps kan cruciaal zijn voor het behouden van de juiste balans tussen openheid en beveiliging. Of u nu toegang wilt verlenen of beperken tot bepaalde functionaliteiten voor een groep gebruikers, het begrijpen van de flexibiliteit buiten de standaardmachtigingen die worden geboden door ingebouwde beveiligingsgroepen is essentieel.

Zie Aan de slag met machtigingen, toegang en beveiligingsgroepenals u nieuw bent in de wereld van toegangsrechten en groepen. In dit artikel worden de essentiële aspecten van machtigingsstatussen beschreven en hoe ze overnemen.

Tip

De structuur van uw project in Azure DevOps speelt een belangrijke rol bij het bepalen van de granulariteit van machtigingen op objectniveau, zoals opslagplaatsen en gebiedspaden. Deze structuur is de basis waarmee u toegangsbeheer kunt verfijnen, zodat u specifiek kunt bepalen welke gebieden toegankelijk of beperkt zijn. Zie Over projecten en het schalen van uw organisatie voor meer informatie.

Voorwaarden

| Categorie | Vereisten |

|---|---|

| Toestemmingen | Lid van de groep Beheerders van projectverzamelingen. Eigenaren van organisaties zijn automatisch lid van deze groep. |

Beveiligingsgroepen gebruiken

Voor optimaal onderhoud raden we u aan de standaardbeveiligingsgroepen te gebruiken of aangepaste beveiligingsgroepen in te stellen voor het beheren van machtigingen. De machtigingsinstellingen voor de projectbeheerders en beheerders van projectverzamelingen groepen zijn standaard opgelost en kunnen niet worden gewijzigd. U hebt echter de flexibiliteit om machtigingen voor alle andere groepen te wijzigen.

Het beheren van machtigingen voor een paar gebruikers afzonderlijk kan haalbaar zijn, maar aangepaste beveiligingsgroepen bieden een meer georganiseerde benadering. Ze stroomlijnen het toezicht op rollen en hun bijbehorende machtigingen, zorgen voor duidelijkheid en eenvoudiger beheerontwerp en kunnen niet worden gewijzigd. Maar u hebt de flexibiliteit om machtigingen voor alle andere groepen te wijzigen.

Taken delegeren aan specifieke rollen

Als beheerder of organisatie-eigenaar is het delegeren van beheertaken aan teamleden die toezicht houden op specifieke gebieden een strategische aanpak. De primaire ingebouwde rollen met vooraf gedefinieerde machtigingen en roltoewijzingen zijn onder andere:

- Lezers: alleen-lezentoegang tot het project hebben.

- Inzenders: kan bijdragen aan het project door inhoud toe te voegen of te wijzigen.

- Teambeheerder: beheer de instellingen en machtigingen voor het team.

- Projectbeheerders: beheerdersrechten hebben voor het project.

- Beheerders van projectverzamelingen: houd toezicht op de volledige projectverzameling en heb het hoogste machtigingsniveau.

Deze rollen vergemakkelijken de verdeling van verantwoordelijkheden en stroomlijnen het beheer van projectgebieden.

Zie Standaardmachtigingen en toegang en Machtigingen op projectverzamelingsniveau wijzigen voor meer informatie.

Als u taken wilt delegeren aan andere leden binnen uw organisatie, kunt u een aangepaste beveiligingsgroep maken en vervolgens machtigingen verlenen zoals aangegeven in de volgende tabel.

- Rol

Taken die moeten worden uitgevoerd

Machtigingen die moeten worden ingesteld op Toestaan

Ontwikkelingsleider (Git)

Vertakkingsbeleid beheren

Beleidsregels bewerken, machtigingen voor pushen en beheren

Zie Vertakkingsmachtigingen instellen.

Ontwikkelingsleider (Team Foundation Version Control (TFVC))

Opslagplaats en vertakkingen beheren

Labels beheren, vertakking beheren en machtigingen beheren

Zie Machtigingen voor TFVC-opslagplaats instellen.

Softwarearchitect (Git)

Opslagplaatsen beheren

Opslagplaatsen maken, push- en beheermachtigingen afdwingen

Zie Machtigingen voor Git-opslagplaats instellen

Teambeheerders

Gebiedspaden voor hun team toevoegen

Gedeelde query's voor hun team toevoegen

Onderliggende knooppunten maken, dit knooppunt verwijderen, dit knooppunt bewerken Zie Onderliggende knooppunten maken, werkitems wijzigen onder een gebiedspad

Bijdragen, Verwijderen, Machtigingen beheren (voor een querymap), zie Querymachtigingen instellen.

Medewerkers

Gedeelde query's toevoegen onder een querymap, bijdragen aan dashboards

Bijdragen, verwijderen (voor een querymap), zie Querymachtigingen instellen

Dashboardmachtigingen weergeven, bewerken en beheren, zie Dashboardmachtigingen instellen.

Project- of productmanager

Gebiedspaden, iteratiepaden en gedeelde query's toevoegen

Werkitems verwijderen en herstellen, werkitems uit dit project verplaatsen, werkitems permanent verwijderen

Informatie op projectniveau bewerken, zie Machtigingen op projectniveau wijzigen.

Processjabloonbeheer (overnameprocesmodel)

Aanpassing van werktracering

Procesmachtigingen beheren, Nieuwe projecten maken, Proces maken, Veld verwijderen uit account, Proces verwijderen, Project verwijderen, Proces bewerken

Zie Machtigingen op projectverzamelingsniveau wijzigen.

Processjabloonbeheer (gehost XML-procesmodel)

Aanpassing van werktracering

Informatie op verzamelingsniveau bewerken, Zie Machtigingen op projectverzamelingsniveau wijzigen.

Projectbeheer (on-premises XML-procesmodel)

Aanpassing van werktracering

Informatie op projectniveau bewerken, zie Machtigingen op projectniveau wijzigen.

Machtigingenbeheer

Machtigingen voor een project, account of verzameling beheren

Bewerk informatie op projectniveau voor een project

Voor een account of verzameling kunt u gegevens op exemplaarniveau (of verzamelingsniveau) bewerken

Zie de handleiding voor het opzoeken van machtigingen voor meer informatie over het bereik van deze machtigingen. Zie Een verhoging van machtigingsniveaus aanvragen om een wijziging in machtigingen aan te vragen.

Naast het toewijzen van machtigingen aan personen, kunt u machtigingen voor verschillende objecten in Azure DevOps beheren. Deze objecten zijn onder andere:

Deze koppelingen bevatten gedetailleerde stappen en richtlijnen voor het effectief instellen en beheren van machtigingen voor de respectieve gebieden in Azure DevOps.

Zichtbaarheid van gebruikers beperken

Waarschuwing

Houd rekening met de volgende beperkingen bij het gebruik van deze preview-functie:

- De beperkte zichtbaarheidsfuncties die in deze sectie worden beschreven, zijn alleen van toepassing op interacties via de webportal. Met de REST API's of

azure devopsCLI-opdrachten hebben projectleden toegang tot de beperkte gegevens. - Gebruikers in de beperkte groep kunnen alleen gebruikers selecteren die expliciet zijn toegevoegd aan Azure DevOps en niet gebruikers die toegang hebben via microsoft Entra-groepslidmaatschap.

- Gastgebruikers die lid zijn van de beperkte groep met standaardtoegang in Microsoft Entra ID, kunnen niet zoeken naar gebruikers met de personenkiezer.

Organisaties en projecten

Standaard kunnen gebruikers die zijn toegevoegd aan een organisatie, alle organisatie- en projectgegevens en -instellingen bekijken. U kunt specifieke gebruikers, zoals Belanghebbenden, Microsoft Entra-gebruikers of lid van een bepaalde beveiligingsgroep, beperken met de De zichtbaarheid en samenwerking van gebruikers beperken tot specifieke projecten preview-functie voor de organisatie. Zodra de functie wordt ingeschakeld, wordt elke gebruiker of groep die toegevoegd aan de Project-Scoped Gebruikers groep wordt beperkt op de volgende manieren:

- Toegang is beperkt tot alleen de projecten waaraan ze expliciet worden toegevoegd.

- De weergaven van lijsten met gebruikers, projecten, factureringsgegevens, gebruiksgegevens en meer, die toegankelijk zijn via Organisatie-instellingen, zijn beperkt.

- De set personen of groepen die worden weergegeven in zoekselecties voor personen en de mogelijkheid om @mention personen te @mention is beperkt.

Identiteit zoeken en selecteren

Met Microsoft Entra ID kunt u personenkiezers gebruiken om te zoeken naar een gebruiker of groep in uw organisatie, niet alleen naar gebruikers of groepen in uw huidige project. Personenkiezers ondersteunen de volgende Azure DevOps-functies:

- Selectie van een gebruikersidentiteit uit een veld voor het bijhouden van werkgegevens, zoals Toegewezen aan

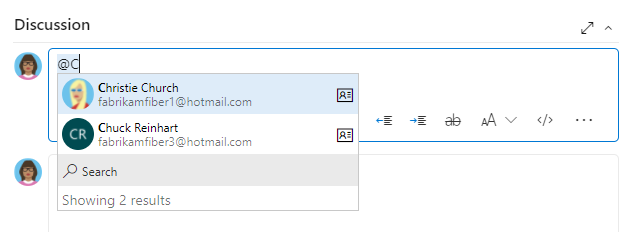

- Selectie van een gebruiker of groep met behulp van @mention in een werkitemdiscussie of tekstveld met opmaak, een pull-aanvraagdiscussie, opmerkingen doorvoeren of opmerkingen bij wijzigingen of plankenset

- Selectie van een gebruiker of groep met behulp van @mention op een wikipagina

In de volgende afbeelding ziet u dat u een naam van een gebruiker of beveiligingsgroep invoert in een veld voor het kiezen van personen totdat u een overeenkomst hebt gevonden.

Gebruikers en groepen die zijn toegevoegd aan de groep Gebruikers met projectbereik, kunnen alleen gebruikers en groepen in het project zien en selecteren waaraan ze zijn gekoppeld vanuit een personenkiezer.

De preview-functie inschakelen en gebruikers toevoegen aan de beveiligingsgroep

Voer de volgende stappen uit om de preview-functie in te schakelen en gebruikers en groepen toe te voegen aan de groep Project-Scoped Gebruikers:

Schakel de De zichtbaarheid en samenwerking van gebruikers beperken tot specifieke projectenpreview-functie voor de organisatie.

Voeg de gebruikers toe aan uw project, zoals beschreven in Gebruikers toevoegen aan een project of team. Gebruikers die aan een team worden toegevoegd, worden automatisch toegevoegd aan het project en de teamgroep.

Open > voor organisaties en kies Gebruikers binnen projectbereik. Selecteer het tabblad Leden.

Voeg alle gebruikers en groepen toe waaraan u het bereik wilt toewijzen aan het project waaraan ze worden toegevoegd. Zie Machtigingen instellen op project- of verzamelingsniveau voor meer informatie.

De groep Project-Scoped Gebruikers wordt alleen weergegeven onder de Machtigingen>Groepen wanneer de Zichtbaarheid en samenwerking van gebruikers beperken tot specifieke projecten previewfunctie is ingeschakeld.

Alle beveiligingsgroepen in Azure DevOps worden beschouwd als entiteiten op organisatieniveau, zelfs als ze alleen machtigingen hebben voor een specifiek project. Dit betekent dat beveiligingsgroepen op organisatieniveau worden beheerd.

Vanuit de webportal is de zichtbaarheid van sommige beveiligingsgroepen mogelijk beperkt op basis van de machtigingen van de gebruiker. U kunt echter nog steeds de namen van alle beveiligingsgroepen binnen een organisatie detecteren met behulp van het azure devops CLI-hulpprogramma of de REST API's. Zie Beveiligingsgroepen toevoegen en beheren voor meer informatie.

Toegang beperken tot het weergeven of wijzigen van objecten

Azure DevOps is ontworpen om alle geautoriseerde gebruikers toe te staan alle gedefinieerde objecten in het systeem weer te geven. U kunt de toegang tot resources echter aanpassen door de machtigingsstatus in te stellen op Weigeren. U kunt machtigingen instellen voor leden die deel uitmaken van een aangepaste beveiligingsgroep of voor afzonderlijke gebruikers. Zie Een toename van machtigingsniveaus aanvragen voor meer informatie.

Gebied om te beperken

Machtigingen die moeten worden ingesteld op Weigeren

Een opslagplaats weergeven of hieraan bijdragen

Weergeven, bijdragen

Zie Machtigingen voor Git-opslagplaatsen instellen of TFVC-opslagplaatsmachtigingen instellen.

Werkitems in een gebiedspad weergeven, maken of wijzigen

Werkitems in dit knooppunt bewerken, werkitems weergeven in dit knooppunt

Zie Machtigingen en toegang instellen voor het bijhouden van werk, Werkitems wijzigen onder een gebiedspad.

Selecteer build- en release-pijplijnen weergeven of bijwerken

Build-pijplijn bewerken, Build-pijplijn weergeven

Release-pijplijn bewerken, Release-pijplijn weergeven

U stelt deze machtigingen in op objectniveau. Zie Samenstellings - en releasemachtigingen instellen.

Een dashboard bewerken

Wijziging van werkitems beperken of velden selecteren

Zie Voorbeeldregelscenario's voor voorbeelden die laten zien hoe u het wijzigen van werkitems kunt beperken of velden selecteert.