Over resources voor Azure Pipelines

Azure DevOps Services | Azure DevOps Server 2022 - Azure DevOps Server 2019

Een resource is alles wat wordt gebruikt door een pijplijn die zich buiten de pijplijn bevindt.

Resources bieden de volgende voordelen:

- Manieren om iets te delen , zoals een beveiligd bestand of wachtwoord in pijplijnen.

- Voorbeelden van het gebruik van resources voor delen zijn variabele groepen, beveiligde bestanden en serviceverbindingen. In alle gevallen gebruikt u een resource als een manier voor een pijplijn om iets te openen en te gebruiken.

- Een hulpprogramma voor het verbeteren van de beveiliging via toegangscontroles en andere beperkingen.

- U kunt bijvoorbeeld een serviceverbinding beperken tot slechts één pijplijn. U kunt er ook voor zorgen dat een opslagplaats alleen toegankelijk is vanuit een pijplijn na een handmatige goedkeuringscontrole.

- Manieren om de traceerbaarheid voor uw pijplijn te verbeteren en het eenvoudiger maken om problemen met omgevingen op te lossen.

- U kunt bijvoorbeeld het nummer zien van de laatste uitvoering die is geïmplementeerd in een omgeving.

Resources delen tussen pijplijnen

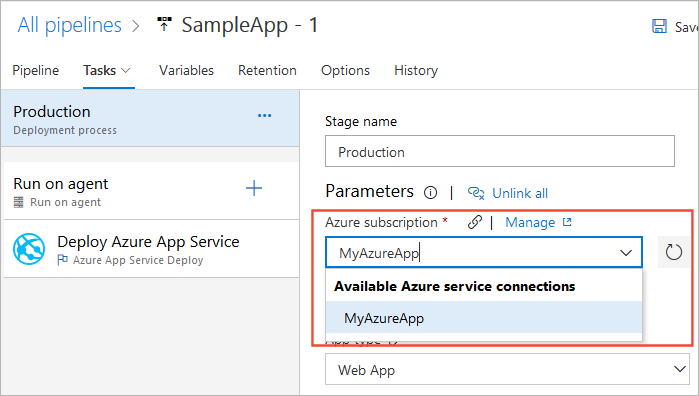

Deel resources tussen pijplijnen door ze te configureren in de gebruikersinterface van pijplijnen. Verwijs vervolgens naar deze resources in een taak. U kunt ook toegang krijgen tot sommige gedeelde resources met de syntaxis van de resources YAML-pijplijn.

Voorbeelden van het delen van resources met de gebruikersinterface van pijplijnen zijn beveiligde bestanden, variabele groepen en serviceverbindingen. Met de resources syntaxis zijn voorbeelden toegang tot pijplijnen zelf, opslagplaatsen en pakketten.

Hoe een resource in een pijplijn wordt gebruikt, is afhankelijk van het type pijplijn en het type resource.

Voor YAML-pijplijnen:

- Serviceverbindingen en beveiligde bestanden worden rechtstreeks gebruikt als invoer voor taken en hoeven niet vooraf te worden aangegeven.

- Variabelegroepen maken gebruik van de

groupsyntaxis. - Pijplijnen en opslagplaatsen maken gebruik van de

resourcessyntaxis.

Als u bijvoorbeeld variabelegroepen in een pijplijn wilt gebruiken, voegt u uw variabelen toe in de pijplijnbibliotheek>. Vervolgens kunt u verwijzen naar de variabelegroep in uw YAML-pijplijn met de variables syntaxis.

variables:

- group: my-variable-group

Als u een tweede pijplijn vanuit uw pijplijn wilt aanroepen met de resources syntaxis, raadpleegt u pipelines.

resources:

pipelines:

- pipeline: SmartHotel-resource # identifier for the resource (used in pipeline resource variables)

source: SmartHotel-CI # name of the pipeline that produces an artifact

Resources gebruiken om de beveiliging te verbeteren

U kunt de beveiliging van uw pijplijn verbeteren met resources door te bepalen hoe de resource wordt verbruikt en hoe u onbevoegde toegang kunt voorkomen.

Alleen voor YAML-pijplijnen stelt u resources in als beveiligd of geopend. Wanneer een resource is beveiligd, kunt u goedkeuringen en controles toepassen om de toegang tot specifieke gebruikers en YAML-pijplijnen te beperken. Beveiligde resources omvatten serviceverbindingen, agentgroepen, omgevingen, opslagplaatsen, variabele groepen en beveiligde bestanden.

| Bron | Hoe wordt het verbruikt? | Hoe voorkomt u dat een onbedoelde pijplijn dit gebruikt? |

|---|---|---|

| serviceverbindingen | Wordt gebruikt door taken in een YAML-bestand dat de serviceverbinding als invoer gebruikt. | Beveiligd met controles en pijplijnmachtigingen. Controles en pijplijnmachtigingen worden beheerd door gebruikers van de serviceverbinding. Een resource-eigenaar kan bepalen welke pijplijnen toegang hebben tot een serviceverbinding. U kunt ook pijplijnmachtigingen gebruiken om de toegang tot bepaalde YAML-pijplijnen en alle klassieke pijplijnen te beperken. |

| geheime variabelen in variabelegroepen | Er bestaat een speciale syntaxis voor het gebruik van variabelegroepen in een pijplijn of in een taak. Een variabelegroep wordt toegevoegd als een serviceverbinding. | Beveiligd met controles en pijplijnmachtigingen. Controles en pijplijnmachtigingen worden beheerd door gebruikers van variabelengroepen. Een resource-eigenaar kan bepalen welke pijplijnen toegang hebben tot een variabelegroep. U kunt ook pijplijnmachtigingen gebruiken om de toegang tot bepaalde YAML-pijplijnen en alle klassieke pijplijnen te beperken. |

| bestanden beveiligen | Beveiligde bestanden worden gebruikt door taken (bijvoorbeeld: Secure File-taak downloaden). | Beveiligd met controles en pijplijnmachtigingen. Controles en pijplijnmachtigingen worden beheerd door gebruikers van beveiligde bestanden. Een resource-eigenaar kan bepalen welke pijplijnen toegang hebben tot beveiligde bestanden. U kunt ook pijplijnmachtigingen gebruiken om de toegang tot bepaalde YAML-pijplijnen en alle klassieke pijplijnen te beperken. |

| agentpools | Er is een speciale syntaxis voor het gebruik van een agentpool om een taak uit te voeren. | Beveiligd met controles en pijplijnmachtigingen. Controles en pijplijnmachtigingen worden beheerd door gebruikers van de agentgroep. Een resource-eigenaar kan bepalen welke pijplijnen toegang hebben tot een agentgroep. U kunt ook pijplijnmachtigingen gebruiken om de toegang tot bepaalde YAML-pijplijnen en alle klassieke pijplijnen te beperken. |

| Omgevingen | Er is een speciale syntaxis voor het gebruik van een omgeving in een YAML. | Beveiligd met controles en pijplijnmachtigingen die worden beheerd door omgevingsgebruikers. U kunt ook pijplijnmachtigingen gebruiken om de toegang tot een bepaalde omgeving te beperken. |

| Repositories | Een script kan een opslagplaats klonen als het toegangstoken voor de taak toegang heeft tot de opslagplaats. | Beveiligd met controles en pijplijnmachtigingen die worden beheerd door inzenders van opslagplaatsen. De eigenaar van een opslagplaats kan het eigendom beperken. |

| artefacten, werkitems, pijplijnen | Pijplijnartefacten zijn resources, maar Azure Artifacts zijn dat niet. Een script kan artefacten downloaden als het toegangstoken voor de taak toegang heeft tot de feed. Een pijplijnartefact kan worden gedeclareerd als een resource in de sectie Resources, voornamelijk voor het activeren van de pijplijn wanneer een nieuw artefact beschikbaar is of om dat artefact in de pijplijn te gebruiken. | Artefacten en werkitems hebben hun eigen besturingselementen voor machtigingen. Controles en pijplijnmachtigingen voor feeds worden niet ondersteund. |

| containers, pakketten, webhooks | Deze live buiten het Azure DevOps-ecosysteem en de toegang wordt beheerd met serviceverbindingen. Er is een speciale syntaxis voor het gebruik van alle drie de typen in YAML-pijplijnen. | Beveiligd met controles en pijplijnmachtigingen die worden beheerd door gebruikers van serviceverbindingen. |

Resources gebruiken voor tracering

Omgevingen ondersteunen de volgende resourcetypen:

Volgende stappen

Verwante artikelen:

Feedback

Binnenkort: Gedurende 2024 worden GitHub Issues uitgefaseerd als het feedbackmechanisme voor inhoud. Dit wordt vervangen door een nieuw feedbacksysteem. Ga voor meer informatie naar: https://aka.ms/ContentUserFeedback.

Feedback verzenden en bekijken voor