Troubleshoot Azure Resource Manager service connections (Verbindingsproblemen met Azure Resource Manager-service oplossen)

Azure DevOps Services | Azure DevOps Server 2022 - Azure DevOps Server 2019

Dit artikel bevat de algemene scenario's voor probleemoplossing waarmee u problemen kunt oplossen die kunnen optreden bij het maken van een Azure Resource Manager-serviceverbinding. Zie Serviceverbindingen beheren voor meer informatie over het maken, bewerken en beveiligen van serviceverbindingen.

Wat gebeurt er wanneer u een Azure Resource Manager-serviceverbinding maakt?

Als u geen serviceverbinding hebt, kunt u er als volgt een maken:

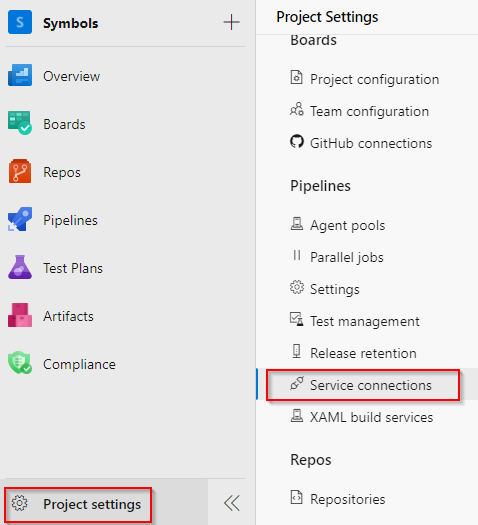

Selecteer projectinstellingen in uw project en selecteer vervolgens Serviceverbindingen.

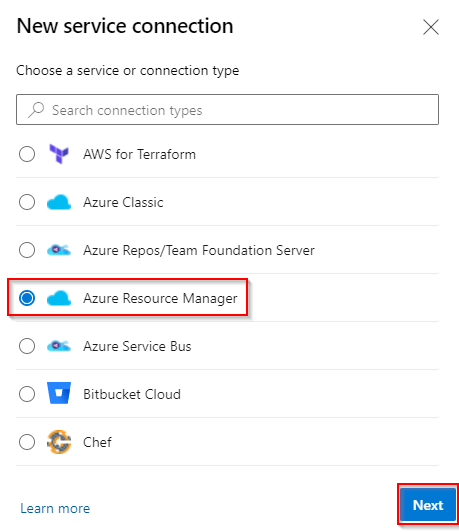

Selecteer Nieuwe serviceverbinding om een nieuwe serviceverbinding toe te voegen en selecteer vervolgens Azure Resource Manager. Selecteer Volgende als u klaar bent.

Selecteer App-registratie (automatisch) en workloadidentiteitsfederatie als referentie.

Selecteer Abonnement en selecteer vervolgens uw abonnement in de vervolgkeuzelijst. Vul de rest van het formulier in en selecteer Opslaan wanneer u klaar bent.

Wanneer u uw nieuwe Azure Resource Manager-serviceverbinding opslaat, voert Azure DevOps de volgende acties uit:

- Maakt verbinding met de Microsoft Entra-tenant voor het geselecteerde abonnement.

- Er wordt een toepassing in Microsoft Entra ID gemaakt namens de gebruiker.

- Hiermee wordt de toepassing toegewezen als inzender aan het geselecteerde abonnement.

- Er wordt een Azure Resource Manager-serviceverbinding gemaakt met behulp van de details van deze toepassing.

Notitie

Als u serviceverbindingen wilt maken, wordt u toegevoegd aan de groep Endpoint Creator in de projectinstellingen: Project settings>Service connections>Security. Inzenders worden standaard toegevoegd aan deze groep.

Scenario’s voor probleemoplossing

De volgende problemen kunnen optreden wanneer u serviceverbindingen maakt:

- Troubleshoot Azure Resource Manager service connections (Verbindingsproblemen met Azure Resource Manager-service oplossen)

- Wat gebeurt er wanneer u een Azure Resource Manager-serviceverbinding maakt?

- Scenario's voor probleemoplossing

- De gebruiker heeft alleen gastmachtigingen in de map

- De gebruiker is niet gemachtigd om toepassingen toe te voegen in de map

- Kan geen toegangstoken verkrijgen of er is geen geldig vernieuwingstoken gevonden

- Rol Inzender kan niet worden toegewezen

- Abonnement wordt niet vermeld bij het maken van een serviceverbinding

- Sommige abonnementen ontbreken in de lijst met abonnementen

- Het token van de service-principal is verlopen

- Kan de JWT niet ophalen met behulp van de client-id van de service-principal

- Azure-abonnement wordt niet doorgegeven vanuit de vorige taakuitvoer

- Welke verificatiemechanismen worden ondersteund? Hoe werken beheerde identiteiten?

- Verwante artikelen

De gebruiker heeft alleen gastmachtigingen in de map

Meld u aan bij Azure Portal met behulp van een beheerdersaccount. Het account moet een eigenaar of beheerder van het gebruikersaccount zijn.

Selecteer Microsoft Entra-id in de linkernavigatiebalk.

Zorg ervoor dat u de juiste map bewerkt die overeenkomt met het gebruikersabonnement. Als dat niet het geval is, selecteert u Schakelen tussen mappen en meldt u zich indien nodig aan met de juiste referenties.

Selecteer Gebruikers in de sectie Beheren .

Selecteer Gebruikersinstellingen.

Selecteer Instellingen voor externe samenwerking beheren in de sectie Externe gebruikers .

Wijzig de machtigingen voor gastgebruikers zijn beperkt tot Nee.

Als u bereid bent om de machtigingen op gebruikersbeheerdersniveau te verlenen, kunt u de gebruiker ook lid maken van een beheerdersrol. Voer de volgende stappen uit:

Waarschuwing

Als u gebruikers toewijst aan de rol Globale beheerder, kunnen ze elke beheerinstelling in uw Microsoft Entra-organisatie lezen en wijzigen. Wijs deze rol als best practice toe aan minder dan vijf personen in uw organisatie.

Meld u aan bij Azure Portal met behulp van een beheerdersaccount. Het account moet een eigenaar of beheerder van het gebruikersaccount zijn.

Selecteer Microsoft Entra ID in het linkernavigatiedeelvenster.

Zorg ervoor dat u de juiste map bewerkt die overeenkomt met het gebruikersabonnement. Als dat niet het geval is, selecteert u Schakelen tussen mappen en meldt u zich indien nodig aan met de juiste referenties.

Selecteer Gebruikers in de sectie Beheren .

Gebruik het zoekvak om te zoeken naar de gebruiker die u wilt beheren.

Selecteer maprol in de sectie Beheren en wijzig vervolgens de rol. Kies Opslaan wanneer u klaar bent.

Het duurt doorgaans 15 tot 20 minuten om de wijzigingen globaal toe te passen. De gebruiker kan vervolgens proberen de serviceverbinding opnieuw te maken.

De gebruiker is niet gemachtigd om toepassingen toe te voegen in de map

U moet machtigingen hebben om geïntegreerde toepassingen toe te voegen in de map. De directorybeheerder heeft machtigingen om deze instelling te wijzigen.

Selecteer Microsoft Entra-id in het linkernavigatiedeelvenster.

Zorg ervoor dat u de juiste map bewerkt die overeenkomt met het gebruikersabonnement. Als dat niet het geval is, selecteert u Schakelen tussen mappen en meldt u zich indien nodig aan met de juiste referenties.

Selecteer Gebruikers en selecteer vervolgens Gebruikersinstellingen.

Wijzig onder App-registraties de optie Toepassingen registreren in Ja.

U kunt ook de service-principal maken met een bestaande gebruiker die al over de vereiste machtigingen beschikt in Microsoft Entra-id. Zie Een Azure Resource Manager-serviceverbinding maken met een bestaande service-principal voor meer informatie.

Kan geen toegangstoken verkrijgen of er is geen geldig vernieuwingstoken gevonden

Deze fouten treden meestal op wanneer uw sessie is verlopen. Ga als volgt te werk om deze problemen op te lossen:

- Meld u af bij Azure DevOps.

- Open een InPrivate- of incognitobrowservenster en navigeer naar Azure DevOps.

- Meld u aan met de juiste referenties.

- Selecteer uw organisatie en uw project.

- Maak uw serviceverbinding.

Rol Inzender kan niet worden toegewezen

Deze fout treedt meestal op wanneer u geen schrijfmachtiging hebt voor het geselecteerde Azure-abonnement.

Als u dit probleem wilt oplossen, vraagt u de abonnementsbeheerder om u de juiste rol toe te wijzen in Microsoft Entra-id.

Abonnement wordt niet vermeld bij het maken van een serviceverbinding

Maximaal 50 Azure-abonnementen die worden vermeld in de verschillende vervolgkeuzelijsten voor Azure-abonnementen (facturering, serviceverbinding, enzovoort): Als u een serviceverbinding instelt en u meer dan 50 Azure-abonnementen hebt, worden sommige van uw abonnementen niet vermeld. Voer in dit scenario de volgende stappen uit:

- Maak een nieuwe, systeemeigen Microsoft Entra-gebruiker in het Microsoft Entra-exemplaar van uw Azure-abonnement.

- Stel de Microsoft Entra-gebruiker zo in dat deze over de juiste machtigingen beschikt om facturering in te stellen of serviceverbindingen te maken. Zie Gebruiker toevoegen die facturering voor Azure DevOps kan instellen voor meer informatie.

- Voeg de Microsoft Entra-gebruiker toe aan de Azure DevOps-organisatie met een toegangsniveau belanghebbenden en voeg deze vervolgens toe aan de groep Beheerders van projectverzamelingen (voor facturering) of zorg ervoor dat de gebruiker voldoende machtigingen heeft in het teamproject om serviceverbindingen te maken.

- Meld u aan bij Azure DevOps met de nieuwe gebruikersreferenties en stel facturering in. U ziet slechts één Azure-abonnement in de lijst.

Oude gebruikerstoken die in de cache zijn opgeslagen in Azure DevOps Services: als uw Azure-abonnement niet wordt vermeld wanneer u een Azure Resource Manager-serviceverbinding (ARM) maakt, kan dit worden veroorzaakt door een oud gebruikerstoken dat in de cache van Azure DevOps Services is opgeslagen. Dit scenario is niet direct duidelijk omdat in het lijstscherm van Azure-abonnementen geen fouten of waarschuwingsberichten worden weergegeven die aangeven dat het gebruikerstoken verouderd is. U kunt dit probleem oplossen door het gebruikerstoken in de cache handmatig bij te werken in Azure DevOps Services door de volgende stappen uit te voeren:

- Meld u af bij Azure DevOps Services en meld u weer aan. Met deze actie kan het gebruikerstoken worden vernieuwd.

- Wis uw browsercache en cookies om ervoor te zorgen dat oude tokens worden verwijderd.

- Ga vanuit de Azure DevOps-portal naar de serviceverbindingen en herauthoriseer de verbinding met Azure. In deze stap wordt Azure DevOps gevraagd een nieuw token te gebruiken.

Sommige abonnementen ontbreken in de lijst met abonnementen

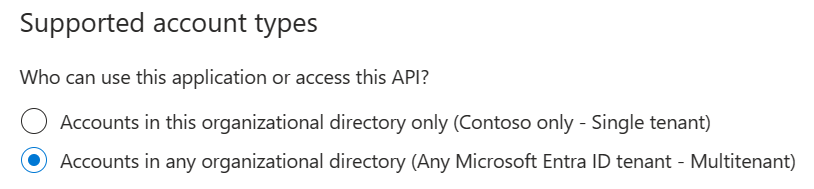

Instellingen voor ondersteuningsaccounttypen wijzigen: dit probleem kan worden opgelost door de instellingen voor ondersteunde accounttypen te wijzigen en te definiëren wie uw toepassing kan gebruiken. Voer de volgende stappen uit:

- Meld u aan bij het Azure-portaal.

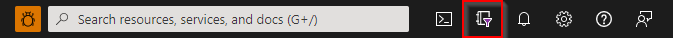

- Als u toegang hebt tot meerdere tenants, gebruikt u het filter Directory + abonnement in het bovenste menu om de tenant te selecteren waarin u een toepassing wilt registreren.

- Selecteer Microsoft Entra-id in het linkerdeelvenster.

- Selecteer App-registraties.

- Selecteer uw toepassing in de lijst met geregistreerde toepassingen.

- Selecteer onder Verificatie ondersteunde accounttypen.

- Wie kan deze toepassing gebruiken of deze API openen onder Ondersteunde accounttypen? Selecteer Accounts in een organisatiemap.

- Kies Opslaan wanneer u klaar bent.

Oude gebruikerstoken die in de cache zijn opgeslagen in Azure DevOps Services: als uw Azure-abonnement niet wordt vermeld wanneer u een Azure Resource Manager-serviceverbinding (ARM) maakt, kan dit worden veroorzaakt door een oud gebruikerstoken dat in de cache van Azure DevOps Services is opgeslagen. Dit scenario is niet direct duidelijk omdat in het lijstscherm van Azure-abonnementen geen fouten of waarschuwingsberichten worden weergegeven die aangeven dat het gebruikerstoken verouderd is. U kunt dit probleem oplossen door het gebruikerstoken in de cache handmatig bij te werken in Azure DevOps Services door de volgende stappen uit te voeren:

- Meld u af bij Azure DevOps Services en meld u weer aan. Met deze actie kan het gebruikerstoken worden vernieuwd.

- Wis uw browsercache en cookies om ervoor te zorgen dat oude tokens worden verwijderd.

- Ga vanuit de Azure DevOps-portal naar de serviceverbindingen en herauthoriseer de verbinding met Azure. In deze stap wordt Azure DevOps gevraagd een nieuw token te gebruiken.

Het token van de service-principal is verlopen

Een probleem dat vaak optreedt bij service-principals die automatisch worden gemaakt, is dat het token van de service-principal verloopt en moet worden vernieuwd. Als u echter een probleem hebt met het vernieuwen van het token, ziet u dat er geen geldig vernieuwingstoken is gevonden.

Het toegangstoken vernieuwen voor een automatisch gemaakte service-principal:

Ga naar Serviceverbindingen voor Project-instellingen>en selecteer vervolgens de serviceverbinding die u wilt wijzigen.

Selecteer Bewerken in de rechterbovenhoek en selecteer Verifiëren.

Selecteer Opslaan.

Het token van uw service-principal wordt nu verlengd voor drie maanden.

Notitie

Deze bewerking is beschikbaar, zelfs als het token van de service-principal niet is verlopen.

Kan de JWT niet ophalen met behulp van de client-id van de service-principal

Dit probleem treedt op wanneer u probeert een serviceverbinding met een verlopen geheim te verifiëren.

Ga als volgt te werk om het probleem op te lossen:

Ga naar Serviceverbindingen voor Project-instellingen>en selecteer vervolgens de serviceverbinding die u wilt wijzigen.

Selecteer Bewerken in de rechterbovenhoek en breng een wijziging aan in de serviceverbinding. De eenvoudigste en aanbevolen wijziging is het toevoegen van een beschrijving.

Selecteer Opslaan om de serviceverbinding op te slaan.

Notitie

Selecteer Opslaan. Probeer de serviceverbinding tijdens deze stap niet te verifiëren.

Sluit het bewerkingsvenster voor de serviceverbinding af en vernieuw de pagina met serviceverbindingen.

Selecteer Bewerken in de rechterbovenhoek en selecteer nu Verifiëren.

Selecteer Opslaan om de serviceverbinding op te slaan.

Azure-abonnement wordt niet doorgegeven vanuit de vorige taakuitvoer

Wanneer u uw Azure-abonnement dynamisch instelt voor uw release-pijplijn en de uitvoervariabele van een voorgaande taak wilt gebruiken, kan dit probleem optreden.

U kunt het probleem oplossen door ervoor te zorgen dat de waarden zijn gedefinieerd in de sectie variabelen van uw pijplijn. U kunt deze variabele vervolgens doorgeven tussen de taken van uw pijplijn.

Welke verificatiemechanismen worden ondersteund? Hoe werken beheerde identiteiten?

Een Azure Resource Manager-serviceverbinding kan verbinding maken met een Azure-abonnement met behulp van een service-principalverificatie (SPA) of verificatie van beheerde identiteiten. Beheerde identiteiten voor Azure-resources bieden Azure-services met een automatisch beheerde identiteit in Microsoft Entra ID. U kunt deze identiteit gebruiken om te verifiëren bij elke service die Ondersteuning biedt voor Microsoft Entra-verificatie zonder referenties in code of in de serviceverbinding te behouden.

Zie Rollen toewijzen voor meer informatie over beheerde identiteiten voor virtuele machines.

Notitie

Beheerde identiteiten worden niet ondersteund in door Microsoft gehoste agents. In dit scenario moet u een zelf-hostende agent instellen op een Azure-VM en een beheerde identiteit voor die VM configureren.