Wat zijn Azure-beheergroepen?

Als uw organisatie veel Azure-abonnementen heeft, hebt u mogelijk een manier nodig om de toegang, beleidsregels en naleving voor deze abonnementen efficiënt te beheren. Beheergroepen bieden een beheerbereik boven abonnementen. Wanneer u abonnementen in beheergroepen organiseert, worden de governancevoorwaarden die u trapsgewijs toepast op alle gekoppelde abonnementen, trapsgewijs toegepast.

Beheergroepen bieden u bedrijfsbeheer op schaal, ongeacht het type abonnementen dat u mogelijk hebt. Alle abonnementen binnen één beheergroep moeten echter dezelfde Microsoft Entra-tenant vertrouwen.

U kunt bijvoorbeeld een beleid toepassen op een beheergroep die de regio's beperkt die beschikbaar zijn voor het maken van virtuele machines (VM's). Dit beleid wordt toegepast op alle geneste beheergroepen, abonnementen en resources, zodat vm's alleen kunnen worden gemaakt in geautoriseerde regio's.

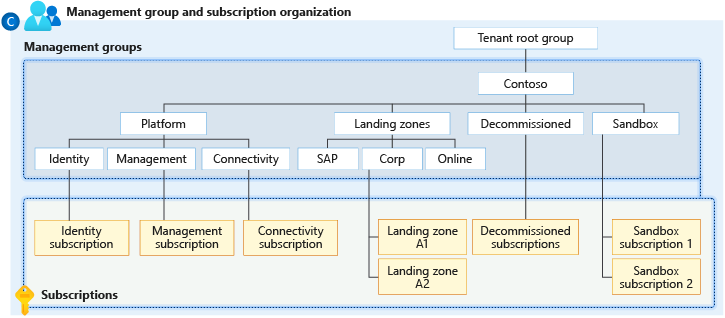

Hiërarchie van managementgroepen en abonnementen

U kunt een flexibele structuur van managementgroepen en abonnementen bouwen om uw resources in een hiërarchie te ordenen voor uniform beleid en toegangsbeheer. Het volgende diagram laat een voorbeeld zien van hoe een hiërarchie voor governance kan worden gemaakt met behulp van beheergroepen.

Diagram van een hoofdbeheergroep die zowel beheergroepen als abonnementen bevat. Sommige onderliggende beheergroepen bevatten beheergroepen, sommige abonnementen en sommige beide. Een van de voorbeelden in de voorbeeldhiërarchie is vier niveaus van beheergroepen, met alle abonnementen op onderliggend niveau.

U kunt een hiërarchie maken die bijvoorbeeld een beleid toepast dat VM-locaties beperkt tot de regio VS - west in de beheergroep Corp. Met dit beleid worden alle Enterprise Overeenkomst (EA)-abonnementen overgenomen die afstammelingen van die beheergroep zijn en die van toepassing zijn op alle VM's onder deze abonnementen. De eigenaar van de resource of het abonnement kan dit beveiligingsbeleid niet wijzigen om betere governance mogelijk te maken.

Notitie

Beheergroepen worden momenteel niet ondersteund in cost management-functies voor Microsoft-klantovereenkomst (MCA)-abonnementen.

Een ander scenario waarin u beheergroepen kunt gebruiken, is het aan gebruikers verlenen van toegang tot meerdere abonnementen. Door meerdere abonnementen onder een beheergroep te verplaatsen, kunt u één Azure-roltoewijzing maken in de beheergroep. De rol neemt die toegang over tot alle abonnementen. Met één toewijzing in de beheergroep kunnen gebruikers toegang hebben tot alles wat ze nodig hebben, in plaats van op rollen gebaseerd toegangsbeheer (RBAC) van Azure te scripten voor verschillende abonnementen.

Belangrijke feiten over beheergroepen

Eén directory kan ondersteuning bieden voor 10.000 beheergroepen.

Een beheergroepstructuur ondersteunt tot wel zes niveaus.

Deze limiet omvat niet het hoofdniveau of het abonnementsniveau.

Elke beheergroep en elk abonnement kan slechts één bovenliggende groep ondersteunen.

Elke beheergroep kan veel onderliggende items hebben.

Alle abonnementen en beheergroepen bevinden zich in één hiërarchie in elke map. Zie Belangrijke feiten over de hoofdbeheergroep verderop in dit artikel voor meer informatie.

Hoofdbeheergroep voor elke map

Elke map heeft één beheergroep op het hoogste niveau, de hoofdbeheergroep . De hoofdbeheergroep is ingebouwd in de hiërarchie, zodat alle beheergroepen en abonnementen erin worden opgevouwen.

Met de hoofdbeheergroep kunnen globale beleidsregels en Azure-roltoewijzingen op directoryniveau worden toegepast. In eerste instantie moet de globale beheerder van Microsoft Entra zichzelf uitbreiden naar de rol Van beheerder van gebruikerstoegang van deze hoofdgroep. Nadat hij dit heeft gedaan, kan de beheerder een Azure-rol toewijzen aan andere directory-gebruikers of -groepen om de hiërarchie te beheren. Als beheerder kunt u uw account toewijzen als eigenaar van de hoofdbeheergroep.

Belangrijke feiten over de hoofdbeheergroep

- De weergavenaam van de hoofdbeheergroep is standaard tenanthoofdgroep en werkt zelf als een beheergroep. De id is dezelfde waarde als de Tenant-id van Microsoft Entra.

- Als u de weergavenaam wilt wijzigen, moet uw account de rol Eigenaar of Inzender hebben in de hoofdbeheergroep. Zie De naam van een beheergroep wijzigen voor meer informatie.

- In tegenstelling tot andere beheergroepen kan de hoofdbeheergroep niet worden verplaatst of verwijderd.

- Alle abonnementen en beheergroepen worden onderverdeeld in één hoofdbeheergroep in de map.

- Alle resources in de map kunnen worden samengevouwen in de hoofdbeheergroep voor algemeen beheer.

- Nieuwe abonnementen worden automatisch standaard ingesteld op de hoofdbeheergroep wanneer ze worden gemaakt.

- Alle Azure-klanten kunnen de hoofdbeheergroep zien, maar niet alle klanten hebben de mogelijkheid om die hoofdbeheergroep te beheren.

- Iedereen die toegang heeft tot een abonnement, kan de context zien van waar dat abonnement zich in de hiërarchie bevindt.

- Niemand heeft standaardtoegang tot de hoofdbeheergroep. Globale Beheerders van Microsoft Entra zijn de enige gebruikers die zichzelf kunnen uitbreiden om toegang te krijgen. Nadat ze toegang hebben tot de hoofdbeheergroep, kunnen ze elke Azure-rol toewijzen aan andere gebruikers om de groep te beheren.

Belangrijk

Elke toewijzing van gebruikerstoegang of beleid in de hoofdbeheergroep is van toepassing op alle resources in de map. Vanwege dit toegangsniveau moeten alle klanten de noodzaak evalueren om items te definiëren voor dit bereik. Gebruikerstoegang en beleidstoewijzingen moeten alleen 'moeten hebben' in dit bereik.

Eerste installatie van beheergroepen

Wanneer een gebruiker beheergroepen gaat gebruiken, vindt er een eerste installatieproces plaats. De eerste stap is het maken van de hoofdbeheergroep in de map. Alle bestaande abonnementen die in de map aanwezig zijn, worden vervolgens onderliggende items van de hoofdbeheergroep.

De reden dat dit proces zo werkt, is om er zeker van te zijn dat er binnen een map slechts één beheergroephiërarchie is. Die ene hiërarchie in de map zorgt ervoor dat klanten met een beheerdersrol globale toegang en beleidsregels kunnen toepassen waar andere klanten in de map niet omheen kunnen.

Alles wat in de hoofdmap is toegewezen, is van toepassing op de hele hiërarchie. Dit geldt voor alle beheergroepen, abonnementen, resourcegroepen en resources binnen die Microsoft Entra-tenant.

Toegang tot beheergroepen

Azure-beheergroepen ondersteunen Azure RBAC voor alle resourcetoegang en roldefinities. Onderliggende resources in de hiërarchie nemen deze machtigingen over. Elke Azure-rol kan worden toegewezen aan een beheergroep die door alle onderliggende items in de hiërarchie voor de resources worden overgenomen.

U kunt bijvoorbeeld de Inzender voor de Azure-rol-VM toewijzen aan een beheergroep. Deze rol heeft geen actie voor de beheergroep, maar wordt overgenomen door alle VM's in die beheergroep.

In de volgende tabel staat een lijst met rollen en de acties die worden ondersteund in beheergroepen.

| Azure-rolnaam | Maken | Naam wijzigen | Verplaatsen** | Delete | Toegang toewijzen | Beleid toewijzen | Read |

|---|---|---|---|---|---|---|---|

| Eigenaar | X | X | X | X | X | X | X |

| Inzender | X | X | X | X | X | ||

| Inzender voor beheergroepen* | X | X | X | X | X | ||

| Lezer | X | ||||||

| Lezer van beheergroep* | X | ||||||

| Inzender voor resourcebeleid | X | ||||||

| Beheerder van gebruikerstoegang | X | X |

*: Met deze rollen kunnen gebruikers de opgegeven acties alleen uitvoeren op het bereik van de beheergroep.

**: Roltoewijzingen in de hoofdbeheergroep zijn niet vereist om een abonnement of een beheergroep naar en van de groep te verplaatsen.

Zie Uw resources beheren met beheergroepen voor meer informatie over het verplaatsen van items in de hiërarchie.

Aangepaste roldefinitie en -toewijzing van Azure

U kunt een beheergroep definiëren als een toewijsbaar bereik in een aangepaste Azure-roldefinitie. De aangepaste Azure-rol is vervolgens beschikbaar voor toewijzing in die beheergroep en elke beheergroep, abonnement, resourcegroep of resource eronder. De aangepaste rol neemt de hiërarchie over zoals elke ingebouwde rol.

Zie Beperkingen verderop in dit artikel voor meer informatie over de beperkingen met aangepaste rollen en beheergroepen.

Voorbeelddefinitie

Het definiëren en maken van een aangepaste rol verandert niet met het opnemen van beheergroepen. Gebruik het volledige pad om de beheergroep te definiëren: /providers/Microsoft.Management/managementgroups/{_groupId_}.

Gebruik de id van de beheergroep en niet de weergavenaam van de beheergroep. Deze veelvoorkomende fout treedt op omdat beide aangepaste velden zijn bij het maken van een beheergroep.

...

{

"Name": "MG Test Custom Role",

"Id": "id",

"IsCustom": true,

"Description": "This role provides members understand custom roles.",

"Actions": [

"Microsoft.Management/managementGroups/delete",

"Microsoft.Management/managementGroups/read",

"Microsoft.Management/managementGroups/write",

"Microsoft.Management/managementGroups/subscriptions/delete",

"Microsoft.Management/managementGroups/subscriptions/write",

"Microsoft.resources/subscriptions/read",

"Microsoft.Authorization/policyAssignments/*",

"Microsoft.Authorization/policyDefinitions/*",

"Microsoft.Authorization/policySetDefinitions/*",

"Microsoft.PolicyInsights/*",

"Microsoft.Authorization/roleAssignments/*",

"Microsoft.Authorization/roledefinitions/*"

],

"NotActions": [],

"DataActions": [],

"NotDataActions": [],

"AssignableScopes": [

"/providers/microsoft.management/managementGroups/ContosoCorporate"

]

}

...

Problemen met het verbreken van de roldefinitie en het toewijzingshiërarchiepad

Roldefinities zijn toewijsbare bereiken overal in de hiërarchie van de beheergroep. Een roldefinitie kan zich in een bovenliggende beheergroep bevinden, terwijl de werkelijke roltoewijzing bestaat in het onderliggende abonnement. Omdat er een relatie tussen de twee items is, krijgt u een foutmelding als u de toewijzing probeert te scheiden van de definitie.

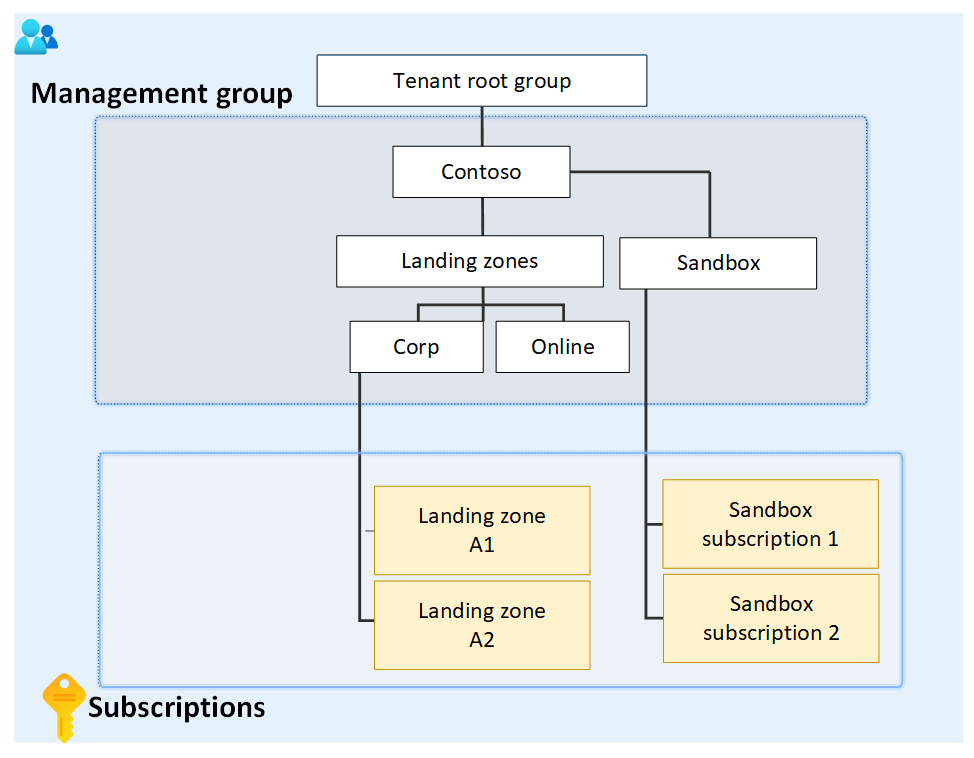

Bekijk bijvoorbeeld het volgende voorbeeld van een kleine sectie van een hiërarchie.

Het diagram richt zich op de hoofdbeheergroep met onderliggende landingszones en sandbox-beheergroepen. De beheergroep voor landingszones heeft twee onderliggende beheergroepen met de naam Corp en Online, terwijl de sandbox-beheergroep twee onderliggende abonnementen heeft.

Stel dat een aangepaste rol is gedefinieerd in de sandbox-beheergroep. Deze aangepaste rol wordt vervolgens toegewezen aan de twee sandbox-abonnementen.

Als u probeert een van deze abonnementen te verplaatsen als onderliggend element van de Corp-beheergroep, verbreekt u het pad van de abonnementsroltoewijzing naar de roldefinitie voor de sandbox-beheergroep. In dit scenario krijgt u een foutmelding dat de verplaatsing niet is toegestaan, omdat deze relatie wordt verbroken.

U kunt dit scenario oplossen door de volgende opties te kiezen:

- Verwijder de roltoewijzing uit het abonnement voordat u het abonnement verplaatst naar een nieuwe bovenliggende beheergroep.

- Voeg het abonnement toe aan het toewijsbare bereik van de roldefinitie.

- Wijzig het toewijsbare bereik in de roldefinitie. In dit voorbeeld kunt u de toewijsbare bereiken van de sandbox-beheergroep bijwerken naar de hoofdbeheergroep, zodat beide vertakkingen van de hiërarchie de definitie kunnen bereiken.

- Maak een andere aangepaste rol die is gedefinieerd in de andere vertakking. Voor deze nieuwe rol moet u ook de rol voor het abonnement wijzigen.

Beperkingen

Er gelden beperkingen voor het gebruik van aangepaste rollen voor beheergroepen:

- U kunt slechts één beheergroep definiëren in de toewijsbare bereiken van een nieuwe rol. Deze beperking bestaat om het aantal situaties te verminderen waarin de koppeling tussen roldefinities en roltoewijzingen wordt verbroken. Dit soort situaties treedt op wanneer een abonnement of beheergroep met een roltoewijzing wordt verplaatst naar een andere bovenliggende groep die niet over de roldefinitie beschikt.

- Aangepaste rollen met

DataActionskunnen niet worden toegewezen in het bereik van de beheergroep. Zie Aangepaste rollimieten voor meer informatie. - Azure Resource Manager valideert niet het bestaan van de beheergroep in het toewijsbare bereik van de roldefinitie. Als er een typefout of een onjuiste beheergroep-id is, wordt de roldefinitie nog steeds gemaakt.

Beheergroepen en abonnementen verplaatsen

Als u een beheergroep of abonnement wilt verplaatsen als onderliggend element van een andere beheergroep, hebt u het volgende nodig:

- Schrijfmachtigingen voor beheergroepen en schrijfmachtigingen voor roltoewijzing voor het onderliggende abonnement of de beheergroep.

- Voorbeeld van ingebouwde rol: Eigenaar

- Schrijftoegang voor de beheergroep op de beoogde bovenliggende beheergroep.

- Voorbeeld van ingebouwde rol: Eigenaar, Inzender, Inzender voor beheergroep

- Schrijftoegang voor de beheergroep op de bestaande bovenliggende beheergroep.

- Voorbeeld van ingebouwde rol: Eigenaar, Inzender, Inzender voor beheergroep

Er is een uitzondering: als het doel of de bestaande bovenliggende beheergroep de hoofdbeheergroep is, zijn de machtigingsvereisten niet van toepassing. Omdat de hoofdbeheergroep de standaardlandingsplaats is voor alle nieuwe beheergroepen en abonnementen, hebt u er geen machtigingen voor nodig om een item te verplaatsen.

Als de rol Eigenaar van het abonnement wordt overgenomen van de huidige beheergroep, zijn de verplaatsingsdoelen beperkt. U kunt het abonnement alleen verplaatsen naar een andere beheergroep met de rol Eigenaar. U kunt het abonnement niet verplaatsen naar een beheergroep waarin u alleen inzender bent, omdat u het eigendom van het abonnement verliest. Als u rechtstreeks bent toegewezen aan de rol Eigenaar voor het abonnement, kunt u deze verplaatsen naar elke beheergroep met de rol Inzender.

Belangrijk

Azure Resource Manager slaat gegevens van de beheergroephiërarchie maximaal 30 minuten in de cache op. Als gevolg hiervan kan azure Portal mogelijk niet onmiddellijk laten zien dat u een beheergroep hebt verplaatst.

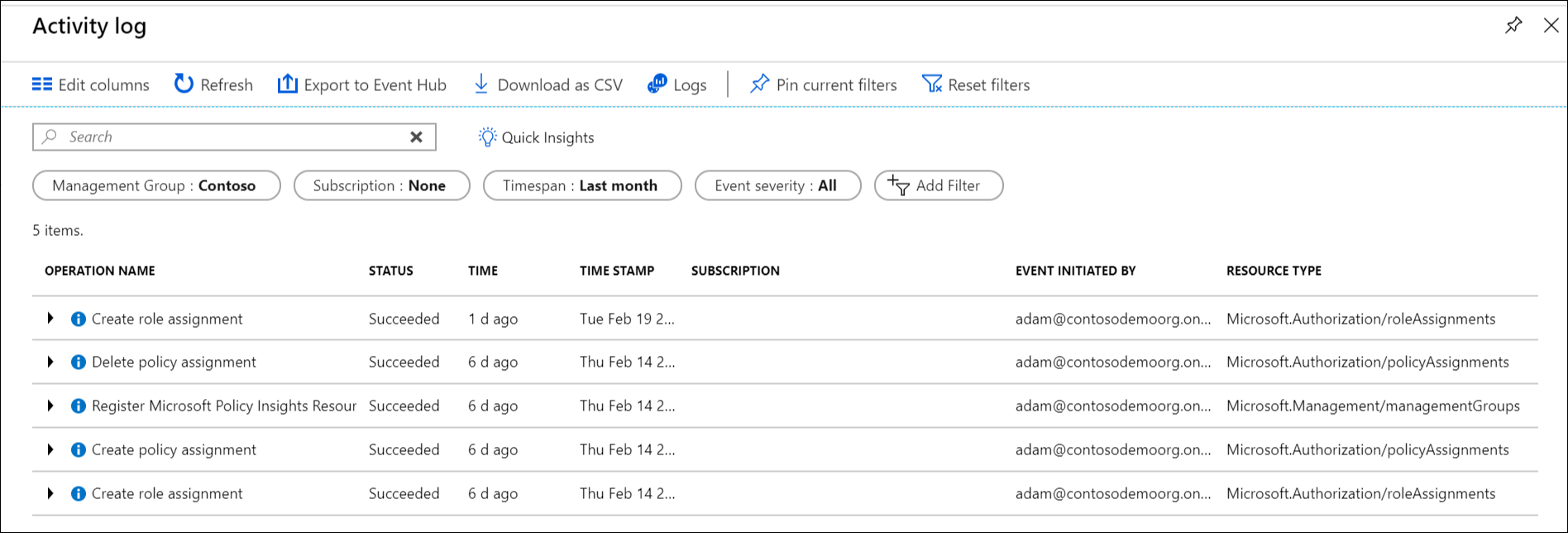

Beheergroepen controleren met behulp van activiteitenlogboeken

Beheergroepen worden ondersteund in activiteitenlogboeken van Azure Monitor. U kunt query's uitvoeren op alle gebeurtenissen die plaatsvinden met een beheergroep op dezelfde centrale locatie als andere Azure-resources. U kunt bijvoorbeeld alle wijzigingen in roltoewijzingen of beleidstoewijzingen zien die zijn aangebracht in een bepaalde beheergroep.

Wanneer u query's wilt uitvoeren op beheergroepen buiten De Azure-portal, ziet het doelbereik voor beheergroepen er als volgt "/providers/Microsoft.Management/managementGroups/{management-group-id}"uit.

Notitie

Met behulp van de REST API van Azure Resource Manager kunt u diagnostische instellingen voor een beheergroep inschakelen om gerelateerde vermeldingen in het Activiteitenlogboek van Azure Monitor te verzenden naar een Log Analytics-werkruimte, Azure Storage of Azure Event Hubs. Zie diagnostische instellingen voor beheergroepen voor meer informatie: Maken of bijwerken.

Gerelateerde inhoud

Voor meer informatie over beheergroepen gaat u naar:

Feedback

Binnenkort: Gedurende 2024 worden GitHub Issues uitgefaseerd als het feedbackmechanisme voor inhoud. Dit wordt vervangen door een nieuw feedbacksysteem. Ga voor meer informatie naar: https://aka.ms/ContentUserFeedback.

Feedback verzenden en bekijken voor