Identiteiten verifiëren met X.509-certificaten

IoT Hub maakt gebruik van X.509-certificaten om apparaten te verifiëren. X.509-verificatie maakt verificatie van een IoT-apparaat op de fysieke laag mogelijk als onderdeel van de standaardverbindingsinstelling Transport Layer Security (TLS).

Een X.509-CA-certificaat is een digitaal certificaat dat andere certificaten kan ondertekenen. Een digitaal certificaat wordt beschouwd als een X.509-certificaat als het voldoet aan de certificaatopmaakstandaard die is voorgeschreven door de RFC 5280-standaard van IETF. Een certificeringsinstantie (CA) betekent dat de houder andere certificaten kan ondertekenen.

In dit artikel wordt beschreven hoe u X.509-certificeringsinstantiecertificaten (CA)-certificaten gebruikt om apparaten te verifiëren die verbinding maken met IoT Hub, waaronder de volgende stappen:

- Een X.509 CA-certificaat ophalen

- Het X.509-CA-certificaat registreren bij IoT Hub

- Apparaten ondertekenen met X.509-CA-certificaten

- Hoe apparaten die zijn ondertekend met X.509-CA worden geverifieerd

Belangrijk

De volgende functionaliteit voor apparaten die X.509-verificatie (CA) gebruiken, is nog niet algemeen beschikbaar en de preview-modus moet zijn ingeschakeld:

- HTTPS, MQTT via WebSockets en AMQP via WebSockets-protocollen.

- Bestandsuploads (alle protocollen).

Deze functies zijn algemeen beschikbaar op apparaten die gebruikmaken van X.509-vingerafdrukverificatie. Zie Ondersteunde X.509-certificaten voor meer informatie over X.509-verificatie met IoT Hub.

Met de X.509-CA-functie kan apparaatverificatie naar IoT Hub met behulp van een certificeringsinstantie (CA) worden gebruikt. Het vereenvoudigt het eerste proces voor apparaatinschrijving en supply chain logistiek tijdens de productie van apparaten.

Verificatie en autorisatie

Verificatie is het proces om aan te tonen dat u bent wie u zegt dat u bent. Verificatie controleert de identiteit van een gebruiker of apparaat naar IoT Hub. Het wordt soms ingekort tot AuthN. Autorisatie is het proces van het bevestigen van machtigingen voor een geverifieerde gebruiker of apparaat in IoT Hub. Hiermee geeft u op welke resources en opdrachten u toegang hebt en wat u kunt doen met deze resources en opdrachten. Autorisatie wordt soms ingekort tot AuthZ.

In dit artikel wordt verificatie beschreven met X.509-certificaten. U kunt elk X.509-certificaat gebruiken om een apparaat te verifiëren met IoT Hub door een vingerafdruk van een certificaat of een certificeringsinstantie (CA) te uploaden naar Azure IoT Hub.

X.509-certificaten worden gebruikt voor verificatie in IoT Hub, niet voor autorisatie. In tegenstelling tot microsoft Entra ID en handtekeningen voor gedeelde toegang, kunt u geen machtigingen aanpassen met X.509-certificaten.

X.509-verificatie afdwingen

Voor extra beveiliging kan een IoT-hub worden geconfigureerd om GEEN SAS-verificatie toe te staan voor apparaten en modules, waardoor X.509 de enige geaccepteerde verificatieoptie is. Deze functie is momenteel niet beschikbaar in Azure Portal. De resource-eigenschappen van IoT Hub configureren, instellen en disableModuleSAS true instellendisableDeviceSAS:

az resource update -n <iothubName> -g <resourceGroupName> --resource-type Microsoft.Devices/IotHubs --set properties.disableDeviceSAS=true properties.disableModuleSAS=true

Voordelen van verificatie van X.509-CA-certificaten

X.509 CA-verificatie (Certificate Authority) is een benadering voor het verifiëren van apparaten bij IoT Hub met behulp van een methode die het maken van apparaatidentiteiten en levenscyclusbeheer in de toeleveringsketen aanzienlijk vereenvoudigt.

Een onderscheidend kenmerk van X.509-CA-verificatie is de een-op-veel-relatie die een CA-certificaat heeft met de downstreamapparaten. Met deze relatie kunt u een willekeurig aantal apparaten registreren in IoT Hub door één keer een X.509-CA-certificaat te registreren. Anders moeten unieke certificaten vooraf worden geregistreerd voor elk apparaat voordat een apparaat verbinding kan maken. Deze een-op-veel-relatie vereenvoudigt ook levenscyclusbeheerbewerkingen voor apparaatcertificaten.

Een ander belangrijk kenmerk van X.509 CA-verificatie is vereenvoudiging van supply chain logistiek. Veilige verificatie van apparaten vereist dat elk apparaat een uniek geheim bevat, zoals een sleutel als basis voor vertrouwen. Bij verificatie op basis van certificaten is dit geheim een persoonlijke sleutel. Een typische productiestroom voor apparaten omvat meerdere stappen en beheerders. Het veilig beheren van persoonlijke sleutels voor apparaten tussen meerdere beheerders en het onderhouden van vertrouwen is moeilijk en duur. Het gebruik van certificeringsinstanties lost dit probleem op door elke beheerder te ondertekenen in een cryptografische vertrouwensketen in plaats van ze te vertrouwen met persoonlijke sleutels van apparaten. Elke beheerder ondertekent apparaten in hun respectieve stap van de productiestroom. Het algehele resultaat is een optimale toeleveringsketen met ingebouwde verantwoording door gebruik te maken van de cryptografische vertrouwensketen.

Dit proces levert de meeste beveiliging op wanneer apparaten hun unieke persoonlijke sleutels beveiligen. Hiervoor raden we u aan om HSM (Hardware Secure Modules) te gebruiken die intern persoonlijke sleutels kunnen genereren.

Met de Azure IoT Hub Device Provisioning Service (DPS) kunt u eenvoudig groepen apparaten inrichten voor hubs. Zie Zelfstudie: Meerdere X.509-apparaten inrichten met behulp van inschrijvingsgroepen voor meer informatie.

Een X.509 CA-certificaat ophalen

Het X.509 CA-certificaat staat bovenaan de keten van certificaten voor elk van uw apparaten. U kunt er een kopen of maken, afhankelijk van hoe u deze wilt gebruiken.

Voor productieomgevingen raden we u aan een X.509-CA-certificaat te kopen bij een professionele certificaatserviceprovider. Het aanschaffen van een CA-certificaat heeft het voordeel van de basis-CA die fungeert als een vertrouwde derde partij om de geldigheid van uw apparaten te verkrijgen. Overweeg deze optie als uw apparaten deel uitmaken van een open IoT-netwerk waar ze communiceren met producten of services van derden.

U kunt ook een zelfondertekend X.509-CA-certificaat maken voor testdoeleinden. Zie Certificaten voor testen maken en uploaden voor meer informatie over het maken van certificaten voor testen.

Notitie

Het gebruik van zelfondertekende certificaten voor productieomgevingen wordt niet aanbevolen.

Ongeacht hoe u uw X.509-CA-certificaat verkrijgt, moet u ervoor zorgen dat u het bijbehorende persoonlijke sleutelgeheim en altijd beveiligd blijft. Deze voorzorgsmaatregel is nodig voor het opbouwen van vertrouwen in de X.509-CA-verificatie.

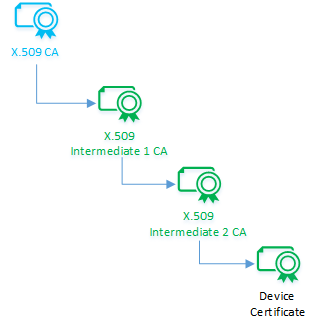

Apparaten aanmelden bij de certificaatketen van vertrouwen

De eigenaar van een X.509-CA-certificaat kan cryptografisch een tussenliggende CA ondertekenen die op zijn beurt een andere tussenliggende CA kan ondertekenen, enzovoort, totdat de laatste tussenliggende CA dit proces beëindigt door een apparaatcertificaat te ondertekenen. Het resultaat is een trapsgewijze keten van certificaten die bekend staat als een certificaatketen van vertrouwen. Deze overdracht van vertrouwen is belangrijk omdat er een cryptografische variabele keten van bewaring wordt vastgesteld en het delen van ondertekeningssleutels wordt voorkomen.

Het apparaatcertificaat (ook wel een bladcertificaat genoemd) moet de algemene naam (CN) hebben ingesteld op de apparaat-id (CN=deviceId) die is gebruikt bij het registreren van het IoT-apparaat in Azure IoT Hub. Deze instelling is vereist voor verificatie.

Voor modules die X.509-verificatie gebruiken, moet het certificaat van de module de algemene naam (CN) hebben, zoals CN=deviceId/moduleId.

Meer informatie over het maken van een certificaatketen zoals gedaan bij het ondertekenen van apparaten.

Het X.509-CA-certificaat registreren bij IoT Hub

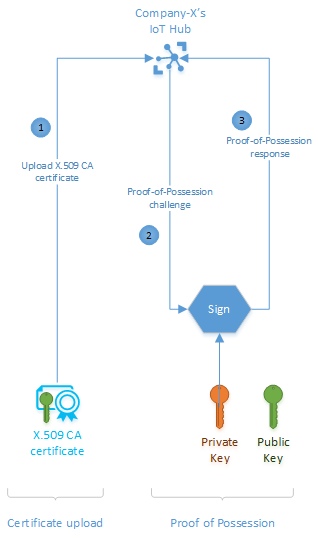

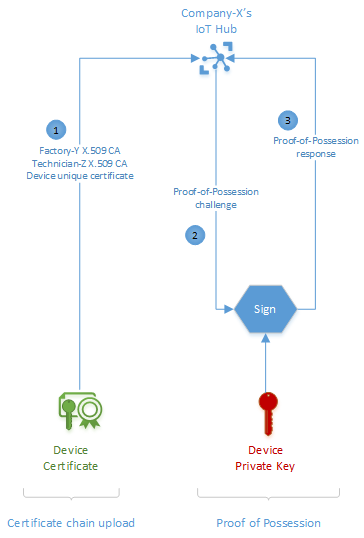

Registreer uw X.509 CA-certificaat bij IoT Hub, dat wordt gebruikt om uw apparaten te verifiëren tijdens de registratie en verbinding. Het registreren van het X.509 CA-certificaat is een proces in twee stappen dat het uploaden van het certificaatbestand omvat en vervolgens bewijs van bezit tot stand brengen.

Het uploadproces omvat het uploaden van een bestand dat uw certificaat bevat. Dit bestand mag nooit persoonlijke sleutels bevatten.

Het bewijs van bezit omvat een cryptografische uitdaging en een reactieproces tussen u en IoT Hub. Aangezien de inhoud van digitale certificaten openbaar is en dus vatbaar is voor afluisteren, moet IoT Hub controleren of u echt eigenaar bent van het CA-certificaat. U kunt ervoor kiezen om het eigendom automatisch of handmatig te verifiëren. Voor handmatige verificatie genereert Azure IoT Hub een willekeurige uitdaging die u ondertekent met de bijbehorende persoonlijke sleutel van het CA-certificaat. Als u het geheim van de persoonlijke sleutel hebt bewaard en zoals aanbevolen is beveiligd, beschikt alleen u over de kennis om deze stap te voltooien. Geheimhouding van persoonlijke sleutels is de bron van vertrouwen in deze methode. Nadat u de uitdaging hebt ondertekend, voltooit u deze stap en controleert u uw certificaat handmatig door een bestand met de resultaten te uploaden.

Meer informatie over het registreren van uw CA-certificaat.

Apparaten verifiëren die zijn ondertekend met X.509-CA-certificaten

Elke IoT-hub heeft een identiteitsregister waarin informatie wordt opgeslagen over de apparaten en modules die er verbinding mee mogen maken. Voordat een apparaat of module verbinding kan maken, moet er een vermelding zijn voor dat apparaat of die module in het identiteitsregister van de IoT Hub. Een apparaat of module wordt geverifieerd met de IoT-hub op basis van referenties die zijn opgeslagen in het identiteitsregister.

Wanneer uw X.509-CA-certificaat is geregistreerd en apparaten zijn aangemeld bij een certificaatketen van vertrouwen, is de laatste stap apparaatverificatie wanneer het apparaat verbinding maakt. Wanneer een X.509 CA-ondertekend apparaat verbinding maakt, wordt de certificaatketen geüpload voor validatie. De keten bevat alle tussenliggende CA- en apparaatcertificaten. Met deze informatie verifieert IoT Hub het apparaat in een proces in twee stappen. IoT Hub valideert de certificaatketen cryptografisch voor interne consistentie en geeft vervolgens een proof-of-possession-uitdaging voor het apparaat uit. IoT Hub declareert het apparaat authentiek op een geslaagd bewijs van bezit van het apparaat. Bij deze declaratie wordt ervan uitgegaan dat de persoonlijke sleutel van het apparaat is beveiligd en dat alleen het apparaat met succes kan reageren op deze uitdaging. We raden u aan beveiligde chips zoals HSM (Hardware Secure Modules) te gebruiken op apparaten om persoonlijke sleutels te beveiligen.

Een geslaagde apparaatverbinding met IoT Hub voltooit het verificatieproces en wijst ook op een juiste installatie. Telkens wanneer een apparaat verbinding maakt, onderhandelt IoT Hub de TLS-sessie en controleert het X.509-certificaat van het apparaat.

Een apparaatcertificaat intrekken

IoT Hub controleert geen certificaatintrekkingslijsten van de certificeringsinstantie bij het verifiëren van apparaten met verificatie op basis van certificaten. Als u een apparaat hebt dat moet worden geblokkeerd om verbinding te maken met IoT Hub vanwege een mogelijk aangetast certificaat, moet u het apparaat uitschakelen in het identiteitsregister. Zie Een apparaat uitschakelen of verwijderen voor meer informatie.

Voorbeeldscenario

Company-X maakt Smart-X-Widgets die zijn ontworpen voor professionele installatie. Company-X besteedt zowel productie als installatie uit. Fabriek-Y produceert de Smart-X-Widgets en Technician-Z installeert ze. Company-X wil dat de Smart-X-Widget rechtstreeks van Factory-Y naar Technician-Z wordt verzonden voor installatie en dat deze vervolgens rechtstreeks verbinding kan maken met het exemplaar van IoT Hub van bedrijf-X. Om dit mogelijk te maken, moet Company-X een paar eenmalige installatiebewerkingen uitvoeren om Smart-X-Widget te primen voor automatische verbinding. Dit end-to-end-scenario omvat de volgende stappen:

Het X.509-CA-certificaat verkrijgen

Het X.509-CA-certificaat registreren bij IoT Hub

Apparaten aanmelden bij een certificaatketen van vertrouwen

De apparaten verbinden

Deze stappen worden gedemonstreerd in de zelfstudie: Certificaten maken en uploaden voor testen.

Het certificaat verkrijgen

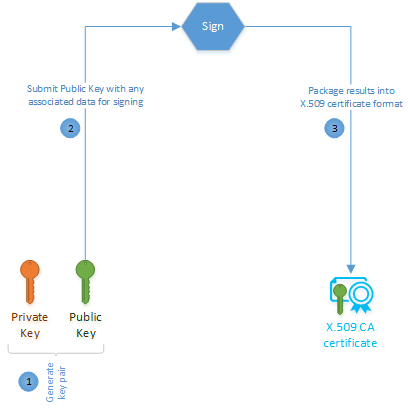

Company-X kan een X.509-CA-certificaat kopen bij een openbare basiscertificeringsinstantie of een certificaat maken via een zelfondertekend proces. Beide opties omvatten twee basisstappen: het genereren van een openbaar/persoonlijk sleutelpaar en het ondertekenen van de openbare sleutel in een certificaat.

Details over het uitvoeren van deze stappen verschillen met verschillende serviceproviders.

Een certificaat kopen

Het aanschaffen van een CA-certificaat heeft het voordeel dat een bekende basis-CA fungeert als een vertrouwde derde partij om de geldigheid van IoT-apparaten te verkrijgen wanneer de apparaten verbinding maken. Kies deze optie als uw apparaten communiceren met producten of services van derden.

Als u een X.509-CA-certificaat wilt kopen, kiest u een serviceprovider voor basiscertificaten. De basis-CA-provider begeleidt u bij het maken van het openbare/persoonlijke sleutelpaar en het genereren van een aanvraag voor certificaatondertekening (CSR) voor hun services. Een CSR is het formele proces voor het aanvragen van een certificaat van een certificeringsinstantie. Het resultaat van deze aankoop is een certificaat voor gebruik als een instantiecertificaat. Gezien de alomtegenwoordigheid van X.509-certificaten, is het certificaat waarschijnlijk correct opgemaakt naar de RFC 5280-standaard van IETF.

Een zelfondertekend certificaat maken

Het proces voor het maken van een zelfondertekend X.509-CA-certificaat is vergelijkbaar met het aanschaffen van een certificaat, behalve dat het geen ondertekenaar van derden is, zoals de basiscertificeringsinstantie. In ons voorbeeld ondertekent Company-X het certificeringsinstantiecertificaat in plaats van een basiscertificeringsinstantie.

U kunt deze optie kiezen voor testen totdat u klaar bent om een certificeringsinstantiecertificaat aan te schaffen. U kunt ook een zelfondertekend X.509-CA-certificaat in productie gebruiken als uw apparaten geen verbinding maken met services van derden buiten IoT Hub.

Het certificaat registreren bij IoT Hub

Bedrijf-X moet de X.509-CA registreren bij IoT Hub waar deze dient om Smart-X-Widgets te verifiëren wanneer ze verbinding maken. Met dit eenmalige proces kunt u een willekeurig aantal Smart-X-Widget-apparaten verifiëren en beheren. De een-op-veel-relatie tussen CA-certificaat en apparaatcertificaten is een van de belangrijkste voordelen van het gebruik van de X.509 CA-verificatiemethode. Het alternatief is het uploaden van afzonderlijke certificaatvingerafdrukken voor elk en elk Smart-X-Widget-apparaat, waardoor er operationele kosten in rekening worden gebracht.

Het registreren van het X.509 CA-certificaat is een proces in twee stappen: upload het certificaat en geef vervolgens bewijs van bezit op.

Het certificaat uploaden

Het uploadproces van het X.509-CA-certificaat is alleen dat: het CA-certificaat uploaden naar IoT Hub. IoT Hub verwacht het certificaat in een bestand.

Het certificaatbestand mag in geen geval persoonlijke sleutels bevatten. Best practices van standaarden voor PKI (Public Key Infrastructure) verplicht die kennis van de persoonlijke sleutel van bedrijf-X uitsluitend binnen Bedrijf-X.

Bezit bewijzen

Het X.509 CA-certificaat, net als elk digitaal certificaat, is openbare informatie die vatbaar is voor afluisteren. Als zodanig kan een afluisterdruppel een certificaat onderscheppen en proberen het als hun eigen certificaat te uploaden. In ons voorbeeld moet IoT Hub ervoor zorgen dat het CA-certificaat Company-X dat is geüpload, echt deel uitmaakt van Company-X. Het doet dit door bedrijf-X uit te dagen om te bewijzen dat ze het certificaat bezitten via een PoP-stroom (Proof-Of-Possession).

Voor de proof-of-possession-stroom genereert IoT Hub een willekeurig getal dat moet worden ondertekend door Company-X met behulp van de persoonlijke sleutel. Als Company-X de best practices van PKI heeft gevolgd en de persoonlijke sleutel ervan heeft beveiligd, kunnen alleen ze correct reageren op de bewijs-van-bezitsvraag. IoT Hub gaat het X.509-CA-certificaat registreren bij een geslaagd antwoord op de proof-of-possession-uitdaging.

Een geslaagd antwoord op de proof-of-possession-uitdaging van IoT Hub voltooit de X.509 CA-registratie.

Apparaten aanmelden bij een certificaatketen van vertrouwen

IoT vereist een unieke identiteit voor elk apparaat dat verbinding maakt. Voor verificatie op basis van certificaten hebben deze identiteiten de vorm van certificaten. In ons voorbeeld betekent verificatie op basis van certificaten dat elke Smart-X-Widget een uniek apparaatcertificaat moet hebben.

Een geldige maar inefficiënte manier om unieke certificaten op elk apparaat te bieden, is door certificaten vooraf te genereren voor Smart-X-Widgets en om toeleveringsketenpartners te vertrouwen met de bijbehorende persoonlijke sleutels. Voor Company-X betekent dit dat zowel Factory-Y als Technician-Z worden vertrouwd. Deze methode wordt geleverd met uitdagingen die moeten worden opgelost om vertrouwen te garanderen, als volgt:

Het delen van persoonlijke sleutels van apparaten met supply chain-partners, naast het negeren van PKI best practices voor het nooit delen van persoonlijke sleutels, maakt het bouwen van vertrouwen in de toeleveringsketen duur. Het vereist systemen zoals beveiligde ruimten voor het huis van persoonlijke sleutels van apparaten en processen zoals periodieke beveiligingscontroles. Beide voegen kosten toe aan de toeleveringsketen.

Veilig boekhouding voor apparaten in de toeleveringsketen en later het beheren ervan in de implementatie, wordt een een-op-een-taak voor elk sleutel-naar-apparaatpaar vanaf het punt van het genereren van een uniek certificaat (en persoonlijke sleutel) tot het buiten gebruik stellen van het apparaat. Dit sluit groepsbeheer van apparaten uit, tenzij het concept van groepen expliciet is ingebouwd in het proces. Een veilig beheer van de boekhouding en de levenscyclus van apparaten wordt daarom een zware werklast.

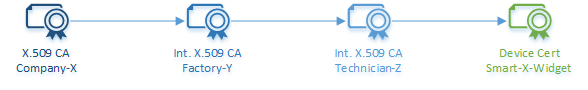

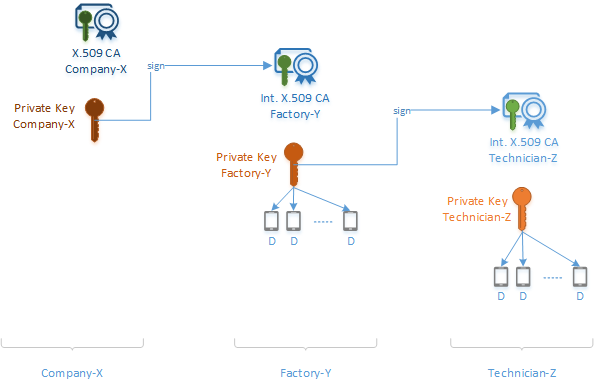

X.509 CA-certificaatverificatie biedt elegante oplossingen voor deze uitdagingen met behulp van certificaatketens. Een certificaatketen is afkomstig van een CA die een tussenliggende CA ondertekent die op zijn beurt een andere tussenliggende CA ondertekent, enzovoort, totdat een definitieve tussenliggende CA een apparaat ondertekent. In ons voorbeeld ondertekent Company-X Factory-Y, dat op zijn beurt Technicus-Z ondertekent die eindelijk Smart-X-Widget ondertekent.

Deze trapsgewijze certificaten in de keten vertegenwoordigt de logische hand-off van de instantie. Veel toeleveringsketens volgen deze logische hand-off waarbij elke tussenliggende CA wordt aangemeld bij de keten terwijl alle upstream-CA-certificaten worden ontvangen, en de laatste tussenliggende CA eindelijk elk apparaat ondertekent en alle autoriteitscertificaten van de keten in het apparaat injecteert. Deze hand-off is gebruikelijk wanneer het gecontracteerde productiebedrijf met een hiërarchie van fabrieken een bepaalde fabriek opdracht geeft om de productie uit te voeren. Hoewel de hiërarchie mogelijk meerdere niveaus diep is (bijvoorbeeld op geografie/producttype/productielijn), krijgt alleen de fabriek aan het einde interactie met het apparaat, maar wordt de keten vanaf de bovenkant van de hiërarchie onderhouden.

Alternatieve ketens kunnen verschillende tussenliggende CA's hebben interactie met het apparaat. In dat geval communiceert de CA met het apparaat de inhoud van de certificaatketen. Hybride modellen zijn ook mogelijk wanneer slechts een deel van de CA fysieke interactie heeft met het apparaat.

In het volgende diagram ziet u hoe de certificaatketen van vertrouwen samenkomt in ons Voorbeeld van Smart-X-Widget.

- Company-X communiceert nooit fysiek met een van de Smart-X-Widgets. Het initieert de certificaatketen van vertrouwen door het tussenliggende CA-certificaat van Factory-Y te ondertekenen.

- Factory-Y heeft nu een eigen tussenliggend CA-certificaat en een handtekening van Bedrijf-X. Er worden kopieën van deze items doorgegeven aan het apparaat. Ook wordt het tussenliggende CA-certificaat gebruikt om het tussenliggende CA-certificaat van Technician-Z en het Smart-X-Widget-apparaatcertificaat te ondertekenen.

- Technician-Z heeft nu een eigen tussenliggend CA-certificaat en een handtekening van Factory-Y. Er worden kopieën van deze items doorgegeven aan het apparaat. Het maakt ook gebruik van het tussenliggende CA-certificaat om het Smart-X-Widget-apparaatcertificaat te ondertekenen.

- Elk Smart-X-Widget-apparaat heeft nu een eigen uniek apparaatcertificaat en kopieën van de openbare sleutels en handtekeningen van elk tussenliggend CA-certificaat waarmee het in de hele toeleveringsketen heeft gecommuniceerd. Deze certificaten en handtekeningen kunnen worden teruggezet naar de oorspronkelijke bedrijfs-X-basis.

De CA-verificatiemethode biedt een veilige verantwoordelijkheid voor de productieketen van apparaten. Vanwege het certificaatketenproces worden de acties van elk lid in de keten cryptografisch vastgelegd en verifieerbaar.

Dit proces is afhankelijk van de veronderstelling dat het unieke sleutelpaar voor openbare/persoonlijke apparaten onafhankelijk wordt gemaakt en dat de persoonlijke sleutel altijd wordt beveiligd binnen het apparaat. Gelukkig bestaan beveiligde siliciumchips in de vorm van HSM (Hardware Secure Modules) die intern sleutels kunnen genereren en persoonlijke sleutels kunnen beveiligen. Company-X hoeft slechts één dergelijke beveiligde chip toe te voegen aan de onderdelenfactuur van Smart-X-Widget.

Apparaten verifiëren

Zodra het CA-certificaat op het hoogste niveau is geregistreerd bij IoT Hub en de apparaten hun unieke certificaten hebben, hoe maken ze verbinding? Door een X.509 CA-certificaat eenmalig te registreren bij IoT Hub, hoe kunnen miljoenen apparaten verbinding maken en worden geverifieerd vanaf de eerste keer? Via dezelfde certificaatupload en proof-of-possession-stroom die we eerder hebben aangetroffen bij het registreren van het X.509 CA-certificaat.

Apparaten die zijn vervaardigd voor X.509-CA-verificatie, zijn uitgerust met unieke apparaatcertificaten en een certificaatketen uit hun respectieve productietoeleveringsketen. Apparaatverbinding vindt zelfs voor het eerst plaats in een proces in twee stappen: uploaden van certificaatketens en bewijs van bezit.

Tijdens het uploaden van de certificaatketen uploadt het apparaat het unieke certificaat en de certificaatketen naar IoT Hub. Met behulp van het vooraf geregistreerde X.509 CA-certificaat valideert IoT Hub dat de geüploade certificaatketen intern consistent is en dat de keten afkomstig is van de geldige eigenaar van het X.509-CA-certificaat. Net als bij het X.509 CA-registratieproces maakt IoT Hub gebruik van een proof-of-possession-challenge-responseproces om te controleren of de keten, en daarom het apparaatcertificaat, deel uitmaakt van het apparaat dat het uploadt. Een geslaagd antwoord activeert IoT Hub om het apparaat als authentiek te accepteren en deze verbinding te verlenen.

In ons voorbeeld zou elke Smart-X-Widget het unieke apparaatcertificaat uploaden samen met Factory-Y- en Technician-Z X.509 CA-certificaten en vervolgens reageren op de proof-of-possession-uitdaging van IoT Hub.

De basis van vertrouwen is in het beveiligen van persoonlijke sleutels, inclusief persoonlijke apparaatsleutels. Daarom kunnen we niet genoeg benadrukken hoe belangrijk beveiligde siliciumchips zijn in de vorm van HSM (Hardware Secure Modules) voor het beveiligen van persoonlijke sleutels van apparaten en de algehele best practice om nooit persoonlijke sleutels te delen, zoals de ene fabriek die een andere met de persoonlijke sleutel vertrouwt.

Volgende stappen

Gebruik Device Provisioning Service om meerdere X.509-apparaten in te richten met behulp van inschrijvingsgroepen.

Zie X.509-certificaten voor meer informatie over de velden waaruit een X.509-certificaat bestaat.

Als u een basis-CA-certificaat of een onderliggende CA-certificaat hebt en u het wilt uploaden naar uw IoT-hub, moet u controleren of u eigenaar bent van dat certificaat. Zie Zelfstudie: Certificaten maken en uploaden voor testen voor meer informatie.