Informatie over Azure Key Vault-certificaten

Azure Key Vault-certificaatondersteuning biedt beheer van uw X.509-certificaten en het volgende gedrag:

Hiermee kan een certificaateigenaar een certificaat maken via een proces voor het maken van een sleutelkluis of via het importeren van een bestaand certificaat. Geïmporteerde certificaten bevatten zowel zelfondertekende certificaten als certificaten die worden gegenereerd door een certificeringsinstantie (CA).

Hiermee kan de eigenaar van een Key Vault-certificaat beveiligde opslag en beheer van X.509-certificaten implementeren zonder interactie met persoonlijke-sleutelmateriaal.

Hiermee kan een certificaateigenaar een beleid maken waarmee Key Vault de levenscyclus van een certificaat kan beheren.

Hiermee kan een certificaateigenaar contactgegevens opgeven voor meldingen over de levenscyclus-gebeurtenissen van de vervaldatum en verlenging.

Ondersteunt automatische verlenging met geselecteerde verleners: Key Vault-partner X.509-certificaatproviders en CA's.

Notitie

Niet-partnerproviders en -autoriteiten zijn ook toegestaan, maar bieden geen ondersteuning voor automatische verlenging.

Zie Methoden voor het maken van certificaten voor meer informatie over het maken van certificaten.

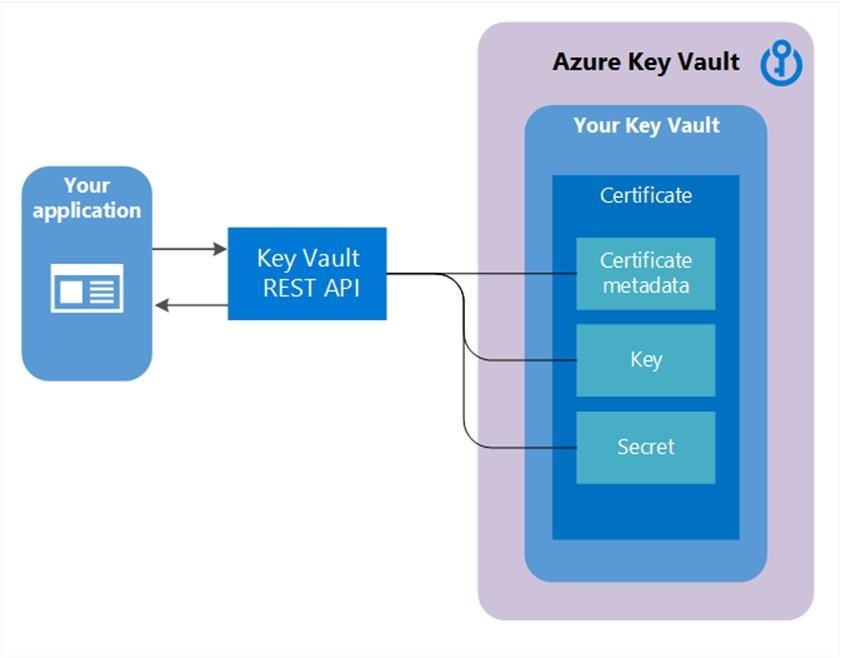

Samenstelling van een certificaat

Wanneer er een Key Vault-certificaat wordt gemaakt, worden er ook een adresseerbare sleutel en een geheim gemaakt met dezelfde naam. Met de Key Vault-sleutel kunnen sleutelbewerkingen worden uitgevoerd en met het Key Vault-geheim kan de certificaatwaarde als geheim worden opgehaald. Een Key Vault-certificaat bevat ook openbare X.509-certificaatmetagegevens.

De id en versie van certificaten zijn vergelijkbaar met die van sleutels en geheimen. Er is een specifieke versie beschikbaar van een adresseerbare sleutel en een geheim die met de Key Vault-certificaatversie zijn gemaakt in het Key Vault-certificaatantwoord.

Exporteerbare of niet-exporteerbare sleutel

Wanneer een Key Vault-certificaat wordt gemaakt, kan het worden opgehaald uit het adresseerbare geheim met de privésleutel in een PFX- of PEM-indeling. Het beleid dat wordt gebruikt om het certificaat te maken, moet aangeven dat de sleutel kan worden geëxporteerd. Als het beleid aangeeft dat de sleutel niet kan worden geëxporteerd, maakt de persoonlijke sleutel geen deel uit van de waarde wanneer deze als geheim wordt opgehaald.

De adresseerbare sleutel wordt relevanter met niet-exporteerbare Key Vault-certificaten. De adresseerbare bewerkingen van de Key Vault-sleutel worden toegewezen vanuit het keyusage veld van het Key Vault-certificaatbeleid dat wordt gebruikt om het Key Vault-certificaat te maken.

Zie Over sleutels: Sleuteltypen en beveiligingsmethoden voor de volledige lijst met ondersteunde sleuteltypen. Exportbare sleutels zijn alleen toegestaan met RSA en EC. HSM-sleutels kunnen niet worden geëxporteerd.

Certificaatkenmerken en -tags

Naast certificaatmetagegevens, een adresseerbare sleutel en een adresseerbaar geheim bevat een Key Vault-certificaat kenmerken en tags.

Kenmerken

De certificaatkenmerken worden gespiegeld met kenmerken van de adresseerbare sleutel en het geheim die worden gemaakt wanneer het Key Vault-certificaat wordt gemaakt.

Een Key Vault-certificaat heeft het volgende kenmerk:

enabled: Dit Booleaanse kenmerk is optioneel. Standaard istrue. Deze kan worden opgegeven om aan te geven of de certificaatgegevens als geheim kunnen worden opgehaald of als sleutel kunnen worden gebruikt.Dit kenmerk wordt ook gebruikt met

nbfenexpwanneer een bewerking plaatsvindt tussennbfenexp, maar alleen alsenableddeze is ingesteld optrue. Bewerkingen buiten hetnbfvensterexpworden automatisch niet toegestaan.

Een antwoord bevat deze aanvullende alleen-lezen kenmerken:

created:IntDategeeft aan wanneer deze versie van het certificaat is gemaakt.updated:IntDategeeft aan wanneer deze versie van het certificaat is bijgewerkt.exp:IntDatebevat de waarde van de vervaldatum van het X.509-certificaat.nbf:IntDatebevat de waarde van de datum 'niet vóór' van het X.509-certificaat.

Notitie

Als een Key Vault-certificaat verloopt, kan het nog steeds worden opgehaald, maar het certificaat kan onbruikbaar worden in scenario's zoals TLS-beveiliging waarbij het verlopen van het certificaat wordt gevalideerd.

Tags

Tags voor certificaten zijn een door de client opgegeven woordenlijst van sleutel-/waardeparen, net als tags in sleutels en geheimen.

Notitie

Een aanroeper kan tags lezen als ze de lijst hebben of toestemming krijgen voor dat objecttype (sleutels, geheimen of certificaten).

Certificaatbeleid

Een certificaatbeleid bevat informatie over het maken en beheren van de levenscyclus van een Key Vault-certificaat. Wanneer een certificaat met een persoonlijke sleutel wordt geïmporteerd in de sleutelkluis, maakt de Key Vault-service een standaardbeleid door het X.509-certificaat te lezen.

Wanneer een volledig nieuw Key Vault-certificaat wordt gemaakt, moet er een beleid worden aangeleverd. Het beleid geeft aan hoe u deze Key Vault-certificaatversie of de volgende Key Vault-certificaatversie maakt. Nadat een beleid is ingesteld, is dit niet vereist bij opeenvolgende bewerkingen voor het maken van toekomstige versies. Er is slechts één beleidsexemplaar voor alle versies van een Key Vault-certificaat.

Op hoog niveau bevat een certificaatbeleid de volgende informatie:

X.509-certificaateigenschappen, waaronder onderwerpnaam, alternatieve onderwerpnamen en andere eigenschappen die worden gebruikt om een X.509-certificaataanvraag te maken.

Sleuteleigenschappen, waaronder sleuteltype, sleutellengte, exporteerbaar en

ReuseKeyOnRenewalvelden. In deze velden wordt Key Vault geïnstrueerd over het genereren van een sleutel.Ondersteunde sleuteltypen zijn RSA, RSA-HSM, EC, EC-HSM en oct.

Geheime eigenschappen, zoals het inhoudstype van een adresseerbaar geheim om de geheime waarde te genereren, voor het ophalen van een certificaat als geheim.

Levensduuracties voor het Key Vault-certificaat. Elke levensduuractie bevat:

- Trigger: Opgegeven als dagen vóór het verloop- of levensduurperiodepercentage.

- Actie:

emailContactsofautoRenew.

Validatietype certificaten: organisatie gevalideerd (OV-SSL) en uitgebreide validatie (EV-SSL) voor DigiCert- en GlobalSign-verleners.

Parameters over de certificaatverlener die moet worden gebruikt voor het uitgeven van X.509-certificaten.

Kenmerken die zijn gekoppeld aan het beleid.

Zie Set-AzKeyVaultCertificatePolicy voor meer informatie.

X.509-gebruik toewijzen aan sleutelbewerkingen

De volgende tabel vertegenwoordigt de toewijzing van X.509-sleutelgebruiksbeleidsregels voor effectieve sleutelbewerkingen van een sleutel die wordt gemaakt als onderdeel van het maken van key Vault-certificaten.

| X.509-sleutelgebruiksvlagmen | Key Vault-sleutelbewerkingen | Standaardgedrag |

|---|---|---|

DataEncipherment |

encrypt, decrypt |

Niet van toepassing |

DecipherOnly |

decrypt |

Niet van toepassing |

DigitalSignature |

sign, verify |

Key Vault-standaardinstelling zonder een gebruiksspecificatie op de aanmaaktijd van het certificaat |

EncipherOnly |

encrypt |

Niet van toepassing |

KeyCertSign |

sign, verify |

Niet van toepassing |

KeyEncipherment |

wrapKey, unwrapKey |

Key Vault-standaardinstelling zonder een gebruiksspecificatie op de aanmaaktijd van het certificaat |

NonRepudiation |

sign, verify |

Niet van toepassing |

crlsign |

sign, verify |

Niet van toepassing |

Certificaatverlener

Een Key Vault-certificaatobject bevat een configuratie die wordt gebruikt om te communiceren met een geselecteerde certificaatverlenerprovider om X.509-certificaten te bestellen.

Key Vault werkt samen met de volgende certificaatverleners voor TLS/SSL-certificaten.

| Providernaam | Locaties |

|---|---|

| DigiCert | Ondersteund in alle Key Vault-servicelocaties in de openbare cloud en Azure Government |

| GlobalSign | Ondersteund in alle Key Vault-servicelocaties in de openbare cloud en Azure Government |

Voordat een certificaatverlener kan worden gemaakt in een sleutelkluis, moet een beheerder de volgende vereiste stappen uitvoeren:

Onboarding van de organisatie met ten minste één CA-provider.

Maak aanvragerreferenties voor Key Vault om TLS/SSL-certificaten in te schrijven (en te vernieuwen). Deze stap biedt de configuratie voor het maken van een verlenerobject van de provider in de sleutelkluis.

Zie het Key Vault-teamblog voor meer informatie over het maken van verlenerobjecten vanuit de certificaatportal.

Met Key Vault kunt u meerdere verlenerobjecten maken met verschillende configuraties van de verlenerprovider. Nadat een verlenerobject is gemaakt, kan naar de naam worden verwezen in een of meer certificaatbeleidsregels. Als u naar het verlenerobject verwijst, wordt Key Vault geïnstrueerd om de configuratie te gebruiken zoals opgegeven in het verlenerobject wanneer het het X.509-certificaat van de CA-provider aanvraagt tijdens het maken en vernieuwen van het certificaat.

Verlenerobjecten worden gemaakt in de kluis. Ze kunnen alleen worden gebruikt met Key Vault-certificaten in dezelfde kluis.

Notitie

Openbaar vertrouwde certificaten worden verzonden naar CA's en CT-logboeken (Certificate Transparency) buiten de Azure-grens tijdens de inschrijving. Ze vallen onder het AVG-beleid van deze entiteiten.

Certificaatcontactpersonen

Certificaatcontactpersonen bevatten contactgegevens voor het verzenden van meldingen die worden geactiveerd door levensduurgebeurtenissen van certificaten. Alle certificaten in de sleutelkluis delen de contactgegevens.

Alle opgegeven contactpersonen krijgen een melding bij een gebeurtenis met betrekking tot een certificaat in de sleutelkluis. Zie Uw Azure Key Vault-certificaten vernieuwen voor informatie over het instellen van een certificaatcontactpersoon.

Toegangsbeheer voor certificaten

Key Vault beheert toegangsbeheer voor certificaten. De sleutelkluis met deze certificaten biedt toegangsbeheer. Het toegangsbeheerbeleid voor certificaten verschilt van het toegangsbeheerbeleid voor sleutels en geheimen in dezelfde sleutelkluis.

Gebruikers kunnen een of meer kluizen maken om certificaten te bewaren, om scenario-geschikte segmentatie en beheer van certificaten te onderhouden. Zie Toegangsbeheer voor certificaten voor meer informatie.

Use cases voor certificaten

Communicatie en verificatie beveiligen

TLS-certificaten kunnen communicatie via internet versleutelen en de identiteit van websites tot stand brengen. Deze versleuteling maakt het toegangspunt en de communicatiemodus veiliger. Daarnaast kan een gekoppeld certificaat dat is ondertekend door een openbare CERTIFICERINGsinstantie, controleren of de entiteiten met de certificaten legitiem zijn.

Hier volgen enkele gebruiksvoorbeelden van het gebruik van certificaten voor het beveiligen van communicatie en het inschakelen van verificatie:

- Intranet-/internetwebsites: beveilig de toegang tot uw intranetsite en zorg voor versleutelde gegevensoverdracht via internet via TLS-certificaten.

- IoT- en netwerkapparaten: uw apparaten beveiligen en beveiligen met behulp van certificaten voor verificatie en communicatie.

- Cloud/multicloud: cloudtoepassingen on-premises, cross-cloud of in de tenant van uw cloudprovider beveiligen.