Een lab maken met een gedeelde resource in Azure Lab Services

Belangrijk

Azure Lab Services wordt op 28 juni 2027 buiten gebruik gesteld. Zie de handleiding voor buitengebruikstelling voor meer informatie.

Notitie

Dit artikel verwijst naar functies die beschikbaar zijn in labplannen, waardoor labaccounts zijn vervangen.

Notitie

Als u labaccounts gebruikt, raadpleegt u Hoe u een lab maakt met een gedeelde resource in Azure Lab Services wanneer u labaccounts gebruikt.

Wanneer u een lab maakt, zijn er mogelijk enkele resources die moeten worden gedeeld tussen alle leerlingen/studenten in een lab. U hebt bijvoorbeeld een licentieserver of SQL Server voor een databaseklasse. In dit artikel worden de stappen besproken voor het inschakelen van de gedeelde resource voor een lab. We bespreken ook hoe u de toegang tot de gedeelde resource kunt beperken.

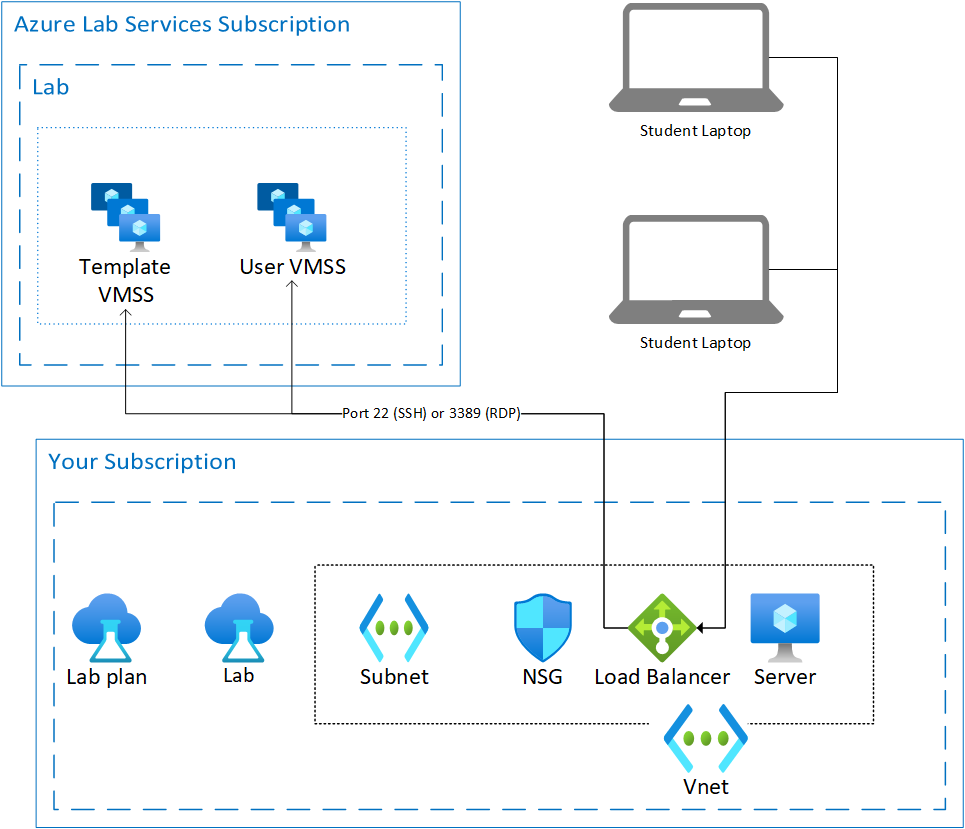

Architectuur

Zoals wordt weergegeven in het onderstaande diagram, hebben we een labplan met een lab. Het labplan heeft geavanceerde netwerken ingeschakeld. In ons voorbeeld is het virtuele netwerk voor het lab hetzelfde netwerk van de gedeelde resource. Optioneel kan routering worden gebruikt om lab-VM's te verbinden met gedeelde resources in andere subnetten. De lab-VM's kunnen verbinding maken met behulp van het privé-IP-adres van de gedeelde server. Het virtuele netwerk bevindt zich ook in dezelfde regio als het labplan en lab.

Gedeelde resource instellen

Het virtuele netwerk voor de gedeelde resource moet worden gemaakt voordat het labplan of lab wordt gemaakt. Zie Een virtueel netwerk maken en een subnet maken voor meer informatie over het maken van een virtueel netwerk en subnetten. Het plannen van virtuele netwerkbereiken is een belangrijke stap bij het ontwerpen van uw netwerk. Zie het artikel virtuele netwerken plannen voor meer informatie over het plannen van uw netwerk.

De gedeelde resource kan software zijn die wordt uitgevoerd op een virtuele machine of een door Azure geleverde service. De gedeelde resource moet beschikbaar zijn via een privé-IP-adres. Door de gedeelde resource alleen beschikbaar te maken via privé-IP, beperkt u de toegang tot die gedeelde resource.

In het diagram ziet u ook een netwerkbeveiligingsgroep (NSG) die kan worden gebruikt om het verkeer dat afkomstig is van de virtuele machine van de student te beperken. U kunt bijvoorbeeld een beveiligingsregel schrijven waarmee verkeer van de IP-adressen van de student-VM slechts toegang heeft tot één gedeelde resource en niets anders. Zie Netwerkbeveiligingsgroep beheren voor meer informatie over het instellen van beveiligingsregels.

Als uw gedeelde resource een virtuele Azure-machine is waarop de benodigde software wordt uitgevoerd, moet u mogelijk de standaardfirewallregels voor de virtuele machine wijzigen.

Labplan

Als u een gedeelde resource wilt gebruiken, moet het labplan zijn ingesteld voor het gebruik van geavanceerde netwerken. Zie Verbinding maken met uw virtuele netwerk in Azure Lab Services voor meer informatie. In dit geval injecteert Lab Services vm-netwerkresources in het virtuele netwerk dat de gedeelde resource bevat.

Waarschuwing

Geavanceerde netwerken moeten zijn ingeschakeld tijdens het maken van labplannen. Het kan later niet meer worden toegevoegd.

Wanneer uw labplan is ingesteld op het gebruik van geavanceerde netwerken, moeten de sjabloon-VM's en student-VM's nu toegang hebben tot de gedeelde resource. Mogelijk moet u de netwerkbeveiligingsgroep van het virtuele netwerk, de door de gebruiker gedefinieerde routes of firewallregels van het virtuele netwerk bijwerken.

Tips

Een van de meest voorkomende gedeelde resources is een licentieserver. De volgende lijst bevat enkele tips om een server te configureren.

Geavanceerde netwerken moeten zijn ingeschakeld wanneer het labplan wordt gemaakt.

De licentieserver moet zich in dezelfde regio bevinden als het labplan en het virtuele netwerk.

Virtuele machines hebben standaard een dynamisch privé-IP-adres. Voordat u software instelt, stelt u het privé-IP-adres in op statisch.

Toegang tot de licentieserver beheren is sleutel. Wanneer de VIRTUELE machine is ingesteld, is er nog steeds toegang nodig voor onderhoud, probleemoplossing en bijwerken. Hier volgen enkele manieren om de toegang te beheren:

Volgende stappen

Maak als beheerder een labplan met geavanceerde netwerken.