Verkeersanalyse beheren met Behulp van Azure Policy

Met Azure Policy kunt u organisatiestandaarden afdwingen en naleving op schaal beoordelen. Veelvoorkomende use-cases voor Azure Policy zijn onder andere het implementeren van governance voor consistentie van resources, naleving van de regelgeving, beveiliging, kosten en beheer. Zie Wat is Azure Policy? en quickstart voor meer informatie over Azure Policy: Een beleidstoewijzing maken om niet-compatibele resources te identificeren.

In dit artikel leert u hoe u drie ingebouwde beleidsregels gebruikt die beschikbaar zijn voor Traffic Analytics van Azure Network Watcher om uw installatie te beheren.

Stroomlogboeken controleren met behulp van ingebouwd beleid

In de Network Watcher-stroomlogboeken moet beleid voor traffic analytics zijn ingeschakeld om alle bestaande stroomlogboeken te controleren door Azure Resource Manager-objecten van het type Microsoft.Network/networkWatchers/flowLogs te controleren en te controleren of traffic analytics is ingeschakeld via de networkWatcherFlowAnalyticsConfiguration.enabled eigenschap van de stroomlogboekresource. Dit beleid markeert vervolgens de stroomlogboekresource waarvoor de eigenschap is ingesteld op false.

Ga als volgt te werk om uw stroomlogboeken te controleren met behulp van het ingebouwde beleid:

Meld u aan bij het Azure-portaal.

Voer in het zoekvak boven aan de portal beleid in. Selecteer Beleid in de zoekresultaten.

Selecteer Toewijzingen en selecteer vervolgens beleid toewijzen.

Selecteer het beletselteken ... naast Bereik om uw Azure-abonnement te kiezen met de stroomlogboeken die u wilt controleren door het beleid. U kunt ook de resourcegroep kiezen die de stroomlogboeken bevat. Nadat u de selecties hebt gemaakt, selecteert u de knop Selecteren .

Selecteer het beletselteken ... naast beleidsdefinitie om het ingebouwde beleid te kiezen dat u wilt toewijzen. Voer traffic analytics in het zoekvak in en selecteer ingebouwd filter. Selecteer in de zoekresultaten de stroomlogboeken van Network Watcher waarvoor traffic analytics moet zijn ingeschakeld en selecteer vervolgens Toevoegen.

Voer een naam in de naam van de toewijzing en uw naam in Toegewezen door. Voor dit beleid zijn geen parameters vereist.

Selecteer Controleren en maken en vervolgens Maken.

Notitie

Voor dit beleid zijn geen parameters vereist. Het bevat ook geen roldefinities, dus u hoeft geen roltoewijzingen te maken voor de beheerde identiteit op het tabblad Herstel .

Selecteer Naleving. Zoek de naam van uw opdracht en selecteer deze.

Resourcecompatibiliteit bevat alle niet-compatibele stroomlogboeken.

Traffic Analytics implementeren en configureren met behulp van deployIfNotExists-beleid

Er zijn twee deployIfNotExists-beleidsregels beschikbaar om NSG-stroomlogboeken te configureren:

Netwerkbeveiligingsgroepen configureren voor het gebruik van specifieke werkruimte- en opslagaccount- en stroomlogboekretentiebeleid voor verkeersanalyses: dit beleid markeert de netwerkbeveiligingsgroep waarvoor geen verkeersanalyse is ingeschakeld. Voor een netwerkbeveiligingsgroep met vlag bestaat de bijbehorende resource voor NSG-stroomlogboeken niet of bestaat de resource NSG-stroomlogboeken, maar er is geen verkeersanalyse ingeschakeld. U kunt een hersteltaak maken als u wilt dat het beleid van invloed is op bestaande resources.

Herstel kan worden toegewezen tijdens het toewijzen van beleid of nadat het beleid is toegewezen en geëvalueerd. Herstel maakt verkeersanalyse mogelijk voor alle gemarkeerde resources met de opgegeven parameters. Als voor een netwerkbeveiligingsgroep al stroomlogboeken zijn ingeschakeld in een bepaalde opslag-id, maar er geen verkeersanalyse is ingeschakeld, schakelt herstel verkeeranalyses in op deze netwerkbeveiligingsgroep met de opgegeven parameters. Als de opslag-id in de parameters verschilt van de id die is ingeschakeld voor stroomlogboeken, wordt de laatste overschreven met de opgegeven opslag-id in de hersteltaak. Als u niet wilt overschrijven, gebruikt u Netwerkbeveiligingsgroepen configureren om beleid voor verkeersanalyse in te schakelen.

Netwerkbeveiligingsgroepen configureren om traffic analytics in te schakelen: dit beleid is vergelijkbaar met het vorige beleid, behalve dat tijdens het herstel de instellingen voor stroomlogboeken niet worden overschreven voor de gemarkeerde netwerkbeveiligingsgroepen waarvoor stroomlogboeken zijn ingeschakeld, maar verkeersanalyse is uitgeschakeld met de parameter die is opgegeven in de beleidstoewijzing.

Notitie

Network Watcher is een regionale service, zodat de twee deployIfNotExists-beleidsregels van toepassing zijn op netwerkbeveiligingsgroepen die in een bepaalde regio bestaan. Maak voor netwerkbeveiligingsgroepen in een andere regio een andere beleidstoewijzing in die regio.

Voer de volgende stappen uit om een van de twee beleidsregels deployIfNotExists toe te wijzen:

Meld u aan bij het Azure-portaal.

Voer in het zoekvak boven aan de portal beleid in. Selecteer Beleid in de zoekresultaten.

Selecteer Toewijzingen en selecteer vervolgens beleid toewijzen.

Selecteer het beletselteken ... naast Bereik om uw Azure-abonnement te kiezen met de stroomlogboeken die u wilt controleren door het beleid. U kunt ook de resourcegroep kiezen die de stroomlogboeken bevat. Nadat u uw selecties hebt geselecteerd, kiest u de knop Selecteren .

Selecteer het beletselteken ... naast beleidsdefinitie om het ingebouwde beleid te kiezen dat u wilt toewijzen. Voer traffic analytics in het zoekvak in en selecteer het ingebouwde filter. Selecteer in de zoekresultaten netwerkbeveiligingsgroepen configureren om specifieke werkruimte, opslagaccount- en stroomlogboekretentiebeleid te gebruiken voor verkeersanalyse en selecteer vervolgens Toevoegen.

Voer een naam in de naam van de toewijzing en uw naam in Toegewezen door.

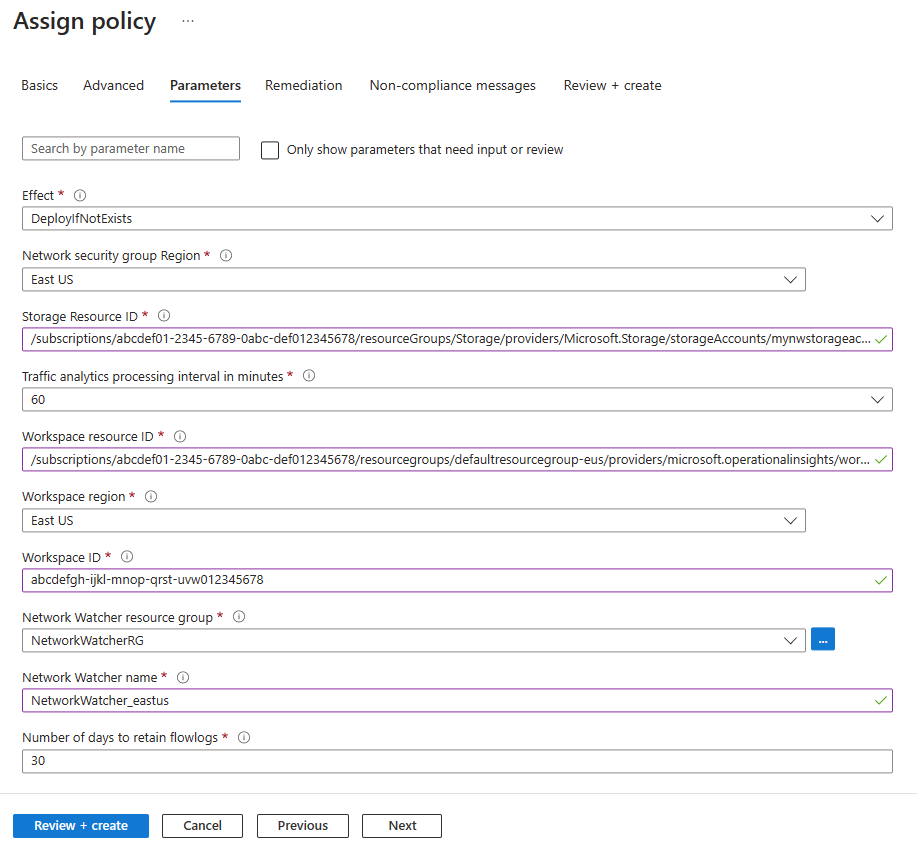

Selecteer de knop Volgende twee keer of selecteer het tabblad Parameters . Voer vervolgens de volgende waarden in of selecteer deze:

Instelling Weergegeven als Effect Selecteer DeployIfNotExists. Regio netwerkbeveiligingsgroep Selecteer de regio van uw netwerkbeveiligingsgroep die u wilt gebruiken met het beleid. Opslagresource-id Voer de volledige resource-id van het opslagaccount in. Het opslagaccount moet zich in dezelfde regio bevinden als de netwerkbeveiligingsgroep. De indeling van de opslagresource-id is: /subscriptions/<SubscriptionID>/resourceGroups/<ResourceGroupName>/providers/Microsoft.Storage/storageAccounts/<StorageAccountName>.Verwerkingsinterval voor traffic analytics in minuten Selecteer de frequentie waarmee verwerkte logboeken naar de werkruimte worden gepusht. Momenteel beschikbare waarden zijn 10 en 60 minuten. De standaardwaarde is 60 minuten. Resource-id van werkruimte Voer de volledige resource-id in van de werkruimte waarin traffic analytics moet worden ingeschakeld. De indeling van de resource-id van de werkruimte is: /subscriptions/<SubscriptionID>/resourcegroups/<ResourceGroupName>/providers/microsoft.operationalinsights/workspaces/<WorkspaceName>.Werkruimteregio Selecteer de regio van uw Traffic Analytics-werkruimte. Werkruimte-id Voer de werkruimte-id van uw Traffic Analytics-werkruimte in. Network Watcher-resourcegroep Selecteer de resourcegroep van uw Network Watcher. Network Watcher-naam Voer de naam van uw Network Watcher in. Aantal dagen voor het bewaren van stroomlogboeken Voer het aantal dagen in waarvoor u stroomlogboekgegevens in het opslagaccount wilt bewaren. Als u gegevens voor altijd wilt bewaren, voert u 0 in. Notitie

De regio van de werkruimte traffic analytics hoeft niet hetzelfde te zijn als de regio van de doelnetwerkbeveiligingsgroep.

Selecteer het tabblad Volgende of Herstel . Voer de volgende waarden in of selecteer deze:

Instelling Weergegeven als Hersteltaak maken Schakel het selectievakje in als u wilt dat het beleid van invloed is op bestaande resources. Een beheerde identiteit maken Schakel het selectievakje in. Type beheerde identiteit Selecteer het type beheerde identiteit dat u wilt gebruiken. Door het systeem toegewezen identiteitslocatie Selecteer de regio van uw door het systeem toegewezen identiteit. Bereik Selecteer het bereik van de door de gebruiker toegewezen identiteit. Bestaande door de gebruiker toegewezen identiteiten Selecteer uw door de gebruiker toegewezen identiteit. Notitie

U hebt de machtiging Inzender of Eigenaar nodig om dit beleid te kunnen gebruiken.

Selecteer Controleren en maken en vervolgens Maken.

Selecteer Naleving. Zoek de naam van uw opdracht en selecteer deze.

Selecteer Resourcecompatibiliteit om een lijst met alle niet-compatibele stroomlogboeken op te halen.

Probleemoplossing

Hersteltaak mislukt met PolicyAuthorizationFailed foutcode: voorbeeldfoutvoorbeeld De resource-id van de beleidstoewijzing /subscriptions/abcdef01-2345-6789-0abc-def012345678/resourceGroups/DummyRG/providers/Microsoft.Authorization/policyAssignments/b67334e8770a4afc92e7a929/ beschikt niet over de benodigde machtigingen om implementatie te maken.

In dit scenario moet de beheerde identiteit handmatig toegang krijgen. Ga naar het juiste abonnement/de juiste resourcegroep (met de resources die zijn opgegeven in de beleidsparameters) en verdeel inzender toegang tot de beheerde identiteit die door het beleid is gemaakt.

Gerelateerde inhoud

- Meer informatie over ingebouwde NSG-stroomlogboeken.

- Meer informatie over verkeersanalyses.

- Zie NSG-stroomlogboeken configureren met behulp van een Azure Resource Manager-sjabloon (ARM) voor het implementeren van stroomlogboeken en verkeersanalyses.