Een netwerk instellen voor Azure Monitor voor SAP-oplossingen

In deze handleiding leert u hoe u een virtueel Azure-netwerk configureert, zodat u Azure Monitor voor SAP-oplossingen kunt implementeren. U leert het volgende:

- Maak een nieuw subnet voor gebruik met Azure Functions.

- Stel uitgaande internettoegang in voor de SAP-omgeving die u wilt bewaken.

Een nieuw subnet maken

Azure Functions is de engine voor gegevensverzameling voor Azure Monitor voor SAP-oplossingen. U moet een nieuw subnet maken om Azure Functions te hosten.

Maak een nieuw subnet met een IPv4/25-blok of groter omdat u ten minste 100 IP-adressen nodig hebt voor het bewaken van resources. Nadat u een subnet hebt gemaakt, controleert u de volgende stappen om de connectiviteit tussen het subnet van Azure Monitor voor SAP-oplossingen en uw SAP-omgevingssubnet te garanderen:

- Als beide subnetten zich in verschillende virtuele netwerken bevinden, voert u een peering van een virtueel netwerk tussen de virtuele netwerken uit.

- Als de subnetten zijn gekoppeld aan door de gebruiker gedefinieerde routes, moet u ervoor zorgen dat de routes zo zijn geconfigureerd dat verkeer tussen de subnetten is toegestaan.

- Als de subnetten van de SAP-omgeving regels voor netwerkbeveiligingsgroepen (NSG) hebben, moet u ervoor zorgen dat de regels zo zijn geconfigureerd dat binnenkomend verkeer vanuit het subnet van Azure Monitor voor SAP-oplossingen is toegestaan.

- Als u een firewall in uw SAP-omgeving hebt, moet u ervoor zorgen dat de firewall is geconfigureerd om binnenkomend verkeer van het subnet van Azure Monitor voor SAP-oplossingen toe te staan.

Zie voor meer informatie hoe u uw app integreert met een virtueel Azure-netwerk.

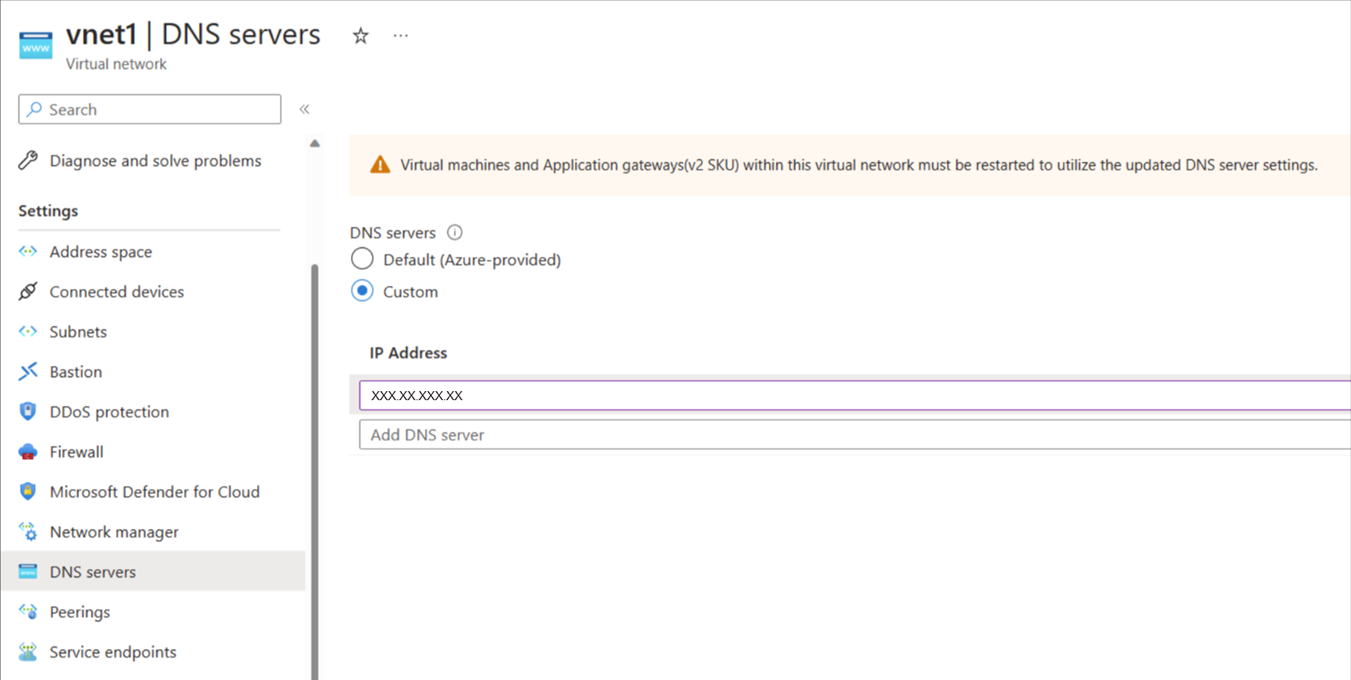

Aangepaste DNS gebruiken voor uw virtuele netwerk

Deze sectie is alleen van toepassing als u aangepaste DNS gebruikt voor uw virtuele netwerk. Voeg het IP-adres 168.63.129.16 toe, dat verwijst naar Azure DNS-server. Met deze rangschikking worden het opslagaccount en andere resource-URL's opgelost die vereist zijn voor de juiste werking van Azure Monitor voor SAP-oplossingen.

Uitgaande internettoegang configureren

In veel gevallen kunt u ervoor kiezen om uitgaande internettoegang tot uw SAP-netwerkomgeving te beperken of te blokkeren. Voor Azure Monitor voor SAP-oplossingen is echter netwerkconnectiviteit vereist tussen het subnet dat u hebt geconfigureerd en de systemen die u wilt bewaken. Voordat u een Resource van Azure Monitor voor SAP-oplossingen implementeert, moet u uitgaande internettoegang configureren of mislukt de implementatie.

Er zijn meerdere methoden om beperkte of geblokkeerde uitgaande internettoegang aan te pakken. Kies de methode die het beste werkt voor uw use-case:

- De functie Alles routeren in Azure Functions gebruiken

- Servicetags gebruiken met een NSG in uw virtuele netwerk

Route alles gebruiken

Route All is een standaardfunctie voor integratie van virtuele netwerken in Azure Functions, die wordt geïmplementeerd als onderdeel van Azure Monitor voor SAP-oplossingen. Als u deze instelling inschakelt of uitschakelt, is dit alleen van invloed op het verkeer van Azure Functions. Deze instelling heeft geen invloed op ander binnenkomend of uitgaand verkeer binnen uw virtuele netwerk.

U kunt de instelling Alle route configureren wanneer u een Resource voor SAP-oplossingen voor Azure Monitor maakt via Azure Portal. Als uw SAP-omgeving geen uitgaande internettoegang toestaat, schakelt u Route All uit. Als uw SAP-omgeving uitgaande internettoegang toestaat, moet u de standaardinstelling behouden om Route all in te schakelen.

U kunt deze optie alleen gebruiken voordat u een Resource van Azure Monitor voor SAP-oplossingen implementeert. Het is niet mogelijk om de instelling Alle routering te wijzigen nadat u de Resource azure Monitor voor SAP-oplossingen hebt gemaakt.

Binnenkomend verkeer toestaan

Als u NSG- of door de gebruiker gedefinieerde routeregels hebt die binnenkomend verkeer naar uw SAP-omgeving blokkeren, moet u de regels wijzigen om inkomend verkeer toe te staan. Afhankelijk van de typen providers die u wilt toevoegen, moet u ook enkele poorten deblokkeren, zoals wordt weergegeven in de volgende tabel.

| Type provider | Poortnummer |

|---|---|

| Prometheus-besturingssysteem | 9100 |

| Prometheus HA-cluster op RHEL | 44322 |

| Prometheus HA-cluster op SUSE | 9100 |

| SQL Server | 1433 (kan verschillen als u de standaardpoort niet gebruikt) |

| DB2-server | 25000 (kan verschillen als u de standaardpoort niet gebruikt) |

| SAP HANA DB | 3<exemplaarnummer>13, 3<exemplaarnummer>15 |

| SAP NetWeaver | 5<exemplaarnummer>13, 5<exemplaarnummer>15 |

Servicetags gebruiken

Als u NSG's gebruikt, kunt u Azure Monitor voor SAP-oplossingen gerelateerde servicetags voor virtuele netwerken maken om de juiste verkeersstroom voor uw implementatie toe te staan. Een servicetag vertegenwoordigt een groep IP-adresvoorvoegsels van een specifieke Azure-service.

U kunt deze optie gebruiken nadat u een Resource van Azure Monitor voor SAP-oplossingen hebt geïmplementeerd.

Zoek het subnet dat is gekoppeld aan uw beheerde resourcegroep van Azure Monitor voor SAP-oplossingen:

- Meld u aan bij het Azure-portaal.

- Zoek of selecteer de service Azure Monitor voor SAP-oplossingen.

- Selecteer op de overzichtspagina voor Azure Monitor voor SAP-oplossingen uw Resource van Azure Monitor voor SAP-oplossingen.

- Selecteer op de pagina van de beheerde resourcegroep de Azure Functions-app.

- Selecteer op de pagina van de app het tabblad Netwerken . Selecteer vervolgens VNET-integratie.

- Controleer en noteer de details van het subnet. U hebt het IP-adres van het subnet nodig om regels te maken in de volgende stap.

Selecteer de naam van het subnet om de bijbehorende NSG te zoeken. Noteer de informatie van de NSG.

Stel nieuwe NSG-regels in voor uitgaand netwerkverkeer:

- Ga naar de NSG-resource in Azure Portal.

- Selecteer in het menu van de NSG onder Instellingen de optie Uitgaande beveiligingsregels.

- Selecteer Toevoegen om de volgende nieuwe regels toe te voegen:

Prioriteit Name Poort Protocol Bron Doel Actie 450 allow_monitor 443 TCP Azure Functions-subnet Azure Monitor Toestaan 501 allow_keyVault 443 TCP Azure Functions-subnet Azure Key Vault Toestaan 550 allow_storage 443 TCP Azure Functions-subnet Storage Toestaan 600 allow_azure_controlplane 443 Alle Azure Functions-subnet Azure Resource Manager Toestaan 650 allow_ams_to_source_system Alle Alle Azure Functions-subnet Virtueel netwerk of door komma's gescheiden IP-adressen van het bronsysteem Toestaan 660 deny_internet Alle Alle Alle Internet Weigeren

Het IP-adres van het subnet van de Azure Monitor voor SAP-oplossing verwijst naar het IP-adres van het subnet dat is gekoppeld aan uw Azure Monitor voor SAP-oplossingsresource. Als u het subnet wilt vinden, gaat u naar de resource voor Azure Monitor voor SAP-oplossingen in Azure Portal. Controleer op de pagina Overzicht de waarde van het vNet/subnet .

Voor de regels die u maakt, moet allow_vnet een lagere prioriteit hebben dan deny_internet. Alle andere regels moeten ook een lagere prioriteit hebben dan allow_vnet. De resterende volgorde van deze andere regels is uitwisselbaar.

Volgende stappen

Feedback

Binnenkort: Gedurende 2024 worden GitHub Issues uitgefaseerd als het feedbackmechanisme voor inhoud. Dit wordt vervangen door een nieuw feedbacksysteem. Ga voor meer informatie naar: https://aka.ms/ContentUserFeedback.

Feedback verzenden en bekijken voor