Opsporing van bedreigingen in Microsoft Sentinel

Als beveiligingsanalisten en onderzoekers wilt u proactief zijn over het zoeken naar beveiligingsrisico's, maar uw verschillende systemen en beveiligingsapparaten genereren bergen gegevens die moeilijk kunnen worden geparseerd en gefilterd op zinvolle gebeurtenissen. Microsoft Sentinel heeft krachtige opsporings- en queryhulpprogramma's voor het opsporen van beveiligingsrisico's in de gegevensbronnen van uw organisatie. Om beveiligingsanalisten proactief te helpen zoeken naar nieuwe afwijkingen die niet worden gedetecteerd door uw beveiligingsapps of zelfs door uw geplande analyseregels, helpen opsporingsquery's u bij het stellen van de juiste vragen om problemen te vinden in de gegevens die u al in uw netwerk hebt.

Een kant-en-klare query bevat bijvoorbeeld gegevens over de meest ongebruikelijke processen die worden uitgevoerd op uw infrastructuur. U wilt niet elke keer dat ze worden uitgevoerd, een waarschuwing ontvangen. Ze kunnen heel onschuldig zijn. Maar misschien wilt u de query ter gelegenheid bekijken om te zien of er iets ongebruikelijks is.

Belangrijk

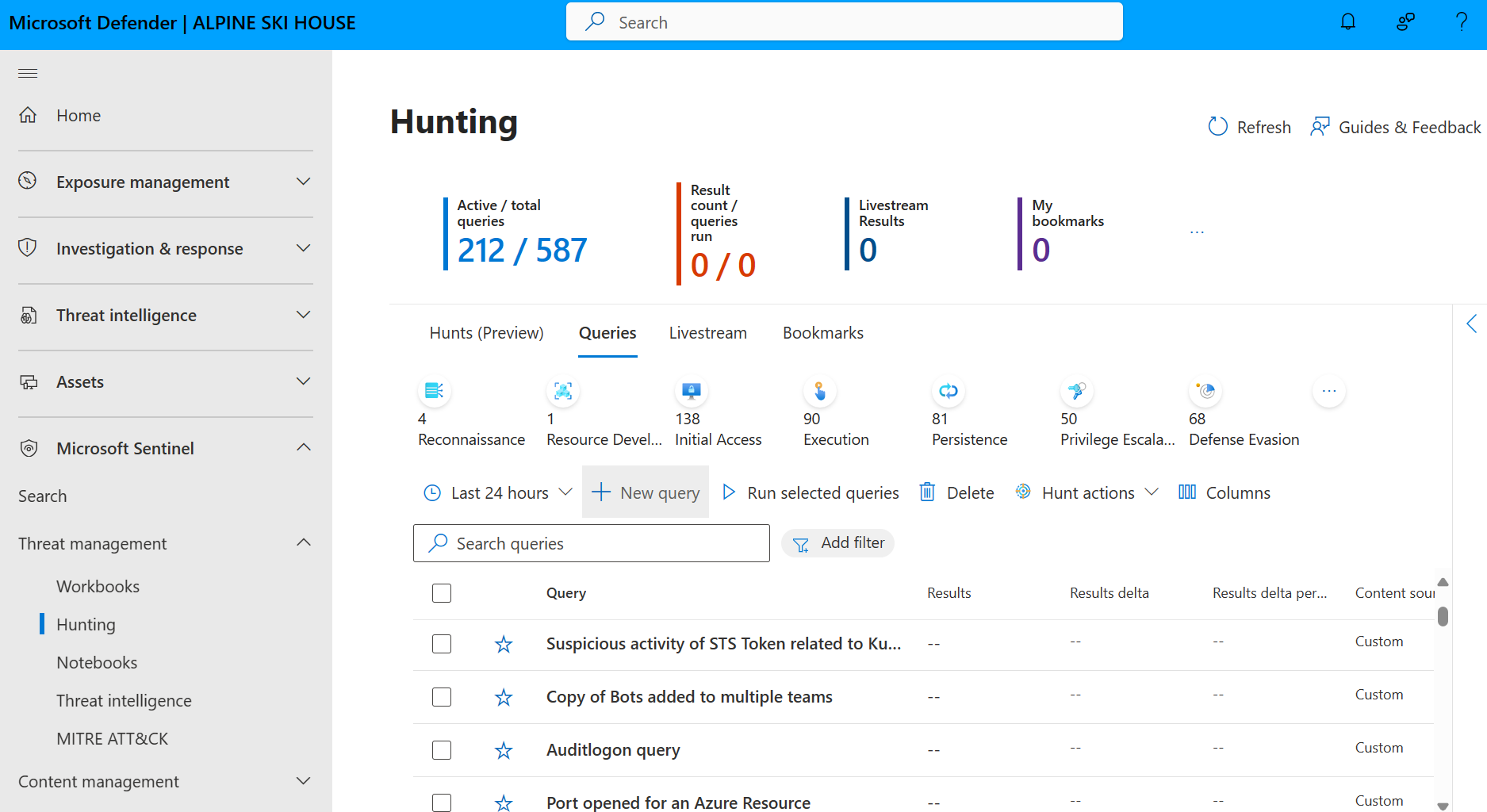

Microsoft Sentinel is nu algemeen beschikbaar in het geïntegreerde Microsoft Security Operations-platform in de Microsoft Defender-portal. Zie Microsoft Sentinel in de Microsoft Defender-portal voor meer informatie.

Jacht in Microsoft Sentinel (preview)

Met jachten in Microsoft Sentinel zoekt u onopgemerkte bedreigingen en schadelijk gedrag op door een hypothese te maken, gegevens te doorzoeken, die hypothese te valideren en waar nodig te handelen. Maak nieuwe analyseregels, bedreigingsinformatie en incidenten op basis van uw bevindingen.

| Functies | Beschrijving |

|---|---|

| Een hypothese definiëren | Als u een hypothese wilt definiëren, vindt u inspiratie op basis van de MITRE-kaart, recente opsporingsqueryresultaten, content hub-oplossingen of genereert u uw eigen aangepaste jachten. |

| Query's en bladwijzerresultaten onderzoeken | Nadat u een hypothese hebt gedefinieerd, gaat u naar het tabblad OpsporingspaginaQuery's. Selecteer de query's die betrekking hebben op uw hypothese en Nieuwe jacht om aan de slag te gaan. Voer opsporingsgerelateerde query's uit en onderzoek de resultaten met behulp van de logboekervaring. Bladwijzerresultaten rechtstreeks naar uw jacht om aantekeningen te maken bij uw bevindingen, entiteits-id's te extraheren en relevante query's te behouden. |

| Onderzoeken en actie ondernemen | Onderzoek nog dieper met behulp van UEBA-entiteitspagina's. Voer entiteitsspecifieke playbooks uit op entiteiten met bladwijzers. Gebruik ingebouwde acties om nieuwe analyseregels, bedreigingsindicatoren en incidenten te maken op basis van bevindingen. |

| Uw resultaten bijhouden | Noteer de resultaten van uw jacht. Houd bij of uw hypothese al dan niet is gevalideerd. Laat gedetailleerde notities in de opmerkingen staan. Met Hunts worden automatisch nieuwe analyseregels en incidenten gekoppeld. Houd de algehele impact van uw opsporingsprogramma bij met de metrische balk. |

Zie End-to-end proactieve opsporing van bedreigingen uitvoeren in Microsoft Sentinel om aan de slag te gaan.

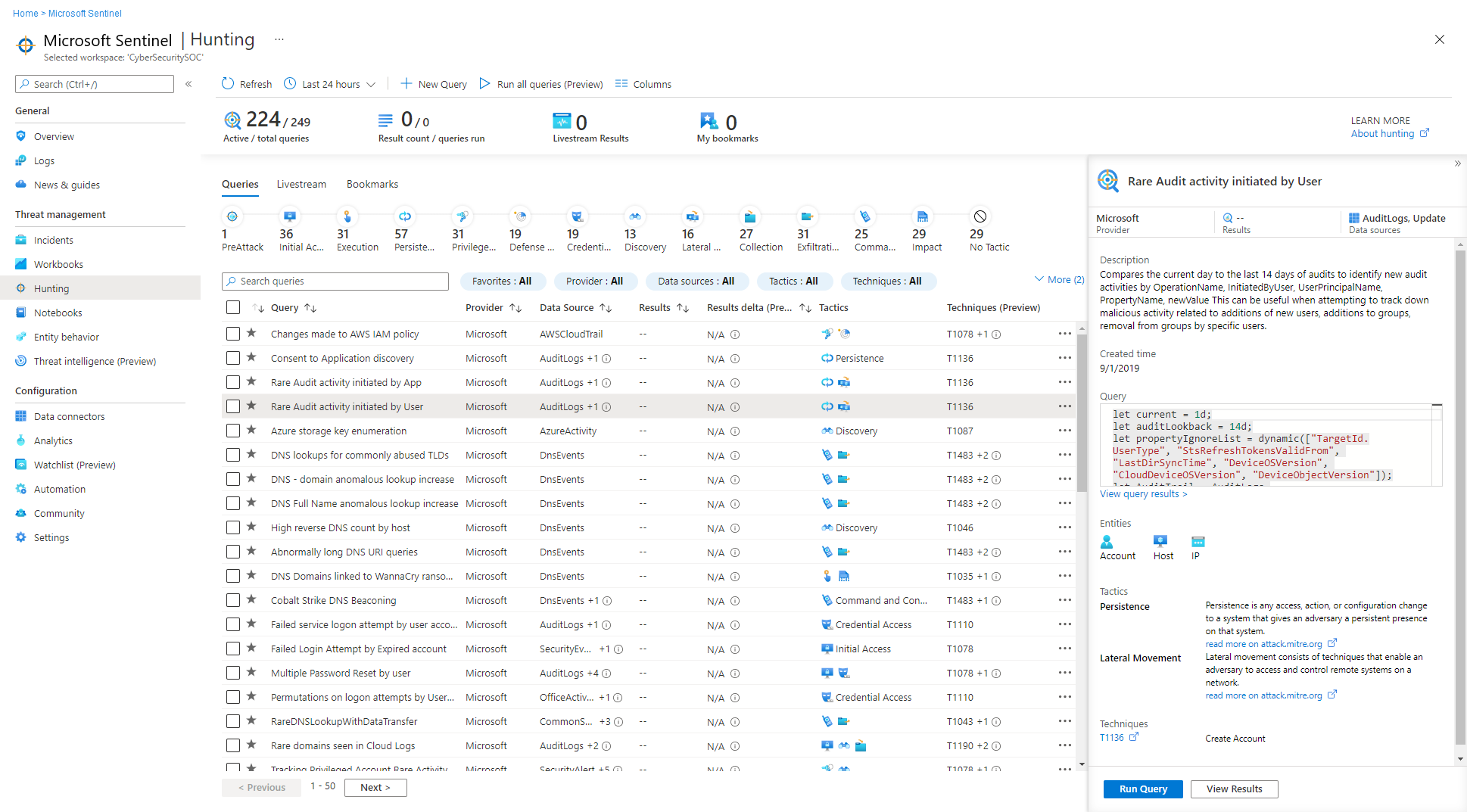

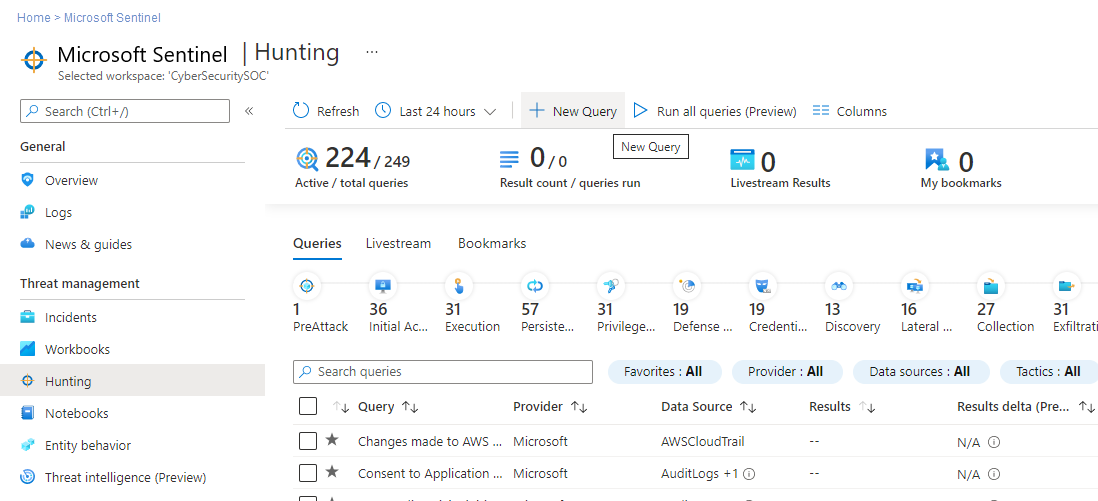

Opsporingsquery's

Selecteer in Microsoft Sentinel het tabblad Opsporingsquery's> om al uw query's of een geselecteerde subset uit te voeren. Op het tabblad Query's worden alle opsporingsquery's weergegeven die zijn geïnstalleerd met beveiligingsoplossingen van de Inhoudshub en eventuele extra query's die u hebt gemaakt of gewijzigd. Elke query bevat een beschrijving van wat er wordt gezocht en op welk soort gegevens deze wordt uitgevoerd. Deze query's worden gegroepeerd op basis van hun MITRE ATT&CK-tactieken. De pictogrammen aan de rechterkant categoriseren het type bedreiging, zoals initiële toegang, persistentie en exfiltratie. MITRE ATT&CK-technieken worden weergegeven in de kolom Technieken en beschrijven het specifieke gedrag dat wordt geïdentificeerd door de opsporingsquery.

Gebruik het tabblad Query's om te bepalen waar u kunt beginnen met jagen, door te kijken naar het aantal resultaten, pieken of de wijziging in het aantal resultaten gedurende een periode van 24 uur. Sorteer en filter op favorieten, gegevensbron, MITRE ATT&CK-tactiek of -techniek, resultaten, resultaten delta of resultaat deltapercentage. Bekijk query's waarvoor nog steeds gegevensbronnen zijn verbonden en krijg aanbevelingen voor het inschakelen van deze query's.

In de volgende tabel worden gedetailleerde acties beschreven die beschikbaar zijn via het opsporingsdashboard:

| Actie | Beschrijving |

|---|---|

| Bekijk hoe query's van toepassing zijn op uw omgeving | Selecteer de knop Alle query's uitvoeren of selecteer een subset van query's met behulp van de selectievakjes links van elke rij en selecteer de knop Geselecteerde query's uitvoeren. Het uitvoeren van uw query's kan een paar seconden tot veel minuten duren, afhankelijk van het aantal geselecteerde query's, het tijdsbereik en de hoeveelheid gegevens waarop een query wordt uitgevoerd. |

| De query's weergeven die resultaten hebben geretourneerd | Nadat uw query's zijn uitgevoerd, bekijkt u de query's die resultaten hebben geretourneerd met behulp van het filter Resultaten : - Sorteer om te zien welke query's het meeste of het minste resultaat hadden. - Bekijk de query's die helemaal niet actief zijn in uw omgeving door N/B te selecteren in het resultatenfilter. - Beweeg de muisaanwijzer over het infopictogram (i) naast de N/A om te zien welke gegevensbronnen nodig zijn om deze query actief te maken. |

| Pieken in uw gegevens identificeren | Identificeer pieken in de gegevens door resultatendelta of resultatendeltapercentage te sorteren of te filteren. Vergelijkt de resultaten van de afgelopen 24 uur met de resultaten van de vorige 24-48 uur, waarbij grote verschillen of relatieve verschillen in volume worden gemarkeerd. |

| Query's weergeven die zijn toegewezen aan de MITRE ATT&CK-tactiek | De tactiekbalk MITRE ATT&CK bovenaan de tabel geeft aan hoeveel query's zijn toegewezen aan elke MITRE ATT&CK-tactiek. De tactiekbalk wordt dynamisch bijgewerkt op basis van de huidige set filters die zijn toegepast. Hiermee kunt u zien welke MITRE ATT&CK-tactieken worden weergegeven wanneer u filtert op een bepaald aantal resultaten, een hoge resultaat delta, N/A-resultaten of een andere set filters. |

| Query's weergeven die zijn toegewezen aan MITRE ATT&CK-technieken | Query's kunnen ook worden toegewezen aan MITRE ATT&CK-technieken. U kunt filteren of sorteren op MITRE ATT&CK-technieken met behulp van het techniekfilter. Door een query te openen, kunt u de techniek selecteren om de beschrijving van de MITRE ATT&CK van de techniek te bekijken. |

| Een query opslaan in uw favorieten | Query's die zijn opgeslagen in uw favorieten, worden automatisch uitgevoerd telkens wanneer de opsporingspagina wordt geopend. U kunt uw eigen opsporingsquery maken of een bestaande opsporingsquerysjabloon klonen en aanpassen. |

| Query's uitvoeren | Selecteer Query uitvoeren op de pagina met opsporingsquerydetails om de query rechtstreeks vanaf de opsporingspagina uit te voeren. Het aantal overeenkomsten wordt weergegeven in de tabel, in de kolom Resultaten . Bekijk de lijst met opsporingsquery's en de bijbehorende overeenkomsten. |

| Een onderliggende query controleren | Voer een beknopt overzicht uit van de onderliggende query in het deelvenster Querydetails. U kunt de resultaten zien door te klikken op de koppeling Queryresultaten weergeven (onder het queryvenster) of op de knop Resultaten weergeven (onderaan het deelvenster). De query opent de pagina Logboeken (Log Analytics) en onder de query kunt u de overeenkomsten voor de query bekijken. |

Gebruik query's vóór, tijdens en na een inbreuk om de volgende acties uit te voeren:

Voordat er een incident optreedt: wachten op detecties is niet voldoende. Voer proactief actie uit door alle query's voor het opsporen van bedreigingen uit te voeren die betrekking hebben op de gegevens die u minstens één keer per week in uw werkruimte opneemt.

Resultaten van uw proactieve opsporing bieden vroeg inzicht in gebeurtenissen die kunnen bevestigen dat een inbreuk wordt uitgevoerd, of ten minste zwakkere gebieden in uw omgeving tonen die risico lopen en aandacht nodig hebben.

Tijdens een inbreuk: gebruik livestream om een specifieke query voortdurend uit te voeren, waarbij resultaten worden weergegeven wanneer ze binnenkomen. Gebruik livestream wanneer u gebruikersgebeurtenissen actief moet controleren, bijvoorbeeld als u wilt controleren of er nog een specifiek compromis plaatsvindt, om de volgende actie van een bedreigingsacteur te bepalen en aan het einde van een onderzoek om te bevestigen dat het compromis inderdaad voorbij is.

Na een inbreuk: Nadat er een inbreuk of een incident is opgetreden, moet u uw dekking en inzicht verbeteren om soortgelijke incidenten in de toekomst te voorkomen.

Wijzig uw bestaande query's of maak nieuwe query's om u te helpen bij vroege detectie, op basis van inzichten die zijn verkregen uit uw inbreuk of incident.

Als u een opsporingsquery hebt gedetecteerd of gemaakt die hoogwaardige inzichten biedt in mogelijke aanvallen, maakt u aangepaste detectieregels op basis van die query en geeft u deze inzichten weer als waarschuwingen voor uw reactie op beveiligingsincidenten.

Bekijk de resultaten van de query en selecteer Nieuwe waarschuwingsregel>Microsoft Sentinel-waarschuwing maken. Gebruik de wizard Analyseregels om een nieuwe regel te maken op basis van uw query. Zie Aangepaste analyseregels maken om bedreigingen te detecteren voor meer informatie.

U kunt ook opsporings- en livestreamquery's maken voor gegevens die zijn opgeslagen in Azure Data Explorer. Zie de details van het maken van query's voor meerdere resources in de Documentatie van Azure Monitor voor meer informatie.

Als u meer query's en gegevensbronnen wilt vinden, gaat u naar de Inhoudshub in Microsoft Sentinel of raadpleegt u communityresources zoals Microsoft Sentinel GitHub-opslagplaats.

Out-of-the-box opsporingsquery's

Veel beveiligingsoplossingen omvatten out-of-the-box opsporingsquery's. Nadat u een oplossing hebt geïnstalleerd die opsporingsquery's van de Inhoudshub omvat, worden de kant-en-klare query's voor die oplossing weergegeven op het tabblad Opsporingsquery's . Query's worden uitgevoerd op gegevens die zijn opgeslagen in logboektabellen, zoals voor het maken van processen, DNS-gebeurtenissen of andere gebeurtenistypen.

Veel beschikbare opsporingsquery's worden continu ontwikkeld door Beveiligingsonderzoekers van Microsoft. Ze voegen nieuwe query's toe aan beveiligingsoplossingen en passen bestaande query's af om u een toegangspunt te bieden om te zoeken naar nieuwe detecties en aanvallen.

Aangepaste opsporingsquery's

Maak of bewerk een query en sla deze op als uw eigen query of deel deze met gebruikers die zich in dezelfde tenant bevinden. Maak in Microsoft Sentinel een aangepaste opsporingsquery op het tabblad Opsporingsquery's>.

Zie Aangepaste opsporingsquery's maken in Microsoft Sentinel voor meer informatie.

Livestreamsessies

Maak interactieve sessies waarmee u zojuist gemaakte query's kunt testen wanneer er gebeurtenissen plaatsvinden, meldingen van de sessies ontvangen wanneer er een overeenkomst wordt gevonden en zo nodig onderzoeken starten. U kunt snel een livestreamsessie maken met behulp van een Log Analytics-query.

Nieuw gemaakte query's testen wanneer gebeurtenissen plaatsvinden

U kunt query's testen en aanpassen zonder conflicten met de huidige regels die actief worden toegepast op gebeurtenissen. Nadat u hebt bevestigd dat deze nieuwe query's werken zoals verwacht, kunt u ze eenvoudig promoveren naar aangepaste waarschuwingsregels door een optie te selecteren waarmee de sessie wordt uitgebreid naar een waarschuwing.

Een melding ontvangen wanneer bedreigingen optreden

U kunt bedreigingsgegevensfeeds vergelijken met geaggregeerde logboekgegevens en een melding ontvangen wanneer er een overeenkomst plaatsvindt. Feeds voor bedreigingsgegevens zijn doorlopende gegevensstromen die zijn gerelateerd aan potentiële of huidige bedreigingen, dus de melding kan duiden op een mogelijke bedreiging voor uw organisatie. Maak een livestreamsessie in plaats van een aangepaste waarschuwingsregel om op de hoogte te worden gesteld van een mogelijk probleem zonder de overhead van het onderhouden van een aangepaste waarschuwingsregel.

Onderzoeken starten

Als er een actief onderzoek is dat betrekking heeft op een asset, zoals een host of gebruiker, bekijkt u specifieke (of een) activiteit in de logboekgegevens zoals deze zich op die asset voordoen. U ontvangt een melding wanneer deze activiteit plaatsvindt.

Zie Bedreigingen detecteren met behulp van opsporings livestream in Microsoft Sentinel voor meer informatie.

Bladwijzers om gegevens bij te houden

Het opsporen van bedreigingen vereist doorgaans het controleren van bergen logboekgegevens op zoek naar bewijs van schadelijk gedrag. Tijdens dit proces vinden onderzoekers gebeurtenissen die ze willen onthouden, opnieuw willen bezoeken en analyseren als onderdeel van het valideren van potentiële hypothesen en het begrijpen van het volledige verhaal van een compromis.

Tijdens het opsporings- en onderzoeksproces kunt u queryresultaten tegenkomen die ongebruikelijk of verdacht lijken. Maak een bladwijzer voor deze items om ze in de toekomst te raadplegen, bijvoorbeeld bij het maken of verrijken van een incident voor onderzoek. Gebeurtenissen zoals mogelijke hoofdoorzaken, indicatoren van inbreuk of andere belangrijke gebeurtenissen moeten worden gegenereerd als bladwijzer. Als een belangrijke gebeurtenis die u hebt opgegeven ernstig genoeg is om een onderzoek te rechtvaardigen, escaleert u deze naar een incident.

Markeer in de resultaten de selectievakjes voor de rijen die u wilt behouden en selecteer Bladwijzer toevoegen. Hiermee maakt u een record voor elke gemarkeerde rij, een bladwijzer, die de rijresultaten en de query bevat waarmee de resultaten zijn gemaakt. U kunt uw eigen tags en notities toevoegen aan elke bladwijzer.

- Net als bij geplande analyseregels kunt u uw bladwijzers verrijken met entiteitstoewijzingen om meerdere entiteitstypen en -id's te extraheren, en MITRE ATT&CK-toewijzingen om bepaalde tactieken en technieken te koppelen.

- Bladwijzers gebruiken standaard dezelfde entiteit en MITRE ATT&CK-techniektoewijzingen als de opsporingsquery die de resultaten met bladwijzers heeft geproduceerd.

Bekijk alle resultaten met bladwijzers door te klikken op het tabblad Bladwijzers op de hoofdpagina opsporing . Voeg tags toe aan bladwijzers om ze te classificeren voor filteren. Als u bijvoorbeeld een aanvalscampagne onderzoekt, kunt u een tag voor de campagne maken, de tag toepassen op relevante bladwijzers en vervolgens alle bladwijzers filteren op basis van de campagne.

Onderzoek één resultaten met bladwijzers door de bladwijzer te selecteren en vervolgens te klikken op Onderzoeken in het detailvenster om de onderzoekservaring te openen. Bekijk, onderzoek en communiceer uw bevindingen visueel met behulp van een interactief entiteitsgrafiekdiagram en een tijdlijn. U kunt ook rechtstreeks een vermelde entiteit selecteren om de bijbehorende entiteitspagina van die entiteit weer te geven.

U kunt ook een incident maken op basis van een of meer bladwijzers of een of meer bladwijzers toevoegen aan een bestaand incident. Schakel links van de bladwijzers die u wilt gebruiken een selectievakje in en selecteer vervolgens Incidentacties>Nieuw incident maken of Toevoegen aan bestaand incident. Sorteer en onderzoek het incident zoals elke andere.

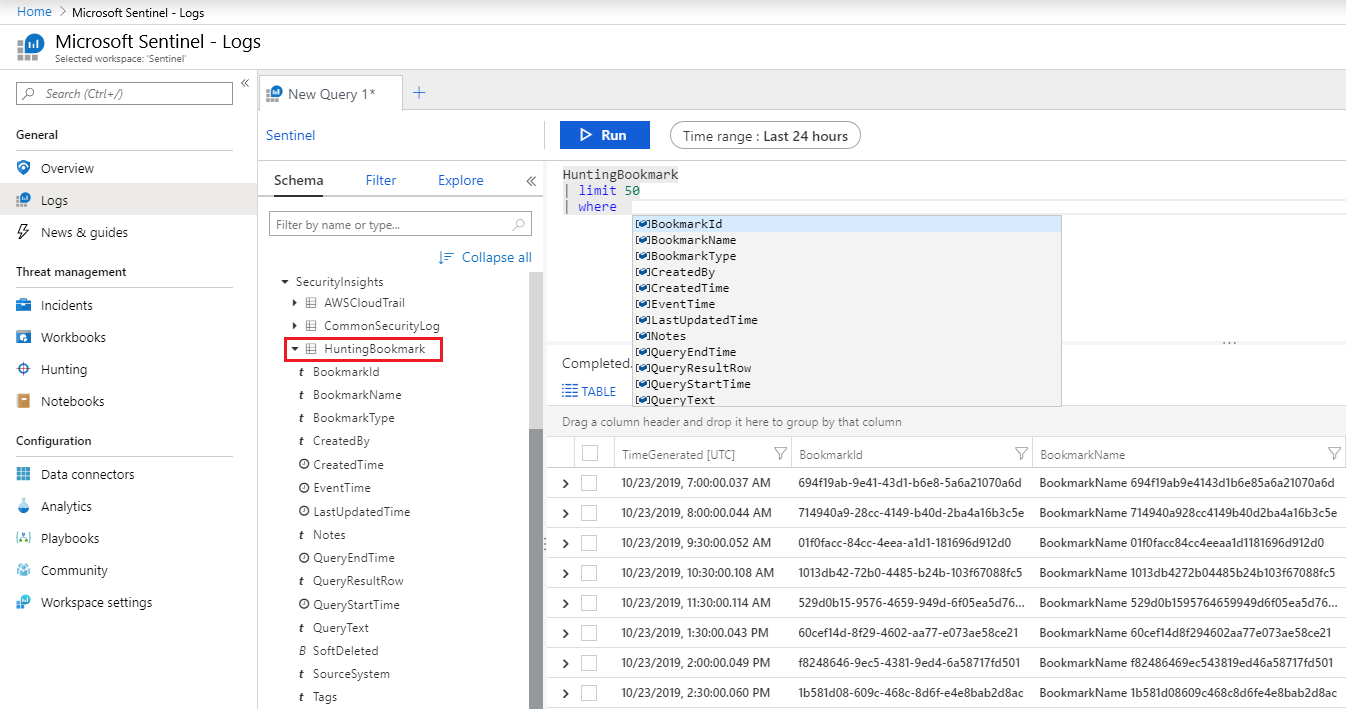

Bekijk uw gegevens met bladwijzers rechtstreeks in de tabel HuntingBookmark in uw Log Analytics-werkruimte. Voorbeeld:

Door bladwijzers uit de tabel te bekijken, kunt u bladwijzers filteren, samenvatten en samenvoegen met andere gegevensbronnen, zodat u eenvoudig kunt zoeken naar bewijsmateriaal.

Zie Gegevens bijhouden tijdens het opsporen met Microsoft Sentinel om bladwijzers te gebruiken.

Notebooks voor energieonderzoek

Wanneer uw opsporing en onderzoeken complexer worden, gebruikt u Microsoft Sentinel-notebooks om uw activiteiten te verbeteren met machine learning, visualisaties en gegevensanalyse.

Notebooks bieden een soort virtuele sandbox, compleet met een eigen kernel, waar u een volledig onderzoek kunt uitvoeren. Uw notebook kan de onbewerkte gegevens bevatten, de code die u op die gegevens uitvoert, de resultaten en de bijbehorende visualisaties. Sla uw notitieblokken op zodat u deze met anderen kunt delen om opnieuw te gebruiken in uw organisatie.

Notebooks kunnen handig zijn wanneer uw opsporing of onderzoek te groot wordt om gemakkelijk te onthouden, details weer te geven of wanneer u query's en resultaten wilt opslaan. Microsoft Sentinel biedt Jupyter Notebooks, een opensource-, interactieve ontwikkel- en gegevensmanipulatieomgeving die rechtstreeks is geïntegreerd op de pagina Microsoft Sentinel Notebooks om u te helpen notebooks te maken en te delen.

Zie voor meer informatie:

- Jupyter Notebook gebruiken om beveiligingsbedreigingen op te sporen

- De Documentatie voor Jupyter Project

- Introductiedocumentatie van Jupyter.

- Het Infosec Jupyter-boek

- Echte Python-zelfstudies

In de volgende tabel worden enkele methoden beschreven voor het gebruik van Jupyter-notebooks om uw processen in Microsoft Sentinel te helpen:

| Wijze | Description |

|---|---|

| Persistentie, herhaalbaarheid en backtracking van gegevens | Als u met veel query's en resultatensets werkt, hebt u waarschijnlijk een aantal dode einden. U moet bepalen welke query's en resultaten moeten worden bewaard en hoe u de nuttige resultaten in één rapport kunt verzamelen. Gebruik Jupyter Notebooks om query's en gegevens op te slaan terwijl u gaat, gebruik variabelen om query's met verschillende waarden of datums opnieuw uit te voeren of sla uw query's op om toekomstige onderzoeken opnieuw uit te voeren. |

| Scripting en programmering | Gebruik Jupyter Notebooks om programmeren toe te voegen aan uw query's, waaronder: - Declaratieve talen, zoals Kusto-querytaal (KQL) of SQL, om uw logica te coderen in één, mogelijk complexe instructie. - Procedurele programmeertalen om logica in een reeks stappen uit te voeren. Splits uw logica in stappen om tussenliggende resultaten te zien en fouten op te sporen, functionaliteit toe te voegen die mogelijk niet beschikbaar is in de querytaal en gedeeltelijke resultaten opnieuw te gebruiken in latere verwerkingsstappen. |

| Koppelingen naar externe gegevens | Hoewel Microsoft Sentinel-tabellen de meeste telemetrie- en gebeurtenisgegevens hebben, kunnen Jupyter Notebooks een koppeling maken naar gegevens die toegankelijk zijn via uw netwerk of vanuit een bestand. Met Jupyter Notebooks kunt u gegevens opnemen, zoals: - Gegevens in externe services die u niet bezit, zoals geolocatiegegevens of bedreigingsinformatiebronnen - Gevoelige gegevens die alleen in uw organisatie worden opgeslagen, zoals human resourcedatabases of lijsten met hoogwaardige assets - Gegevens die u nog niet naar de cloud hebt gemigreerd. |

| Gespecialiseerde hulpprogramma's voor gegevensverwerking, machine learning en visualisatie | Jupyter Notebooks biedt meer visualisaties, machine learning-bibliotheken en functies voor gegevensverwerking en transformatie. Gebruik bijvoorbeeld Jupyter Notebooks met de volgende Python-mogelijkheden : - pandas voor gegevensverwerking, opschoning en engineering - Matplotlib, HoloViews en Plotly voor visualisatie - NumPy en SciPy voor geavanceerde numerieke en wetenschappelijke verwerking - scikit-learn voor machine learning - TensorFlow, PyTorch en Keras voor deep learning Tip: Jupyter Notebooks ondersteunt kernels met meerdere talen. Gebruik magics om talen in hetzelfde notebook te combineren, door de uitvoering van afzonderlijke cellen met een andere taal toe te staan. U kunt bijvoorbeeld gegevens ophalen met behulp van een PowerShell-scriptcel, de gegevens in Python verwerken en JavaScript gebruiken om een visualisatie weer te geven. |

MSTIC-, Jupyter- en Python-beveiligingshulpprogramma's

Het Microsoft Threat Intelligence Center (MSTIC) is een team van Microsoft-beveiligingsanalisten en -technici die beveiligingsdetecties voor verschillende Microsoft-platforms ontwerpen en werken aan bedreigingsidentificatie en -onderzoek.

MSTIC heeft MSTICPy gebouwd, een bibliotheek voor informatiebeveiligingsonderzoeken en opsporing in Jupyter Notebooks. MSTICPy biedt herbruikbare functionaliteit waarmee het maken van notitieblokken sneller kan worden gemaakt en waarmee gebruikers gemakkelijker notitieblokken kunnen lezen in Microsoft Sentinel.

MSTICPy kan bijvoorbeeld:

- Query's uitvoeren op logboekgegevens uit meerdere bronnen.

- Verrijk de gegevens met bedreigingsinformatie, geolocaties en Azure-resourcegegevens.

- Extract Indicators of Activity (IoA) uit logboeken en pak gecodeerde gegevens uit.

- Voer geavanceerde analyses uit, zoals afwijkende sessiedetectie en tijdreeksontleding.

- Gegevens visualiseren met behulp van interactieve tijdlijnen, processtructuren en multidimensionale morphinggrafieken.

MSTICPy bevat ook enkele tijdbesparende notebookhulpprogramma's, zoals widgets die querytijdgrenzen instellen, items in lijsten selecteren en weergeven en de notebookomgeving configureren.

Zie voor meer informatie:

- MSTICPy-documentatie

- Jupyter-notebooks met opsporingsmogelijkheden van Microsoft Sentinel

- Geavanceerde configuraties voor Jupyter-notebooks en MSTICPy in Microsoft Sentinel

Nuttige operators en functies

Opsporingsquery's zijn gebouwd in Kusto-querytaal (KQL), een krachtige querytaal met IntelliSense-taal waarmee u de kracht en flexibiliteit krijgt die u nodig hebt om de jacht naar het volgende niveau te tillen.

Het is dezelfde taal die wordt gebruikt door de query's in uw analyseregels en elders in Microsoft Sentinel. Zie Naslaginformatie over querytaal voor meer informatie.

De volgende operators zijn met name handig in opsporingsquery's van Microsoft Sentinel:

where - Filter een tabel op de subset van rijen die voldoen aan een predicaat.

summarize - Produceer een tabel waarmee de inhoud van de invoertabel wordt samengevoegd.

join : voeg de rijen van twee tabellen samen om een nieuwe tabel te vormen door overeenkomende waarden van de opgegeven kolommen uit elke tabel te vergelijken.

count : retourneert het aantal records in de invoerrecordset.

top : retourneer de eerste N-records die zijn gesorteerd op de opgegeven kolommen.

limiet : ga terug tot het opgegeven aantal rijen.

project : selecteer de kolommen die u wilt opnemen, de naam ervan wilt wijzigen of verwijderen en voeg nieuwe berekende kolommen in.

uitbreiden : berekende kolommen maken en toevoegen aan de resultatenset.

makeset : retourneert een dynamische matrix (JSON) van de set unieke waarden die Expr in de groep neemt

zoeken : rijen zoeken die overeenkomen met een predicaat in een set tabellen.

adx() - Deze functie voert query's voor meerdere resources uit van Azure Data Explorer-gegevensbronnen uit de opsporingservaring van Microsoft Sentinel en Log Analytics. Zie Query's uitvoeren op meerdere resources in Azure Data Explorer met behulp van Azure Monitor voor meer informatie.

Verwante artikelen:

- Jupyter-notebooks met opsporingsmogelijkheden van Microsoft Sentinel

- Gegevens bijhouden tijdens het opsporen met Microsoft Sentinel

- Bedreigingen detecteren met behulp van opsporings livestream in Microsoft Sentinel

- Leer uit een voorbeeld van het gebruik van aangepaste analyseregels bij het bewaken van Zoom met een aangepaste connector.

Feedback

Binnenkort: Gedurende 2024 worden GitHub Issues uitgefaseerd als het feedbackmechanisme voor inhoud. Dit wordt vervangen door een nieuw feedbacksysteem. Ga voor meer informatie naar: https://aka.ms/ContentUserFeedback.

Feedback verzenden en bekijken voor